PowerVault ME4: Installieren und Entfernen von nutzerdefinierten Zertifikaten

Summary: In diesem Artikel werden die Schritte zum Installieren eines nutzerdefinierten Zertifikats über FTP für Storage-Produkte der Dell PowerVault ME-Serie beschrieben.

Instructions

Installieren oder Entfernen von nutzerdefinierten Zertifikaten auf ME4

- Installieren des Zertifikats

- Anzeigen von Zertifikatsinformationen

- Entfernen von nutzerdefinierten Zertifikaten

- Beispiel nur für CLI mit Linux und ME4-SSH-Sitzung

Installieren des Zertifikats.

Führen Sie die folgenden Schritte aus, um ein Drittanbieter- oder selbstsigniertes Sicherheitszertifikat zu installieren:

-

Bereiten Sie im PowerVault Manager die Verwendung von FTP oder Secure File Transfer Protocol (SFTP) vor:

-

Bestimmen Sie die Netzwerkport-IP-Adressen der Controller unter ME4 System Settings Network > .

-

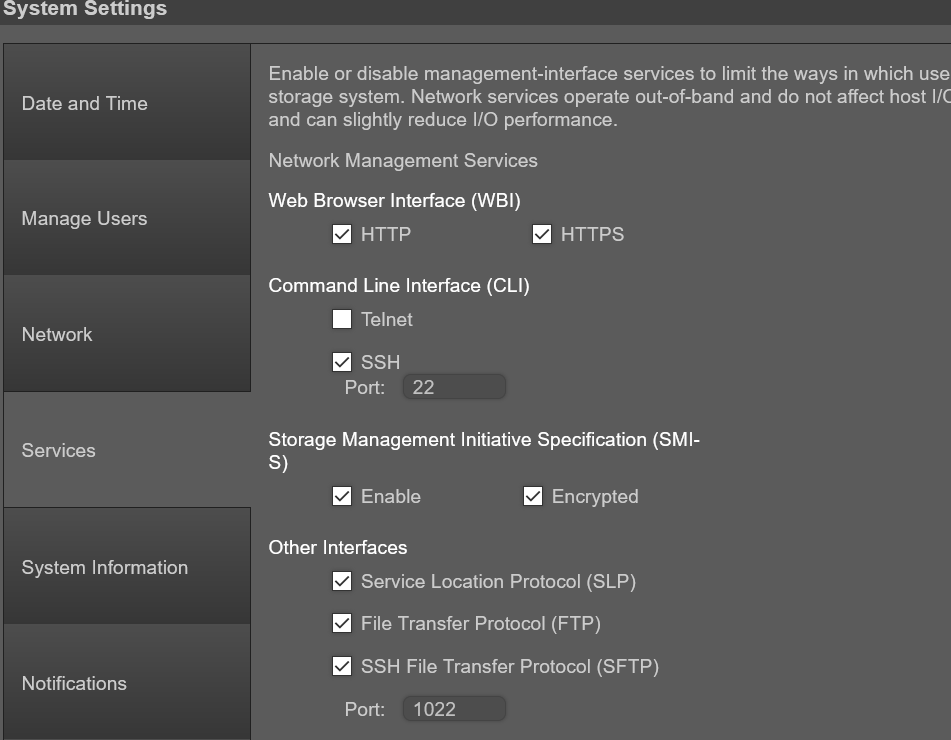

Überprüfen Sie unter ME4 System Settings > Services, ob der FTP- oder SFTP-Service auf dem Storage aktiviert ist. Wenn Sie SFTP verwenden, notieren Sie, welchen Port SFTP verwenden soll.

-

-

ME4 System Settings > Manage Users kann verwendet werden, um zu überprüfen, ob das Nutzerkonto über die Rollen "Manage" und "FTP/SFTP" verfügt.

-

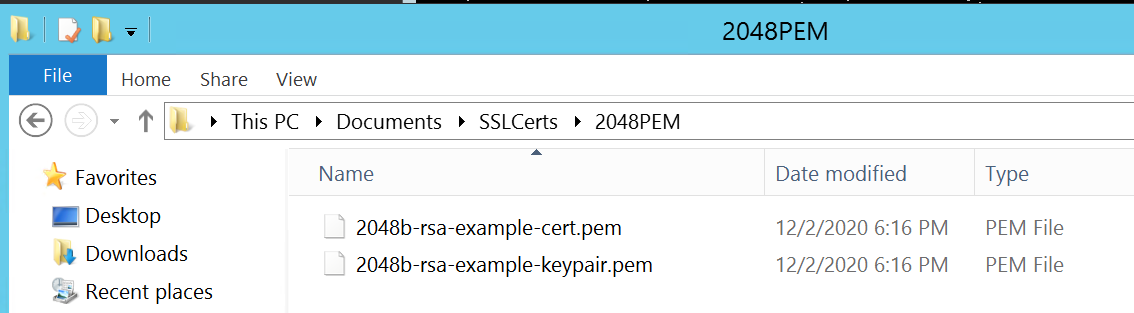

Legen Sie die Zertifikatdatei und die Schlüsseldatei in einem Verzeichnis ab, auf das der FTP-Client zugreifen kann. Das Format des Zertifikats und der Schlüsseldatei muss im PEM-Format (Privacy Enhanced Mail) entsprechen. Kunden können DER-Dateien (Distinguished Encoding Rules) hochladen, diese können jedoch nicht verwendet werden, wenn das Management auf den Controllern neu gestartet wird. Hinweis: ME4 unterstützt Platzhalterzertifikate.

-

Öffnen Sie eine Eingabeaufforderung (Windows) oder ein Terminalfenster (UNIX) und navigieren Sie zu dem Verzeichnis, das die Zertifikatdateien enthält. Die Benutzeroberfläche kann nicht wie der Filezilla-Client verwendet werden, da die Zeile "put" Befehlsparameter nach dem Dateinamen erfordert.

Windows FTP kann kein passives FTP durchführen, wenn die Firewall aktiviert ist. Er kann sich möglicherweise beim ME4-Array anmelden, meldet sich dann aber beim Versuch, Dateien zu senden, mit einem Portverbindungsproblem aus. Wenn Sie versuchen, die Windows-Befehlszeile FTP zu verwenden, muss die Windows-Firewall vor dem Start deaktiviert werden.)

-

Geben Sie ein:

sftp controller-network-address -P port or ftp controller-network-address. Die Dateien müssen auf beide Controller hochgeladen werden, damit sie auf beiden Controllern verwendet werden können.

Zum Beispiel: sftp 10.235.XXX.XXX -P 1022 or ftp 10.X.0.X X.

Melden Sie sich als Nutzer mit Berechtigungen zur Rollenverwaltung und zur Verwendung der FTP- oder SFTP-Schnittstelle an. In diesen Beispielen wird der WinSCP-FTP-Befehlszeilenclient verwendet, aber wenn die Windows-Firewall deaktiviert ist, kann der Windows-FTP-Client verwendet werden. Es kann auch ein Linux-Client verwendet werden.

C:\Users\Administrator\Documents\SSLCerts\2048PEM>"c:\Program Files (x86)\WinSCP\WinSCP.com"

winscp> open ftp://100.85.XXX.X

Prompting for credentials...

Username: manage

Connecting to 100.85.XXX.X ...

Password:

Connected

Starting the session...

Session started.

Active session: [1] 100.85.XXX.X

winscp>

-

Geben Sie ein:

put certificate-file-name cert-fileDabei ist certificate file name der Name der Zertifikatdatei für Ihre spezifische Storage-Einheit. Dateifehler können auftreten, wenn es sich bei dem Verzeichnis, in das das Zertifikat abgelegt wird, um ein verstecktes Verzeichnis handelt, für das der FTP-Nutzer keine Berechtigungen zum Ändern hat.

winscp> put 2048b-rsa-example-cert.pem cert-file

2048b-rsa-example-cert.pe | 1 KB | 0.0 KB/s | binary | 100%

winscp>

-

Geben Sie ein:

put key-file-name cert-key-fileHierbei ist key-file-name der Name der Sicherheitsschlüsseldatei für Ihren spezifischen Storage.

winscp> put 2048b-rsa-example-keypair.pem cert-key-file

2048b-rsa-example-keypair | 1 KB | 0.0 KB/s | binary | 100%

winscp>

-

Hinweis: Wenn auf der Array-FTP-Site nach dem Hochladen dieser Dateien eine Verzeichnisliste erstellt wird, werden sie nicht angezeigt. Sie werden in versteckten Verzeichnissen gespeichert, die der FTP-Benutzer nicht einsehen kann.

winscp> ls

D--------- 0 0 ..

Lrwxrwxrwx 0 0 0 12 Dec 2 13:19:33 2020 .banner ->

-rw-rw-rw- 0 0 10 0 Dec 2 14:46:49 2020 0

-rw-r--r-- 0 0 0 8436 Dec 2 13:19:33 2020 README

winscp>

-

Wiederholen Sie die Schritte 4, 5, 6 und 7 für den anderen Controller.

-

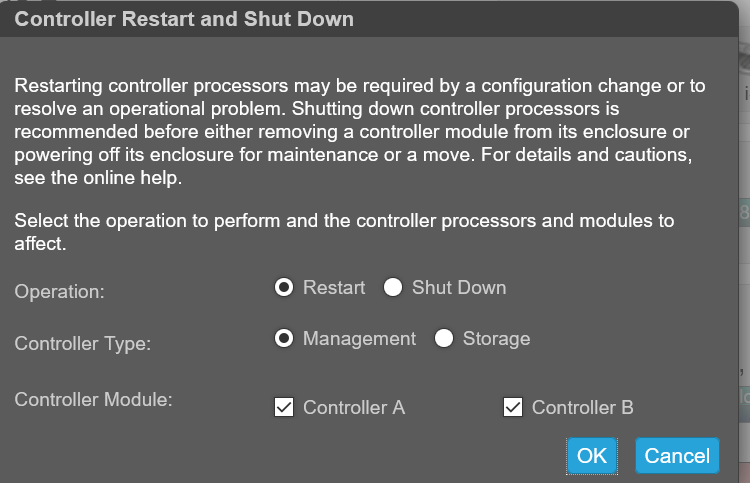

Starten Sie beide Management-Controller neu, damit das neue Sicherheitszertifikat wirksam wird. Nachdem die Management-Controller neu gestartet wurden, kann das Zertifikat über die Benutzeroberfläche, wie unten dargestellt, oder mit dem SSH-Befehl "show certificate" angezeigt werden.

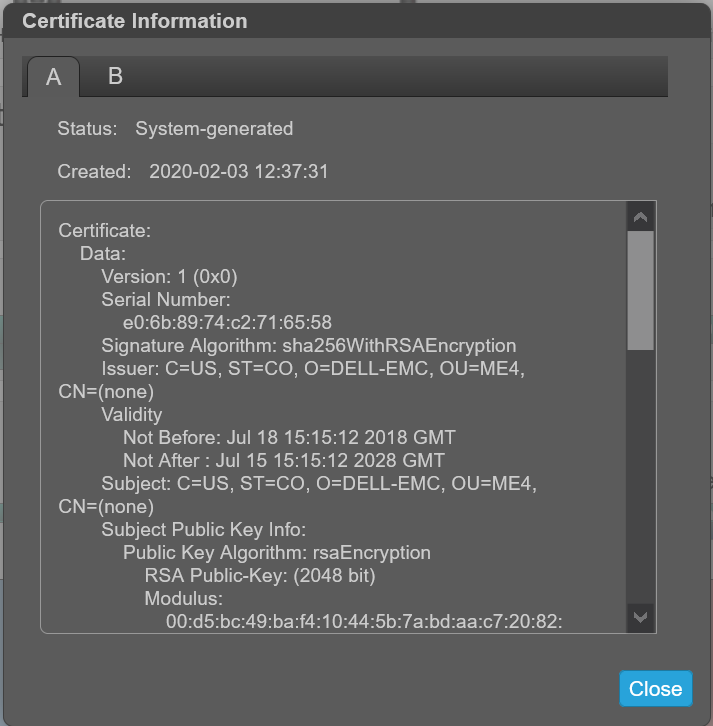

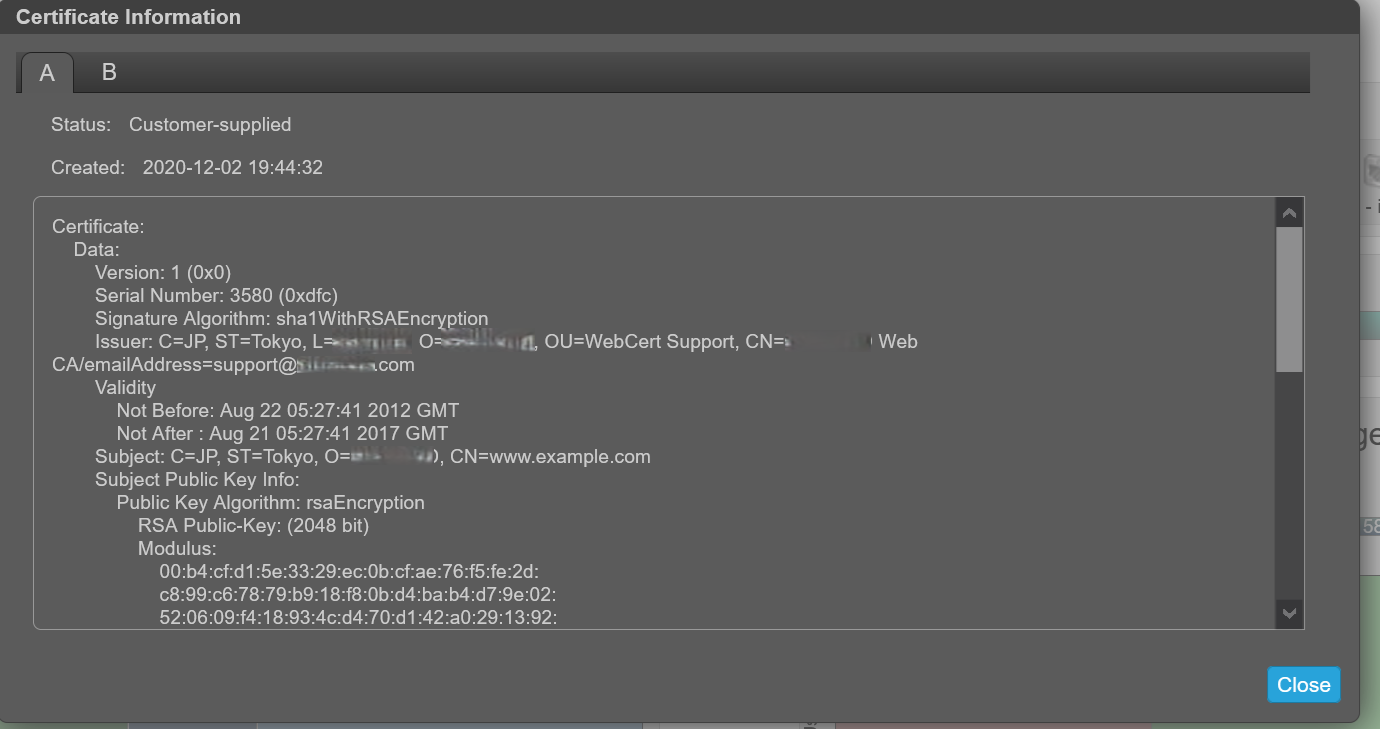

Anzeigen von Zertifikatinformationen.

Standardmäßig erzeugt der Speicher ein eindeutiges SSL-Zertifikat für jeden Controller. Um die höchste Sicherheit zu gewährleisten, ersetzen Sie das vom System generierte Standardzertifikat durch ein Zertifikat, das von einer vertrauenswürdigen Zertifizierungsstelle ausgestellt wurde.

Im Bereich Zertifikatinformationen werden Informationen zu den aktiven SSL-Zertifikaten angezeigt, die für jeden Controller auf dem System gespeichert sind. Die Registerkarten A und B enthalten unformatierten Zertifikattext für jeden der entsprechenden Controller. Der Bereich zeigt außerdem einen der folgenden Statuswerte und das Erstellungsdatum für jedes Zertifikat an:

-

Vom Kunden bereitgestellt: Gibt an, dass der Controller ein Zertifikat verwendet, das der Kunde hochgeladen hat.

-

Vom System generiert: Zeigt an, dass der Controller ein aktives Zertifikat und einen Schlüssel verwendet, die vom Controller erzeugt wurden.

-

Unbekannter Status: Zeigt an, dass das Zertifikat des Controllers nicht gelesen werden kann. Dies tritt am häufigsten auf, wenn ein Controller neu gestartet wird, der Zertifikatersetzungsprozess noch ausgeführt wird oder der Nutzer die Registerkarte für einen Partner-Controller in einem System mit einem Controller ausgewählt hat.

Nutzerdefinierte Zertifikate können verwendet werden, indem Sie sie über FTP oder SFTP hochladen oder indem Sie den contents-Parameter des CLI-Befehls zum Erstellen von Zertifikaten verwenden. Dies ermöglicht es dem Benutzer, Zertifikate mit einem eigenen eindeutigen Zertifikatinhalt zu erstellen. Damit ein neues Zertifikat wirksam wird, starten Sie den entsprechenden Management-Controller neu.

Überprüfen Sie, ob der Austausch des Zertifikats erfolgreich war und der Controller das bereitgestellte Zertifikat verwendet:

- Vergewissern Sie sich, dass der Status des Zertifikats "Vom Kunden bereitgestellt" lautet.

- Das Erstellungsdatum ist korrekt.

- Der Inhalt des Zertifikats ist der erwartete Text

Anzeigen von Zertifikatinformationen:

-

Klicken Sie im Banner auf den Systembereich und wählen Sie Show Certificate Information aus. Der Bereich Certificate Information wird geöffnet.

-

Klicken Sie nach dem Anzeigen der Zertifikatsinformationen auf Close.

Vor der Installation eines Zertifikats wird in den Informationen "System Generated" angezeigt.

Nach der Installation Ihres eigenen Zertifikats wird es als vom Kunden bereitgestellt:

Entfernen von nutzerdefinierten Zertifikaten.

Um das vom System erzeugte Zertifikat wiederherzustellen und das nutzerdefinierte Zertifikat von beiden Controllern zu entfernen, melden Sie sich bei jedem Controller an und führen Sie den folgenden Befehl aus:# create certificate restore

Damit die Zertifikatänderung wirksam wird, starten Sie den Management-Controller auf allen Controllern neu, auf denen der Befehl verwendet wurde.

Beispiel nur für CLI mit Linux und ME4-SSH-Sitzung

-

Erstellen Sie das Zertifikat und legen Sie "PEM .cer" und ".key" auf Ihrem Linux-Rechner ab.

-

Übertragen Sie die Dateien von einer SSH-Sitzung auf dem Linux-System per FTP auf das Array und öffnen Sie dann eine SSH-Sitzung mit dem Array, um beide Controller auf dem ME4 neu zu starten. Nach dem Neustart der ME4 Management Controller dauert es etwa zwei Minuten, bis sich der Nutzer wieder bei ME4 anmelden und das neue Zertifikat anzeigen kann. Hinweis: Das Hochfahren eines Controllers kann länger dauern als der andere. Bis beide Controller vollständig betriebsbereit sind, zeigt der Storage möglicherweise einen Controller auf einem Systemzertifikat und einen auf einem Kundenzertifikat an.

Im folgenden Beispiel lauten die ME4-Controller-IPs:

A: 100.85.XXX.X

B: 100.85.XXX.XX8

Damit beide Controller über das Zertifikat verfügen:

- Laden Sie das Zertifikat und die Schlüsseldatei über FTP auf beide Controller hoch.

- Starten Sie den Management-Controller auf beiden Controllern neu

[grpadmin@WWWWWWW certs]$ pwd

/home/grpadmin/Documents/certs

[grpadmin@WWWWWWW certs]$ ls

2048b-rsa-example-cert.pem 2048b-rsa-example-keypair.pem put

[grpadmin@WWWWWWW certs]$ ftp 100.85.QQQ.ZZZ

Connected to 100.85.QQQ.ZZZ (100.85.QQQ.ZZZ).

220-Welcome to Pure-FTPd.

220-You are user number 1 of 5 allowed.

220-Local time is now 23:29. Server port: 21.

220-This is a private system - No anonymous login

220-IPv6 connections are also welcome on this server.

220 You will be disconnected after 15 minutes of inactivity.

Name (100.85.QQQ.ZZZ:grpadmin): manage

331 User manage OK. Password required

Password:

230-OK. Current restricted directory is /.

.

.

230-Instructions for loading security certificate files:

230- 1. The security certificate files will consist of a pair of files.

230- You will have a certificate file and a key file.

230- 2. Log in with a user name and password.

230- 3. Type 'put <certificate-file-name> cert-file'

230- where <certificate-file-name> is the name of the certificate file

230- for your specific system.

230- 4. Type 'put <key-file-name> cert-key-file'

230- where <key-file-name> is the name of the security key file for

230- your specific system.

230- 5. Restart both Management Controllers to have the new security

230- certificate take effect.

230-

230

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> put 2048b-rsa-example-cert.pem cert-file

local: 2048b-rsa-example-cert.pem remote: cert-file

227 Entering Passive Mode (100,85,QQQ,ZZZ,127,0)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-10 17:40:12)

STATUS: Loading security certificate file

226-

226 Operation Complete. (2020-12-10 17:40:18)

1050 bytes sent in 9.4e-05 secs (11170.21 Kbytes/sec)

ftp> put 2048b-rsa-example-keypair.pem cert-key-file

local: 2048b-rsa-example-keypair.pem remote: cert-key-file

227 Entering Passive Mode (100,85,QQQ,ZZZ,204,57)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-10 17:40:37)

STATUS: Loading security certificate file

Verifying uploaded certificate and key.

The uploaded SSL certificate and key have been installed. Reboot the controller to apply.

226-

226 Operation Complete. (2020-12-10 17:40:45)

1679 bytes sent in 8.5e-05 secs (19752.94 Kbytes/sec)

ftp> ls

227 Entering Passive Mode (100,85,QQQ,ZZZ,189,193)

150 Accepted data connection

-rw-rw-rw- 1 0 users 0 Dec 10 17:40 0

-rw-r--r-- 1 0 0 8436 Dec 2 20:39 README

226-Options: -l

226 2 matches total

ftp> bye

221-Goodbye. You uploaded 3 and downloaded 0 kbytes.

221 Logout.

[grpadmin@WWWWWWW certs]$ ftp 100.85.XXX.YYY

Connected to 100.85.XXX.YYY (100.85.XXX.YYY).

220-Welcome to Pure-FTPd.

220-You are user number 1 of 5 allowed.

220-Local time is now 23:30. Server port: 21.

220-This is a private system - No anonymous login

220-IPv6 connections are also welcome on this server.

220 You will be disconnected after 15 minutes of inactivity.

Name (100.85.XXX.YYY:grpadmin): manage

331 User manage OK. Password required

Password:

230-OK. Current restricted directory is /

.

.

.

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> put 2048b-rsa-example-cert.pem cert-file

local: 2048b-rsa-example-cert.pem remote: cert-file

227 Entering Passive Mode (100,85,XXX,YYY,126,144)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-11 23:30:22)

STATUS: Loading security certificate file

226-

226 Operation Complete. (2020-12-11 23:30:28)

1050 bytes sent in 4.7e-05 secs (22340.42 Kbytes/sec)

ftp> put 2048b-rsa-example-keypair.pem cert-key-file

local: 2048b-rsa-example-keypair.pem remote: cert-key-file

227 Entering Passive Mode (100,85,XXX,YYY,200,227)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-11 23:30:40)

STATUS: Loading security certificate file

Verifying uploaded certificate and key.

The uploaded SSL certificate and key have been installed. Reboot the controller to apply.

226-

226 Operation Complete. (2020-12-11 23:30:47)

1679 bytes sent in 5.2e-05 secs (32288.46 Kbytes/sec)

ftp> bye

221-Goodbye. You uploaded 3 and downloaded 0 kbytes.

221 Logout.

[grpadmin@WWWWWWW certs]$ ssh manage@100.85.QQQ.ZZZ

Password:

DELL EMC ME4024

System Name: NDC-ME4

System Location: NDC

Version: GT280R008-01

# restart mc both

During the restart process you will briefly lose communication with the specified Management Controller(s).

Do you want to continue? (y/n) y

Info: Restarting the local MC (A)...

Success: Command completed successfully. - Both MCs were restarted. (2020-12-11 23:31:26)

# Killed

Connection to 100.85.QQQ.ZZZ closed.

.

. Will take about 2 minutes for you to be able to log back into the array to

. see the certificates

.

[grpadmin@WWWWWWW certs]$ ssh manage@100.85.QQQ.ZZZ

Password:

DELL EMC ME4024

System Name: NDC-ME4

System Location: NDC

Version: GT280R008-01

# show certificates

Error: The command was not recognized. (2020-12-11 23:36:35)

# show certificate

Certificate Status

------------------

Controller: A

Certificate Status: Customer-supplied

Time Created: 2020-12-11 23:29:29

Certificate Text: Certificate:

Data:

Version: 1 (0x0)

Serial Number: 3580 (0xdfc)

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=JP, ST=Tokyo, L=RRRRRRR, O=SSSSSSSSS, OU=WebCert Support, CN=SSSSSSSSS Web CA/emailAddress=support@SSSSSSSSS.com

Validity

Not Before: Aug 22 05:27:41 2012 GMT

Not After : Aug 21 05:27:41 2017 GMT

Subject: C=JP, ST=Tokyo, O=SSSSSSSSS, CN=www.example.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:b4:cf:d1:5e:33:29:ec:0b:cf:ae:76:f5:fe:2d:

c8:99:c6:78:79:b9:18:f8:0b:d4:ba:b4:d7:9e:02:

52:06:09:f4:18:93:4c:d4:70:d1:42:a0:29:13:92:

73:50:77:f6:04:89:ac:03:2c:d6:f1:06:ab:ad:6c:

c0:d9:d5:a6:ab:ca:cd:5a:d2:56:26:51:e5:4b:08:

8a:af:cc:19:0f:25:34:90:b0:2a:29:41:0f:55:f1:

---REDACTED---

9a:24:79:49:17:27:d7:89:4b:6a:2e:0d:87:51:d9:

23:3d:06:85:56:f8:58:31:0e:ee:81:99:78:68:cd:

6e:44:7e:c9:da:8c:5a:7b:1c:bf:24:40:29:48:d1:

03:9c:ef:dc:ae:2a:5d:f8:f7:6a:c7:e9:bc:c5:b0:

59:f6:95:fc:16:cb:d8:9c:ed:c3:fc:12:90:93:78:

5a:75:b4:56:83:fa:fc:41:84:f6:64:79:34:35:1c:

ac:7a:85:0e:73:78:72:01:e7:24:89:25:9e:da:7f:

65:bc:af:87:93:19:8c:db:75:15:b6:e0:30:c7:08:

f8:59

Exponent: 65537 (0x10001)

Signature Algorithm: sha1WithRSAEncryption

40:cb:fe:04:5b:c6:74:c5:73:91:06:90:df:ff:b6:9e:85:73:

fe:e0:0a:6f:3a:44:2f:cc:53:73:16:32:3f:79:64:39:e8:78:

---REDACTED---

1b:d7:eb:c0:31:6c:86:a0:f6:55:a8:f8:10:d0:42:06:1e:94:

a5:e0:68:a7:9f:b6:f3:9c:d0:e1:22:3b:ab:85:3d:a1:27:9b:

50:32:62:b8:ec:7a:fa:d6:7d:2b:29:e6:ad:b2:69:4d:28:b4:

f8:13

Certificate Status

------------------

Controller: B Certificate Status: Customer-supplied

Time Created: 2020-12-11 23:30:22

Certificate Text: Certificate:

Data:

Version: 1 (0x0)

Serial Number: 3580 (0xdfc)

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=JP, ST=Tokyo, L=RRRRRRR, O=SSSSSSSSS, OU=WebCert Support, CN=SSSSSSSSS Web CA/emailAddress=support@SSSSSSSSS.com

Validity

Not Before: Aug 22 05:27:41 2012 GMT

Not After : Aug 21 05:27:41 2017 GMT

Subject: C=JP, ST=Tokyo, O=SSSSSSSSS, CN=www.example.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:b4:cf:d1:5e:33:29:ec:0b:cf:ae:76:f5:fe:2d:

c8:99:c6:78:79:b9:18:f8:0b:d4:ba:b4:d7:9e:02:

52:06:09:f4:18:93:4c:d4:70:d1:42:a0:29:13:92:

73:50:77:f6:04:89:ac:03:2c:d6:f1:06:ab:ad:6c:

c0:d9:d5:a6:ab:ca:cd:5a:d2:56:26:51:e5:4b:08:

8a:af:cc:19:0f:25:34:90:b0:2a:29:41:0f:55:f1:

---REDACTED---

9a:24:79:49:17:27:d7:89:4b:6a:2e:0d:87:51:d9:

23:3d:06:85:56:f8:58:31:0e:ee:81:99:78:68:cd:

6e:44:7e:c9:da:8c:5a:7b:1c:bf:24:40:29:48:d1:

03:9c:ef:dc:ae:2a:5d:f8:f7:6a:c7:e9:bc:c5:b0:

59:f6:95:fc:16:cb:d8:9c:ed:c3:fc:12:90:93:78:

5a:75:b4:56:83:fa:fc:41:84:f6:64:79:34:35:1c:

ac:7a:85:0e:73:78:72:01:e7:24:89:25:9e:da:7f:

65:bc:af:87:93:19:8c:db:75:15:b6:e0:30:c7:08:

f8:59

Exponent: 65537 (0x10001)

Signature Algorithm: sha1WithRSAEncryption

40:cb:fe:04:5b:c6:74:c5:73:91:06:90:df:ff:b6:9e:85:73:

fe:e0:0a:6f:3a:44:2f:cc:53:73:16:32:3f:79:64:39:e8:78:

---REDACTED---

1b:d7:eb:c0:31:6c:86:a0:f6:55:a8:f8:10:d0:42:06:1e:94:

a5:e0:68:a7:9f:b6:f3:9c:d0:e1:22:3b:ab:85:3d:a1:27:9b:

50:32:62:b8:ec:7a:fa:d6:7d:2b:29:e6:ad:b2:69:4d:28:b4:

f8:13

Success: Command completed successfully. (2020-12-11 23:36:41)

#