PowerVault ME4: Instalación y eliminación de certificados personalizados

Summary: En este artículo, se describen los pasos para instalar un certificado personalizado a través de FTP para los productos de almacenamiento Dell PowerVault serie ME.

Instructions

Instalación o eliminación de certificados personalizados en ME4

- Instalación del certificado

- Visualización de la información del certificado

- Eliminación de certificados personalizados

- Ejemplo solo de CLI con una sesión SSH de Linux y ME4

Instalación del certificado.

Realice los siguientes pasos para instalar un certificado de seguridad autofirmado o de otros fabricantes:

-

En el administrador de PowerVault, prepare el uso de FTP o el protocolo seguro de transferencia de archivos (SFTP):

-

Determine las direcciones IP del puerto de red de las controladoras en ME4 System Settings > Network.

-

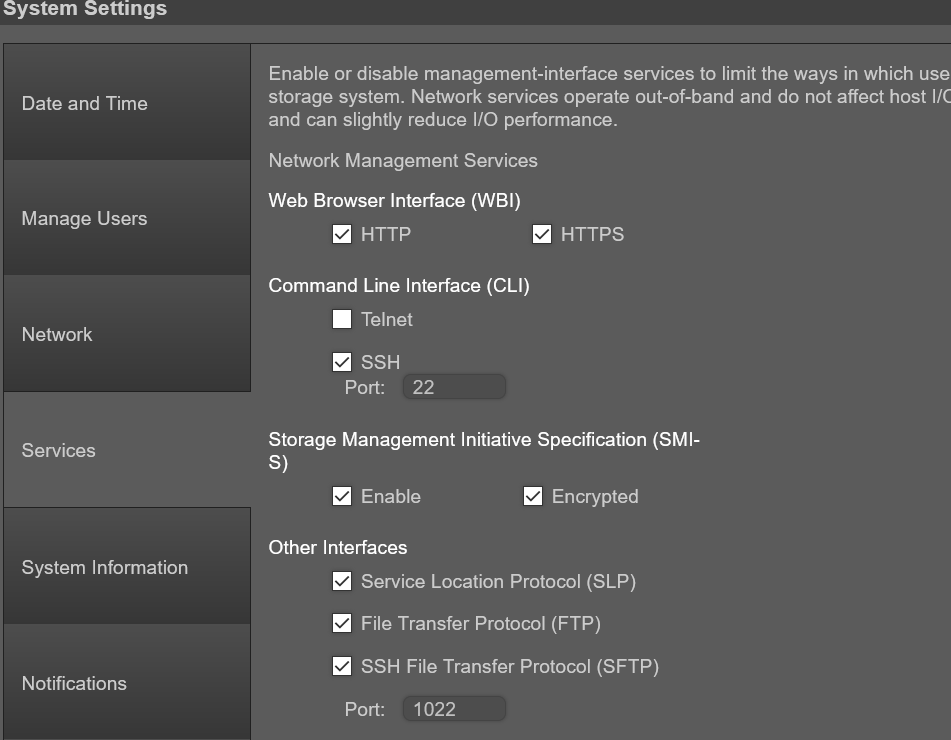

Verifique que el servicio FTP o SFTP esté habilitado en el almacenamiento en los Servicios de configuración > del sistema ME4. Si utiliza SFTP, registre qué puerto SFTP está configurado para usar.

-

-

La opción Administrar usuarios de la configuración > del sistema ME4 se puede utilizar para verificar que la cuenta de usuario tenga funciones de administración y FTP/SFTP.

-

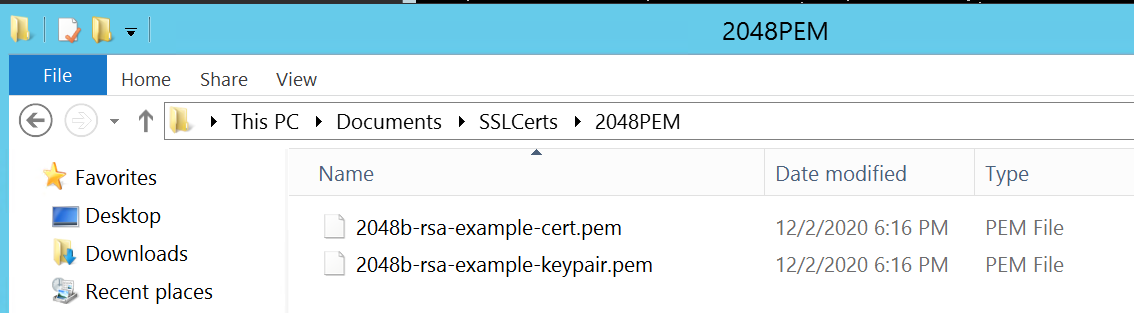

Coloque el archivo de certificado y el archivo de clave en un directorio al que pueda acceder el cliente FTP. El formato del certificado y del archivo de claves debe estar en el formato de correo con privacidad mejorada (PEM). Los clientes pueden cargar archivos de reglas de codificación distinguida (DER), pero no se pueden utilizar cuando se reinicia la administración en las controladoras. Nota: ME4 admite certificados comodín.

-

Abra un símbolo del sistema (Windows) o una ventana de terminal (UNIX) y vaya al directorio que contiene los archivos de certificado. La interfaz de usuario no se puede usar como el cliente de Filezilla porque la línea "put" requiere parámetros de comando después del nombre de archivo.

FTP de Windows no puede realizar FTP pasivo si el firewall está habilitado. Es posible que pueda iniciar sesión en el arreglo ME4, pero luego se produce un error con un problema de conexión de puerto cuando intenta enviar archivos. Si intenta utilizar el FTP de la línea de comandos de Windows, se debe deshabilitar el firewall de Windows antes de iniciarlo).

-

Escriba:

sftp controller-network-address -P port or ftp controller-network-address. Los archivos se deben cargar en ambas controladoras para que se puedan utilizar en ambas controladoras.

Por ejemplo: sftp 10.235.XXX.XXX -P 1022 or ftp 10.X.0.X X.

Inicie sesión como un usuario con permisos de función de administración y permisos de interfaz FTP o SFTP. En estos ejemplos, se utiliza el cliente de línea de comandos FTP de WinSCP, pero si el firewall de Windows está deshabilitado, se puede utilizar el cliente FTP de Windows. También se puede utilizar un cliente Linux.

C:\Users\Administrator\Documents\SSLCerts\2048PEM>"c:\Program Files (x86)\WinSCP\WinSCP.com"

winscp> open ftp://100.85.XXX.X

Prompting for credentials...

Username: manage

Connecting to 100.85.XXX.X ...

Password:

Connected

Starting the session...

Session started.

Active session: [1] 100.85.XXX.X

winscp>

-

Escriba:

put certificate-file-name cert-fileDonde certificate file name es el nombre del archivo de certificado para la unidad de almacenamiento específica. Pueden producirse errores de archivo si el directorio en el que se coloca el certificado es un directorio oculto que el usuario de FTP no tiene permisos para modificar.

winscp> put 2048b-rsa-example-cert.pem cert-file

2048b-rsa-example-cert.pe | 1 KB | 0.0 KB/s | binary | 100%

winscp>

-

Escriba:

put key-file-name cert-key-fileDonde key-file-name es el nombre del archivo de clave de seguridad para su almacenamiento específico.

winscp> put 2048b-rsa-example-keypair.pem cert-key-file

2048b-rsa-example-keypair | 1 KB | 0.0 KB/s | binary | 100%

winscp>

-

Nota: Si se realiza una lista de directorios en el sitio FTP del arreglo después de cargar estos archivos, estos no se ven. Se almacenan en directorios ocultos que el usuario de FTP no puede consultar.

winscp> ls

D--------- 0 0 ..

Lrwxrwxrwx 0 0 0 12 Dec 2 13:19:33 2020 .banner ->

-rw-rw-rw- 0 0 10 0 Dec 2 14:46:49 2020 0

-rw-r--r-- 0 0 0 8436 Dec 2 13:19:33 2020 README

winscp>

-

Repita los pasos 4, 5, 6 y 7 para la otra controladora.

-

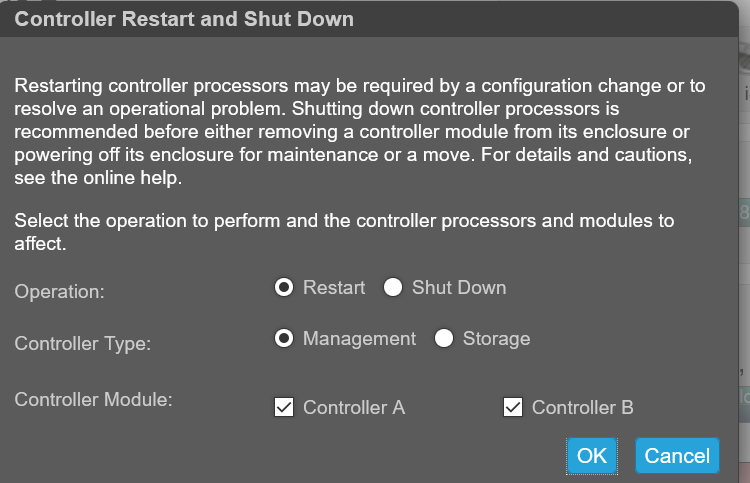

Reinicie ambas controladoras de administración para que el nuevo certificado de seguridad surta efecto. Una vez que se hayan reiniciado las controladoras de administración, el certificado se puede ver a través de la interfaz de usuario, como se muestra a continuación, o mediante el comando de SSH "show certificate".

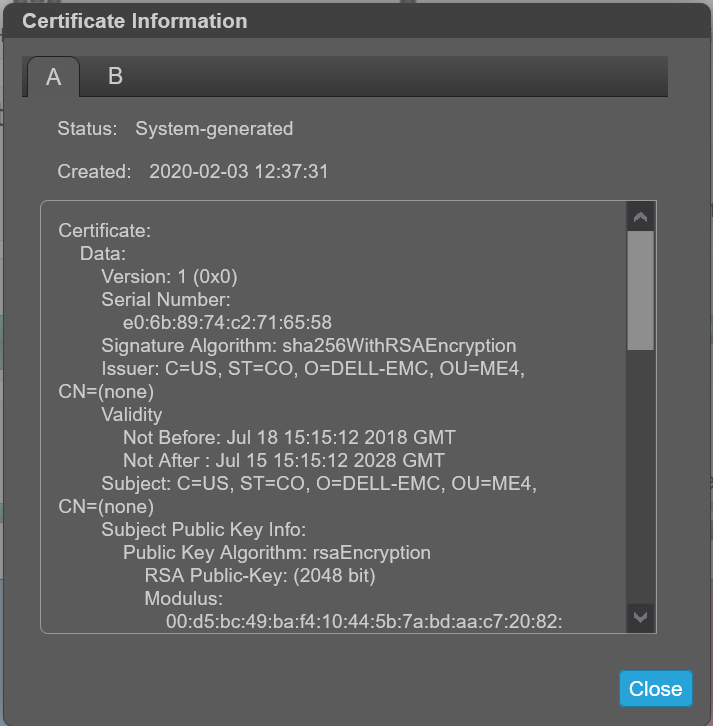

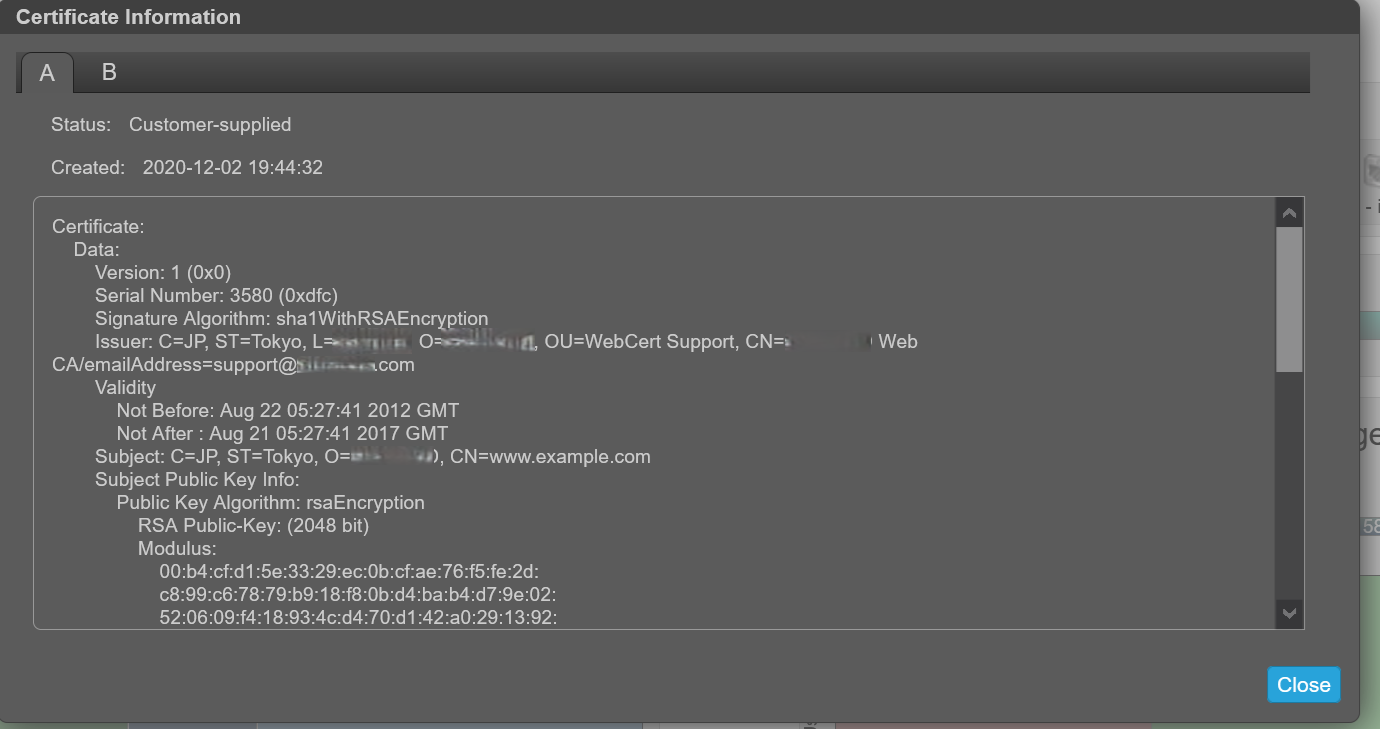

Visualización de la información del certificado.

De manera predeterminada, el almacenamiento genera un certificado SSL único para cada controladora. Para obtener la seguridad más sólida, reemplace el certificado predeterminado generado por el sistema con un certificado emitido por una autoridad de certificación de confianza.

El panel Información de certificado muestra información de los certificados SSL activos que se almacenan en el sistema para cada controladora. Las pestañas A y B contienen texto de certificado sin formato para cada una de las controladoras correspondientes. El panel también muestra uno de los siguientes valores de estado y la fecha de creación de cada certificado:

-

Suministrado por el cliente: indica que la controladora está utilizando un certificado que el cliente cargó.

-

Generado por el sistema: indica que la controladora está utilizando un certificado activo y la clave generada por la controladora.

-

Estado desconocido: indica que no se puede leer el certificado de la controladora. Esto ocurre con mayor frecuencia cuando se está reiniciando una controladora, el proceso de reemplazo de certificados aún está en proceso o el usuario ha seleccionado la pestaña para una controladora asociada en un sistema de controladora única.

Los certificados personalizados se pueden usar cargándolos a través de FTP o SFTP, o utilizando el parámetro contents del comando de la CLI create certificate. Esto permite que el usuario cree certificados con su propio contenido de certificado único. Para que un nuevo certificado surta efecto, reinicie la controladora de administración correspondiente.

Verifique que el reemplazo del certificado se haya realizado correctamente y que la controladora esté utilizando el certificado que se proporcionó:

- Confirme que el estado del certificado sea "suministrado por el cliente"

- La fecha de creación es correcta

- El contenido del certificado es el texto esperado

Ver información del certificado:

-

En el banner, haga clic en el panel del sistema y seleccione Show Certificate Information. Se abre el panel Certificate Information.

-

Una vez finalizada la visualización de la información del certificado, haga clic en Cerrar.

Antes de instalar un certificado, la información muestra "System Generated".

Después de instalar su propio certificado, se identificará como suministrado por el cliente:

Eliminación de certificados personalizados.

Para restaurar el certificado generado por el sistema y eliminar el certificado personalizado de ambas controladoras, inicie sesión en cada controladora y ejecute el comando:# create certificate restore

Para que el cambio del certificado surta efecto, reinicie la controladora de administración en todas las controladoras en las que se utilizó el comando.

Ejemplo solo de CLI con una sesión SSH de Linux y ME4

-

Cree el certificado y coloque "PEM .cer" y ".key" en su máquina Linux.

-

Desde una sesión SSH en el cuadro de Linux, transfiera los archivos mediante FTP al arreglo y, a continuación, abra una sesión SSH en el arreglo para reiniciar ambas controladoras en ME4. Después de reiniciar las controladoras de administración ME4, el usuario tarda aproximadamente dos minutos en volver a iniciar sesión en la ME4 y mostrar el nuevo certificado. Nota: Es posible que una controladora tarde más en activarse que la otra. Hasta que ambas controladoras estén completamente activas, el almacenamiento puede mostrar una controladora en un certificado del sistema y otra en un certificado del cliente.

En el siguiente ejemplo, las IP de la controladora ME4 son las siguientes:

A: 100.85.XXX.X

B: 100.85.XXX.XX8

Para que ambas controladoras tengan el certificado:

- Cargue el certificado y el archivo de clave en ambas controladoras mediante FTP

- Reinicie la controladora de administración en ambas controladoras

[grpadmin@WWWWWWW certs]$ pwd

/home/grpadmin/Documents/certs

[grpadmin@WWWWWWW certs]$ ls

2048b-rsa-example-cert.pem 2048b-rsa-example-keypair.pem put

[grpadmin@WWWWWWW certs]$ ftp 100.85.QQQ.ZZZ

Connected to 100.85.QQQ.ZZZ (100.85.QQQ.ZZZ).

220-Welcome to Pure-FTPd.

220-You are user number 1 of 5 allowed.

220-Local time is now 23:29. Server port: 21.

220-This is a private system - No anonymous login

220-IPv6 connections are also welcome on this server.

220 You will be disconnected after 15 minutes of inactivity.

Name (100.85.QQQ.ZZZ:grpadmin): manage

331 User manage OK. Password required

Password:

230-OK. Current restricted directory is /.

.

.

230-Instructions for loading security certificate files:

230- 1. The security certificate files will consist of a pair of files.

230- You will have a certificate file and a key file.

230- 2. Log in with a user name and password.

230- 3. Type 'put <certificate-file-name> cert-file'

230- where <certificate-file-name> is the name of the certificate file

230- for your specific system.

230- 4. Type 'put <key-file-name> cert-key-file'

230- where <key-file-name> is the name of the security key file for

230- your specific system.

230- 5. Restart both Management Controllers to have the new security

230- certificate take effect.

230-

230

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> put 2048b-rsa-example-cert.pem cert-file

local: 2048b-rsa-example-cert.pem remote: cert-file

227 Entering Passive Mode (100,85,QQQ,ZZZ,127,0)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-10 17:40:12)

STATUS: Loading security certificate file

226-

226 Operation Complete. (2020-12-10 17:40:18)

1050 bytes sent in 9.4e-05 secs (11170.21 Kbytes/sec)

ftp> put 2048b-rsa-example-keypair.pem cert-key-file

local: 2048b-rsa-example-keypair.pem remote: cert-key-file

227 Entering Passive Mode (100,85,QQQ,ZZZ,204,57)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-10 17:40:37)

STATUS: Loading security certificate file

Verifying uploaded certificate and key.

The uploaded SSL certificate and key have been installed. Reboot the controller to apply.

226-

226 Operation Complete. (2020-12-10 17:40:45)

1679 bytes sent in 8.5e-05 secs (19752.94 Kbytes/sec)

ftp> ls

227 Entering Passive Mode (100,85,QQQ,ZZZ,189,193)

150 Accepted data connection

-rw-rw-rw- 1 0 users 0 Dec 10 17:40 0

-rw-r--r-- 1 0 0 8436 Dec 2 20:39 README

226-Options: -l

226 2 matches total

ftp> bye

221-Goodbye. You uploaded 3 and downloaded 0 kbytes.

221 Logout.

[grpadmin@WWWWWWW certs]$ ftp 100.85.XXX.YYY

Connected to 100.85.XXX.YYY (100.85.XXX.YYY).

220-Welcome to Pure-FTPd.

220-You are user number 1 of 5 allowed.

220-Local time is now 23:30. Server port: 21.

220-This is a private system - No anonymous login

220-IPv6 connections are also welcome on this server.

220 You will be disconnected after 15 minutes of inactivity.

Name (100.85.XXX.YYY:grpadmin): manage

331 User manage OK. Password required

Password:

230-OK. Current restricted directory is /

.

.

.

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> put 2048b-rsa-example-cert.pem cert-file

local: 2048b-rsa-example-cert.pem remote: cert-file

227 Entering Passive Mode (100,85,XXX,YYY,126,144)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-11 23:30:22)

STATUS: Loading security certificate file

226-

226 Operation Complete. (2020-12-11 23:30:28)

1050 bytes sent in 4.7e-05 secs (22340.42 Kbytes/sec)

ftp> put 2048b-rsa-example-keypair.pem cert-key-file

local: 2048b-rsa-example-keypair.pem remote: cert-key-file

227 Entering Passive Mode (100,85,XXX,YYY,200,227)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-11 23:30:40)

STATUS: Loading security certificate file

Verifying uploaded certificate and key.

The uploaded SSL certificate and key have been installed. Reboot the controller to apply.

226-

226 Operation Complete. (2020-12-11 23:30:47)

1679 bytes sent in 5.2e-05 secs (32288.46 Kbytes/sec)

ftp> bye

221-Goodbye. You uploaded 3 and downloaded 0 kbytes.

221 Logout.

[grpadmin@WWWWWWW certs]$ ssh manage@100.85.QQQ.ZZZ

Password:

DELL EMC ME4024

System Name: NDC-ME4

System Location: NDC

Version: GT280R008-01

# restart mc both

During the restart process you will briefly lose communication with the specified Management Controller(s).

Do you want to continue? (y/n) y

Info: Restarting the local MC (A)...

Success: Command completed successfully. - Both MCs were restarted. (2020-12-11 23:31:26)

# Killed

Connection to 100.85.QQQ.ZZZ closed.

.

. Will take about 2 minutes for you to be able to log back into the array to

. see the certificates

.

[grpadmin@WWWWWWW certs]$ ssh manage@100.85.QQQ.ZZZ

Password:

DELL EMC ME4024

System Name: NDC-ME4

System Location: NDC

Version: GT280R008-01

# show certificates

Error: The command was not recognized. (2020-12-11 23:36:35)

# show certificate

Certificate Status

------------------

Controller: A

Certificate Status: Customer-supplied

Time Created: 2020-12-11 23:29:29

Certificate Text: Certificate:

Data:

Version: 1 (0x0)

Serial Number: 3580 (0xdfc)

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=JP, ST=Tokyo, L=RRRRRRR, O=SSSSSSSSS, OU=WebCert Support, CN=SSSSSSSSS Web CA/emailAddress=support@SSSSSSSSS.com

Validity

Not Before: Aug 22 05:27:41 2012 GMT

Not After : Aug 21 05:27:41 2017 GMT

Subject: C=JP, ST=Tokyo, O=SSSSSSSSS, CN=www.example.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:b4:cf:d1:5e:33:29:ec:0b:cf:ae:76:f5:fe:2d:

c8:99:c6:78:79:b9:18:f8:0b:d4:ba:b4:d7:9e:02:

52:06:09:f4:18:93:4c:d4:70:d1:42:a0:29:13:92:

73:50:77:f6:04:89:ac:03:2c:d6:f1:06:ab:ad:6c:

c0:d9:d5:a6:ab:ca:cd:5a:d2:56:26:51:e5:4b:08:

8a:af:cc:19:0f:25:34:90:b0:2a:29:41:0f:55:f1:

---REDACTED---

9a:24:79:49:17:27:d7:89:4b:6a:2e:0d:87:51:d9:

23:3d:06:85:56:f8:58:31:0e:ee:81:99:78:68:cd:

6e:44:7e:c9:da:8c:5a:7b:1c:bf:24:40:29:48:d1:

03:9c:ef:dc:ae:2a:5d:f8:f7:6a:c7:e9:bc:c5:b0:

59:f6:95:fc:16:cb:d8:9c:ed:c3:fc:12:90:93:78:

5a:75:b4:56:83:fa:fc:41:84:f6:64:79:34:35:1c:

ac:7a:85:0e:73:78:72:01:e7:24:89:25:9e:da:7f:

65:bc:af:87:93:19:8c:db:75:15:b6:e0:30:c7:08:

f8:59

Exponent: 65537 (0x10001)

Signature Algorithm: sha1WithRSAEncryption

40:cb:fe:04:5b:c6:74:c5:73:91:06:90:df:ff:b6:9e:85:73:

fe:e0:0a:6f:3a:44:2f:cc:53:73:16:32:3f:79:64:39:e8:78:

---REDACTED---

1b:d7:eb:c0:31:6c:86:a0:f6:55:a8:f8:10:d0:42:06:1e:94:

a5:e0:68:a7:9f:b6:f3:9c:d0:e1:22:3b:ab:85:3d:a1:27:9b:

50:32:62:b8:ec:7a:fa:d6:7d:2b:29:e6:ad:b2:69:4d:28:b4:

f8:13

Certificate Status

------------------

Controller: B Certificate Status: Customer-supplied

Time Created: 2020-12-11 23:30:22

Certificate Text: Certificate:

Data:

Version: 1 (0x0)

Serial Number: 3580 (0xdfc)

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=JP, ST=Tokyo, L=RRRRRRR, O=SSSSSSSSS, OU=WebCert Support, CN=SSSSSSSSS Web CA/emailAddress=support@SSSSSSSSS.com

Validity

Not Before: Aug 22 05:27:41 2012 GMT

Not After : Aug 21 05:27:41 2017 GMT

Subject: C=JP, ST=Tokyo, O=SSSSSSSSS, CN=www.example.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:b4:cf:d1:5e:33:29:ec:0b:cf:ae:76:f5:fe:2d:

c8:99:c6:78:79:b9:18:f8:0b:d4:ba:b4:d7:9e:02:

52:06:09:f4:18:93:4c:d4:70:d1:42:a0:29:13:92:

73:50:77:f6:04:89:ac:03:2c:d6:f1:06:ab:ad:6c:

c0:d9:d5:a6:ab:ca:cd:5a:d2:56:26:51:e5:4b:08:

8a:af:cc:19:0f:25:34:90:b0:2a:29:41:0f:55:f1:

---REDACTED---

9a:24:79:49:17:27:d7:89:4b:6a:2e:0d:87:51:d9:

23:3d:06:85:56:f8:58:31:0e:ee:81:99:78:68:cd:

6e:44:7e:c9:da:8c:5a:7b:1c:bf:24:40:29:48:d1:

03:9c:ef:dc:ae:2a:5d:f8:f7:6a:c7:e9:bc:c5:b0:

59:f6:95:fc:16:cb:d8:9c:ed:c3:fc:12:90:93:78:

5a:75:b4:56:83:fa:fc:41:84:f6:64:79:34:35:1c:

ac:7a:85:0e:73:78:72:01:e7:24:89:25:9e:da:7f:

65:bc:af:87:93:19:8c:db:75:15:b6:e0:30:c7:08:

f8:59

Exponent: 65537 (0x10001)

Signature Algorithm: sha1WithRSAEncryption

40:cb:fe:04:5b:c6:74:c5:73:91:06:90:df:ff:b6:9e:85:73:

fe:e0:0a:6f:3a:44:2f:cc:53:73:16:32:3f:79:64:39:e8:78:

---REDACTED---

1b:d7:eb:c0:31:6c:86:a0:f6:55:a8:f8:10:d0:42:06:1e:94:

a5:e0:68:a7:9f:b6:f3:9c:d0:e1:22:3b:ab:85:3d:a1:27:9b:

50:32:62:b8:ec:7a:fa:d6:7d:2b:29:e6:ad:b2:69:4d:28:b4:

f8:13

Success: Command completed successfully. (2020-12-11 23:36:41)

#