PowerVault ME4 : Installation et suppression de certificats personnalisés

Summary: Cet article explique comment installer un certificat personnalisé via FTP pour les produits de stockage Dell PowerVault ME Series.

Instructions

Installation ou suppression de certificats personnalisés sur ME4

- Installation du certificat

- Affichage des informations de certificat

- Suppression de certificats personnalisés

- Exemple d’utilisation d’une session SSH Linux et ME4 uniquement

Installation du certificat.

Procédez comme suit pour installer un certificat de sécurité tiers ou auto-signé :

-

Dans PowerVault Manager, préparez-vous à utiliser le protocole FTP ou SFTP (Secure File Transfer Protocol) :

-

Déterminez les adresses IP des ports réseau des contrôleurs sous ME4 Paramètres > système Réseau.

-

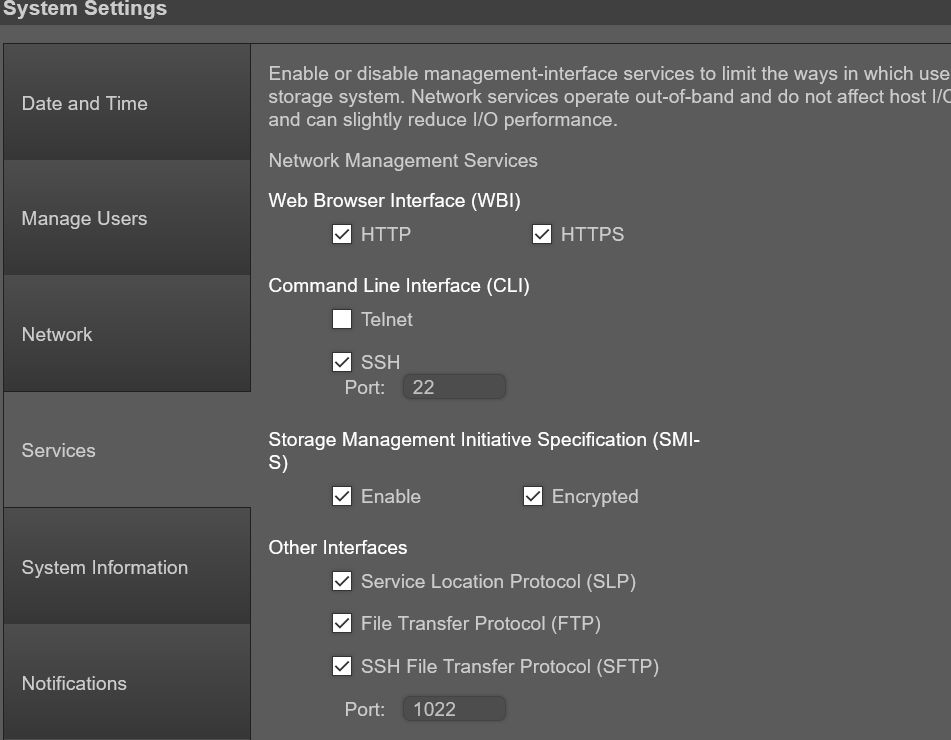

Vérifiez que le service FTP ou SFTP est activé sur le stockage sous ME4 System Settings > Services. Si vous utilisez SFTP, notez le port SFTP à utiliser.

-

-

ME4 System Settings > Manage Users permet de vérifier que le compte d’utilisateur dispose des rôles Manage et FTP/SFTP.

-

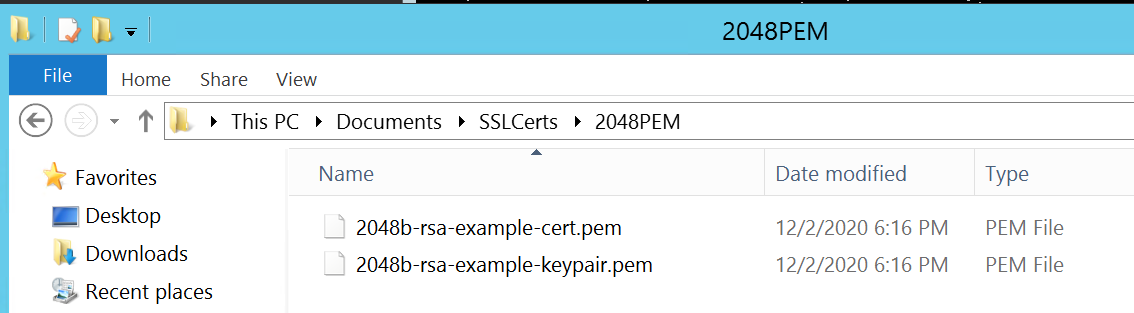

Placez votre fichier de certificat et votre fichier de clé dans un répertoire accessible au client FTP. Le certificat et le fichier de clé doivent être au format PEM (Privacy Enhanced Mail). Les clients peuvent télécharger des fichiers DER (Distinguished Encoding Rules), mais ils ne peuvent pas être utilisés lors du redémarrage de la gestion sur les contrôleurs. Remarque : ME4 prend en charge les certificats génériques.

-

Ouvrez une invite de commande (Windows) ou une fenêtre de terminal (UNIX), puis accédez au répertoire contenant les fichiers de certificat. L’interface utilisateur ne peut pas être utilisée comme le client Filezilla car la ligne « put » nécessite des paramètres de commande après le nom du fichier.

Windows FTP ne peut pas effectuer de transfert FTP passif si le pare-feu est activé. Il peut être en mesure de se connecter à la baie ME4, mais il génère ensuite des erreurs avec un problème de connexion de port lors de la tentative d’envoi de fichiers. Si vous tentez d’utiliser le FTP de ligne de commande Windows, le pare-feu Windows doit être désactivé avant de démarrer.)

-

Type :

sftp controller-network-address -P port or ftp controller-network-address. Les fichiers doivent être téléchargés sur les deux contrôleurs pour pouvoir être utilisés sur les deux contrôleurs.

Par exemple : sftp 10.235.XXX.XXX -P 1022 or ftp 10.X.0.X X.

Connectez-vous en tant qu’utilisateur doté des autorisations de gestion des rôles et des autorisations de l’interface FTP ou SFTP. Dans ces exemples, le client de ligne de commande FTP WinSCP est utilisé, mais si le pare-feu Windows est désactivé, le client FTP Windows peut être utilisé. Un client Linux peut également être utilisé.

C:\Users\Administrator\Documents\SSLCerts\2048PEM>"c:\Program Files (x86)\WinSCP\WinSCP.com"

winscp> open ftp://100.85.XXX.X

Prompting for credentials...

Username: manage

Connecting to 100.85.XXX.X ...

Password:

Connected

Starting the session...

Session started.

Active session: [1] 100.85.XXX.X

winscp>

-

Type :

put certificate-file-name cert-fileOù Certificate file name est le nom du fichier de certificat de votre unité de stockage spécifique. Des erreurs de fichier peuvent se produire si le répertoire dans lequel le certificat est placé est un répertoire masqué que l’utilisateur FTP n’est pas autorisé à modifier.

winscp> put 2048b-rsa-example-cert.pem cert-file

2048b-rsa-example-cert.pe | 1 KB | 0.0 KB/s | binary | 100%

winscp>

-

Type :

put key-file-name cert-key-fileoù key-file-name est le nom du fichier de clé de sécurité pour votre stockage spécifique.

winscp> put 2048b-rsa-example-keypair.pem cert-key-file

2048b-rsa-example-keypair | 1 KB | 0.0 KB/s | binary | 100%

winscp>

-

Notez que si une liste de répertoires est créée sur le site FTP de la baie après le téléchargement de ces fichiers, ils ne sont pas visibles. Ils sont stockés dans des répertoires cachés que l’utilisateur FTP ne peut pas consulter.

winscp> ls

D--------- 0 0 ..

Lrwxrwxrwx 0 0 0 12 Dec 2 13:19:33 2020 .banner ->

-rw-rw-rw- 0 0 10 0 Dec 2 14:46:49 2020 0

-rw-r--r-- 0 0 0 8436 Dec 2 13:19:33 2020 README

winscp>

-

Répétez les étapes 4, 5, 6 et 7 pour l’autre contrôleur.

-

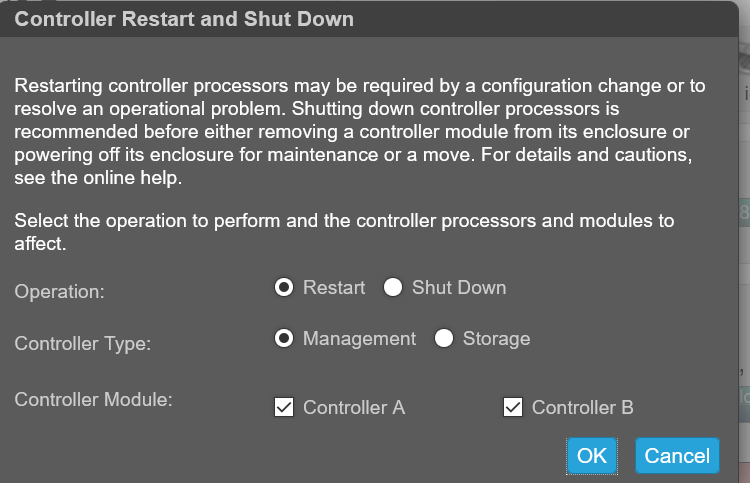

Redémarrez les deux contrôleurs de gestion pour que le nouveau certificat de sécurité soit appliqué. Une fois les contrôleurs de gestion redémarrés, le certificat peut être affiché via l’interface utilisateur comme indiqué ci-dessous ou par la commande SSH « show certificate ».

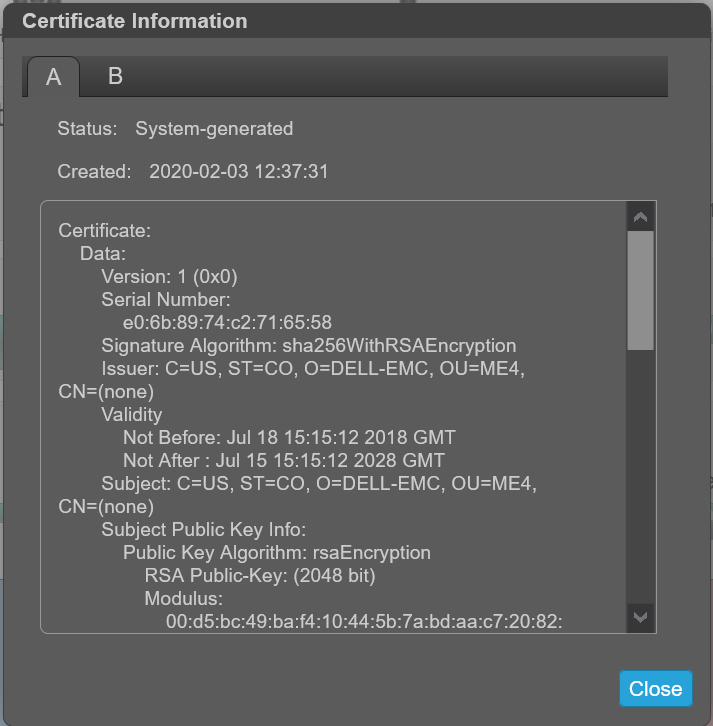

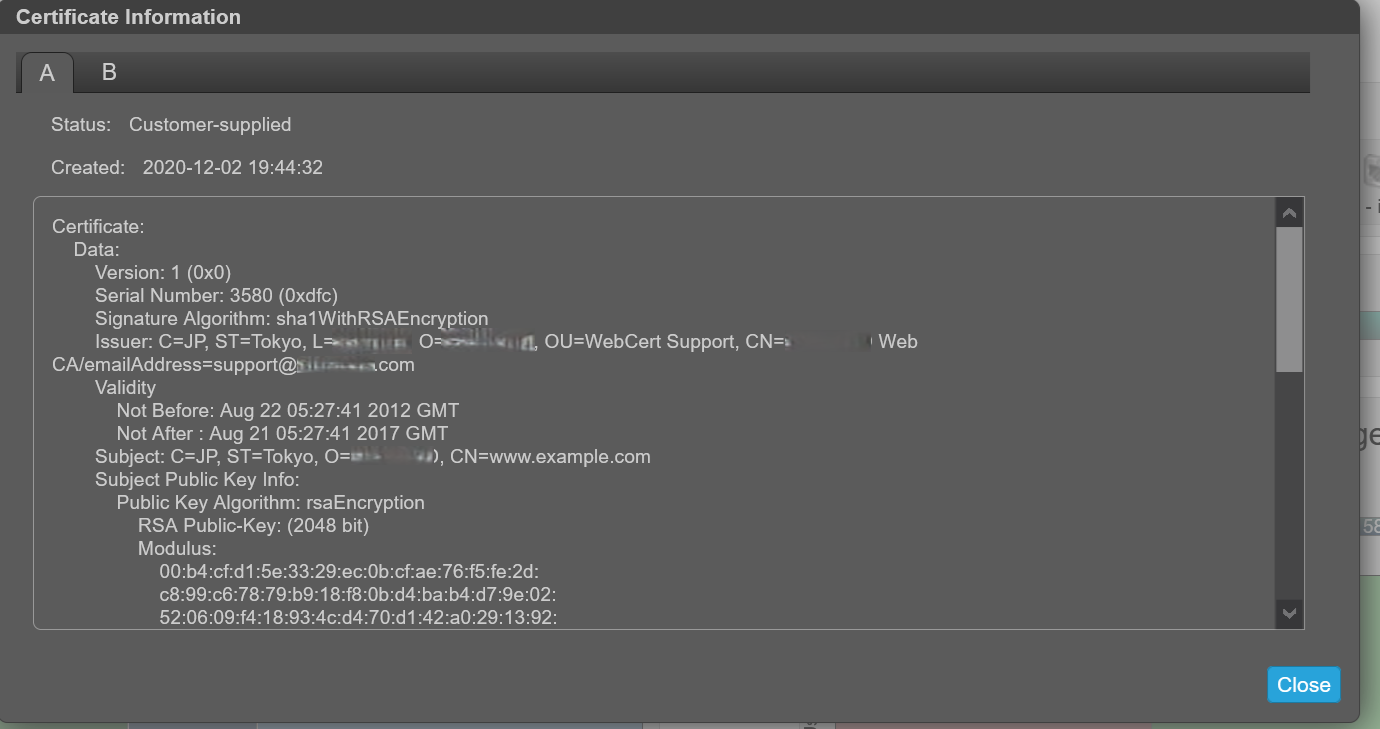

Affichage des informations du certificat.

Par défaut, le stockage génère un certificat SSL unique pour chaque contrôleur. Pour une sécurité renforcée, remplacez le certificat généré par défaut par le système par un certificat issu d’une autorité de certification approuvée.

Le panneau Informations sur le certificat affiche des informations sur les certificats SSL actifs stockés sur le système pour chaque contrôleur. Les onglets A et B contiennent du texte de certificat non formaté pour chacun des contrôleurs correspondants. Le panneau affiche également l’une des valeurs d’état suivantes et la date de création de chaque certificat :

-

Fourni par le client : indique que le contrôleur utilise un certificat que le client a téléchargé.

-

Généré par le système : indique que le contrôleur utilise un certificat actif et une clé générés par le contrôleur.

-

État inconnu : indique que le certificat du contrôleur ne peut pas être lu. Cela se produit le plus souvent lorsqu’un contrôleur est en cours de redémarrage, que le processus de remplacement de certificat est toujours en cours ou que l’utilisateur a sélectionné l’onglet d’un contrôleur partenaire dans un système à un seul contrôleur.

Les certificats personnalisés peuvent être utilisés en les téléchargeant via FTP ou SFTP ou à l’aide du paramètre contents de la commande CLI de création de certificat. Cela permet à l’utilisateur de créer des certificats avec son propre contenu de certificat unique. Pour qu’un nouveau certificat prenne effet, redémarrez le contrôleur de gestion de celui-ci.

Vérifiez que le certificat a été remplacé avec succès et que le contrôleur utilise le certificat fourni :

- Vérifiez que l’état du certificat est « fourni par le client »

- La date de création est correcte

- Le contenu du certificat est le texte attendu.

Afficher les informations du certificat :

-

Dans la bannière, cliquez sur le volet système et sélectionnez Show Certificate Information. Le volet Informations sur le certificat s’ouvre.

-

Une fois l’affichage des informations de certificat terminé, cliquez sur Fermer.

Avant d’installer un certificat, les informations affichent « System Generated ».

Après avoir installé votre propre certificat, il s’identifiera comme fourni par le client :

Suppression des certificats personnalisés.

Pour restaurer le certificat généré par le système et supprimer le certificat personnalisé des deux contrôleurs, connectez-vous à chaque contrôleur et exécutez la commande suivante :# create certificate restore

Pour que la modification du certificat prenne effet, redémarrez le contrôleur de gestion sur tous les contrôleurs sur lesquels la commande a été utilisée.

Exemple d’utilisation d’une session SSH Linux et ME4 uniquement

-

Créez le certificat et placez « PEM .cer » et « .key » sur votre machine Linux.

-

À partir d’une session SSH sur la machine Linux, transférez les fichiers à l’aide de FTP vers la baie, puis ouvrez une session SSH sur la baie pour redémarrer les deux contrôleurs sur le ME4. Il faut environ deux minutes après le redémarrage des contrôleurs de gestion ME4 avant que l’utilisateur puisse se reconnecter au ME4 et afficher le nouveau certificat. Remarque : La mise en service d’un contrôleur peut être plus longue que celle de l’autre. Tant que les deux contrôleurs ne sont pas entièrement opérationnels, le stockage peut afficher un contrôleur sur un certificat système et un autre sur un certificat client.

Dans l’exemple ci-dessous, les adresses IP du contrôleur ME4 sont les suivantes :

A: 100.85.XXX.X

B: 100.85.XXX.XX8

Pour que les deux contrôleurs disposent du certificat :

- Téléchargez le certificat et le fichier de clé sur les deux contrôleurs à l’aide de FTP

- Redémarrez le contrôleur de gestion sur les deux contrôleurs.

[grpadmin@WWWWWWW certs]$ pwd

/home/grpadmin/Documents/certs

[grpadmin@WWWWWWW certs]$ ls

2048b-rsa-example-cert.pem 2048b-rsa-example-keypair.pem put

[grpadmin@WWWWWWW certs]$ ftp 100.85.QQQ.ZZZ

Connected to 100.85.QQQ.ZZZ (100.85.QQQ.ZZZ).

220-Welcome to Pure-FTPd.

220-You are user number 1 of 5 allowed.

220-Local time is now 23:29. Server port: 21.

220-This is a private system - No anonymous login

220-IPv6 connections are also welcome on this server.

220 You will be disconnected after 15 minutes of inactivity.

Name (100.85.QQQ.ZZZ:grpadmin): manage

331 User manage OK. Password required

Password:

230-OK. Current restricted directory is /.

.

.

230-Instructions for loading security certificate files:

230- 1. The security certificate files will consist of a pair of files.

230- You will have a certificate file and a key file.

230- 2. Log in with a user name and password.

230- 3. Type 'put <certificate-file-name> cert-file'

230- where <certificate-file-name> is the name of the certificate file

230- for your specific system.

230- 4. Type 'put <key-file-name> cert-key-file'

230- where <key-file-name> is the name of the security key file for

230- your specific system.

230- 5. Restart both Management Controllers to have the new security

230- certificate take effect.

230-

230

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> put 2048b-rsa-example-cert.pem cert-file

local: 2048b-rsa-example-cert.pem remote: cert-file

227 Entering Passive Mode (100,85,QQQ,ZZZ,127,0)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-10 17:40:12)

STATUS: Loading security certificate file

226-

226 Operation Complete. (2020-12-10 17:40:18)

1050 bytes sent in 9.4e-05 secs (11170.21 Kbytes/sec)

ftp> put 2048b-rsa-example-keypair.pem cert-key-file

local: 2048b-rsa-example-keypair.pem remote: cert-key-file

227 Entering Passive Mode (100,85,QQQ,ZZZ,204,57)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-10 17:40:37)

STATUS: Loading security certificate file

Verifying uploaded certificate and key.

The uploaded SSL certificate and key have been installed. Reboot the controller to apply.

226-

226 Operation Complete. (2020-12-10 17:40:45)

1679 bytes sent in 8.5e-05 secs (19752.94 Kbytes/sec)

ftp> ls

227 Entering Passive Mode (100,85,QQQ,ZZZ,189,193)

150 Accepted data connection

-rw-rw-rw- 1 0 users 0 Dec 10 17:40 0

-rw-r--r-- 1 0 0 8436 Dec 2 20:39 README

226-Options: -l

226 2 matches total

ftp> bye

221-Goodbye. You uploaded 3 and downloaded 0 kbytes.

221 Logout.

[grpadmin@WWWWWWW certs]$ ftp 100.85.XXX.YYY

Connected to 100.85.XXX.YYY (100.85.XXX.YYY).

220-Welcome to Pure-FTPd.

220-You are user number 1 of 5 allowed.

220-Local time is now 23:30. Server port: 21.

220-This is a private system - No anonymous login

220-IPv6 connections are also welcome on this server.

220 You will be disconnected after 15 minutes of inactivity.

Name (100.85.XXX.YYY:grpadmin): manage

331 User manage OK. Password required

Password:

230-OK. Current restricted directory is /

.

.

.

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> put 2048b-rsa-example-cert.pem cert-file

local: 2048b-rsa-example-cert.pem remote: cert-file

227 Entering Passive Mode (100,85,XXX,YYY,126,144)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-11 23:30:22)

STATUS: Loading security certificate file

226-

226 Operation Complete. (2020-12-11 23:30:28)

1050 bytes sent in 4.7e-05 secs (22340.42 Kbytes/sec)

ftp> put 2048b-rsa-example-keypair.pem cert-key-file

local: 2048b-rsa-example-keypair.pem remote: cert-key-file

227 Entering Passive Mode (100,85,XXX,YYY,200,227)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-11 23:30:40)

STATUS: Loading security certificate file

Verifying uploaded certificate and key.

The uploaded SSL certificate and key have been installed. Reboot the controller to apply.

226-

226 Operation Complete. (2020-12-11 23:30:47)

1679 bytes sent in 5.2e-05 secs (32288.46 Kbytes/sec)

ftp> bye

221-Goodbye. You uploaded 3 and downloaded 0 kbytes.

221 Logout.

[grpadmin@WWWWWWW certs]$ ssh manage@100.85.QQQ.ZZZ

Password:

DELL EMC ME4024

System Name: NDC-ME4

System Location: NDC

Version: GT280R008-01

# restart mc both

During the restart process you will briefly lose communication with the specified Management Controller(s).

Do you want to continue? (y/n) y

Info: Restarting the local MC (A)...

Success: Command completed successfully. - Both MCs were restarted. (2020-12-11 23:31:26)

# Killed

Connection to 100.85.QQQ.ZZZ closed.

.

. Will take about 2 minutes for you to be able to log back into the array to

. see the certificates

.

[grpadmin@WWWWWWW certs]$ ssh manage@100.85.QQQ.ZZZ

Password:

DELL EMC ME4024

System Name: NDC-ME4

System Location: NDC

Version: GT280R008-01

# show certificates

Error: The command was not recognized. (2020-12-11 23:36:35)

# show certificate

Certificate Status

------------------

Controller: A

Certificate Status: Customer-supplied

Time Created: 2020-12-11 23:29:29

Certificate Text: Certificate:

Data:

Version: 1 (0x0)

Serial Number: 3580 (0xdfc)

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=JP, ST=Tokyo, L=RRRRRRR, O=SSSSSSSSS, OU=WebCert Support, CN=SSSSSSSSS Web CA/emailAddress=support@SSSSSSSSS.com

Validity

Not Before: Aug 22 05:27:41 2012 GMT

Not After : Aug 21 05:27:41 2017 GMT

Subject: C=JP, ST=Tokyo, O=SSSSSSSSS, CN=www.example.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:b4:cf:d1:5e:33:29:ec:0b:cf:ae:76:f5:fe:2d:

c8:99:c6:78:79:b9:18:f8:0b:d4:ba:b4:d7:9e:02:

52:06:09:f4:18:93:4c:d4:70:d1:42:a0:29:13:92:

73:50:77:f6:04:89:ac:03:2c:d6:f1:06:ab:ad:6c:

c0:d9:d5:a6:ab:ca:cd:5a:d2:56:26:51:e5:4b:08:

8a:af:cc:19:0f:25:34:90:b0:2a:29:41:0f:55:f1:

---REDACTED---

9a:24:79:49:17:27:d7:89:4b:6a:2e:0d:87:51:d9:

23:3d:06:85:56:f8:58:31:0e:ee:81:99:78:68:cd:

6e:44:7e:c9:da:8c:5a:7b:1c:bf:24:40:29:48:d1:

03:9c:ef:dc:ae:2a:5d:f8:f7:6a:c7:e9:bc:c5:b0:

59:f6:95:fc:16:cb:d8:9c:ed:c3:fc:12:90:93:78:

5a:75:b4:56:83:fa:fc:41:84:f6:64:79:34:35:1c:

ac:7a:85:0e:73:78:72:01:e7:24:89:25:9e:da:7f:

65:bc:af:87:93:19:8c:db:75:15:b6:e0:30:c7:08:

f8:59

Exponent: 65537 (0x10001)

Signature Algorithm: sha1WithRSAEncryption

40:cb:fe:04:5b:c6:74:c5:73:91:06:90:df:ff:b6:9e:85:73:

fe:e0:0a:6f:3a:44:2f:cc:53:73:16:32:3f:79:64:39:e8:78:

---REDACTED---

1b:d7:eb:c0:31:6c:86:a0:f6:55:a8:f8:10:d0:42:06:1e:94:

a5:e0:68:a7:9f:b6:f3:9c:d0:e1:22:3b:ab:85:3d:a1:27:9b:

50:32:62:b8:ec:7a:fa:d6:7d:2b:29:e6:ad:b2:69:4d:28:b4:

f8:13

Certificate Status

------------------

Controller: B Certificate Status: Customer-supplied

Time Created: 2020-12-11 23:30:22

Certificate Text: Certificate:

Data:

Version: 1 (0x0)

Serial Number: 3580 (0xdfc)

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=JP, ST=Tokyo, L=RRRRRRR, O=SSSSSSSSS, OU=WebCert Support, CN=SSSSSSSSS Web CA/emailAddress=support@SSSSSSSSS.com

Validity

Not Before: Aug 22 05:27:41 2012 GMT

Not After : Aug 21 05:27:41 2017 GMT

Subject: C=JP, ST=Tokyo, O=SSSSSSSSS, CN=www.example.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:b4:cf:d1:5e:33:29:ec:0b:cf:ae:76:f5:fe:2d:

c8:99:c6:78:79:b9:18:f8:0b:d4:ba:b4:d7:9e:02:

52:06:09:f4:18:93:4c:d4:70:d1:42:a0:29:13:92:

73:50:77:f6:04:89:ac:03:2c:d6:f1:06:ab:ad:6c:

c0:d9:d5:a6:ab:ca:cd:5a:d2:56:26:51:e5:4b:08:

8a:af:cc:19:0f:25:34:90:b0:2a:29:41:0f:55:f1:

---REDACTED---

9a:24:79:49:17:27:d7:89:4b:6a:2e:0d:87:51:d9:

23:3d:06:85:56:f8:58:31:0e:ee:81:99:78:68:cd:

6e:44:7e:c9:da:8c:5a:7b:1c:bf:24:40:29:48:d1:

03:9c:ef:dc:ae:2a:5d:f8:f7:6a:c7:e9:bc:c5:b0:

59:f6:95:fc:16:cb:d8:9c:ed:c3:fc:12:90:93:78:

5a:75:b4:56:83:fa:fc:41:84:f6:64:79:34:35:1c:

ac:7a:85:0e:73:78:72:01:e7:24:89:25:9e:da:7f:

65:bc:af:87:93:19:8c:db:75:15:b6:e0:30:c7:08:

f8:59

Exponent: 65537 (0x10001)

Signature Algorithm: sha1WithRSAEncryption

40:cb:fe:04:5b:c6:74:c5:73:91:06:90:df:ff:b6:9e:85:73:

fe:e0:0a:6f:3a:44:2f:cc:53:73:16:32:3f:79:64:39:e8:78:

---REDACTED---

1b:d7:eb:c0:31:6c:86:a0:f6:55:a8:f8:10:d0:42:06:1e:94:

a5:e0:68:a7:9f:b6:f3:9c:d0:e1:22:3b:ab:85:3d:a1:27:9b:

50:32:62:b8:ec:7a:fa:d6:7d:2b:29:e6:ad:b2:69:4d:28:b4:

f8:13

Success: Command completed successfully. (2020-12-11 23:36:41)

#