PowerVault ME4: Installazione e rimozione di certificati personalizzati

Summary: Questo articolo illustra la procedura per installare un certificato personalizzato tramite FTP per i prodotti storage Dell PowerVault serie ME.

Instructions

Installazione o rimozione di certificati personalizzati su ME4

- Installazione del certificato

- Visualizzazione delle informazioni sul certificato

- Rimozione di certificati personalizzati

- Solo esempio di utilizzo di una sessione SSH Linux e ME4

Installazione del certificato.

Per installare un certificato di sicurezza autofirmato o di terze parti, attenersi alla seguente procedura:

-

In PowerVault Manager, prepararsi a utilizzare FTP o il protocollo SFTP (Secure File Transfer Protocol):

-

Determinare gli indirizzi IP delle porte di rete dei controller in ME4 System Settings > Network.

-

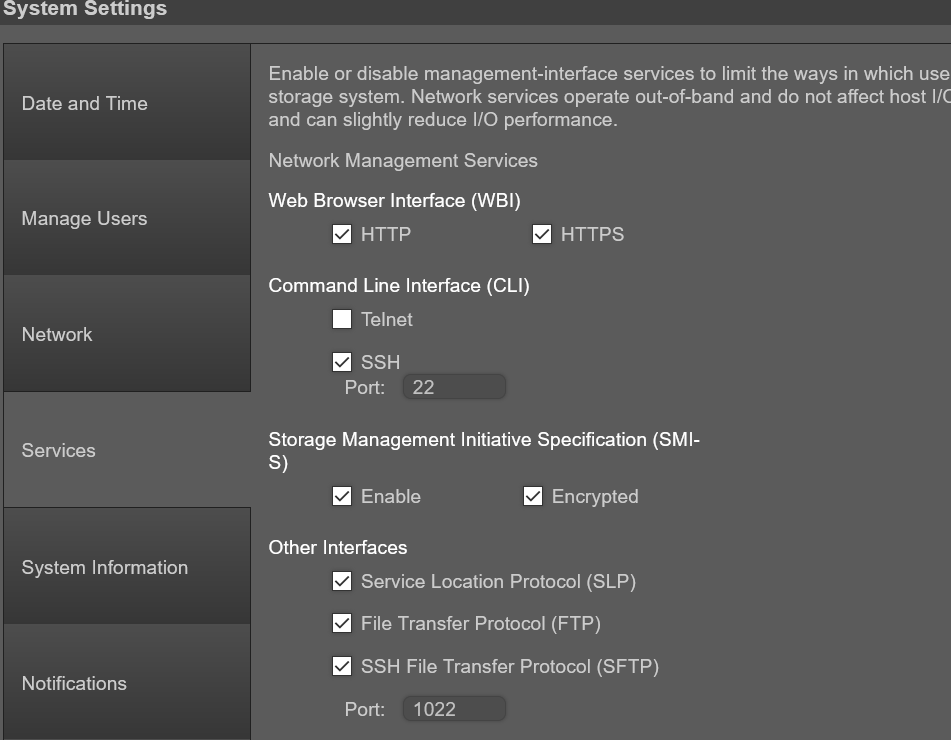

Verificare che il servizio FTP o SFTP sia abilitato sullo storage in ME4 System Settings > Services. Se si utilizza SFTP, registrare la porta SFTP impostata per l'utilizzo.

-

-

Impostazioni > di sistema ME4 È possibile utilizzare Manage Users per verificare che l'account utente disponga dei ruoli Manage e FTP/SFTP.

-

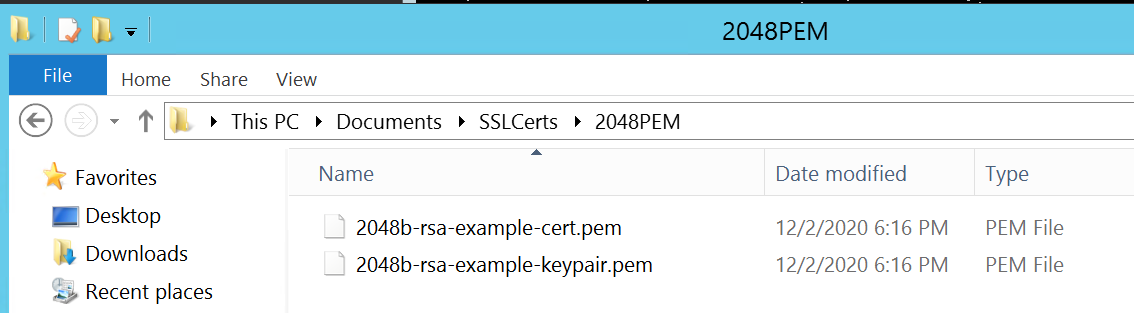

Inserire il file di certificato e il file chiave in una directory accessibile al client FTP. Il formato del certificato e del file chiave deve essere PEM (Privacy Enhanced Mail). I clienti possono caricare i file DER (Distinguished Encoding Rules), ma non possono essere utilizzati quando si riavvia la gestione sui controller. Nota: ME4 supporta i certificati con caratteri jolly.

-

Aprire un prompt dei comandi (Windows) o una finestra del terminale (UNIX) e passare alla directory contenente i file di certificato. L'interfaccia utente non può essere utilizzata come il client Filezilla perché la riga "put" richiede parametri di comando dopo il nome del file.

L'FTP di Windows non può eseguire l'FTP passivo se il firewall è abilitato. Potrebbe essere in grado di accedere all'array ME4, ma poi si verifica un errore con un problema di connessione della porta durante il tentativo di inviare file. Se si tenta di utilizzare l FTP della riga di comando di Windows, è necessario disabilitare il firewall di Windows prima di iniziare.

-

Type:

sftp controller-network-address -P port or ftp controller-network-address. I file devono essere caricati su entrambi i controller affinché possano essere utilizzati su entrambi.

Ad esempio: sftp 10.235.XXX.XXX -P 1022 or ftp 10.X.0.X X.

Accedere come utente con autorizzazioni di gestione dei ruoli e autorizzazioni per l'interfaccia FTP o SFTP. In questi esempi viene utilizzato il client della riga di comando FTP WinSCP, ma se il firewall di Windows è disabilitato, è possibile utilizzare il client FTP di Windows. È possibile utilizzare anche un client Linux.

C:\Users\Administrator\Documents\SSLCerts\2048PEM>"c:\Program Files (x86)\WinSCP\WinSCP.com"

winscp> open ftp://100.85.XXX.X

Prompting for credentials...

Username: manage

Connecting to 100.85.XXX.X ...

Password:

Connected

Starting the session...

Session started.

Active session: [1] 100.85.XXX.X

winscp>

-

Type:

put certificate-file-name cert-fileDove nome file di certificato è il nome del file di certificato per l'unità di storage specifica. Gli errori dei file possono verificarsi se la directory in cui viene inserito il certificato è una directory nascosta che l'utente FTP non dispone delle autorizzazioni per modificare.

winscp> put 2048b-rsa-example-cert.pem cert-file

2048b-rsa-example-cert.pe | 1 KB | 0.0 KB/s | binary | 100%

winscp>

-

Type:

put key-file-name cert-key-filedove key-file-name è il nome del file della chiave di sicurezza per lo storage specifico.

winscp> put 2048b-rsa-example-keypair.pem cert-key-file

2048b-rsa-example-keypair | 1 KB | 0.0 KB/s | binary | 100%

winscp>

-

Nota: se viene eseguito un elenco di directory sul sito FTP dell'array dopo aver caricato questi file, questi non vengono visualizzati. Sono memorizzati in directory nascoste che l'utente FTP non può visualizzare.

winscp> ls

D--------- 0 0 ..

Lrwxrwxrwx 0 0 0 12 Dec 2 13:19:33 2020 .banner ->

-rw-rw-rw- 0 0 10 0 Dec 2 14:46:49 2020 0

-rw-r--r-- 0 0 0 8436 Dec 2 13:19:33 2020 README

winscp>

-

Ripetere i passaggi 4, 5, 6 e 7 per l'altro controller.

-

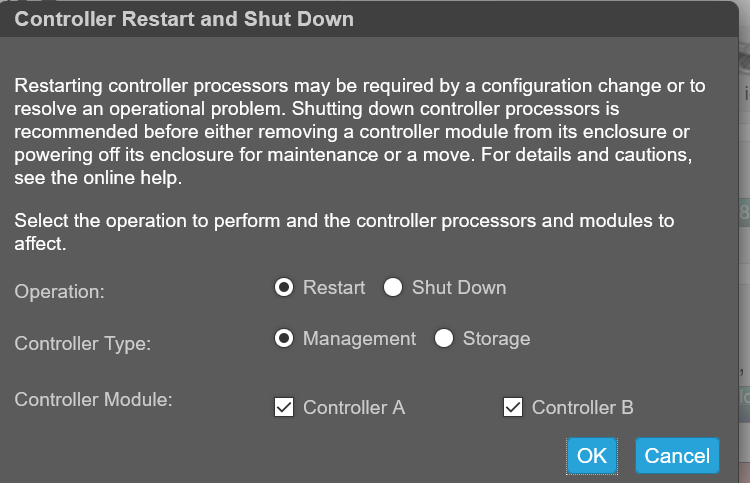

Riavviare entrambi i controller di gestione per applicare il nuovo certificato di sicurezza. Dopo il riavvio dei controller di gestione, il certificato può essere visualizzato tramite l'interfaccia utente come mostrato di seguito o tramite il comando SSH "show certificate".

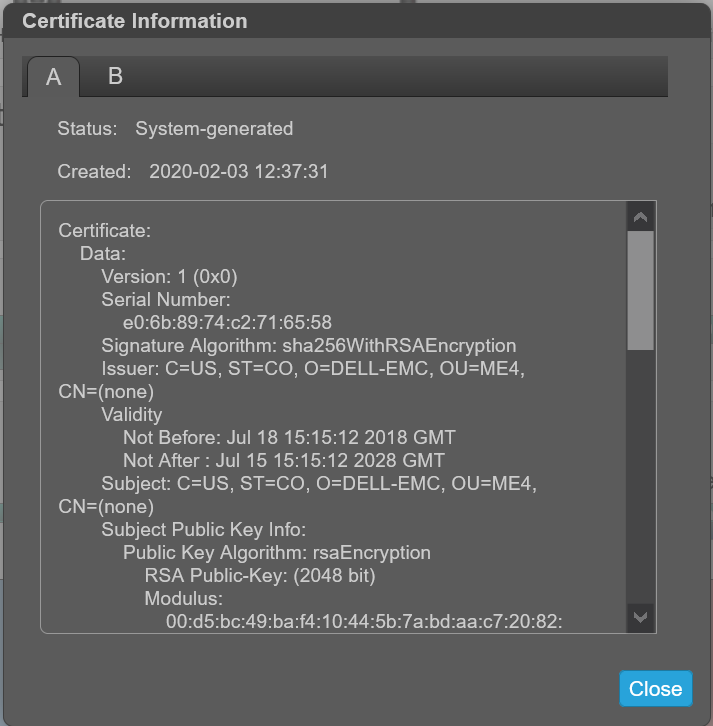

Visualizzazione delle informazioni sul certificato.

Per impostazione predefinita, lo storage genera un certificato SSL univoco per ogni controller. Per garantire la massima sicurezza, sostituire il certificato predefinito generato dal sistema con un certificato emesso da una CA attendibile.

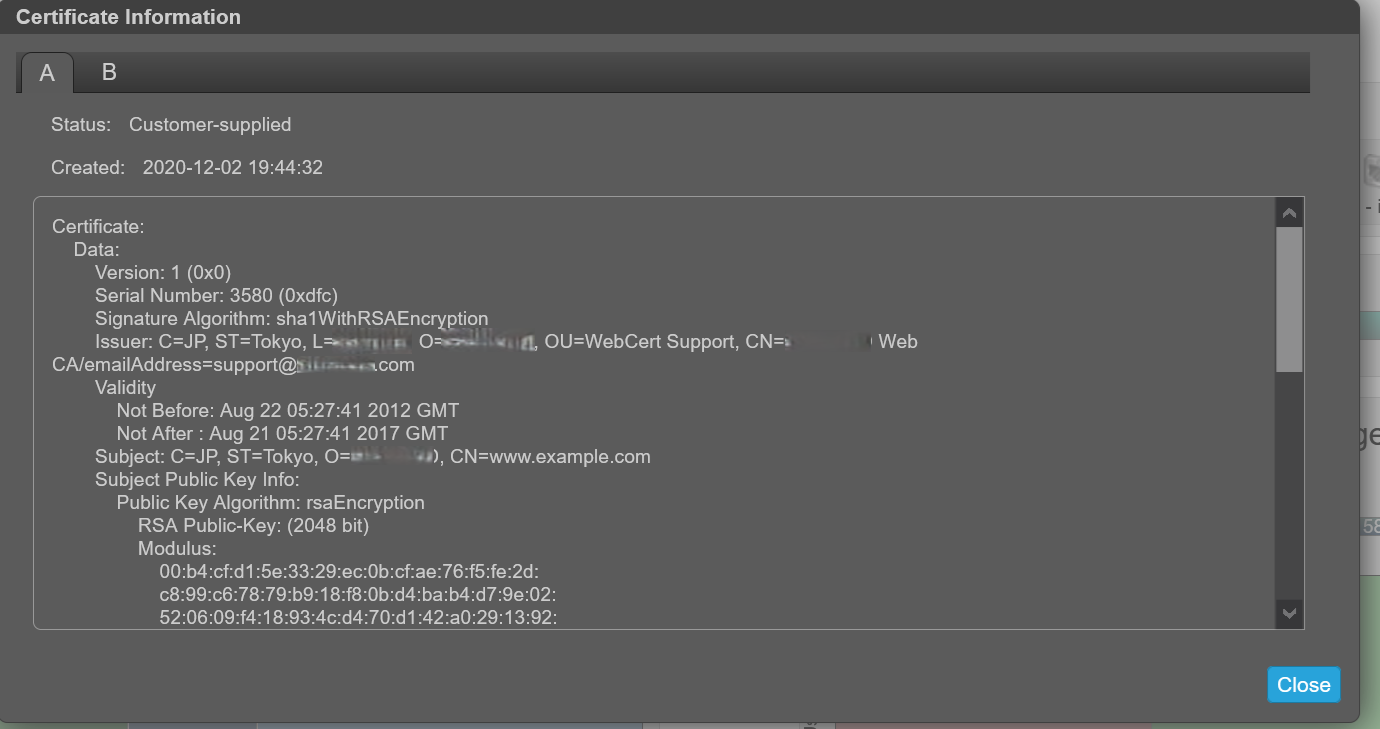

Il pannello Certificate Information mostra le informazioni per i certificati SSL attivi archiviati nel sistema per ogni controller. Le schede A e B contengono il testo del certificato non formattato per ciascuno dei controller corrispondenti. Il pannello mostra anche uno dei seguenti valori di stato e la data di creazione di ciascun certificato:

-

Fornito dal cliente: indica che il controller utilizza un certificato caricato dal cliente.

-

System generated: indica che il controller utilizza un certificato attivo e una chiave generati dal controller.

-

Stato sconosciuto: indica che il certificato del controller non può essere letto. Il più delle volte ciò si verifica quando un controller viene riavviato, il processo di sostituzione del certificato è ancora in corso o l'utente ha selezionato la scheda per un controller partner in un sistema a controller singolo.

I certificati personalizzati possono essere utilizzati caricandoli tramite FTP o SFTP oppure utilizzando il parametro contents del comando della CLI di creazione del certificato. Ciò consente all'utente di creare certificati con il proprio contenuto univoco. Per rendere effettivo un nuovo certificato, riavviare il relativo controller di gestione.

Verificare che la sostituzione del certificato sia stata eseguita correttamente e che il controller utilizzi il certificato fornito:

- Verificare che lo stato del certificato sia "fornito dal cliente"

- La data di creazione è corretta

- Il contenuto del certificato è il testo previsto

Visualizzare le informazioni sul certificato:

-

Nel banner, cliccare sul pannello di sistema e selezionare Show Certificate Information. Viene aperto il pannello Certificate Information.

-

Una volta completata la visualizzazione delle informazioni sul certificato, cliccare su Close.

Prima di installare un certificato, le informazioni mostrano "System Generated".

Dopo aver installato il certificato, sarà identificato come Fornito dal cliente:

Rimozione di certificati personalizzati.

Per ripristinare il certificato generato dal sistema e rimuovere il certificato personalizzato da entrambi i controller, accedere a ciascun controller ed eseguire il comando:# create certificate restore

Per rendere effettiva la modifica del certificato, riavviare il controller di gestione su tutti i controller su cui è stato utilizzato il comando.

Solo esempio di utilizzo di una sessione SSH Linux e ME4

-

Creare il certificato e inserire "PEM .cer" e ".key" sul computer Linux.

-

Da una sessione SSH sul box Linux, trasferire i file utilizzando FTP all'array, quindi aprire una sessione SSH sull'array per riavviare entrambi i controller su ME4. Dopo il riavvio dei controller di gestione ME4, sono necessari circa due minuti prima che l'utente riesca ad accedere nuovamente a ME4 e visualizzare il nuovo certificato. Nota: L'attivazione di un controller può richiedere più tempo rispetto all'altro. Fino a quando entrambi i controller non sono completamente operativi, lo storage potrebbe mostrare un controller su un certificato di sistema e uno su un certificato del cliente.

Nell'esempio riportato di seguito, gli IP del controller ME4 sono:

A: 100.85.XXX.X

B: 100.85.XXX.XX8

Affinché entrambi i controller dispongano del certificato:

- Caricare il file del certificato e della chiave in entrambi i controller utilizzando l FTP

- Riavviare il controller di gestione su entrambi i controller

[grpadmin@WWWWWWW certs]$ pwd

/home/grpadmin/Documents/certs

[grpadmin@WWWWWWW certs]$ ls

2048b-rsa-example-cert.pem 2048b-rsa-example-keypair.pem put

[grpadmin@WWWWWWW certs]$ ftp 100.85.QQQ.ZZZ

Connected to 100.85.QQQ.ZZZ (100.85.QQQ.ZZZ).

220-Welcome to Pure-FTPd.

220-You are user number 1 of 5 allowed.

220-Local time is now 23:29. Server port: 21.

220-This is a private system - No anonymous login

220-IPv6 connections are also welcome on this server.

220 You will be disconnected after 15 minutes of inactivity.

Name (100.85.QQQ.ZZZ:grpadmin): manage

331 User manage OK. Password required

Password:

230-OK. Current restricted directory is /.

.

.

230-Instructions for loading security certificate files:

230- 1. The security certificate files will consist of a pair of files.

230- You will have a certificate file and a key file.

230- 2. Log in with a user name and password.

230- 3. Type 'put <certificate-file-name> cert-file'

230- where <certificate-file-name> is the name of the certificate file

230- for your specific system.

230- 4. Type 'put <key-file-name> cert-key-file'

230- where <key-file-name> is the name of the security key file for

230- your specific system.

230- 5. Restart both Management Controllers to have the new security

230- certificate take effect.

230-

230

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> put 2048b-rsa-example-cert.pem cert-file

local: 2048b-rsa-example-cert.pem remote: cert-file

227 Entering Passive Mode (100,85,QQQ,ZZZ,127,0)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-10 17:40:12)

STATUS: Loading security certificate file

226-

226 Operation Complete. (2020-12-10 17:40:18)

1050 bytes sent in 9.4e-05 secs (11170.21 Kbytes/sec)

ftp> put 2048b-rsa-example-keypair.pem cert-key-file

local: 2048b-rsa-example-keypair.pem remote: cert-key-file

227 Entering Passive Mode (100,85,QQQ,ZZZ,204,57)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-10 17:40:37)

STATUS: Loading security certificate file

Verifying uploaded certificate and key.

The uploaded SSL certificate and key have been installed. Reboot the controller to apply.

226-

226 Operation Complete. (2020-12-10 17:40:45)

1679 bytes sent in 8.5e-05 secs (19752.94 Kbytes/sec)

ftp> ls

227 Entering Passive Mode (100,85,QQQ,ZZZ,189,193)

150 Accepted data connection

-rw-rw-rw- 1 0 users 0 Dec 10 17:40 0

-rw-r--r-- 1 0 0 8436 Dec 2 20:39 README

226-Options: -l

226 2 matches total

ftp> bye

221-Goodbye. You uploaded 3 and downloaded 0 kbytes.

221 Logout.

[grpadmin@WWWWWWW certs]$ ftp 100.85.XXX.YYY

Connected to 100.85.XXX.YYY (100.85.XXX.YYY).

220-Welcome to Pure-FTPd.

220-You are user number 1 of 5 allowed.

220-Local time is now 23:30. Server port: 21.

220-This is a private system - No anonymous login

220-IPv6 connections are also welcome on this server.

220 You will be disconnected after 15 minutes of inactivity.

Name (100.85.XXX.YYY:grpadmin): manage

331 User manage OK. Password required

Password:

230-OK. Current restricted directory is /

.

.

.

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> put 2048b-rsa-example-cert.pem cert-file

local: 2048b-rsa-example-cert.pem remote: cert-file

227 Entering Passive Mode (100,85,XXX,YYY,126,144)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-11 23:30:22)

STATUS: Loading security certificate file

226-

226 Operation Complete. (2020-12-11 23:30:28)

1050 bytes sent in 4.7e-05 secs (22340.42 Kbytes/sec)

ftp> put 2048b-rsa-example-keypair.pem cert-key-file

local: 2048b-rsa-example-keypair.pem remote: cert-key-file

227 Entering Passive Mode (100,85,XXX,YYY,200,227)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-11 23:30:40)

STATUS: Loading security certificate file

Verifying uploaded certificate and key.

The uploaded SSL certificate and key have been installed. Reboot the controller to apply.

226-

226 Operation Complete. (2020-12-11 23:30:47)

1679 bytes sent in 5.2e-05 secs (32288.46 Kbytes/sec)

ftp> bye

221-Goodbye. You uploaded 3 and downloaded 0 kbytes.

221 Logout.

[grpadmin@WWWWWWW certs]$ ssh manage@100.85.QQQ.ZZZ

Password:

DELL EMC ME4024

System Name: NDC-ME4

System Location: NDC

Version: GT280R008-01

# restart mc both

During the restart process you will briefly lose communication with the specified Management Controller(s).

Do you want to continue? (y/n) y

Info: Restarting the local MC (A)...

Success: Command completed successfully. - Both MCs were restarted. (2020-12-11 23:31:26)

# Killed

Connection to 100.85.QQQ.ZZZ closed.

.

. Will take about 2 minutes for you to be able to log back into the array to

. see the certificates

.

[grpadmin@WWWWWWW certs]$ ssh manage@100.85.QQQ.ZZZ

Password:

DELL EMC ME4024

System Name: NDC-ME4

System Location: NDC

Version: GT280R008-01

# show certificates

Error: The command was not recognized. (2020-12-11 23:36:35)

# show certificate

Certificate Status

------------------

Controller: A

Certificate Status: Customer-supplied

Time Created: 2020-12-11 23:29:29

Certificate Text: Certificate:

Data:

Version: 1 (0x0)

Serial Number: 3580 (0xdfc)

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=JP, ST=Tokyo, L=RRRRRRR, O=SSSSSSSSS, OU=WebCert Support, CN=SSSSSSSSS Web CA/emailAddress=support@SSSSSSSSS.com

Validity

Not Before: Aug 22 05:27:41 2012 GMT

Not After : Aug 21 05:27:41 2017 GMT

Subject: C=JP, ST=Tokyo, O=SSSSSSSSS, CN=www.example.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:b4:cf:d1:5e:33:29:ec:0b:cf:ae:76:f5:fe:2d:

c8:99:c6:78:79:b9:18:f8:0b:d4:ba:b4:d7:9e:02:

52:06:09:f4:18:93:4c:d4:70:d1:42:a0:29:13:92:

73:50:77:f6:04:89:ac:03:2c:d6:f1:06:ab:ad:6c:

c0:d9:d5:a6:ab:ca:cd:5a:d2:56:26:51:e5:4b:08:

8a:af:cc:19:0f:25:34:90:b0:2a:29:41:0f:55:f1:

---REDACTED---

9a:24:79:49:17:27:d7:89:4b:6a:2e:0d:87:51:d9:

23:3d:06:85:56:f8:58:31:0e:ee:81:99:78:68:cd:

6e:44:7e:c9:da:8c:5a:7b:1c:bf:24:40:29:48:d1:

03:9c:ef:dc:ae:2a:5d:f8:f7:6a:c7:e9:bc:c5:b0:

59:f6:95:fc:16:cb:d8:9c:ed:c3:fc:12:90:93:78:

5a:75:b4:56:83:fa:fc:41:84:f6:64:79:34:35:1c:

ac:7a:85:0e:73:78:72:01:e7:24:89:25:9e:da:7f:

65:bc:af:87:93:19:8c:db:75:15:b6:e0:30:c7:08:

f8:59

Exponent: 65537 (0x10001)

Signature Algorithm: sha1WithRSAEncryption

40:cb:fe:04:5b:c6:74:c5:73:91:06:90:df:ff:b6:9e:85:73:

fe:e0:0a:6f:3a:44:2f:cc:53:73:16:32:3f:79:64:39:e8:78:

---REDACTED---

1b:d7:eb:c0:31:6c:86:a0:f6:55:a8:f8:10:d0:42:06:1e:94:

a5:e0:68:a7:9f:b6:f3:9c:d0:e1:22:3b:ab:85:3d:a1:27:9b:

50:32:62:b8:ec:7a:fa:d6:7d:2b:29:e6:ad:b2:69:4d:28:b4:

f8:13

Certificate Status

------------------

Controller: B Certificate Status: Customer-supplied

Time Created: 2020-12-11 23:30:22

Certificate Text: Certificate:

Data:

Version: 1 (0x0)

Serial Number: 3580 (0xdfc)

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=JP, ST=Tokyo, L=RRRRRRR, O=SSSSSSSSS, OU=WebCert Support, CN=SSSSSSSSS Web CA/emailAddress=support@SSSSSSSSS.com

Validity

Not Before: Aug 22 05:27:41 2012 GMT

Not After : Aug 21 05:27:41 2017 GMT

Subject: C=JP, ST=Tokyo, O=SSSSSSSSS, CN=www.example.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:b4:cf:d1:5e:33:29:ec:0b:cf:ae:76:f5:fe:2d:

c8:99:c6:78:79:b9:18:f8:0b:d4:ba:b4:d7:9e:02:

52:06:09:f4:18:93:4c:d4:70:d1:42:a0:29:13:92:

73:50:77:f6:04:89:ac:03:2c:d6:f1:06:ab:ad:6c:

c0:d9:d5:a6:ab:ca:cd:5a:d2:56:26:51:e5:4b:08:

8a:af:cc:19:0f:25:34:90:b0:2a:29:41:0f:55:f1:

---REDACTED---

9a:24:79:49:17:27:d7:89:4b:6a:2e:0d:87:51:d9:

23:3d:06:85:56:f8:58:31:0e:ee:81:99:78:68:cd:

6e:44:7e:c9:da:8c:5a:7b:1c:bf:24:40:29:48:d1:

03:9c:ef:dc:ae:2a:5d:f8:f7:6a:c7:e9:bc:c5:b0:

59:f6:95:fc:16:cb:d8:9c:ed:c3:fc:12:90:93:78:

5a:75:b4:56:83:fa:fc:41:84:f6:64:79:34:35:1c:

ac:7a:85:0e:73:78:72:01:e7:24:89:25:9e:da:7f:

65:bc:af:87:93:19:8c:db:75:15:b6:e0:30:c7:08:

f8:59

Exponent: 65537 (0x10001)

Signature Algorithm: sha1WithRSAEncryption

40:cb:fe:04:5b:c6:74:c5:73:91:06:90:df:ff:b6:9e:85:73:

fe:e0:0a:6f:3a:44:2f:cc:53:73:16:32:3f:79:64:39:e8:78:

---REDACTED---

1b:d7:eb:c0:31:6c:86:a0:f6:55:a8:f8:10:d0:42:06:1e:94:

a5:e0:68:a7:9f:b6:f3:9c:d0:e1:22:3b:ab:85:3d:a1:27:9b:

50:32:62:b8:ec:7a:fa:d6:7d:2b:29:e6:ad:b2:69:4d:28:b4:

f8:13

Success: Command completed successfully. (2020-12-11 23:36:41)

#