PowerVault ME4: Aangepaste certificaten installeren en verwijderen

Summary: In dit artikel worden de stappen beschreven voor het installeren van een aangepast certificaat via FTP voor storageproducten uit de Dell PowerVault ME serie.

Instructions

Aangepaste certificaten installeren of verwijderen op ME4

- Het certificaat installeren

- Viewing certificate information

- Aangepaste certificaten verwijderen

- Voorbeeld van alleen CLI met Linux en ME4 SSH-sessie

Het certificaat installeren.

Voer de volgende stappen uit om een of zelfondertekend beveiligingscertificaat van derden te installeren:

-

Bereid u in de PowerVault Manager voor op het gebruik van FTP of SFTP (Secure File Transfer Protocol):

-

Bepaal de IP-adressen van de netwerkpoort van de controllers onder ME4 System Settings > Network.

-

Controleer of de FTP- of SFTP-service is ingeschakeld op de storage onder de ME4-services voor systeeminstellingen > . Als u SFTP gebruikt, noteert u welke poort SFTP moet gebruiken.

-

-

ME4 Systeeminstellingen > Gebruikers beheren kan worden gebruikt om te controleren of het gebruikersaccount de rollen Beheren en FTP/SFTP heeft.

-

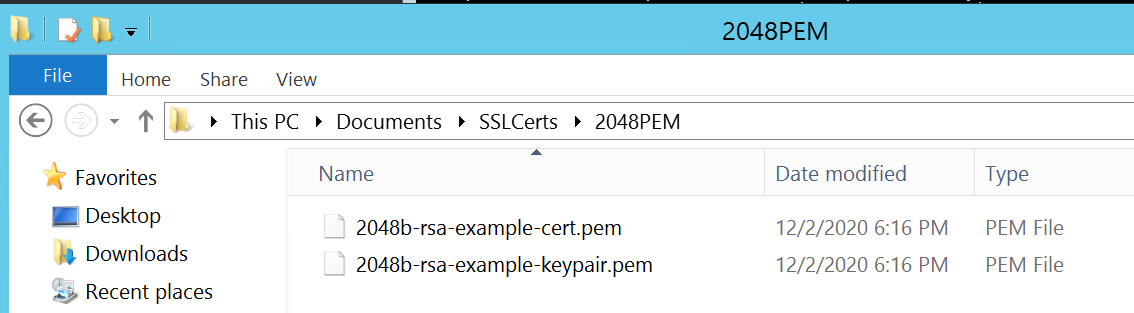

Plaats uw certificaatbestand en sleutelbestand in een map die toegankelijk is voor de FTP-client. De indeling van het certificaat en het sleutelbestand moet de PEM-indeling (Privacy Enhanced Mail) hebben. Klanten kunnen DER-bestanden (Distinguished Encoding Rules) uploaden, maar deze kunnen niet worden gebruikt bij het opnieuw starten van het beheer op de controllers. Opmerking: ME4 ondersteunt wel wildcard-certificaten.

-

Open een opdrachtprompt (Windows) of een terminalvenster (UNIX) en ga naar de map die de certificaatbestanden bevat. De gebruikersinterface kan niet worden gebruikt zoals de Filezilla-client omdat de regel "put" opdrachtparameters vereist na de bestandsnaam.

Windows FTP kan geen passieve FTP uitvoeren als de firewall is ingeschakeld. Het kan zich mogelijk aanmelden bij de ME4-array, maar geeft vervolgens een fout met een probleem met de poortverbinding bij het verzenden van bestanden. Als u probeert de FTP van de Windows-opdrachtregel te gebruiken, moet de Windows-firewall worden uitgeschakeld voordat u begint.)

-

Typ:

sftp controller-network-address -P port or ftp controller-network-address. De bestanden moeten worden geüpload naar beide controllers om ze op beide controllers te kunnen gebruiken.

Bijvoorbeeld: sftp 10.235.XXX.XXX -P 1022 or ftp 10.X.0.X X.

Meld u aan als gebruiker met machtigingen voor rol beheren en machtigingen voor de FTP- of SFTP-interface. In deze voorbeelden wordt de WinSCP FTP-opdrachtregelclient gebruikt, maar als Windows Firewall is uitgeschakeld, kan de Windows FTP-client worden gebruikt. Er kan ook een Linux-client worden gebruikt.

C:\Users\Administrator\Documents\SSLCerts\2048PEM>"c:\Program Files (x86)\WinSCP\WinSCP.com"

winscp> open ftp://100.85.XXX.X

Prompting for credentials...

Username: manage

Connecting to 100.85.XXX.X ...

Password:

Connected

Starting the session...

Session started.

Active session: [1] 100.85.XXX.X

winscp>

-

Typ:

put certificate-file-name cert-fileWaarbij Certificate File Name de naam is van het certificaatbestand voor uw specifieke storage-eenheid. Bestandsfouten kunnen optreden als de map waarin het certificaat is geplaatst een verborgen map is die de FTP-gebruiker niet mag wijzigen.

winscp> put 2048b-rsa-example-cert.pem cert-file

2048b-rsa-example-cert.pe | 1 KB | 0.0 KB/s | binary | 100%

winscp>

-

Typ:

put key-file-name cert-key-fileWaarbij key-file-name de naam is van het beveiligingssleutelbestand voor uw specifieke storage.

winscp> put 2048b-rsa-example-keypair.pem cert-key-file

2048b-rsa-example-keypair | 1 KB | 0.0 KB/s | binary | 100%

winscp>

-

Opmerking: als er na het uploaden van deze bestanden een directoryvermelding wordt gemaakt op de array FTP-site, worden deze niet gezien. Ze worden opgeslagen in verborgen mappen waar de FTP-gebruiker niet naar kan kijken.

winscp> ls

D--------- 0 0 ..

Lrwxrwxrwx 0 0 0 12 Dec 2 13:19:33 2020 .banner ->

-rw-rw-rw- 0 0 10 0 Dec 2 14:46:49 2020 0

-rw-r--r-- 0 0 0 8436 Dec 2 13:19:33 2020 README

winscp>

-

Herhaal stap 4, 5, 6 en 7 voor de andere controller.

-

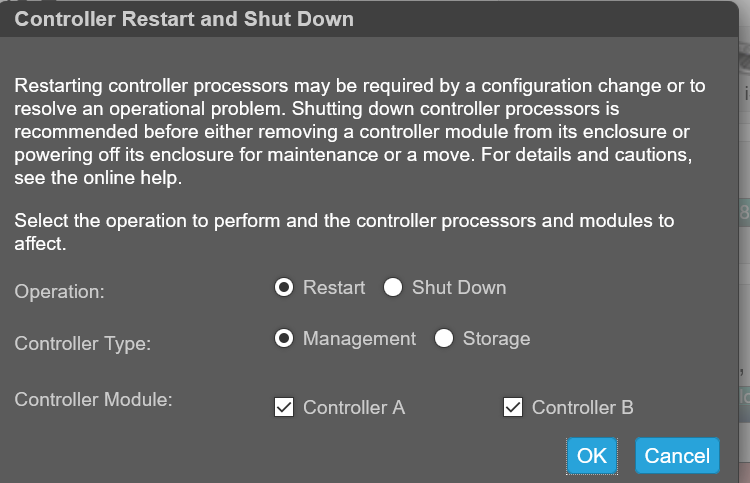

Start beide beheercontrollers opnieuw op om het nieuwe beveiligingscertificaat van kracht te laten worden. Nadat de beheercontrollers opnieuw zijn gestart, kan het certificaat worden bekeken via de gebruikersinterface zoals hieronder weergegeven of met de SSH-opdracht "show certificate".

Viewing certificate information.

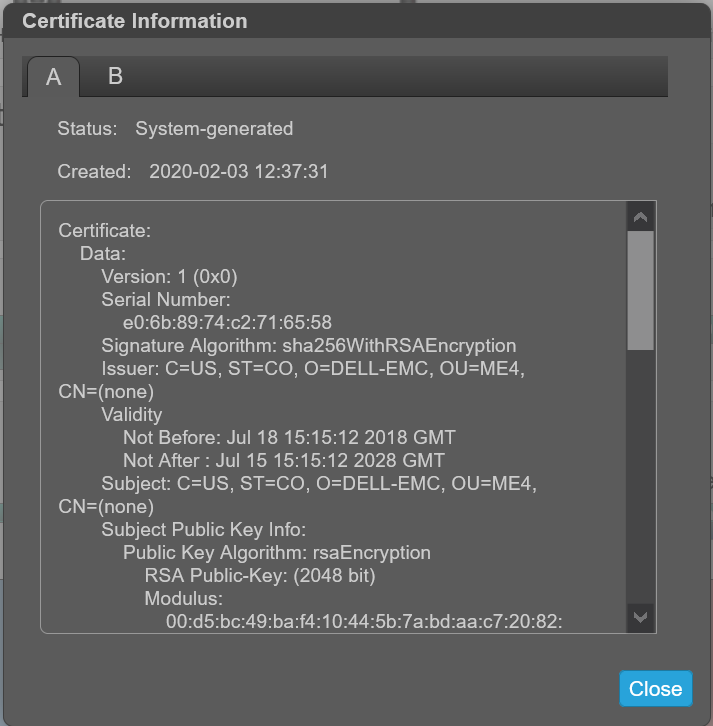

Standaard genereert de opslag een uniek SSL-certificaat voor elke controller. Voor de sterkste beveiliging vervangt u het standaarddoor het systeem gegenereerde certificaat door een certificaat dat is uitgegeven door een vertrouwde certificaatinstantie.

Het deelvenster Certificaatinformatie toont informatie voor de actieve SSL-certificaten die voor elke controller op het systeem zijn opgeslagen. Tabbladen A en B bevatten niet-opgemaakte certificaattekst voor elk van de bijbehorende controllers. Het deelvenster toont ook een van de volgende statuswaarden en de aanmaakdatum voor elk certificaat:

-

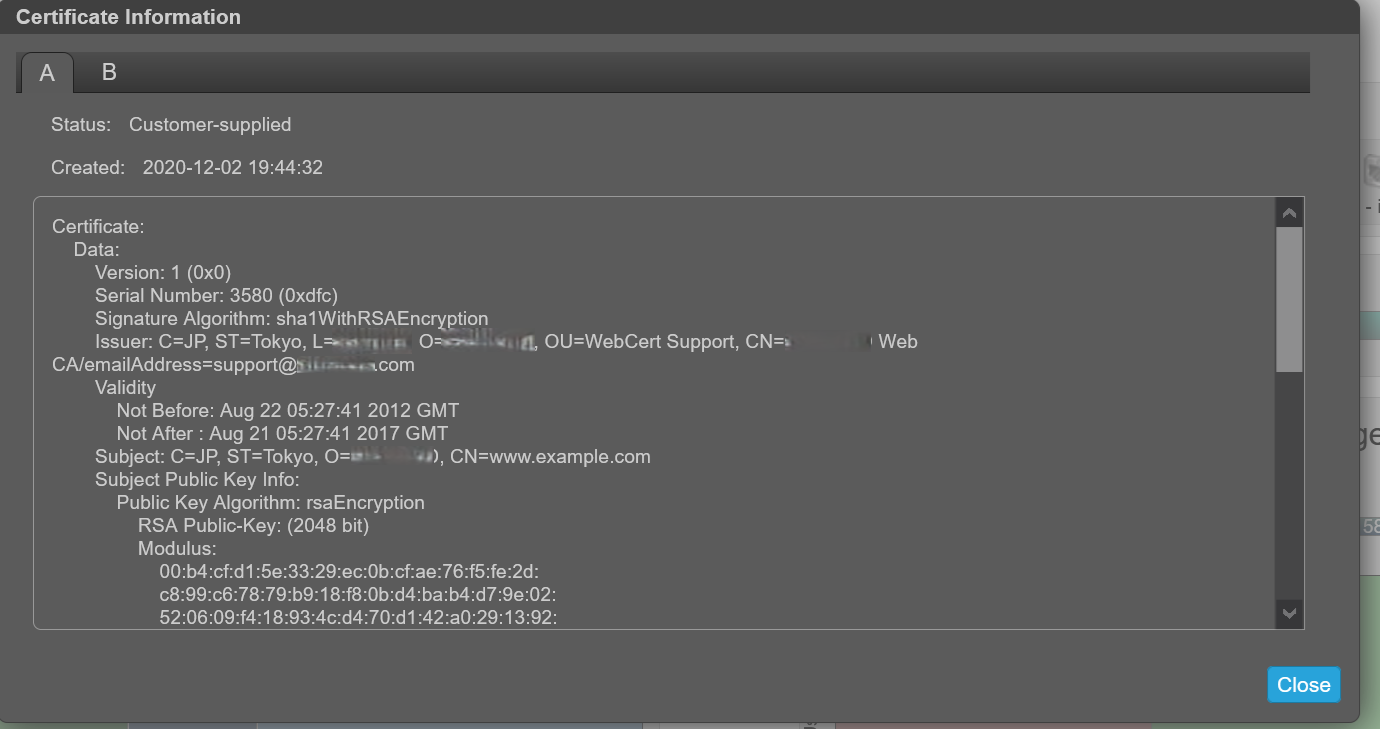

Door klant geleverd - Geeft aan dat de controller een certificaat gebruikt dat de klant heeft geüpload.

-

Systeem gegenereerd: geeft aan dat de controller een actief certificaat en een actieve sleutel gebruikt die door de controller zijn gegenereerd.

-

Onbekende status: geeft aan dat het certificaat van de controller niet kan worden gelezen. Dit gebeurt meestal wanneer een controller opnieuw wordt opgestart, het certificaatvervangingsproces nog bezig is of de gebruiker het tabblad voor een partnercontroller in een systeem met één controller heeft geselecteerd.

Aangepaste certificaten kunnen worden gebruikt door ze te uploaden via FTP of SFTP of door gebruik te maken van de parameter contents van de CLI-opdracht create certificate. Hiermee kan de gebruiker certificaten maken met hun eigen unieke certificaatinhoud. Een nieuw certificaat treedt op door de beheercontroller opnieuw op te starten.

Controleer of het certificaat is vervangen en of de controller het verstrekte certificaat gebruikt:

- Controleer of de certificaatstatus "door de klant geleverd" is

- De aanmaakdatum is correct

- De inhoud van het certificaat is de verwachte tekst

Certificaatinformatie weergeven:

-

Klik in de banner op het systeemvenster en selecteer Certificaatgegevens weergeven. Het deelvenster Certificaatgegevens wordt geopend.

-

Zodra het weergeven van de certificaatinformatie is voltooid, klikt u op Sluiten.

Voordat u een certificaat installeert, wordt "System Generated" weergegeven.

Nadat u uw eigen certificaat hebt geïnstalleerd, wordt dit geïdentificeerd als door de klant geleverd:

Aangepaste certificaten worden verwijderd.

Als u het door het systeem gegenereerde certificaat wilt herstellen en het aangepaste certificaat van beide controllers wilt verwijderen, meldt u zich aan bij elke controller en voert u de volgende opdracht uit:# create certificate restore

Als u de certificaatwijziging van kracht wilt laten worden, start u Beheercontroller opnieuw op op alle controllers waarop de opdracht is gebruikt.

Voorbeeld van alleen CLI met Linux en ME4 SSH-sessie

-

Maak het certificaat en zet de "PEM .cer" en ".key" op uw Linux-machine.

-

Breng vanuit een SSH-sessie op de Linux-box de bestanden via FTP over naar de array en open vervolgens een SSH-sessie naar de array om beide controllers op de ME4 opnieuw op te starten. Na het opnieuw opstarten van de ME4-beheercontrollers duurt het ongeveer twee minuten voordat de gebruiker zich weer kan aanmelden bij de ME4 en het nieuwe certificaat kan tonen. Opmerking: Het kan langer duren voordat de ene controller wordt geactiveerd dan de andere. Totdat beide controllers volledig beschikbaar zijn, kan de storage één controller op een systeemcertificaat en één op een klantcertificaat weergeven.

In het onderstaande voorbeeld zijn de IP's van de ME4-controller:

A: 100.85.XXX.X

B: 100.85.XXX.XX8

Voor beide controllers om het certificaat te hebben:

- Upload het certificaat- en sleutelbestand naar beide controllers met behulp van FTP

- Start de beheercontroller op beide controllers opnieuw op

[grpadmin@WWWWWWW certs]$ pwd

/home/grpadmin/Documents/certs

[grpadmin@WWWWWWW certs]$ ls

2048b-rsa-example-cert.pem 2048b-rsa-example-keypair.pem put

[grpadmin@WWWWWWW certs]$ ftp 100.85.QQQ.ZZZ

Connected to 100.85.QQQ.ZZZ (100.85.QQQ.ZZZ).

220-Welcome to Pure-FTPd.

220-You are user number 1 of 5 allowed.

220-Local time is now 23:29. Server port: 21.

220-This is a private system - No anonymous login

220-IPv6 connections are also welcome on this server.

220 You will be disconnected after 15 minutes of inactivity.

Name (100.85.QQQ.ZZZ:grpadmin): manage

331 User manage OK. Password required

Password:

230-OK. Current restricted directory is /.

.

.

230-Instructions for loading security certificate files:

230- 1. The security certificate files will consist of a pair of files.

230- You will have a certificate file and a key file.

230- 2. Log in with a user name and password.

230- 3. Type 'put <certificate-file-name> cert-file'

230- where <certificate-file-name> is the name of the certificate file

230- for your specific system.

230- 4. Type 'put <key-file-name> cert-key-file'

230- where <key-file-name> is the name of the security key file for

230- your specific system.

230- 5. Restart both Management Controllers to have the new security

230- certificate take effect.

230-

230

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> put 2048b-rsa-example-cert.pem cert-file

local: 2048b-rsa-example-cert.pem remote: cert-file

227 Entering Passive Mode (100,85,QQQ,ZZZ,127,0)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-10 17:40:12)

STATUS: Loading security certificate file

226-

226 Operation Complete. (2020-12-10 17:40:18)

1050 bytes sent in 9.4e-05 secs (11170.21 Kbytes/sec)

ftp> put 2048b-rsa-example-keypair.pem cert-key-file

local: 2048b-rsa-example-keypair.pem remote: cert-key-file

227 Entering Passive Mode (100,85,QQQ,ZZZ,204,57)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-10 17:40:37)

STATUS: Loading security certificate file

Verifying uploaded certificate and key.

The uploaded SSL certificate and key have been installed. Reboot the controller to apply.

226-

226 Operation Complete. (2020-12-10 17:40:45)

1679 bytes sent in 8.5e-05 secs (19752.94 Kbytes/sec)

ftp> ls

227 Entering Passive Mode (100,85,QQQ,ZZZ,189,193)

150 Accepted data connection

-rw-rw-rw- 1 0 users 0 Dec 10 17:40 0

-rw-r--r-- 1 0 0 8436 Dec 2 20:39 README

226-Options: -l

226 2 matches total

ftp> bye

221-Goodbye. You uploaded 3 and downloaded 0 kbytes.

221 Logout.

[grpadmin@WWWWWWW certs]$ ftp 100.85.XXX.YYY

Connected to 100.85.XXX.YYY (100.85.XXX.YYY).

220-Welcome to Pure-FTPd.

220-You are user number 1 of 5 allowed.

220-Local time is now 23:30. Server port: 21.

220-This is a private system - No anonymous login

220-IPv6 connections are also welcome on this server.

220 You will be disconnected after 15 minutes of inactivity.

Name (100.85.XXX.YYY:grpadmin): manage

331 User manage OK. Password required

Password:

230-OK. Current restricted directory is /

.

.

.

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> put 2048b-rsa-example-cert.pem cert-file

local: 2048b-rsa-example-cert.pem remote: cert-file

227 Entering Passive Mode (100,85,XXX,YYY,126,144)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-11 23:30:22)

STATUS: Loading security certificate file

226-

226 Operation Complete. (2020-12-11 23:30:28)

1050 bytes sent in 4.7e-05 secs (22340.42 Kbytes/sec)

ftp> put 2048b-rsa-example-keypair.pem cert-key-file

local: 2048b-rsa-example-keypair.pem remote: cert-key-file

227 Entering Passive Mode (100,85,XXX,YYY,200,227)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-11 23:30:40)

STATUS: Loading security certificate file

Verifying uploaded certificate and key.

The uploaded SSL certificate and key have been installed. Reboot the controller to apply.

226-

226 Operation Complete. (2020-12-11 23:30:47)

1679 bytes sent in 5.2e-05 secs (32288.46 Kbytes/sec)

ftp> bye

221-Goodbye. You uploaded 3 and downloaded 0 kbytes.

221 Logout.

[grpadmin@WWWWWWW certs]$ ssh manage@100.85.QQQ.ZZZ

Password:

DELL EMC ME4024

System Name: NDC-ME4

System Location: NDC

Version: GT280R008-01

# restart mc both

During the restart process you will briefly lose communication with the specified Management Controller(s).

Do you want to continue? (y/n) y

Info: Restarting the local MC (A)...

Success: Command completed successfully. - Both MCs were restarted. (2020-12-11 23:31:26)

# Killed

Connection to 100.85.QQQ.ZZZ closed.

.

. Will take about 2 minutes for you to be able to log back into the array to

. see the certificates

.

[grpadmin@WWWWWWW certs]$ ssh manage@100.85.QQQ.ZZZ

Password:

DELL EMC ME4024

System Name: NDC-ME4

System Location: NDC

Version: GT280R008-01

# show certificates

Error: The command was not recognized. (2020-12-11 23:36:35)

# show certificate

Certificate Status

------------------

Controller: A

Certificate Status: Customer-supplied

Time Created: 2020-12-11 23:29:29

Certificate Text: Certificate:

Data:

Version: 1 (0x0)

Serial Number: 3580 (0xdfc)

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=JP, ST=Tokyo, L=RRRRRRR, O=SSSSSSSSS, OU=WebCert Support, CN=SSSSSSSSS Web CA/emailAddress=support@SSSSSSSSS.com

Validity

Not Before: Aug 22 05:27:41 2012 GMT

Not After : Aug 21 05:27:41 2017 GMT

Subject: C=JP, ST=Tokyo, O=SSSSSSSSS, CN=www.example.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:b4:cf:d1:5e:33:29:ec:0b:cf:ae:76:f5:fe:2d:

c8:99:c6:78:79:b9:18:f8:0b:d4:ba:b4:d7:9e:02:

52:06:09:f4:18:93:4c:d4:70:d1:42:a0:29:13:92:

73:50:77:f6:04:89:ac:03:2c:d6:f1:06:ab:ad:6c:

c0:d9:d5:a6:ab:ca:cd:5a:d2:56:26:51:e5:4b:08:

8a:af:cc:19:0f:25:34:90:b0:2a:29:41:0f:55:f1:

---REDACTED---

9a:24:79:49:17:27:d7:89:4b:6a:2e:0d:87:51:d9:

23:3d:06:85:56:f8:58:31:0e:ee:81:99:78:68:cd:

6e:44:7e:c9:da:8c:5a:7b:1c:bf:24:40:29:48:d1:

03:9c:ef:dc:ae:2a:5d:f8:f7:6a:c7:e9:bc:c5:b0:

59:f6:95:fc:16:cb:d8:9c:ed:c3:fc:12:90:93:78:

5a:75:b4:56:83:fa:fc:41:84:f6:64:79:34:35:1c:

ac:7a:85:0e:73:78:72:01:e7:24:89:25:9e:da:7f:

65:bc:af:87:93:19:8c:db:75:15:b6:e0:30:c7:08:

f8:59

Exponent: 65537 (0x10001)

Signature Algorithm: sha1WithRSAEncryption

40:cb:fe:04:5b:c6:74:c5:73:91:06:90:df:ff:b6:9e:85:73:

fe:e0:0a:6f:3a:44:2f:cc:53:73:16:32:3f:79:64:39:e8:78:

---REDACTED---

1b:d7:eb:c0:31:6c:86:a0:f6:55:a8:f8:10:d0:42:06:1e:94:

a5:e0:68:a7:9f:b6:f3:9c:d0:e1:22:3b:ab:85:3d:a1:27:9b:

50:32:62:b8:ec:7a:fa:d6:7d:2b:29:e6:ad:b2:69:4d:28:b4:

f8:13

Certificate Status

------------------

Controller: B Certificate Status: Customer-supplied

Time Created: 2020-12-11 23:30:22

Certificate Text: Certificate:

Data:

Version: 1 (0x0)

Serial Number: 3580 (0xdfc)

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=JP, ST=Tokyo, L=RRRRRRR, O=SSSSSSSSS, OU=WebCert Support, CN=SSSSSSSSS Web CA/emailAddress=support@SSSSSSSSS.com

Validity

Not Before: Aug 22 05:27:41 2012 GMT

Not After : Aug 21 05:27:41 2017 GMT

Subject: C=JP, ST=Tokyo, O=SSSSSSSSS, CN=www.example.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:b4:cf:d1:5e:33:29:ec:0b:cf:ae:76:f5:fe:2d:

c8:99:c6:78:79:b9:18:f8:0b:d4:ba:b4:d7:9e:02:

52:06:09:f4:18:93:4c:d4:70:d1:42:a0:29:13:92:

73:50:77:f6:04:89:ac:03:2c:d6:f1:06:ab:ad:6c:

c0:d9:d5:a6:ab:ca:cd:5a:d2:56:26:51:e5:4b:08:

8a:af:cc:19:0f:25:34:90:b0:2a:29:41:0f:55:f1:

---REDACTED---

9a:24:79:49:17:27:d7:89:4b:6a:2e:0d:87:51:d9:

23:3d:06:85:56:f8:58:31:0e:ee:81:99:78:68:cd:

6e:44:7e:c9:da:8c:5a:7b:1c:bf:24:40:29:48:d1:

03:9c:ef:dc:ae:2a:5d:f8:f7:6a:c7:e9:bc:c5:b0:

59:f6:95:fc:16:cb:d8:9c:ed:c3:fc:12:90:93:78:

5a:75:b4:56:83:fa:fc:41:84:f6:64:79:34:35:1c:

ac:7a:85:0e:73:78:72:01:e7:24:89:25:9e:da:7f:

65:bc:af:87:93:19:8c:db:75:15:b6:e0:30:c7:08:

f8:59

Exponent: 65537 (0x10001)

Signature Algorithm: sha1WithRSAEncryption

40:cb:fe:04:5b:c6:74:c5:73:91:06:90:df:ff:b6:9e:85:73:

fe:e0:0a:6f:3a:44:2f:cc:53:73:16:32:3f:79:64:39:e8:78:

---REDACTED---

1b:d7:eb:c0:31:6c:86:a0:f6:55:a8:f8:10:d0:42:06:1e:94:

a5:e0:68:a7:9f:b6:f3:9c:d0:e1:22:3b:ab:85:3d:a1:27:9b:

50:32:62:b8:ec:7a:fa:d6:7d:2b:29:e6:ad:b2:69:4d:28:b4:

f8:13

Success: Command completed successfully. (2020-12-11 23:36:41)

#