PowerVault ME4: Installere og fjerne egendefinerte sertifikater

Summary: Denne artikkelen beskriver fremgangsmåten for å installere et tilpasset sertifikat via FTP for lagringsprodukter i Dell PowerVault ME-serien.

Instructions

Installere eller fjerne egendefinerte sertifikater på ME4

- Installere sertifikatet

- Vise sertifikatinformasjon

- Fjerne egendefinerte sertifikater

- Bare CLI-eksempel: Bruk av Linux- og ME4 SSH-økt

Installere sertifikatet.

Utfør følgende trinn for å installere et tredjeparts eller selvsignert sikkerhetssertifikat:

-

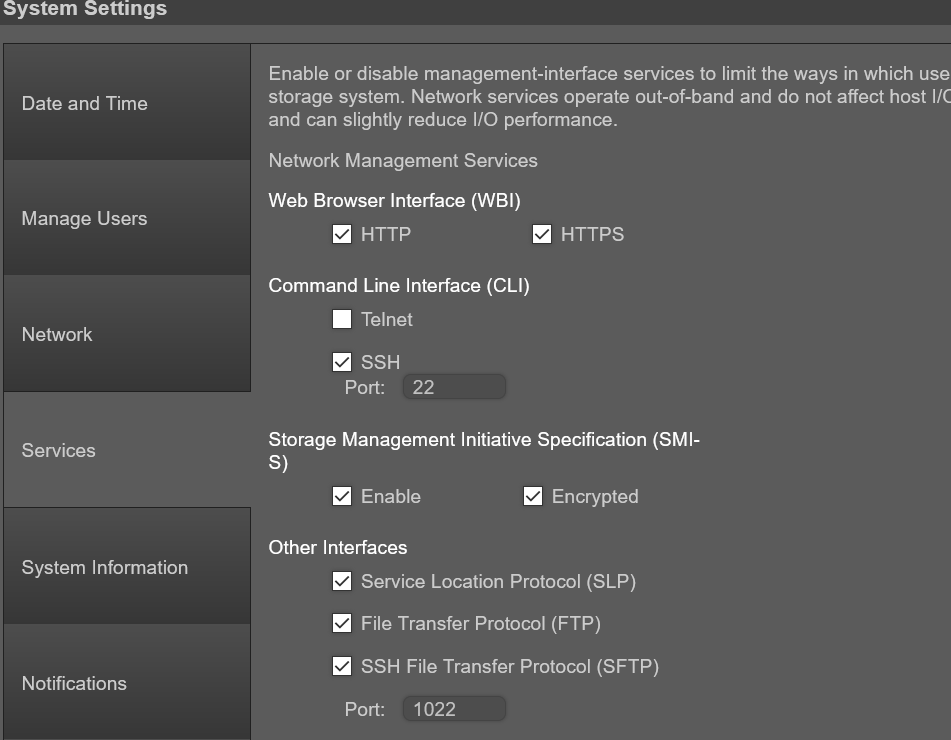

Klargjør for bruk av FTP eller Secure File Transfer Protocol (SFTP) i PowerVault Manager:

-

Fastslå IP-adressene for nettverksporten til kontrollerne under ME4-systeminnstillingsnettverket > .

-

Kontroller at FTP- eller SFTP-tjenesten er aktivert på lagringen under ME4-systeminnstillingstjenester > . Hvis du bruker SFTP, registrerer du hvilken port SFTP er satt til å bruke.

-

-

Administrering av ME4-systeminnstillinger > Brukere kan brukes til å bekrefte at brukerkontoen har rollene Manage og FTP/SFTP.

-

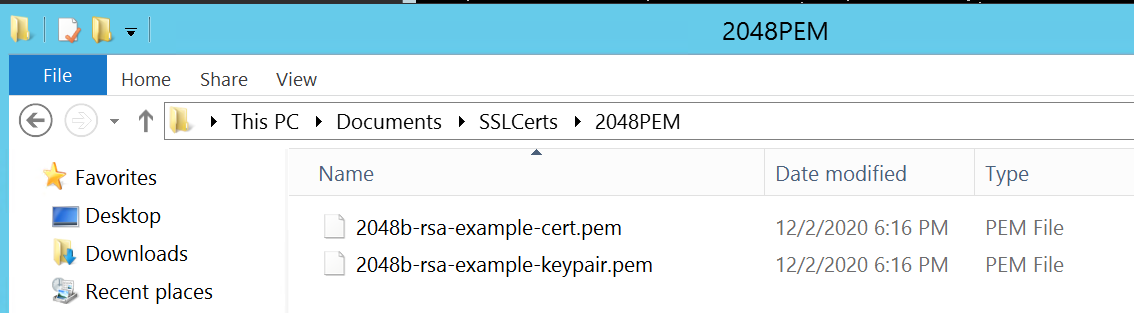

Legg sertifikatfilen og nøkkelfilen i en mappe som er tilgjengelig for FTP-klienten. Formatet på sertifikatet og nøkkelfilen må være i PEM-format (Privacy Enhanced Mail). Kunder kan laste opp DER-filer (Distinguished Encoding Rules), men de kan ikke brukes når administrasjonen på kontrollerne startes på nytt. Merk: ME4 støtter jokertegnsertifikater.

-

Åpne en ledetekst (Windows) eller et terminalvindu (UNIX), og gå til katalogen som inneholder sertifikatfilene. Brukergrensesnittet kan ikke brukes som Filezilla-klienten fordi "put"-linjen krever kommandoparametere etter filnavnet.

Windows FTP kan ikke utføre passiv FTP hvis brannmuren er aktivert. Det kan være i stand til å logge på ME4-arrayet, men deretter feil ut med en port tilkobling problem når du prøver å sende filer. Hvis du prøver å bruke Windows-kommandolinjen FTP, må Windows-brannmuren deaktiveres før du starter.)

-

Skriv inn:

sftp controller-network-address -P port or ftp controller-network-address. Filene må lastes opp til begge kontrollerne for at de skal kunne brukes på begge kontrollerne.

Eksempel: sftp 10.235.XXX.XXX -P 1022 or ftp 10.X.0.X X.

Logg på som bruker med administrere rolletillatelser og FTP- eller SFTP-grensesnitttillatelser. I disse eksemplene brukes WinSCP FTP-kommandolinjeklienten, men hvis Windows-brannmuren er deaktivert, kan Windows FTP-klienten brukes. En Linux-klient kan også brukes.

C:\Users\Administrator\Documents\SSLCerts\2048PEM>"c:\Program Files (x86)\WinSCP\WinSCP.com"

winscp> open ftp://100.85.XXX.X

Prompting for credentials...

Username: manage

Connecting to 100.85.XXX.X ...

Password:

Connected

Starting the session...

Session started.

Active session: [1] 100.85.XXX.X

winscp>

-

Skriv inn:

put certificate-file-name cert-fileDer sertifikatfilnavn er navnet på sertifikatfilen for din spesifikke lagringsenhet. Filfeil kan oppstå hvis katalogen sertifikatet legges inn i, er en skjult mappe som FTP-brukeren ikke har tillatelse til å endre.

winscp> put 2048b-rsa-example-cert.pem cert-file

2048b-rsa-example-cert.pe | 1 KB | 0.0 KB/s | binary | 100%

winscp>

-

Skriv inn:

put key-file-name cert-key-fileder nøkkelfilnavn er navnet på sikkerhetsnøkkelfilen for din spesifikke lagring.

winscp> put 2048b-rsa-example-keypair.pem cert-key-file

2048b-rsa-example-keypair | 1 KB | 0.0 KB/s | binary | 100%

winscp>

-

Merk: Hvis en katalogoppføring er gjort på matrisen FTP-området etter opplasting av disse filene, er de ikke sett. De er lagret i skjulte kataloger FTP-brukeren ikke kan se på.

winscp> ls

D--------- 0 0 ..

Lrwxrwxrwx 0 0 0 12 Dec 2 13:19:33 2020 .banner ->

-rw-rw-rw- 0 0 10 0 Dec 2 14:46:49 2020 0

-rw-r--r-- 0 0 0 8436 Dec 2 13:19:33 2020 README

winscp>

-

Gjenta trinn 4, 5, 6 og 7 for den andre kontrolleren.

-

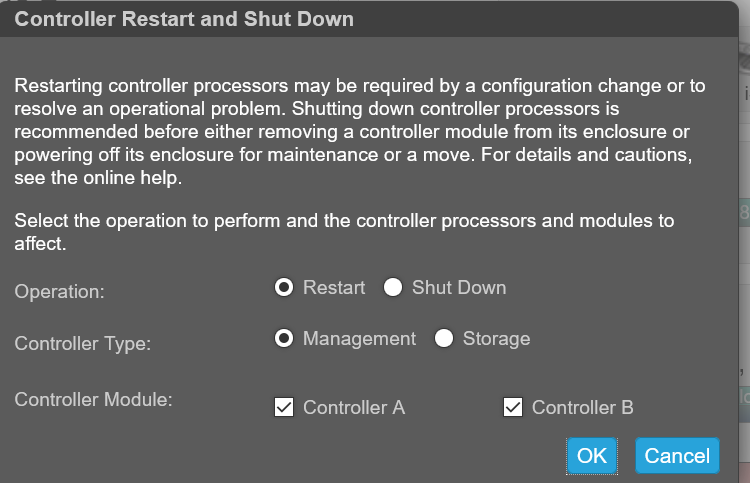

Start begge administrasjonskontrollerne på nytt for at det nye sikkerhetssertifikatet skal tre i kraft. Når administrasjonskontrollerne har startet på nytt, kan sertifikatet vises via brukergrensesnittet som vist nedenfor eller ved SSH-kommandoen "show certificate".

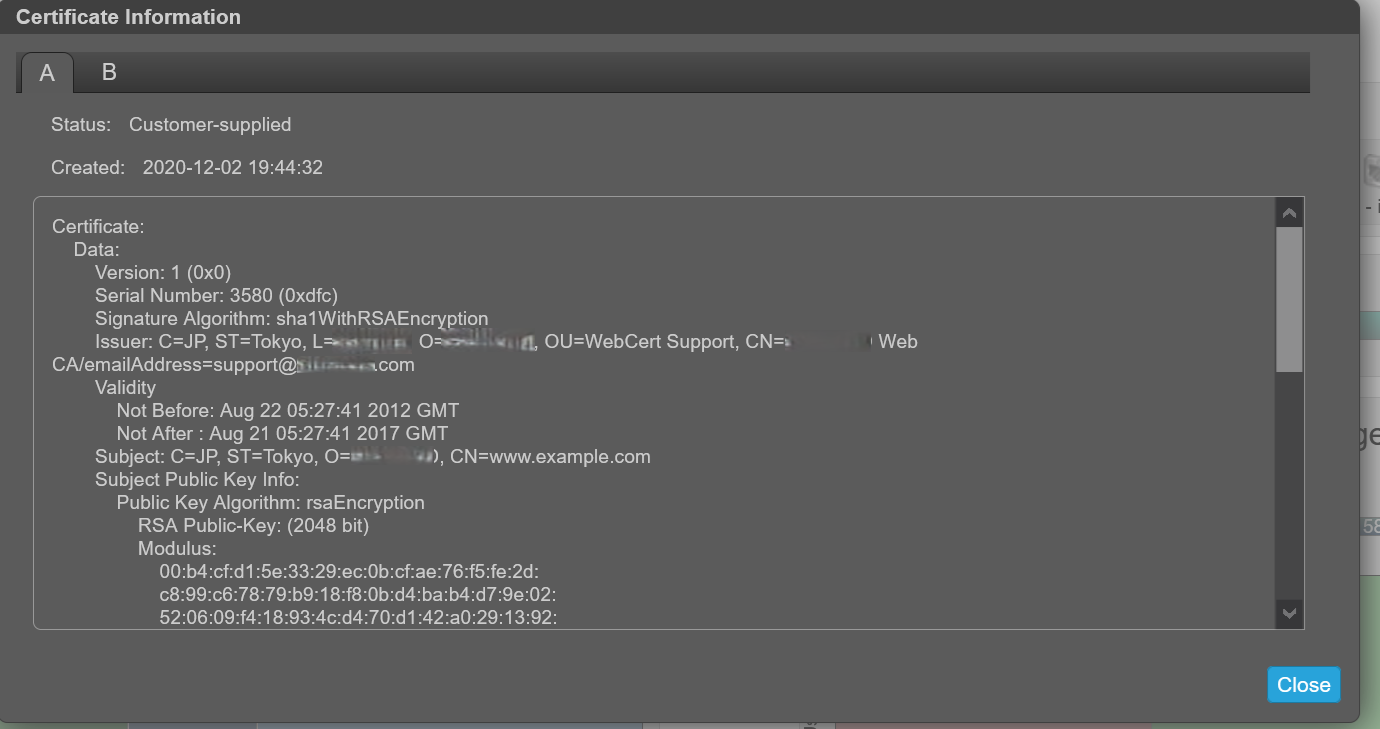

Vise sertifikatinformasjon.

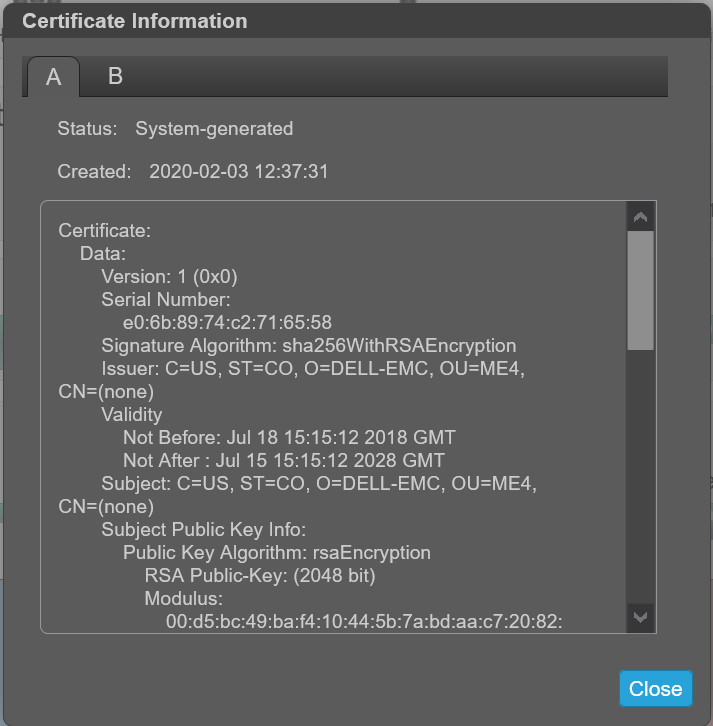

Lagring genererer et unikt SSL-sertifikat for hver kontroller som standard. For best sikkerhet må du erstatte det standard systemgenererte sertifikatet med et sertifikat utstedt fra en klarert sertifiseringsinstans.

Sertifikatinformasjonspanelet viser informasjon for de aktive SSL-sertifikatene som er lagret på systemet for hver kontroller. Kategoriene A og B inneholder uformatert sertifikattekst for hver av de tilsvarende kontrollerne. Panelet viser også én av følgende statusverdier og opprettelsesdatoen for hvert sertifikat:

-

Kundelevert: Indikerer at kontrolleren bruker et sertifikat som kunden har lastet opp.

-

Systemgenerert – indikerer at kontrolleren bruker et aktivt sertifikat og en aktiv nøkkel som kontrolleren genererte.

-

Ukjent status – angir at sertifikatet til kontrolleren ikke kan leses. Dette skjer oftest når en kontroller starter på nytt, sertifikatutskiftingsprosessen fremdeles pågår, eller brukeren har valgt kategorien for en partnerkontroller i et system med én kontroller.

Egendefinerte sertifikater kan brukes ved å laste dem opp via FTP eller SFTP eller ved hjelp av innholdsparameteren for kommandoen create certificate CLI. Dette lar brukeren opprette sertifikater med sitt eget unike sertifikatinnhold. For at et nytt sertifikat skal tre i kraft, starter du administrasjonskontrolleren for det på nytt.

Kontroller at sertifikatutskiftingen var vellykket, og at kontrolleren bruker sertifikatet som ble levert:

- Bekreft at sertifikatstatusen er "Customer Levert"

- Opprettelsesdatoen er riktig

- Sertifikatinnholdet er den forventede teksten

Vis sertifikatinformasjon:

-

Klikk på systempanelet i banneret, og velg Vis sertifikatinformasjon. Panelet Sertifikatinformasjon åpnes.

-

Når du viser sertifikatinformasjonen er fullført, klikker du Lukk.

Før du installerer et sertifikat, viser informasjonen "System Generated".

Når du har installert ditt eget sertifikat, identifiseres det som Kunden har oppgitt:

Fjerne egendefinerte sertifikater.

Hvis du vil gjenopprette det systemgenererte sertifikatet og fjerne det egendefinerte sertifikatet fra begge kontrollerne, logger du på hver kontroller og kjører kommandoen:# create certificate restore

For å få sertifikatendringen til å tre i kraft må du starte administrasjonskontrolleren på nytt på alle kontrollerne kommandoen ble brukt på.

Bare CLI-eksempel: Bruk av Linux- og ME4 SSH-økt

-

Opprett sertifikatet og legg "PEM .cer" og ".key" på Linux-maskinen din.

-

Fra en SSH-økt på Linux-boksen, overfør filene ved hjelp av FTP til arrayet og åpne deretter en SSH-økt til arrayet for å starte begge kontrollerne på ME4. Det tar omtrent to minutter etter at jeg har startet ME4-administrasjonskontrollerne på nytt før brukeren kan logge på ME4 igjen og vise det nye sertifikatet. Merk: Det kan ta lengre tid før den ene kontrolleren kommer opp enn den andre. Inntil begge kontrollerne er helt oppe, kan lagringen vise én kontroller på et systemsertifikat og én på et kundesertifikat.

I eksemplet nedenfor er IP-adressene for ME4-kontrolleren:

A: 100.85.XXX.X

B: 100.85.XXX.XX8

For at begge kontrollerne skal ha sertifikatet:

- Last opp sertifikatet og nøkkelfilen til begge kontrollerne ved hjelp av FTP

- Start administrasjonskontrolleren på nytt på begge kontrollerne

[grpadmin@WWWWWWW certs]$ pwd

/home/grpadmin/Documents/certs

[grpadmin@WWWWWWW certs]$ ls

2048b-rsa-example-cert.pem 2048b-rsa-example-keypair.pem put

[grpadmin@WWWWWWW certs]$ ftp 100.85.QQQ.ZZZ

Connected to 100.85.QQQ.ZZZ (100.85.QQQ.ZZZ).

220-Welcome to Pure-FTPd.

220-You are user number 1 of 5 allowed.

220-Local time is now 23:29. Server port: 21.

220-This is a private system - No anonymous login

220-IPv6 connections are also welcome on this server.

220 You will be disconnected after 15 minutes of inactivity.

Name (100.85.QQQ.ZZZ:grpadmin): manage

331 User manage OK. Password required

Password:

230-OK. Current restricted directory is /.

.

.

230-Instructions for loading security certificate files:

230- 1. The security certificate files will consist of a pair of files.

230- You will have a certificate file and a key file.

230- 2. Log in with a user name and password.

230- 3. Type 'put <certificate-file-name> cert-file'

230- where <certificate-file-name> is the name of the certificate file

230- for your specific system.

230- 4. Type 'put <key-file-name> cert-key-file'

230- where <key-file-name> is the name of the security key file for

230- your specific system.

230- 5. Restart both Management Controllers to have the new security

230- certificate take effect.

230-

230

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> put 2048b-rsa-example-cert.pem cert-file

local: 2048b-rsa-example-cert.pem remote: cert-file

227 Entering Passive Mode (100,85,QQQ,ZZZ,127,0)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-10 17:40:12)

STATUS: Loading security certificate file

226-

226 Operation Complete. (2020-12-10 17:40:18)

1050 bytes sent in 9.4e-05 secs (11170.21 Kbytes/sec)

ftp> put 2048b-rsa-example-keypair.pem cert-key-file

local: 2048b-rsa-example-keypair.pem remote: cert-key-file

227 Entering Passive Mode (100,85,QQQ,ZZZ,204,57)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-10 17:40:37)

STATUS: Loading security certificate file

Verifying uploaded certificate and key.

The uploaded SSL certificate and key have been installed. Reboot the controller to apply.

226-

226 Operation Complete. (2020-12-10 17:40:45)

1679 bytes sent in 8.5e-05 secs (19752.94 Kbytes/sec)

ftp> ls

227 Entering Passive Mode (100,85,QQQ,ZZZ,189,193)

150 Accepted data connection

-rw-rw-rw- 1 0 users 0 Dec 10 17:40 0

-rw-r--r-- 1 0 0 8436 Dec 2 20:39 README

226-Options: -l

226 2 matches total

ftp> bye

221-Goodbye. You uploaded 3 and downloaded 0 kbytes.

221 Logout.

[grpadmin@WWWWWWW certs]$ ftp 100.85.XXX.YYY

Connected to 100.85.XXX.YYY (100.85.XXX.YYY).

220-Welcome to Pure-FTPd.

220-You are user number 1 of 5 allowed.

220-Local time is now 23:30. Server port: 21.

220-This is a private system - No anonymous login

220-IPv6 connections are also welcome on this server.

220 You will be disconnected after 15 minutes of inactivity.

Name (100.85.XXX.YYY:grpadmin): manage

331 User manage OK. Password required

Password:

230-OK. Current restricted directory is /

.

.

.

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> put 2048b-rsa-example-cert.pem cert-file

local: 2048b-rsa-example-cert.pem remote: cert-file

227 Entering Passive Mode (100,85,XXX,YYY,126,144)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-11 23:30:22)

STATUS: Loading security certificate file

226-

226 Operation Complete. (2020-12-11 23:30:28)

1050 bytes sent in 4.7e-05 secs (22340.42 Kbytes/sec)

ftp> put 2048b-rsa-example-keypair.pem cert-key-file

local: 2048b-rsa-example-keypair.pem remote: cert-key-file

227 Entering Passive Mode (100,85,XXX,YYY,200,227)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-11 23:30:40)

STATUS: Loading security certificate file

Verifying uploaded certificate and key.

The uploaded SSL certificate and key have been installed. Reboot the controller to apply.

226-

226 Operation Complete. (2020-12-11 23:30:47)

1679 bytes sent in 5.2e-05 secs (32288.46 Kbytes/sec)

ftp> bye

221-Goodbye. You uploaded 3 and downloaded 0 kbytes.

221 Logout.

[grpadmin@WWWWWWW certs]$ ssh manage@100.85.QQQ.ZZZ

Password:

DELL EMC ME4024

System Name: NDC-ME4

System Location: NDC

Version: GT280R008-01

# restart mc both

During the restart process you will briefly lose communication with the specified Management Controller(s).

Do you want to continue? (y/n) y

Info: Restarting the local MC (A)...

Success: Command completed successfully. - Both MCs were restarted. (2020-12-11 23:31:26)

# Killed

Connection to 100.85.QQQ.ZZZ closed.

.

. Will take about 2 minutes for you to be able to log back into the array to

. see the certificates

.

[grpadmin@WWWWWWW certs]$ ssh manage@100.85.QQQ.ZZZ

Password:

DELL EMC ME4024

System Name: NDC-ME4

System Location: NDC

Version: GT280R008-01

# show certificates

Error: The command was not recognized. (2020-12-11 23:36:35)

# show certificate

Certificate Status

------------------

Controller: A

Certificate Status: Customer-supplied

Time Created: 2020-12-11 23:29:29

Certificate Text: Certificate:

Data:

Version: 1 (0x0)

Serial Number: 3580 (0xdfc)

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=JP, ST=Tokyo, L=RRRRRRR, O=SSSSSSSSS, OU=WebCert Support, CN=SSSSSSSSS Web CA/emailAddress=support@SSSSSSSSS.com

Validity

Not Before: Aug 22 05:27:41 2012 GMT

Not After : Aug 21 05:27:41 2017 GMT

Subject: C=JP, ST=Tokyo, O=SSSSSSSSS, CN=www.example.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:b4:cf:d1:5e:33:29:ec:0b:cf:ae:76:f5:fe:2d:

c8:99:c6:78:79:b9:18:f8:0b:d4:ba:b4:d7:9e:02:

52:06:09:f4:18:93:4c:d4:70:d1:42:a0:29:13:92:

73:50:77:f6:04:89:ac:03:2c:d6:f1:06:ab:ad:6c:

c0:d9:d5:a6:ab:ca:cd:5a:d2:56:26:51:e5:4b:08:

8a:af:cc:19:0f:25:34:90:b0:2a:29:41:0f:55:f1:

---REDACTED---

9a:24:79:49:17:27:d7:89:4b:6a:2e:0d:87:51:d9:

23:3d:06:85:56:f8:58:31:0e:ee:81:99:78:68:cd:

6e:44:7e:c9:da:8c:5a:7b:1c:bf:24:40:29:48:d1:

03:9c:ef:dc:ae:2a:5d:f8:f7:6a:c7:e9:bc:c5:b0:

59:f6:95:fc:16:cb:d8:9c:ed:c3:fc:12:90:93:78:

5a:75:b4:56:83:fa:fc:41:84:f6:64:79:34:35:1c:

ac:7a:85:0e:73:78:72:01:e7:24:89:25:9e:da:7f:

65:bc:af:87:93:19:8c:db:75:15:b6:e0:30:c7:08:

f8:59

Exponent: 65537 (0x10001)

Signature Algorithm: sha1WithRSAEncryption

40:cb:fe:04:5b:c6:74:c5:73:91:06:90:df:ff:b6:9e:85:73:

fe:e0:0a:6f:3a:44:2f:cc:53:73:16:32:3f:79:64:39:e8:78:

---REDACTED---

1b:d7:eb:c0:31:6c:86:a0:f6:55:a8:f8:10:d0:42:06:1e:94:

a5:e0:68:a7:9f:b6:f3:9c:d0:e1:22:3b:ab:85:3d:a1:27:9b:

50:32:62:b8:ec:7a:fa:d6:7d:2b:29:e6:ad:b2:69:4d:28:b4:

f8:13

Certificate Status

------------------

Controller: B Certificate Status: Customer-supplied

Time Created: 2020-12-11 23:30:22

Certificate Text: Certificate:

Data:

Version: 1 (0x0)

Serial Number: 3580 (0xdfc)

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=JP, ST=Tokyo, L=RRRRRRR, O=SSSSSSSSS, OU=WebCert Support, CN=SSSSSSSSS Web CA/emailAddress=support@SSSSSSSSS.com

Validity

Not Before: Aug 22 05:27:41 2012 GMT

Not After : Aug 21 05:27:41 2017 GMT

Subject: C=JP, ST=Tokyo, O=SSSSSSSSS, CN=www.example.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:b4:cf:d1:5e:33:29:ec:0b:cf:ae:76:f5:fe:2d:

c8:99:c6:78:79:b9:18:f8:0b:d4:ba:b4:d7:9e:02:

52:06:09:f4:18:93:4c:d4:70:d1:42:a0:29:13:92:

73:50:77:f6:04:89:ac:03:2c:d6:f1:06:ab:ad:6c:

c0:d9:d5:a6:ab:ca:cd:5a:d2:56:26:51:e5:4b:08:

8a:af:cc:19:0f:25:34:90:b0:2a:29:41:0f:55:f1:

---REDACTED---

9a:24:79:49:17:27:d7:89:4b:6a:2e:0d:87:51:d9:

23:3d:06:85:56:f8:58:31:0e:ee:81:99:78:68:cd:

6e:44:7e:c9:da:8c:5a:7b:1c:bf:24:40:29:48:d1:

03:9c:ef:dc:ae:2a:5d:f8:f7:6a:c7:e9:bc:c5:b0:

59:f6:95:fc:16:cb:d8:9c:ed:c3:fc:12:90:93:78:

5a:75:b4:56:83:fa:fc:41:84:f6:64:79:34:35:1c:

ac:7a:85:0e:73:78:72:01:e7:24:89:25:9e:da:7f:

65:bc:af:87:93:19:8c:db:75:15:b6:e0:30:c7:08:

f8:59

Exponent: 65537 (0x10001)

Signature Algorithm: sha1WithRSAEncryption

40:cb:fe:04:5b:c6:74:c5:73:91:06:90:df:ff:b6:9e:85:73:

fe:e0:0a:6f:3a:44:2f:cc:53:73:16:32:3f:79:64:39:e8:78:

---REDACTED---

1b:d7:eb:c0:31:6c:86:a0:f6:55:a8:f8:10:d0:42:06:1e:94:

a5:e0:68:a7:9f:b6:f3:9c:d0:e1:22:3b:ab:85:3d:a1:27:9b:

50:32:62:b8:ec:7a:fa:d6:7d:2b:29:e6:ad:b2:69:4d:28:b4:

f8:13

Success: Command completed successfully. (2020-12-11 23:36:41)

#