PowerVault ME4: Installera och ta bort anpassade certifikat

Summary: I den här artikeln beskrivs hur du installerar ett anpassat certifikat via FTP för lagringsprodukter i Dell PowerVault ME-serien.

Instructions

Installera eller ta bort anpassade certifikat på ME4

- Installera certifikatet

- Visa certifikatinformation

- Ta bort anpassade certifikat

- Endast CLI-exempel med Linux- och ME4 SSH-session

Installera certifikatet.

Följ dessa steg för att installera ett säkerhetscertifikat från tredje part eller ett självsignerat säkerhetscertifikat:

-

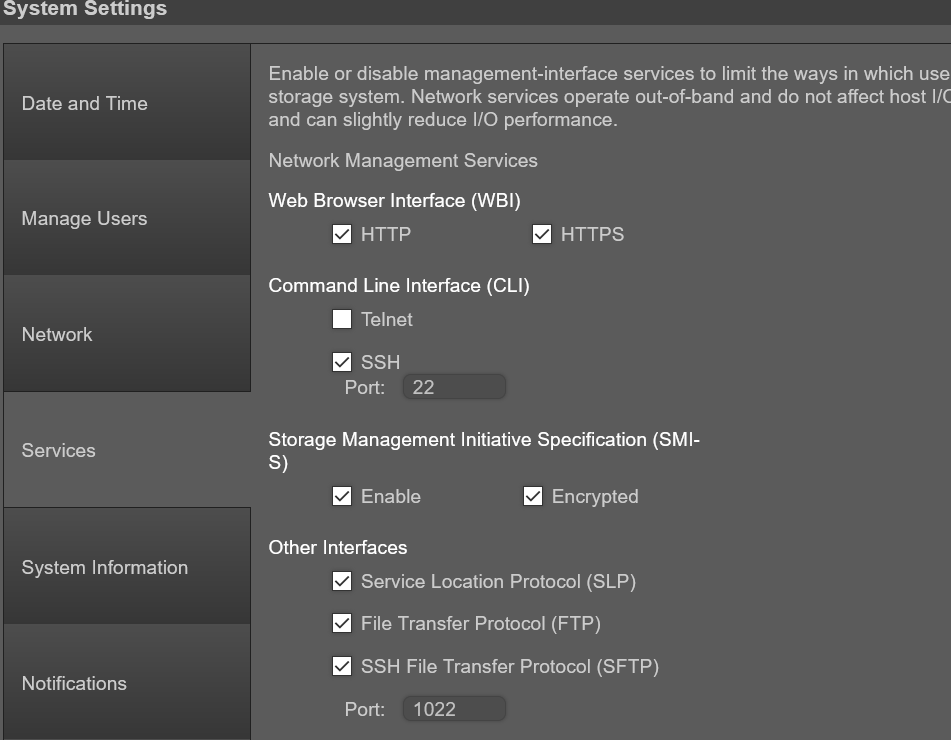

Förbered dig på att använda FTP eller SFTP (Secure File Transfer Protocol) i PowerVault Manager:

-

Fastställ IP-adresserna för styrenheternas nätverksport under ME4 System Settings > Network.

-

Kontrollera att FTP- eller SFTP-tjänsten är aktiverad på lagringen under ME4 System Settings > Services. Om du använder SFTP anger du vilken port SFTP ska använda.

-

-

ME4 Systeminställningar > Hantera användare kan användas för att verifiera att användarkontot har rollerna Hantera och FTP/SFTP.

-

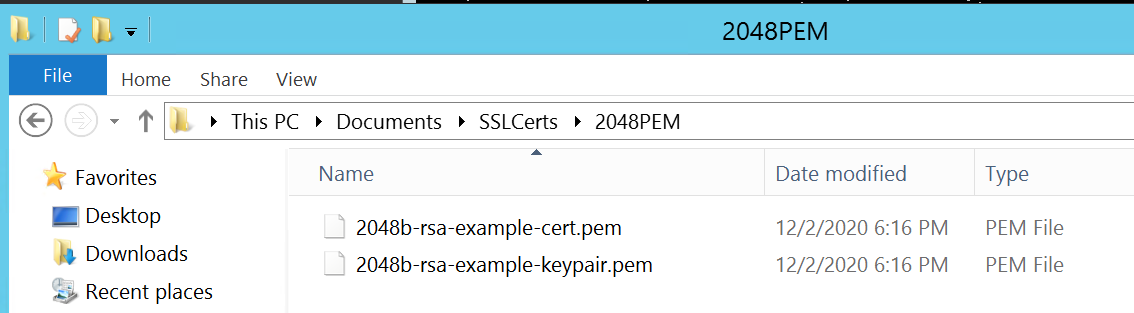

Placera certifikatfilen och nyckelfilen i en katalog som är tillgänglig för FTP-klienten. Formatet på certifikatet och nyckelfilen måste vara PEM-format (Privacy Enhanced Mail). Kunder kan ladda upp DER-filer (Distinguished Encoding Rules), men de kan inte användas när du startar om hanteringen på styrenheterna. Obs! ME4 har stöd för jokerteckencertifikat.

-

Öppna en kommandotolk (Windows) eller ett terminalfönster (UNIX) och gå till katalogen som innehåller certifikatfilerna. Användargränssnittet kan inte användas som Filezilla-klienten eftersom raden "put" kräver kommandoparametrar efter filnamnet.

Windows FTP kan inte göra passiv FTP om brandväggen är aktiverad. Det kan hända att det går att logga in på ME4-disksystemet, men sedan slutar det att fungera med ett portanslutningsproblem när filerna ska skickas. Om du försöker använda Windows kommandorad FTP måste Windows-brandväggen avaktiveras innan du startar.)

-

Skriv:

sftp controller-network-address -P port or ftp controller-network-address. Filerna måste laddas upp till båda styrenheterna för att de ska kunna användas på båda styrenheterna.

Till exempel: sftp 10.235.XXX.XXX -P 1022 or ftp 10.X.0.X X.

Logga in som en användare med hanteringsrollbehörigheter och FTP- eller SFTP-gränssnittsbehörigheter. I de här exemplen används kommandoradsklienten WinSCP FTP, men om Windows-brandväggen är inaktiverad kan Windows FTP-klienten användas. En Linux-klient kan också användas.

C:\Users\Administrator\Documents\SSLCerts\2048PEM>"c:\Program Files (x86)\WinSCP\WinSCP.com"

winscp> open ftp://100.85.XXX.X

Prompting for credentials...

Username: manage

Connecting to 100.85.XXX.X ...

Password:

Connected

Starting the session...

Session started.

Active session: [1] 100.85.XXX.X

winscp>

-

Skriv:

put certificate-file-name cert-fileDär certifikatfilnamnet är namnet på certifikatfilen för din specifika lagringsenhet. Filfel kan uppstå om katalogen som certifikatet placeras i är en dold katalog som FTP-användaren inte har behörighet att ändra.

winscp> put 2048b-rsa-example-cert.pem cert-file

2048b-rsa-example-cert.pe | 1 KB | 0.0 KB/s | binary | 100%

winscp>

-

Skriv:

put key-file-name cert-key-filedär key-file-name är namnet på säkerhetsnyckelfilen för din specifika lagring.

winscp> put 2048b-rsa-example-keypair.pem cert-key-file

2048b-rsa-example-keypair | 1 KB | 0.0 KB/s | binary | 100%

winscp>

-

Observera att om en kataloglista görs på disksystemets FTP-plats efter att dessa filer har laddats upp visas de inte. De lagras i dolda kataloger som FTP-användaren inte kan titta på.

winscp> ls

D--------- 0 0 ..

Lrwxrwxrwx 0 0 0 12 Dec 2 13:19:33 2020 .banner ->

-rw-rw-rw- 0 0 10 0 Dec 2 14:46:49 2020 0

-rw-r--r-- 0 0 0 8436 Dec 2 13:19:33 2020 README

winscp>

-

Upprepa steg 4, 5, 6 och 7 för den andra handkontrollen.

-

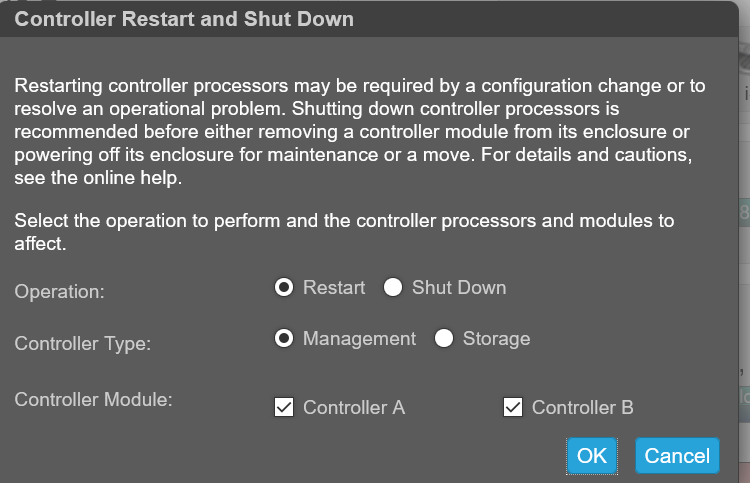

Starta om båda styrenheterna så att det nya säkerhetscertifikatet börjar gälla. När styrenheterna har startats om kan certifikatet visas via användargränssnittet enligt nedan eller med SSH-kommandot "show certificate".

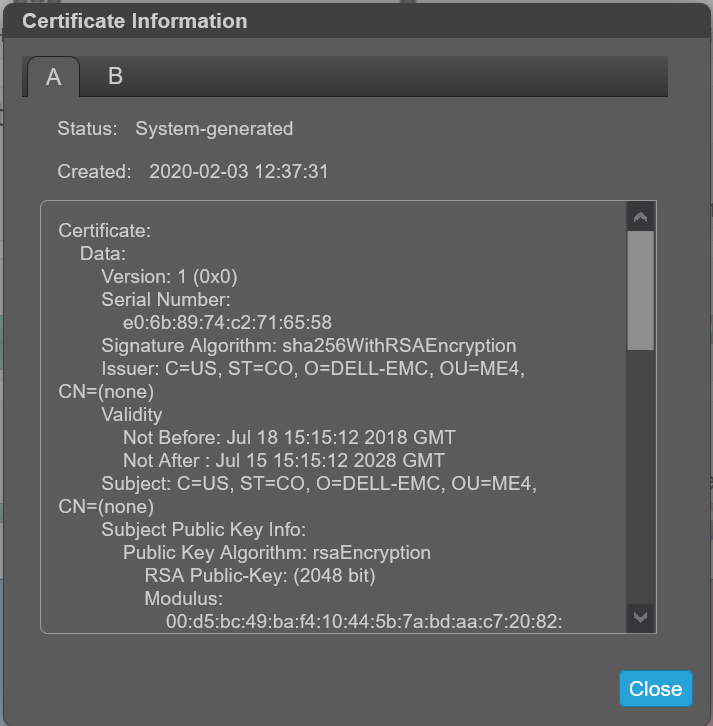

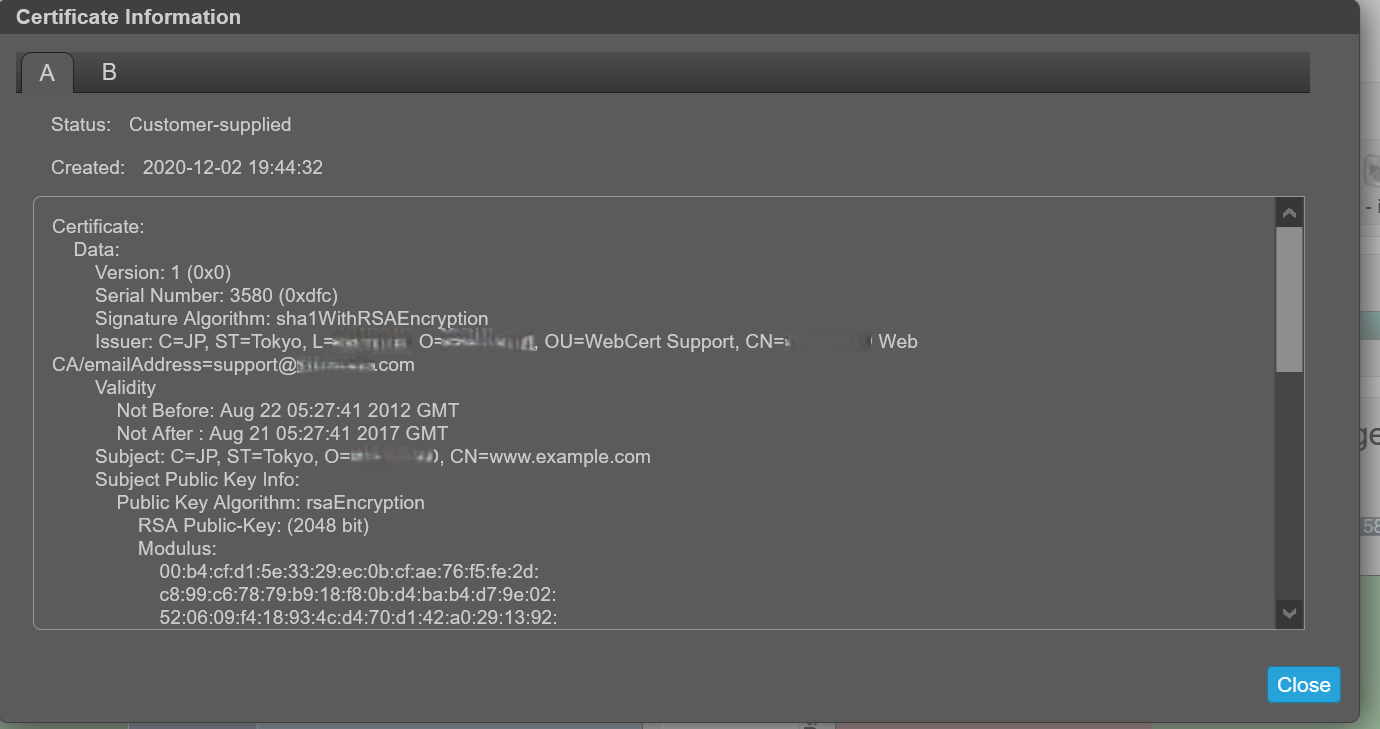

Visa certifikatinformation.

Som standard genererar lagringen ett unikt SSL-certifikat för varje styrenhet. För den starkaste säkerheten ersätter du det systemgenererade standardcertifikatet med ett certifikat som utfärdats från en betrodd certifikatutfärdare.

Panelen Certifikatinformation visar information om de aktiva SSL-certifikat som lagras i systemet för varje styrenhet. Flikarna A och B innehåller oformaterad certifikattext för var och en av motsvarande styrenheter. Panelen visar också ett av följande statusvärden och skapandedatumet för varje certifikat:

-

Kunden levereras – Anger att kontrollanten använder ett certifikat som kunden har laddat upp.

-

Systemgenererad – Anger att kontrollanten använder ett aktivt certifikat och en nyckel som kontrollanten genererade.

-

Okänd status - Anger att styrenhetens certifikat inte kan läsas. Detta inträffar oftast när en styrenhet startas om, certifikatbytesprocessen fortfarande pågår eller när användaren har valt fliken för en partnerstyrenhet i ett system med en styrenhet.

Anpassade certifikat kan användas genom att ladda upp dem via FTP eller SFTP eller genom att använda parametern contents i kommandot create certificate CLI. På så sätt kan användaren skapa certifikat med sitt eget unika certifikatinnehåll. För att ett nytt certifikat ska börja gälla startar du om hanteringsstyrenheten för det.

Kontrollera att certifikatbytet lyckades och att kontrollanten använder det certifikat som tillhandahölls:

- Bekräfta att certifikatstatusen är "kundlevererad"

- Skapandedatumet är korrekt

- Certifikatets innehåll är den förväntade texten

Visa certifikatinformation:

-

Klicka på systempanelen i banderollen och välj Visa certifikatinformation. Panelen Certifikatinformation öppnas.

-

När certifikatinformationen är klar klickar du på Stäng.

Innan du installerar ett certifikat visas "System Generated".

När du har installerat ditt eget certifikat identifieras det som kundlevererat:

Ta bort anpassade certifikat.

Om du vill återställa det systemgenererade certifikatet och ta bort det anpassade certifikatet från båda kontrollanterna loggar du in på varje kontrollant och kör kommandot:# create certificate restore

För att certifikatändringen ska börja gälla startar du om Management Controller på alla styrenheter som kommandot användes på.

Endast CLI-exempel med Linux- och ME4 SSH-session

-

Skapa certifikatet och placera PEM .cer och .key på Linux-datorn.

-

Från en SSH-session på Linux-enheten överför du filerna med FTP till disksystemet och öppnar sedan en SSH-session till disksystemet för att starta om båda styrenheterna på ME4. Det tar ungefär två minuter efter omstart av ME4-styrenheterna innan användaren kan logga in på ME4 igen och visa det nya certifikatet. Obs! En styrenhet kan ta längre tid att komma fram än den andra. Fram till dess att båda styrenheterna är helt igång kan lagringen visa en styrenhet på ett systemcertifikat och en på ett kundcertifikat.

I exemplet nedan är IP-adresserna för ME4-styrenheten:

A: 100.85.XXX.X

B: 100.85.XXX.XX8

För att båda styrenheterna ska ha certifikatet:

- Ladda upp certifikat- och nyckelfilen till båda styrenheterna med FTP

- Starta om styrenheten på båda styrenheterna

[grpadmin@WWWWWWW certs]$ pwd

/home/grpadmin/Documents/certs

[grpadmin@WWWWWWW certs]$ ls

2048b-rsa-example-cert.pem 2048b-rsa-example-keypair.pem put

[grpadmin@WWWWWWW certs]$ ftp 100.85.QQQ.ZZZ

Connected to 100.85.QQQ.ZZZ (100.85.QQQ.ZZZ).

220-Welcome to Pure-FTPd.

220-You are user number 1 of 5 allowed.

220-Local time is now 23:29. Server port: 21.

220-This is a private system - No anonymous login

220-IPv6 connections are also welcome on this server.

220 You will be disconnected after 15 minutes of inactivity.

Name (100.85.QQQ.ZZZ:grpadmin): manage

331 User manage OK. Password required

Password:

230-OK. Current restricted directory is /.

.

.

230-Instructions for loading security certificate files:

230- 1. The security certificate files will consist of a pair of files.

230- You will have a certificate file and a key file.

230- 2. Log in with a user name and password.

230- 3. Type 'put <certificate-file-name> cert-file'

230- where <certificate-file-name> is the name of the certificate file

230- for your specific system.

230- 4. Type 'put <key-file-name> cert-key-file'

230- where <key-file-name> is the name of the security key file for

230- your specific system.

230- 5. Restart both Management Controllers to have the new security

230- certificate take effect.

230-

230

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> put 2048b-rsa-example-cert.pem cert-file

local: 2048b-rsa-example-cert.pem remote: cert-file

227 Entering Passive Mode (100,85,QQQ,ZZZ,127,0)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-10 17:40:12)

STATUS: Loading security certificate file

226-

226 Operation Complete. (2020-12-10 17:40:18)

1050 bytes sent in 9.4e-05 secs (11170.21 Kbytes/sec)

ftp> put 2048b-rsa-example-keypair.pem cert-key-file

local: 2048b-rsa-example-keypair.pem remote: cert-key-file

227 Entering Passive Mode (100,85,QQQ,ZZZ,204,57)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-10 17:40:37)

STATUS: Loading security certificate file

Verifying uploaded certificate and key.

The uploaded SSL certificate and key have been installed. Reboot the controller to apply.

226-

226 Operation Complete. (2020-12-10 17:40:45)

1679 bytes sent in 8.5e-05 secs (19752.94 Kbytes/sec)

ftp> ls

227 Entering Passive Mode (100,85,QQQ,ZZZ,189,193)

150 Accepted data connection

-rw-rw-rw- 1 0 users 0 Dec 10 17:40 0

-rw-r--r-- 1 0 0 8436 Dec 2 20:39 README

226-Options: -l

226 2 matches total

ftp> bye

221-Goodbye. You uploaded 3 and downloaded 0 kbytes.

221 Logout.

[grpadmin@WWWWWWW certs]$ ftp 100.85.XXX.YYY

Connected to 100.85.XXX.YYY (100.85.XXX.YYY).

220-Welcome to Pure-FTPd.

220-You are user number 1 of 5 allowed.

220-Local time is now 23:30. Server port: 21.

220-This is a private system - No anonymous login

220-IPv6 connections are also welcome on this server.

220 You will be disconnected after 15 minutes of inactivity.

Name (100.85.XXX.YYY:grpadmin): manage

331 User manage OK. Password required

Password:

230-OK. Current restricted directory is /

.

.

.

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> put 2048b-rsa-example-cert.pem cert-file

local: 2048b-rsa-example-cert.pem remote: cert-file

227 Entering Passive Mode (100,85,XXX,YYY,126,144)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-11 23:30:22)

STATUS: Loading security certificate file

226-

226 Operation Complete. (2020-12-11 23:30:28)

1050 bytes sent in 4.7e-05 secs (22340.42 Kbytes/sec)

ftp> put 2048b-rsa-example-keypair.pem cert-key-file

local: 2048b-rsa-example-keypair.pem remote: cert-key-file

227 Entering Passive Mode (100,85,XXX,YYY,200,227)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-11 23:30:40)

STATUS: Loading security certificate file

Verifying uploaded certificate and key.

The uploaded SSL certificate and key have been installed. Reboot the controller to apply.

226-

226 Operation Complete. (2020-12-11 23:30:47)

1679 bytes sent in 5.2e-05 secs (32288.46 Kbytes/sec)

ftp> bye

221-Goodbye. You uploaded 3 and downloaded 0 kbytes.

221 Logout.

[grpadmin@WWWWWWW certs]$ ssh manage@100.85.QQQ.ZZZ

Password:

DELL EMC ME4024

System Name: NDC-ME4

System Location: NDC

Version: GT280R008-01

# restart mc both

During the restart process you will briefly lose communication with the specified Management Controller(s).

Do you want to continue? (y/n) y

Info: Restarting the local MC (A)...

Success: Command completed successfully. - Both MCs were restarted. (2020-12-11 23:31:26)

# Killed

Connection to 100.85.QQQ.ZZZ closed.

.

. Will take about 2 minutes for you to be able to log back into the array to

. see the certificates

.

[grpadmin@WWWWWWW certs]$ ssh manage@100.85.QQQ.ZZZ

Password:

DELL EMC ME4024

System Name: NDC-ME4

System Location: NDC

Version: GT280R008-01

# show certificates

Error: The command was not recognized. (2020-12-11 23:36:35)

# show certificate

Certificate Status

------------------

Controller: A

Certificate Status: Customer-supplied

Time Created: 2020-12-11 23:29:29

Certificate Text: Certificate:

Data:

Version: 1 (0x0)

Serial Number: 3580 (0xdfc)

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=JP, ST=Tokyo, L=RRRRRRR, O=SSSSSSSSS, OU=WebCert Support, CN=SSSSSSSSS Web CA/emailAddress=support@SSSSSSSSS.com

Validity

Not Before: Aug 22 05:27:41 2012 GMT

Not After : Aug 21 05:27:41 2017 GMT

Subject: C=JP, ST=Tokyo, O=SSSSSSSSS, CN=www.example.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:b4:cf:d1:5e:33:29:ec:0b:cf:ae:76:f5:fe:2d:

c8:99:c6:78:79:b9:18:f8:0b:d4:ba:b4:d7:9e:02:

52:06:09:f4:18:93:4c:d4:70:d1:42:a0:29:13:92:

73:50:77:f6:04:89:ac:03:2c:d6:f1:06:ab:ad:6c:

c0:d9:d5:a6:ab:ca:cd:5a:d2:56:26:51:e5:4b:08:

8a:af:cc:19:0f:25:34:90:b0:2a:29:41:0f:55:f1:

---REDACTED---

9a:24:79:49:17:27:d7:89:4b:6a:2e:0d:87:51:d9:

23:3d:06:85:56:f8:58:31:0e:ee:81:99:78:68:cd:

6e:44:7e:c9:da:8c:5a:7b:1c:bf:24:40:29:48:d1:

03:9c:ef:dc:ae:2a:5d:f8:f7:6a:c7:e9:bc:c5:b0:

59:f6:95:fc:16:cb:d8:9c:ed:c3:fc:12:90:93:78:

5a:75:b4:56:83:fa:fc:41:84:f6:64:79:34:35:1c:

ac:7a:85:0e:73:78:72:01:e7:24:89:25:9e:da:7f:

65:bc:af:87:93:19:8c:db:75:15:b6:e0:30:c7:08:

f8:59

Exponent: 65537 (0x10001)

Signature Algorithm: sha1WithRSAEncryption

40:cb:fe:04:5b:c6:74:c5:73:91:06:90:df:ff:b6:9e:85:73:

fe:e0:0a:6f:3a:44:2f:cc:53:73:16:32:3f:79:64:39:e8:78:

---REDACTED---

1b:d7:eb:c0:31:6c:86:a0:f6:55:a8:f8:10:d0:42:06:1e:94:

a5:e0:68:a7:9f:b6:f3:9c:d0:e1:22:3b:ab:85:3d:a1:27:9b:

50:32:62:b8:ec:7a:fa:d6:7d:2b:29:e6:ad:b2:69:4d:28:b4:

f8:13

Certificate Status

------------------

Controller: B Certificate Status: Customer-supplied

Time Created: 2020-12-11 23:30:22

Certificate Text: Certificate:

Data:

Version: 1 (0x0)

Serial Number: 3580 (0xdfc)

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=JP, ST=Tokyo, L=RRRRRRR, O=SSSSSSSSS, OU=WebCert Support, CN=SSSSSSSSS Web CA/emailAddress=support@SSSSSSSSS.com

Validity

Not Before: Aug 22 05:27:41 2012 GMT

Not After : Aug 21 05:27:41 2017 GMT

Subject: C=JP, ST=Tokyo, O=SSSSSSSSS, CN=www.example.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:b4:cf:d1:5e:33:29:ec:0b:cf:ae:76:f5:fe:2d:

c8:99:c6:78:79:b9:18:f8:0b:d4:ba:b4:d7:9e:02:

52:06:09:f4:18:93:4c:d4:70:d1:42:a0:29:13:92:

73:50:77:f6:04:89:ac:03:2c:d6:f1:06:ab:ad:6c:

c0:d9:d5:a6:ab:ca:cd:5a:d2:56:26:51:e5:4b:08:

8a:af:cc:19:0f:25:34:90:b0:2a:29:41:0f:55:f1:

---REDACTED---

9a:24:79:49:17:27:d7:89:4b:6a:2e:0d:87:51:d9:

23:3d:06:85:56:f8:58:31:0e:ee:81:99:78:68:cd:

6e:44:7e:c9:da:8c:5a:7b:1c:bf:24:40:29:48:d1:

03:9c:ef:dc:ae:2a:5d:f8:f7:6a:c7:e9:bc:c5:b0:

59:f6:95:fc:16:cb:d8:9c:ed:c3:fc:12:90:93:78:

5a:75:b4:56:83:fa:fc:41:84:f6:64:79:34:35:1c:

ac:7a:85:0e:73:78:72:01:e7:24:89:25:9e:da:7f:

65:bc:af:87:93:19:8c:db:75:15:b6:e0:30:c7:08:

f8:59

Exponent: 65537 (0x10001)

Signature Algorithm: sha1WithRSAEncryption

40:cb:fe:04:5b:c6:74:c5:73:91:06:90:df:ff:b6:9e:85:73:

fe:e0:0a:6f:3a:44:2f:cc:53:73:16:32:3f:79:64:39:e8:78:

---REDACTED---

1b:d7:eb:c0:31:6c:86:a0:f6:55:a8:f8:10:d0:42:06:1e:94:

a5:e0:68:a7:9f:b6:f3:9c:d0:e1:22:3b:ab:85:3d:a1:27:9b:

50:32:62:b8:ec:7a:fa:d6:7d:2b:29:e6:ad:b2:69:4d:28:b4:

f8:13

Success: Command completed successfully. (2020-12-11 23:36:41)

#