PowerVault ME4: Özel Sertifikaları Kurma ve Kaldırma

Summary: Bu makalede, Dell PowerVault ME Serisi depolama ürünleri için FTP aracılığıyla özel bir sertifika yükleme adımları ele alınmaktadır.

Instructions

ME4'te Özel Sertifikalar Yükleme veya Kaldırma

- Sertifikayı Yükleme

- Sertifika bilgilerini görüntüleme

- Özel Sertifikaları Kaldırma

- Linux ve ME4 SSH oturumunun kullanıldığı Yalnızca CLI Örneği

Sertifikayı yükleme.

Üçüncü taraf veya kendinden imzalı güvenlik sertifikası yüklemek için aşağıdaki adımları uygulayın:

-

PowerVault Manager'da FTP veya Güvenli Dosya Aktarım Protokolü'nü (SFTP) kullanmaya hazırlanın:

-

ME4 Sistem Ayarları > Ağı altındaki denetleyicilerin ağ bağlantı noktası IP adreslerini belirleyin.

-

FTP veya SFTP hizmetinin ME4 Sistem Ayarları > Hizmetleri altındaki depolamada etkinleştirildiğini doğrulayın. SFTP kullanıyorsanız SFTP'nin hangi bağlantı noktasını kullanacak şekilde ayarlandığını kaydedin.

-

-

ME4 Sistem Ayarları > Manage Users kullanıcı hesabının Manage ve FTP/SFTP rollerine sahip olduğunu doğrulamak için kullanılabilir.

-

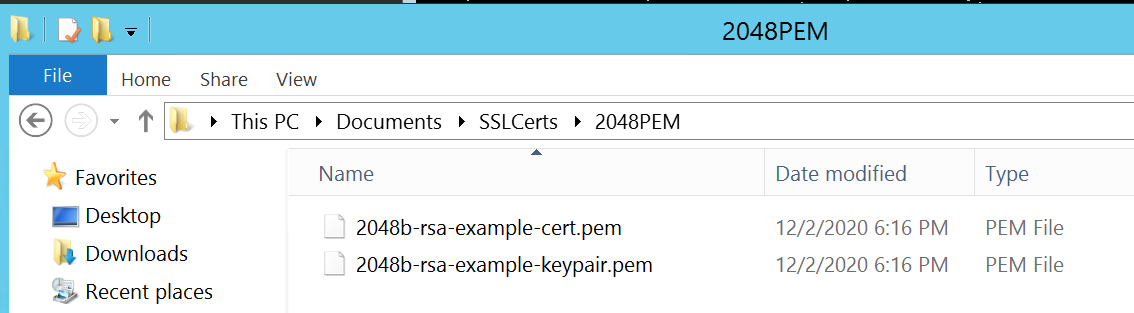

Sertifika dosyanızı ve anahtar dosyanızı FTP istemcisi tarafından erişilebilen bir dizine yerleştirin. Sertifika ve anahtar dosyasının biçimi Gizliliği İyileştirilmiş Posta (PEM) biçiminde olmalıdır. Müşteriler, Ayırt Edici Kodlama Kuralları (DER) dosyalarını karşıya yükleyebilir ancak denetleyicilerde yönetim yeniden başlatılırken kullanılamazlar. Not: ME4 joker karakter sertifikalarını destekler.

-

Bir Komut İstemi (Windows) veya terminal penceresi (UNIX) açın ve sertifika dosyalarını içeren hedef dizine gidin. "put" satırı, dosya adından sonra komut parametreleri gerektirdiğinden kullanıcı arayüzü Filezilla istemcisi gibi kullanılamaz.

Güvenlik duvarı etkinse Windows FTP pasif FTP işlemi yapamaz. ME4 dizisinde oturum açılabilir ancak dosya göndermeye çalışırken bağlantı noktası bağlantı noktası bağlantı sorunu vererek hata verebilir. Windows FTP komut satırı kullanılarak kullanılması isteniyorsa başlamadan önce Windows güvenlik duvarının devre dışı bırakılması gerekir.)

-

Şunu yazın:

sftp controller-network-address -P port or ftp controller-network-address. Dosyaların her iki denetleyicide de kullanılabilmesi için her iki denetleyiciye de yüklenmesi gerekir.

Örneğin: sftp 10.235.XXX.XXX -P 1022 or ftp 10.X.0.X X.

Yönetim rolü ve FTP veya SFTP arabirim izinlerine sahip bir kullanıcı olarak oturum açın. Bu örneklerde WinSCP FTP komut satırı istemcisi kullanılır ancak Windows güvenlik duvarı devre dışı bırakılmışsa Windows FTP istemcisi kullanılabilir. Bir Linux istemcisi de kullanılabilir.

C:\Users\Administrator\Documents\SSLCerts\2048PEM>"c:\Program Files (x86)\WinSCP\WinSCP.com"

winscp> open ftp://100.85.XXX.X

Prompting for credentials...

Username: manage

Connecting to 100.85.XXX.X ...

Password:

Connected

Starting the session...

Session started.

Active session: [1] 100.85.XXX.X

winscp>

-

Şunu yazın:

put certificate-file-name cert-fileBurada Certificate File Name, depolama biriminiz için sertifika dosyasının adıdır. Sertifikanın yerleştirildiği dizin, FTP kullanıcısının değiştirme iznine sahip olmadığı gizli bir dizinse dosya hataları oluşabilir.

winscp> put 2048b-rsa-example-cert.pem cert-file

2048b-rsa-example-cert.pe | 1 KB | 0.0 KB/s | binary | 100%

winscp>

-

Şunu yazın:

put key-file-name cert-key-fileBurada key-file-name, özel depolama alanınız için güvenlik anahtarı dosyasının adıdır.

winscp> put 2048b-rsa-example-keypair.pem cert-key-file

2048b-rsa-example-keypair | 1 KB | 0.0 KB/s | binary | 100%

winscp>

-

Not: Bu dosyalar karşıya yüklendikten sonra dizi FTP sitesinde bir dizin listelemesi yapılırsa bunlar görülmez. FTP kullanıcısının bakamayacağı gizli dizinlerde saklanırlar.

winscp> ls

D--------- 0 0 ..

Lrwxrwxrwx 0 0 0 12 Dec 2 13:19:33 2020 .banner ->

-rw-rw-rw- 0 0 10 0 Dec 2 14:46:49 2020 0

-rw-r--r-- 0 0 0 8436 Dec 2 13:19:33 2020 README

winscp>

-

Diğer denetleyici için 4., 5., 6. ve 7. adımları tekrarlayın.

-

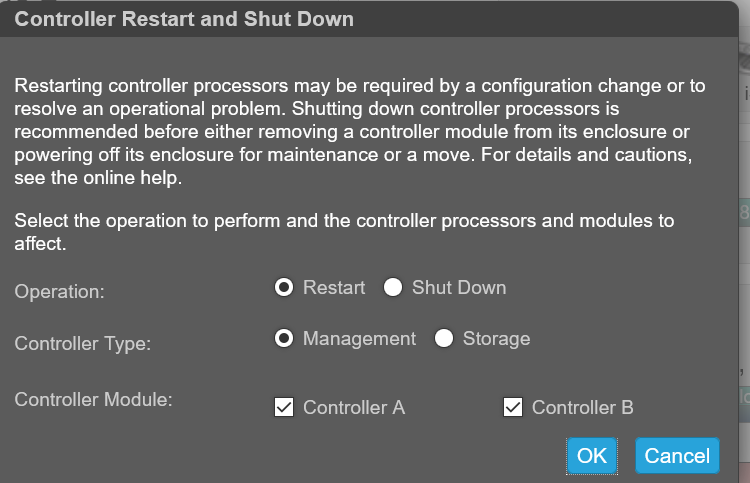

Yeni güvenlik sertifikasının etkinleşmesi için her iki Yönetim Denetleyicisini de yeniden başlatın. Yönetim denetleyicileri yeniden başlatıldıktan sonra sertifika, aşağıda gösterildiği gibi kullanıcı arayüzü üzerinden veya "show certificate" SSH komutuyla görüntülenebilir.

Sertifika bilgilerini görüntüleme.

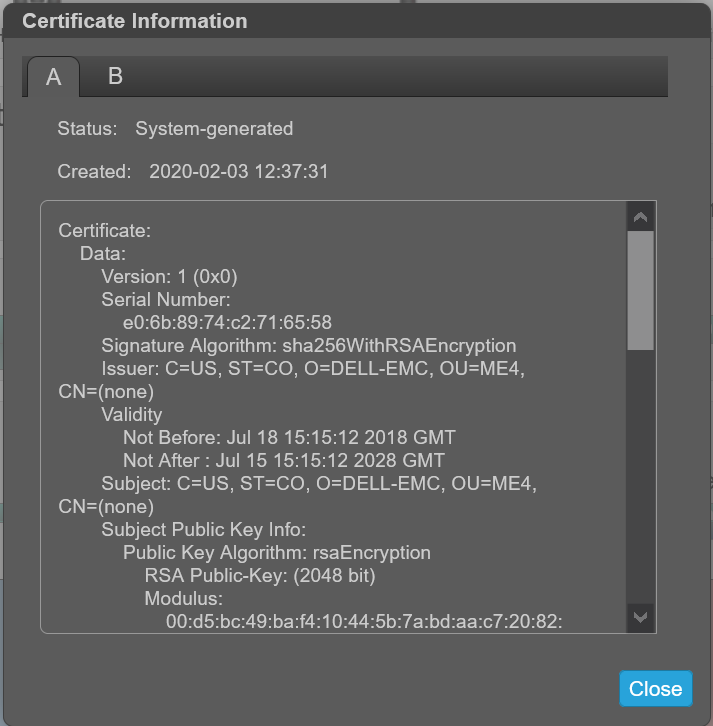

Varsayılan olarak depolama, her denetleyici için benzersiz bir SSL sertifikası oluşturur. En güçlü güvenlik için, sistem tarafından oluşturulan varsayılan sertifikayı güvenilir bir sertifika yetkilisinden alınan bir sertifikayla değiştirin.

Sertifika Bilgileri paneli, her denetleyici için sistemde depolanan aktif SSL sertifikaları bilgilerini gösterir. A ve B sekmeleri, her bir ilgili denetleyici için biçimlendirilmemiş sertifika metni içerir. Panelde ayrıca, aşağıdaki durum değerlerinden biri ve her sertifika için oluşturma tarihi gösterilir:

-

Müşteri tarafından sağlanan-Denetleyicinin, müşterinin yüklediği bir sertifika kullandığını gösterir.

-

Sistem tarafından oluşturulan-Denetleyicinin, denetleyici tarafından oluşturulan aktif bir sertifika ve anahtar kullandığını gösterir.

-

Bilinmeyen durum-Denetleyicinin sertifikasının okunamadığını gösterir. Bu durum çoğunlukla bir denetleyici yeniden başlatılırken, sertifika değiştirme işlemi hâlâ devam ederken veya kullanıcı tek denetleyicili bir sistemde ortak denetleyici için bir sekme seçtiğinde oluşur.

Özel sertifikalar, FTP veya SFTP aracılığıyla yüklenerek ya da create certificate CLI komutunun contents parametresi kullanılarak kullanılabilir. Bu, kullanıcının kendi benzersiz sertifika içeriğiyle sertifikalar oluşturmasına olanak tanır. Yeni bir sertifikanın geçerlilik kazanması için yönetim denetleyicisini yeniden başlatın.

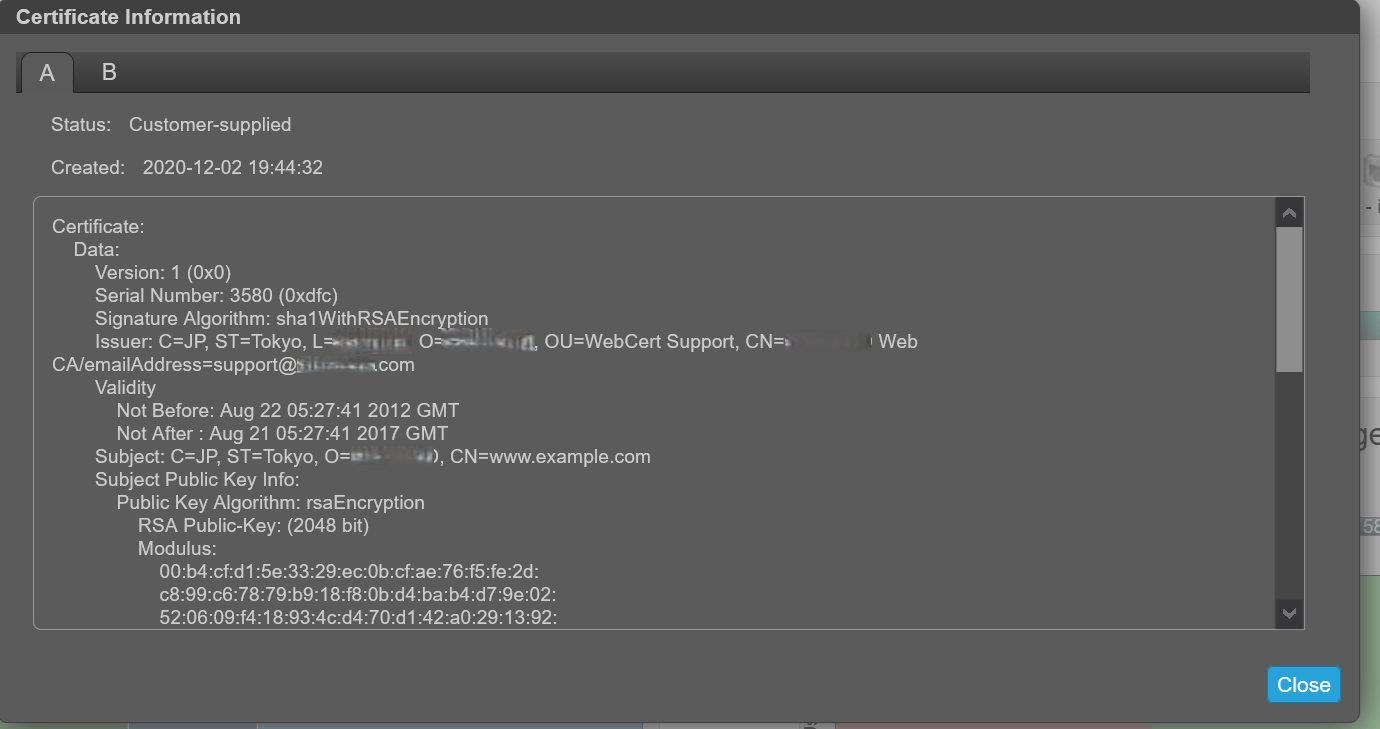

Sertifika değişiminin başarılı olduğunu ve denetleyicinin sağlanan sertifikayı kullandığını doğrulayın:

- Sertifika durumunun "müşteri tarafından sağlanan" olduğunu doğrulayın

- Oluşturma tarihi doğru

- Sertifika içeriği beklenen metindir

Sertifika bilgilerini görüntüleme:

-

Başlıkta sistem paneline tıklayın ve Sertifika Bilgilerini Göster öğesini seçin. Sertifika Bilgileri paneli açılır.

-

Sertifika bilgilerini görüntüleme işlemi tamamlandıktan sonra Kapat öğesine tıklayın.

Sertifikayı yüklemeden önce bilgilerde "System Generated" ifadesi gösterilir.

Kendi sertifikanızı kurduktan sonra sertifikanız, Müşteri Tarafından Sağlanan sertifikadır:

Özel Sertifikaları Kaldırma.

Sistem tarafından oluşturulan sertifikayı geri yüklemek ve özel sertifikayı her iki denetleyiciden de kaldırmak için her denetleyiciye giriş yapın ve şu komutu çalıştırın:# create certificate restore

Sertifika değişikliğinin geçerli olması için komutun kullanıldığı tüm denetleyicilerde Yönetim Denetleyicisi'ni yeniden başlatın.

Linux ve ME4 SSH oturumunun kullanıldığı Yalnızca CLI Örneği

-

Sertifikayı oluşturun ve Linux makinenize "PEM .cer" ve ".key" değerlerini yerleştirin.

-

Linux kutusundaki bir SSH oturumundan FTP kullanarak dosyaları diziye aktarın ve ardından ME4'teki her iki denetleyiciyi de yeniden başlatmak için diziye bir SSH oturumu açın. ME4 yönetim denetleyicileri yeniden başlatıldıktan sonra kullanıcının ME4'te tekrar oturum açabilmesi ve yeni sertifikayı gösterebilmesi yaklaşık iki dakika sürer. Not: Bir denetleyicinin gelmesi diğerinden daha uzun sürebilir. Her iki denetleyici de tamamen çalışır durumda olana kadar depolama, sistem sertifikasında bir denetleyici ve müşteri sertifikasında bir denetleyici gösterebilir.

Aşağıdaki örnekte ME4 denetleyicisi IP'leri şunlardır:

A: 100.85.XXX.X

B: 100.85.XXX.XX8

Her iki denetleyicinin de sertifikaya sahip olması için:

- Sertifika ve anahtar dosyasını FTP kullanarak her iki denetleyiciye de yükleyin

- Her iki denetleyicide de yönetim denetleyicisini yeniden başlatın

[grpadmin@WWWWWWW certs]$ pwd

/home/grpadmin/Documents/certs

[grpadmin@WWWWWWW certs]$ ls

2048b-rsa-example-cert.pem 2048b-rsa-example-keypair.pem put

[grpadmin@WWWWWWW certs]$ ftp 100.85.QQQ.ZZZ

Connected to 100.85.QQQ.ZZZ (100.85.QQQ.ZZZ).

220-Welcome to Pure-FTPd.

220-You are user number 1 of 5 allowed.

220-Local time is now 23:29. Server port: 21.

220-This is a private system - No anonymous login

220-IPv6 connections are also welcome on this server.

220 You will be disconnected after 15 minutes of inactivity.

Name (100.85.QQQ.ZZZ:grpadmin): manage

331 User manage OK. Password required

Password:

230-OK. Current restricted directory is /.

.

.

230-Instructions for loading security certificate files:

230- 1. The security certificate files will consist of a pair of files.

230- You will have a certificate file and a key file.

230- 2. Log in with a user name and password.

230- 3. Type 'put <certificate-file-name> cert-file'

230- where <certificate-file-name> is the name of the certificate file

230- for your specific system.

230- 4. Type 'put <key-file-name> cert-key-file'

230- where <key-file-name> is the name of the security key file for

230- your specific system.

230- 5. Restart both Management Controllers to have the new security

230- certificate take effect.

230-

230

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> put 2048b-rsa-example-cert.pem cert-file

local: 2048b-rsa-example-cert.pem remote: cert-file

227 Entering Passive Mode (100,85,QQQ,ZZZ,127,0)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-10 17:40:12)

STATUS: Loading security certificate file

226-

226 Operation Complete. (2020-12-10 17:40:18)

1050 bytes sent in 9.4e-05 secs (11170.21 Kbytes/sec)

ftp> put 2048b-rsa-example-keypair.pem cert-key-file

local: 2048b-rsa-example-keypair.pem remote: cert-key-file

227 Entering Passive Mode (100,85,QQQ,ZZZ,204,57)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-10 17:40:37)

STATUS: Loading security certificate file

Verifying uploaded certificate and key.

The uploaded SSL certificate and key have been installed. Reboot the controller to apply.

226-

226 Operation Complete. (2020-12-10 17:40:45)

1679 bytes sent in 8.5e-05 secs (19752.94 Kbytes/sec)

ftp> ls

227 Entering Passive Mode (100,85,QQQ,ZZZ,189,193)

150 Accepted data connection

-rw-rw-rw- 1 0 users 0 Dec 10 17:40 0

-rw-r--r-- 1 0 0 8436 Dec 2 20:39 README

226-Options: -l

226 2 matches total

ftp> bye

221-Goodbye. You uploaded 3 and downloaded 0 kbytes.

221 Logout.

[grpadmin@WWWWWWW certs]$ ftp 100.85.XXX.YYY

Connected to 100.85.XXX.YYY (100.85.XXX.YYY).

220-Welcome to Pure-FTPd.

220-You are user number 1 of 5 allowed.

220-Local time is now 23:30. Server port: 21.

220-This is a private system - No anonymous login

220-IPv6 connections are also welcome on this server.

220 You will be disconnected after 15 minutes of inactivity.

Name (100.85.XXX.YYY:grpadmin): manage

331 User manage OK. Password required

Password:

230-OK. Current restricted directory is /

.

.

.

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> put 2048b-rsa-example-cert.pem cert-file

local: 2048b-rsa-example-cert.pem remote: cert-file

227 Entering Passive Mode (100,85,XXX,YYY,126,144)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-11 23:30:22)

STATUS: Loading security certificate file

226-

226 Operation Complete. (2020-12-11 23:30:28)

1050 bytes sent in 4.7e-05 secs (22340.42 Kbytes/sec)

ftp> put 2048b-rsa-example-keypair.pem cert-key-file

local: 2048b-rsa-example-keypair.pem remote: cert-key-file

227 Entering Passive Mode (100,85,XXX,YYY,200,227)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-11 23:30:40)

STATUS: Loading security certificate file

Verifying uploaded certificate and key.

The uploaded SSL certificate and key have been installed. Reboot the controller to apply.

226-

226 Operation Complete. (2020-12-11 23:30:47)

1679 bytes sent in 5.2e-05 secs (32288.46 Kbytes/sec)

ftp> bye

221-Goodbye. You uploaded 3 and downloaded 0 kbytes.

221 Logout.

[grpadmin@WWWWWWW certs]$ ssh manage@100.85.QQQ.ZZZ

Password:

DELL EMC ME4024

System Name: NDC-ME4

System Location: NDC

Version: GT280R008-01

# restart mc both

During the restart process you will briefly lose communication with the specified Management Controller(s).

Do you want to continue? (y/n) y

Info: Restarting the local MC (A)...

Success: Command completed successfully. - Both MCs were restarted. (2020-12-11 23:31:26)

# Killed

Connection to 100.85.QQQ.ZZZ closed.

.

. Will take about 2 minutes for you to be able to log back into the array to

. see the certificates

.

[grpadmin@WWWWWWW certs]$ ssh manage@100.85.QQQ.ZZZ

Password:

DELL EMC ME4024

System Name: NDC-ME4

System Location: NDC

Version: GT280R008-01

# show certificates

Error: The command was not recognized. (2020-12-11 23:36:35)

# show certificate

Certificate Status

------------------

Controller: A

Certificate Status: Customer-supplied

Time Created: 2020-12-11 23:29:29

Certificate Text: Certificate:

Data:

Version: 1 (0x0)

Serial Number: 3580 (0xdfc)

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=JP, ST=Tokyo, L=RRRRRRR, O=SSSSSSSSS, OU=WebCert Support, CN=SSSSSSSSS Web CA/emailAddress=support@SSSSSSSSS.com

Validity

Not Before: Aug 22 05:27:41 2012 GMT

Not After : Aug 21 05:27:41 2017 GMT

Subject: C=JP, ST=Tokyo, O=SSSSSSSSS, CN=www.example.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:b4:cf:d1:5e:33:29:ec:0b:cf:ae:76:f5:fe:2d:

c8:99:c6:78:79:b9:18:f8:0b:d4:ba:b4:d7:9e:02:

52:06:09:f4:18:93:4c:d4:70:d1:42:a0:29:13:92:

73:50:77:f6:04:89:ac:03:2c:d6:f1:06:ab:ad:6c:

c0:d9:d5:a6:ab:ca:cd:5a:d2:56:26:51:e5:4b:08:

8a:af:cc:19:0f:25:34:90:b0:2a:29:41:0f:55:f1:

---REDACTED---

9a:24:79:49:17:27:d7:89:4b:6a:2e:0d:87:51:d9:

23:3d:06:85:56:f8:58:31:0e:ee:81:99:78:68:cd:

6e:44:7e:c9:da:8c:5a:7b:1c:bf:24:40:29:48:d1:

03:9c:ef:dc:ae:2a:5d:f8:f7:6a:c7:e9:bc:c5:b0:

59:f6:95:fc:16:cb:d8:9c:ed:c3:fc:12:90:93:78:

5a:75:b4:56:83:fa:fc:41:84:f6:64:79:34:35:1c:

ac:7a:85:0e:73:78:72:01:e7:24:89:25:9e:da:7f:

65:bc:af:87:93:19:8c:db:75:15:b6:e0:30:c7:08:

f8:59

Exponent: 65537 (0x10001)

Signature Algorithm: sha1WithRSAEncryption

40:cb:fe:04:5b:c6:74:c5:73:91:06:90:df:ff:b6:9e:85:73:

fe:e0:0a:6f:3a:44:2f:cc:53:73:16:32:3f:79:64:39:e8:78:

---REDACTED---

1b:d7:eb:c0:31:6c:86:a0:f6:55:a8:f8:10:d0:42:06:1e:94:

a5:e0:68:a7:9f:b6:f3:9c:d0:e1:22:3b:ab:85:3d:a1:27:9b:

50:32:62:b8:ec:7a:fa:d6:7d:2b:29:e6:ad:b2:69:4d:28:b4:

f8:13

Certificate Status

------------------

Controller: B Certificate Status: Customer-supplied

Time Created: 2020-12-11 23:30:22

Certificate Text: Certificate:

Data:

Version: 1 (0x0)

Serial Number: 3580 (0xdfc)

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=JP, ST=Tokyo, L=RRRRRRR, O=SSSSSSSSS, OU=WebCert Support, CN=SSSSSSSSS Web CA/emailAddress=support@SSSSSSSSS.com

Validity

Not Before: Aug 22 05:27:41 2012 GMT

Not After : Aug 21 05:27:41 2017 GMT

Subject: C=JP, ST=Tokyo, O=SSSSSSSSS, CN=www.example.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:b4:cf:d1:5e:33:29:ec:0b:cf:ae:76:f5:fe:2d:

c8:99:c6:78:79:b9:18:f8:0b:d4:ba:b4:d7:9e:02:

52:06:09:f4:18:93:4c:d4:70:d1:42:a0:29:13:92:

73:50:77:f6:04:89:ac:03:2c:d6:f1:06:ab:ad:6c:

c0:d9:d5:a6:ab:ca:cd:5a:d2:56:26:51:e5:4b:08:

8a:af:cc:19:0f:25:34:90:b0:2a:29:41:0f:55:f1:

---REDACTED---

9a:24:79:49:17:27:d7:89:4b:6a:2e:0d:87:51:d9:

23:3d:06:85:56:f8:58:31:0e:ee:81:99:78:68:cd:

6e:44:7e:c9:da:8c:5a:7b:1c:bf:24:40:29:48:d1:

03:9c:ef:dc:ae:2a:5d:f8:f7:6a:c7:e9:bc:c5:b0:

59:f6:95:fc:16:cb:d8:9c:ed:c3:fc:12:90:93:78:

5a:75:b4:56:83:fa:fc:41:84:f6:64:79:34:35:1c:

ac:7a:85:0e:73:78:72:01:e7:24:89:25:9e:da:7f:

65:bc:af:87:93:19:8c:db:75:15:b6:e0:30:c7:08:

f8:59

Exponent: 65537 (0x10001)

Signature Algorithm: sha1WithRSAEncryption

40:cb:fe:04:5b:c6:74:c5:73:91:06:90:df:ff:b6:9e:85:73:

fe:e0:0a:6f:3a:44:2f:cc:53:73:16:32:3f:79:64:39:e8:78:

---REDACTED---

1b:d7:eb:c0:31:6c:86:a0:f6:55:a8:f8:10:d0:42:06:1e:94:

a5:e0:68:a7:9f:b6:f3:9c:d0:e1:22:3b:ab:85:3d:a1:27:9b:

50:32:62:b8:ec:7a:fa:d6:7d:2b:29:e6:ad:b2:69:4d:28:b4:

f8:13

Success: Command completed successfully. (2020-12-11 23:36:41)

#