VMware Carbon Black Cloud Syslog Bağlayıcısını Yükleme ve Yapılandırma

Summary: CentOS veya Red Hat Enterprise Linux tabanlı bir sunucuda VMware Carbon Black Cloud sistem günlüğü bağlayıcısını yükleme ve yapılandırma hakkında bilgi edinin.

Instructions

Bu makalede, Red Hat Enterprise Linux tabanlı işletim sistemlerinde VMware Carbon Black Cloud Syslog bağlayıcısının kurulum, yapılandırma ve doğrulama işlemlerine yönelik bilgiler sağlanmaktadır.

Etkilenen Ürünler:

- VMware Carbon Black Cloud

Birden fazla güvenlik ürününün yönetimi, veriler güvenlik platformlarından merkezi bir Güvenlik Bilgileri ve Olay Yönetimi (SIEM) çözümüne aktarılarak kolaylaştırılır. Carbon Black, verilerin API'ler aracılığıyla indirilmesine, syslog biçimine dönüştürülmesine ve ardından istenen sayıda SIEM çözümüne iletilmesine olanak tanır.

VMware Carbon Black Standard veya üzeri sürümler, API'lerin yapılandırılmasına izin vererek verilerin müşteri ortamlarına çekilmesini sağlar. Böylece, özel olarak tasarlanmış panolarda gelişmiş kural kümelerini ve veri kullanımını mümkün kılar.

VMware Carbon Black'in syslog bağlayıcısı, Red Hat Enterprise Linux veya CentOS gibi RPM tabanlı Linux işletim sistemlerini destekler.

Syslog bağlayıcısını yüklemek ve yapılandırmak için bir yöneticinin öncelikle önkoşulları yerine getirmesi, bağlayıcıyı yüklemesi ve ardından bağlayıcıyı yapılandırması gerekir. Daha sonra yönetici, syslog bağlayıcısını doğrulayabilir ve otomatikleştirebilir. Daha fazla bilgi için uygun işleme tıklayın.

- SSH kullanarak syslog bağlayıcısının yüklenmekte olduğu Linux sunucusunda oturum açın.

Not: SSH aracılığıyla bağlanma hakkında bilgi için Ağların

güvenliğini sağlama başlıklı makaleye başvurun.

- Şunu çalıştırarak sunucunun güncel olduğunu doğrulayın:

sudo yum update. - PIP, çekirdek işletim sistemi depolarında olmayabileceğinden PIP yi yüklemek için bir depo eklenmelidir. Şunu yazarak

sudo yum install epel-releaseve Enter tuşuna basın.

Not: Eğer

Not: Eğerepel-releasebulunamazsa aşağıdaki komutları çalıştırarak depoyu ekleyin:sudo dnf install https://dl.fedoraproject.org/pub/epel/epel-release-latest-[VERSION].noarch.rpmsudo rpm -ql epel-release

[VERSION]çalıştırdığınız Red Hat Enterprise Linux veya CentOS sürümüyle eşleşir:- Red Hat Enterprise Linux 8 veya CentOS 8 çalıştırıyorsanız:

sudo dnf install https://dl.fedoraproject.org/pub/epel/epel-release-latest-8.noarch.rpm - Red Hat Enterprise Linux 7 veya CentOS 7 çalıştırıyorsanız:

sudo dnf install https://dl.fedoraproject.org/pub/epel/epel-release-latest-7.noarch.rpm

- Şunu yazarak

Yve Enter tuşuna basın. - Aşağıdaki komutu yazarak PIP'yi yükleyin:

sudo yum install python3ve ardından Enter tuşuna basın.

- Python3 derleme yardımcı programlarını yazarak yükleyin

sudo yum install gcc python3-develve ardından Enter tuşuna basın.

- Şu komutu girerek ana işletim sistemindeki tüm paketleri güncelleştirin:

sudo yum updateve ardından Enter tuşuna basın.

- Bağlayıcının yüklendiği sunucuda sudo erişimi olan bir hesapla oturum açın.

- Terminal'i açın.

- Şunu yazarak

pip3 install cbc-syslogve Enter tuşuna basın.

Not:

Not:- Bu örnekte, CentOS 8'de PIP3 kullanılmaktadır. Komut, Python sürümüne ve dolayısıyla kullanılan PIP sürümüne bağlı olarak biraz değişiklik gösterebilir.

- Kök erişimi olmadan yükleme yapılıyorsa varsayılan yükleme konumu şu şekildedir:

/usr/lib/python{version}/site-packages/cbc_syslog

- Kök erişimi ile yükleme yapılıyorsa varsayılan yükleme konumu şu şekildedir:

/usr/local/lib/python{version}/site-packages/cbc_syslog

Yöneticinin hem VMware Carbon Black Cloud'u hem de syslog bağlayıcısını yapılandırması gerekir. Daha fazla bilgi için uygun işleme tıklayın.

VMware Carbon Black Cloud

VMware Carbon Black Cloud, syslog bağlayıcısını kullanacak şekilde yapılandırılmalıdır. Yöneticinin öncelikle API ve SIEM anahtarları oluşturması ve ardından API için bildirimler oluşturması gerekir. Daha fazla bilgi için uygun işleme tıklayın.

API ve SIEM Anahtarları Oluşturma

- Bir web tarayıcıda [BÖLGE].conferdeploy.net adresine gidin.

Not: [BÖLGE] = Kiracının bölgesi

- Güney ve Kuzey Amerika = https://defense-prod05.conferdeploy.net/

- Avrupa = https://defense-eu.conferdeploy.net/

- Asya Pasifik = https://defense-prodnrt.conferdeploy.net/

- Avustralya ve Yeni Zelanda: https://defense-prodsyd.conferdeploy.net

- Güney ve Kuzey Amerika = https://defense-prod05.conferdeploy.net/

- VMware Carbon Black Cloud'da oturum açın.

- Sol menü bölmesinde Settings (Ayarlar) bölümünü genişletin ve ardından API Access (API Erişimi) öğesine tıklayın.

- Add API Key (API Anahtarı Ekle) öğesini seçin.

- API Anahtarı Ekle menüsünden:

- Bir Name (Ad) girin.

- Bir Description (Açıklama) girin.

- Access Level type (Erişim Düzeyi türü) bölümünde bir seçenek belirleyin.

- Authorized IP addresses (Yetkilendirilmiş IP adresleri) alanına, VMware Carbon Black Cloud'dan bilgi talep etmesi gereken harici yetkilendirilmiş IP adreslerini girin.

- Save (Kaydet) öğesine tıklayın.

- API Kimlik Bilgilerinden:

- Kimliği panoya kopyalamak için API ID (API Kimliği) öğesinin sağ tarafındaki pano simgesine tıklayın.

- API kimliğini kaydedin.

- API gizli anahtarını panoya kopyalamak için API Secret Key (API Gizli Anahtarı) öğesinin sağ tarafındaki pano simgesine tıklayın.

- API gizli anahtarını kaydedin.

- Sağ üst köşedeki X öğesine tıklayın.

- Add API Key (API Anahtarı Ekle) öğesini seçin.

- API Anahtarı Ekle menüsünden:

- Bir Name (Ad) girin.

- Bir Description (Açıklama) girin.

- Access Level type (Erişim Düzeyi türü) bölümünde bir seçenek belirleyin.

- Authorized IP addresses (Yetkilendirilmiş IP adresleri) alanına, VMware Carbon Black Cloud'dan bilgi talep etmesi gereken harici yetkilendirilmiş IP adreslerini girin.

- Save (Kaydet) öğesine tıklayın.

- API Kimlik Bilgilerinden:

- Kimliği panoya kopyalamak için API ID (API Kimliği) öğesinin sağ tarafındaki pano simgesine tıklayın.

- API kimliğini kaydedin.

- API gizli anahtarını panoya kopyalamak için API Secret Key (API Gizli Anahtarı) öğesinin sağ tarafındaki pano simgesine tıklayın.

- API gizli anahtarını kaydedin.

- Sağ üst köşedeki X öğesine tıklayın.

API İçin Bildirimler Oluşturma

Bilgiler, VMware Carbon Black Cloud konsolunda ayarlanmış bildirimler aracılığıyla, önceden yapılandırılmış API'ye gönderilir.

- Bir web tarayıcıda [BÖLGE].conferdeploy.net adresine gidin.

Not: [BÖLGE] = Kiracının bölgesi

- Güney ve Kuzey Amerika = https://defense-prod05.conferdeploy.net/

- Avrupa = https://defense-eu.conferdeploy.net/

- Asya Pasifik = https://defense-prodnrt.conferdeploy.net/

- Avustralya ve Yeni Zelanda: https://defense-prodsyd.conferdeploy.net

- Güney ve Kuzey Amerika = https://defense-prod05.conferdeploy.net/

- VMware Carbon Black Cloud'da oturum açın.

- Sol menü bölmesinde Settings (Ayarlar) bölümünü genişletin ve ardından Notifications (Bildirimler) öğesine tıklayın.

- Add Notification (Bildirim Ekle) öğesine tıklayın.

- Add Notification menüsünden:

- Bir Name (Ad) girin.

- When do you want to be notified (Ne zaman bildirim almak istiyorsunuz?) bölümünde bir seçenek belirleyin.

- Hangi politikalar için bildirim almak istediğinizi Policy (Politika) bölümünden seçin.

- Bildirimlerin gönderileceği e-posta adresini Email (E-posta) alanına girin ve isteğe bağlı olarak Send only 1 email for each threat type per day (Her bir tehdit türü için günde yalnızca 1 e-posta gönder) seçeneğini belirleyin.

- API Keys (API Anahtarları) bölümünü daha önce oluşturulan API kimliğiyle doldurun.

- Ekle öğesine tıklayın.

Not: Carbon Black Enterprise EDR'ye sahip müşteriler, SIEM aracılığıyla gönderilen izleme listeleri de belirtebilir. Bu özellik, bilgi toplamaya yönelik daha hedefli bir yaklaşım sağlar.

Not: Carbon Black Enterprise EDR'ye sahip müşteriler, SIEM aracılığıyla gönderilen izleme listeleri de belirtebilir. Bu özellik, bilgi toplamaya yönelik daha hedefli bir yaklaşım sağlar.

Syslog Bağlayıcısı

- Syslog bağlayıcısını barındıran sunucuya SSH aracılığıyla bağlanın.

Not:

- CentOS 8 kullanarak SSH üzerinden bağlanma hakkında bilgi için Ağların

güvenliğini sağlama başlıklı makaleye başvurun.

- CentOS 7 ile SSH üzerinden bağlanma hakkında bilgi için bkz. Yapılandırma Dosyaları

.

- CentOS 8 kullanarak SSH üzerinden bağlanma hakkında bilgi için Ağların

- Aşağıdaki komutu girerek sistem günlüğü çıktısı için bir yedekleme dizini oluşturun:

sudo mkdir /tmp/output/ve Enter tuşuna basın.

- Şunu yazarak yapılandırma dosyasını oluşturun:

sudo touch /tmp/cbsyslog-config.txtve Enter tuşuna basın.

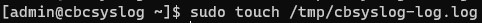

- Şunu yazarak günlük dosyası oluşturun:

sudo touch /tmp/cbsyslog-log.logve Enter tuşuna basın.

- Sudo ayrıcalıklarına sahip nano kullanarak önceden oluşturulmuş yapılandırma dosyasını şunu yazarak açın:

sudo nano /tmp/cbsyslog-config.txtve Enter tuşuna basın.

- Aşağıdaki metni kopyalayın ve ardından metin düzenleyicisine yapıştırın.

[general] # Template for syslog output. # This is a jinja 2 template # NOTE: The source variable corresponds to the Carbon Black Cloud Server used to retrieve results template = {{source}} {{version}}|{{vendor}}|{{product}}|{{dev_version}}|{{signature}}|{{name}}|{{severity}}|{{extension}} #Location of the Backup Directory #This will be the location of back up files in the event that results fail to send to Syslog back_up_dir = /tmp/output/ # This sets the default severity level for POLICY_ACTION notifications. By default it is 4. # 0 - Emergency: System is unusable. # 1 - Alert: Action must be taken immediately. # 2 - Critical: Critical conditions. # 3 - Error: Error conditions. # 4 - Warning: Warning conditions. # 5 - Notice: Normal but significant condition. # 6 - Informational: Informational messages. # 7 - Debug: Debug-level messages. policy_action_severity = 4 # Output format of the data sent. Currently support json or cef formats # Warning: if using json output_format, we recommend NOT using UDP output_type output_format=cef # Configure the specific output. # Valid options are: 'udp', 'tcp', 'tcp+tls', 'http' # udp - Have the events sent over a UDP socket # tcp - Have the events sent over a TCP socket # tcp+tls - Have the events sent over a TLS+TCP socket # http - Have the events sent over a HTTP connection output_type=tcp # tcpout=IP:port - ie 1.2.3.5:514 tcp_out= # udpout=IP:port - ie 1.2.3.5:514 #udp_out= # httpout=http/https endpoint - ie https://server.company.com/endpoint # http_headers= {'key1': 'value1', 'key2': 'value2'} - ie {'content-type': 'application/json'} # https_ssl_verify = True or False #http_out= #http_headers= {'content-type': 'application/json'} #https_ssl_verify=True # Override ca file for self signed certificates when using https # This is typically a .pem file #requests_ca_cert=/usr/share/cb/integrations/cbc-syslog/cert.pem [tls] # Specify a file containing PEM-encoded CA certificates for verifying the peer server when using TLS+TCP syslog #ca_cert = /etc/cb/integrations/cbc-syslog/ca.pem # Optionally specify a file containing PEM-encoded client certificate for verifying this client when using TLS+TCP syslog # If cert is specified, key is a required parameter #cert = /etc/cb/integrations/cbc-syslog/cert.pem # Optionally specify a file containing PEM-encoded private key for verifying this client when using TLS+TCP syslog # If key is specified, cert is a required parameter #key = /etc/cb/integrations/cbc-syslog/cert.key # Optionally specify the password to decrypt the given private key when using TLS+TCP syslog #key_password = p@ssw0rd1 # Uncomment tls_verify and set to "false" in order to disable verification of the peer server certificate #tls_verify = true [CarbonBlackCloudServer1] # Carbon Black Cloud API Connector ID api_connector_id = EXAMP13 # Carbon Black Cloud API Key api_key = EXAMP13EXAMP13EXAMP13 # Carbon Black Cloud SIEM Connector ID siem_connector_id = EXAMP131234 # Carbon Black Cloud SIEM Key siem_api_key = EXAMP13EXAMP13EXAMP13 # Carbon Black Cloud Server URL # NOTE: this is not the url to the web ui, but to the API URL # For more than one Carbon Black Cloud Server, add another server using the following template including the stanza #[CarbonBlackCloudServer2] #api_connector_id = KJARWBZ111 #api_key = CQF35EIH2WDF69PTWKGC4111 #server_url = https://defense-prod05.conferdeploy.net - Çıktının TCP kullanılarak gönderilmesi için ana bilgisayarı ve bağlantı noktasını ile doldurun

output_typeOlarak ayarlaTCP.

Not: Örnek görüntüdeki ayarlar üzerinde düzenleme yapılmıştır.

Not: Örnek görüntüdeki ayarlar üzerinde düzenleme yapılmıştır. - Şunu güncelleştirin:

api_connector_idveapi_keyAPI türünün API kimliğine ve API türünün API Gizli Anahtarına göre.

Not: API ve SIEM anahtarlarının nerede oluşturulduğu hakkında bilgi için yukarıdaki API ve SIEM Anahtarları Oluşturma bölümüne bakın.

Not: API ve SIEM anahtarlarının nerede oluşturulduğu hakkında bilgi için yukarıdaki API ve SIEM Anahtarları Oluşturma bölümüne bakın. - Şunu güncelleştirin:

siem_connector_idvesiem_api_keySIEM türünün API kimliğine ve SIEM türünün API Gizli Anahtarına göre.

Not: API ve SIEM anahtarlarının nerede oluşturulduğu hakkında bilgi için yukarıdaki API ve SIEM Anahtarları Oluşturma bölümüne bakın.

Not: API ve SIEM anahtarlarının nerede oluşturulduğu hakkında bilgi için yukarıdaki API ve SIEM Anahtarları Oluşturma bölümüne bakın. - CTRL tuşunu basılı tutarak dosyayı kaydedin ve ardından X tuşuna basın. tuşuna basarak dosyayı kaydetmeyi onaylayın.

Y.

- Enter tuşuna basarak dosya adını onaylayın.

Yöneticilerin syslog bağlayıcısından gelen çıktıyı Test etmesi ve ardından Doğrulaması gerekir. Daha fazla bilgi için uygun işleme tıklayın.

Test

- Linux sunucusunda Terminal'i açın.

- Şunu yazarak

sudo python[VER] [INSTALLDIRECTORY]/cbc_syslog.py -l [LOGFILELOCATION] -c [CONFIGFILELOCATION]ve Enter tuşuna basın.Not:[VER]= Python sürümü[INSTALLDIRECTORY]= Syslog bağlayıcısının kurulu olduğu dizin[LOGFILELOCATION]= Günlük dosyasının konumu[CONFIGFILELOCATION]= Yapılandırma dosyasının konumu

Example:

sudo python3 /usr/local/lib/python3.6/site-packages/cbc_syslog/cbc_syslog.py -l /tmp/cbsyslog-log.log -c /tmp/cbsyslog-config.txt

Bu komut, tanımlanan yapılandırma dosyasına dayalı syslog bağlayıcısını tek seferliğine çalıştırır ve tanımlı günlük dosyasına çıktı gönderir.

Test çalıştırması gerçekleştirildiğinde, test seçeneklerinde oluşturulan günlük dosyasına göre çıktıyı inceleyin. Bağlantının başarılı veya başarısız olduğunu onaylamak için günlük dosyasını inceleyin.

Doğrulama

- Linux sunucusunda Terminal'i açın.

- Şunu yazarak

cat [LOGFILELOCATION]ve Enter tuşuna basın.Not:[LOGFILELOCATION]= Günlük dosyasının konumu

Example:

cat /tmp/cbsyslog-log.log

Çalıştırma başarılıysa aşağıdakine benzer bir yanıt alınır:

Carbon Black Cloud Syslog 2.0 Carbon Black Cloud Syslog 2.0 Found 1 Carbon Black Cloud Servers in config file Handling notifications for https://defense-prod05.conferdeploy.net Sending Notifications Done Sending Notifications Sending Audit Logs Done Sending Audit Logs

Alıcı SIEM veya Syslog örneği, VMware Carbon Black Cloud konsolunda bildirim oluşturulduktan sonra meydana gelen tüm olayların çıktısını gönderir.

Yapılandırılmış SIEM veya Syslog sunucusunda bilgilerin düzgün şekilde yakalanıp yakalanmadığını doğrulayın. Bu, uygulamaya göre değişiklik gösterir.

Düzenli olarak bilgi çekmek üzere syslog bağlayıcısını otomatik olarak çalıştırmak için cron kullanılabilir.

- Şunu yazarak otomasyon için kullanılacak bir komut dosyası oluşturun:

sudo nano /tmp/cbsyslogrun.shve Enter tuşuna basın.

Not: Örnek, bir kabuk komut dosyası oluşturur:

Not: Örnek, bir kabuk komut dosyası oluşturur:/tmp/cbsyslogrun.sh. - Validate bölümünde kullanılan doğrulama komut dosyasını kopyalayın, ardından bu komut dosyasını metin düzenleyicisine yapıştırın.

- Çıkmak için CTRL+X tuşlarına basın.

- Kaydetmek isteyip istemediğiniz sorulduğunda, değişiklikleri kaydederek devam etmek için Y tuşuna basın.

- Komut dosyasını, komut dosyası olarak çalışmasına izin verecek şekilde şu komutu yazarak güncelleştirin:

sudo chmod a+x /tmp/cbsyslogrun.shve Enter tuşuna basın.

- Komut dosyasını otomatik bir görev olarak eklemek için crontab dosyasını şunu yazarak açın:

sudo crontab -eve Enter tuşuna basın. - Crontab, metni düzenlemek için VI tabanlı bir sözdiziminden yararlanır. Karakter eklemek için Insert tuşuna basın.

- Şunu yazarak

*/[MINUTES] * * * * /tmp/cbsyslogrun.shve ardından metin ekleme aşamasını iptal etmek için ESC tuşuna basın.

Not:

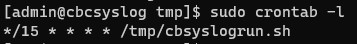

Not:[MINUTES]= Komutu yeniden çalıştırmadan önce beklenecek dakika sayısı- Örnek görüntüde komut, her 15 dakikada bir çalıştırılmaktadır.

- Bir komut girmek için iki nokta üst üste (:) tuşuna basın.

- Şunu yazarak

wqve ardından crontab düzenleyicisini yazmak ve çıkmak için Enter tuşuna basın. - Şunu yazarak değişikliği onaylayın:

sudo crontab -lve Enter tuşuna basın. - Zamanlanmış görevin (7. Adım) listede göründüğünü doğrulayın. Görev görünüyorsa otomasyon yapılandırılmış demektir. Görev görünmezse 13. adıma gidin.

- Şunu yazarak

sudo systemctl start crond.serviceve Enter tuşuna basın. - Şunu yazarak

sudo systemctl enable crond.serviceve Enter tuşuna basın. - Şunu yazarak

sudo crontab -lve Enter tuşuna basın.

- Zamanlanmış görevin listede göründüğünü doğrulayın.

Destek ile iletişime geçmek için Dell Data Security Uluslararası Destek Telefon Numaraları başlıklı makaleye başvurun.

Çevrimiçi olarak teknik destek talebi oluşturmak için TechDirect adresine gidin.

Daha fazla faydalı bilgi ve kaynak için Dell Security Topluluk Forumu'na katılın.