VMware Carbon Black Cloud Syslog-connector installeren en configureren

Summary: Meer informatie over het installeren en configureren van een VMware Carbon Black Cloud syslog-connector op een CentOS- of Red Hat Enterprise Linux-server.

Instructions

In dit artikel wordt het proces beschreven van installatie, configuratie en validatie van de VMware Carbon Black Cloud Syslog-connector op Red Hat Enterprise Linux-besturingssystemen.

Betreffende producten:

- VMware Carbon Black Cloud

Het beheer van meerdere beveiligingsproducten wordt vereenvoudigd door gegevens van beveiligingsplatforms over te dragen naar een gecentraliseerde SIEM-oplossing (Security Information and Event Management). Carbon Black maakt het mogelijk om data te downloaden via API's, te converteren naar syslog-indeling en vervolgens door te sturen naar een willekeurig aantal SIEM-oplossingen.

Met VMware Carbon Black Standard of hoger kunnen API's worden geconfigureerd, waardoor deze data naar klantomgevingen worden gehaald, waardoor geavanceerde regelsets en het gebruik van data in op maat gemaakte dashboards mogelijk wordt.

De Syslog Connector van VMware Carbon Black ondersteunt op RPM gebaseerde Linux-besturingssystemen, zoals Red Hat Enterprise Linux of CentOS.

Om de syslog-connector te installeren en te configureren, moet een administrator eerst de vereisten aanpakken, de connector installeren en vervolgens de connector configureren . Daarna kan de beheerder de syslog-connector valideren en automatiseren . Klik op de gewenste procedure voor meer informatie.

- Meld u aan bij de Linux-server waarop de syslog-connector wordt geïnstalleerd met behulp van SSH.

Opmerking: Raadpleeg Netwerken

beveiligen voor informatie over verbinding maken via SSH.

- Controleer of de server up-to-date is door het volgende uit te voeren:

sudo yum updatete installeren. - Er moet een repository worden toegevoegd om PIP te installeren, omdat PIP zich mogelijk niet in de storagelocaties van het core-besturingssysteem bevindt. Typ

sudo yum install epel-releaseen druk vervolgens op Enter.

Opmerking: Als

Opmerking: Alsepel-releaseniet wordt gevonden, voegt u de repository toe door de volgende opdrachten uit te voeren:sudo dnf install https://dl.fedoraproject.org/pub/epel/epel-release-latest-[VERSION].noarch.rpmsudo rpm -ql epel-release

[VERSION]Komt overeen met de release van Red Hat Enterprise Linux of CentOS die u gebruikt:- Als u Red Hat Enterprise Linux 8 of CentOS 8 uitvoert:

sudo dnf install https://dl.fedoraproject.org/pub/epel/epel-release-latest-8.noarch.rpm - Als u Red Hat Enterprise Linux 7 of CentOS 7 uitvoert:

sudo dnf install https://dl.fedoraproject.org/pub/epel/epel-release-latest-7.noarch.rpm

- Typ

Yen druk vervolgens op Enter. - PIP installeren door te typen

sudo yum install python3en druk vervolgens op Enter.

- Python3-hulpprogramma's installeren door te typen

sudo yum install gcc python3-develen druk vervolgens op Enter.

- Werk alle pakketten binnen het hostbesturingssysteem bij door het volgende te typen

sudo yum updateen druk vervolgens op Enter.

- Log in als een account met sudo-toegang op de server waarop de connector wordt geïnstalleerd.

- Open Terminal.

- Typ

pip3 install cbc-syslogen druk vervolgens op Enter.

Opmerking:

Opmerking:- In dit voorbeeld wordt PIP3 gebruikt op CentOS 8. De opdracht kan enigszins variëren, afhankelijk van de versie van Python en als gevolg daarvan de versie van PIP die wordt gebruikt.

- Als u installeert zonder root, is de standaardinstallatielocatie:

/usr/lib/python{version}/site-packages/cbc_syslog

- Als u installeert met root, is de standaardinstallatielocatie:

/usr/local/lib/python{version}/site-packages/cbc_syslog

Een beheerder moet zowel VMware Carbon Black Cloud als de Syslog-connector zelf configureren. Klik op de gewenste procedure voor meer informatie.

VMware Carbon Black Cloud

VMware Carbon Black Cloud moet worden geconfigureerd om de syslog-connector te kunnen gebruiken. Een beheerder moet eerst API- en SIEM-sleutels genereren en vervolgens meldingen voor API genereren. Klik op de gewenste procedure voor meer informatie.

API- en SIEM-sleutels genereren

- Ga in een webbrowser naar [REGIO].conferdeploy.net.

Opmerking: [REGION] = regio van de tenant

- Amerikaans continent = https://defense-prod05.conferdeploy.net/

- Europa = https://defense-eu.conferdeploy.net/

- Azië en Oceanië =https://defense-prodnrt.conferdeploy.net/

- Australië en Nieuw-Zeeland: https://defense-prodsyd.conferdeploy.net

- Amerikaans continent = https://defense-prod05.conferdeploy.net/

- Meld u aan bij de VMware Carbon Black Cloud.

- Vouw in het linkermenuvenster Instellingen uit en klik vervolgens op API-toegang.

- Selecteer API-sleutel toevoegen.

- In het menu API-sleutel toevoegen :

- Voer een Naam in.

- Geef een Beschrijving.

- Selecteer een type toegangsniveau.

- Voer externe geautoriseerde IP-adressen in die informatie moeten aanvragen bij VMware Carbon Black Cloud.

- Klik op Opslaan.

- Van API-referenties:

- Klik op het klembordpictogram rechts van de API-ID om de ID naar het klembord te kopiëren.

- Noteer de API-ID.

- Klik op het klembordpictogram rechts van de geheime API-sleutel om de sleutel naar het klembord te kopiëren.

- Noteer de geheime API-sleutel.

- Klik op de X in de rechterbovenhoek.

- Selecteer API-sleutel toevoegen.

- In het menu API-sleutel toevoegen :

- Voer een Naam in.

- Geef een Beschrijving.

- Selecteer een type toegangsniveau.

- Voer externe geautoriseerde IP-adressen in die informatie moeten aanvragen bij VMware Carbon Black Cloud.

- Klik op Opslaan.

- Van API-referenties:

- Klik op het klembordpictogram rechts van de API-ID om de ID naar het klembord te kopiëren.

- Noteer de API-ID.

- Klik op het klembordpictogram rechts van de geheime API-sleutel om de sleutel naar het klembord te kopiëren.

- Noteer de geheime API-sleutel.

- Klik op de X in de rechterbovenhoek.

Genereer meldingen voor API

Informatie wordt verzonden naar de eerder geconfigureerde API via meldingen die zijn ingesteld binnen de VMware Carbon Black Cloud-console.

- Ga in een webbrowser naar [REGIO].conferdeploy.net.

Opmerking: [REGION] = regio van de tenant

- Amerikaans continent = https://defense-prod05.conferdeploy.net/

- Europa = https://defense-eu.conferdeploy.net/

- Azië en Oceanië =https://defense-prodnrt.conferdeploy.net/

- Australië en Nieuw-Zeeland: https://defense-prodsyd.conferdeploy.net

- Amerikaans continent = https://defense-prod05.conferdeploy.net/

- Meld u aan bij de VMware Carbon Black Cloud.

- Vouw in het linkermenuvenster Instellingen uit en klik vervolgens op Meldingen.

- Klik op Melding toevoegen.

- In het menu Melding toevoegen :

- Voer een Naam in.

- Bepaal wanneer u op de hoogte wilt worden gesteld.

- Selecteer het juiste beleid waarover u op de hoogte wilt worden gesteld.

- Vul een e-mail in om op de hoogte te worden gesteld en selecteer optioneel om slechts 1 e-mail te verzenden voor elk bedreigingstype per dag.

- Vul de API-sleutels in met de API-ID die eerder is gegenereerd.

- Klik op Add.

Opmerking: Klanten met Carbon Black Enterprise EDR kunnen ook volglijsten opgeven die via SIEM worden verzonden. Dit maakt een meer gerichte aanpak van het verzamelen van informatie mogelijk.

Opmerking: Klanten met Carbon Black Enterprise EDR kunnen ook volglijsten opgeven die via SIEM worden verzonden. Dit maakt een meer gerichte aanpak van het verzamelen van informatie mogelijk.

Syslog-connector

- Maak verbinding met de server die als host van de Syslog Connector fungeert via SSH.

Opmerking:

- Raadpleeg Netwerken

beveiligen voor informatie over het verbinden via SSH met CentOS 8.

- Raadpleeg Configuratiebestanden

voor informatie over het verbinden via SSH met CentOS 7.

- Raadpleeg Netwerken

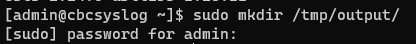

- Genereer een back-upmap voor de syslog-uitvoer door het volgende te typen:

sudo mkdir /tmp/output/en druk vervolgens op Enter.

- Maak het configuratiebestand door het volgende te typen

sudo touch /tmp/cbsyslog-config.txten druk vervolgens op Enter.

- Maak het logbestand door het volgende te typen:

sudo touch /tmp/cbsyslog-log.logen druk vervolgens op Enter.

- Open het eerder gemaakte configuratiebestand met behulp van nano met sudo-privileges door te typen

sudo nano /tmp/cbsyslog-config.txten druk vervolgens op Enter.

- Kopieer de volgende tekst en plak deze in de teksteditor.

[general] # Template for syslog output. # This is a jinja 2 template # NOTE: The source variable corresponds to the Carbon Black Cloud Server used to retrieve results template = {{source}} {{version}}|{{vendor}}|{{product}}|{{dev_version}}|{{signature}}|{{name}}|{{severity}}|{{extension}} #Location of the Backup Directory #This will be the location of back up files in the event that results fail to send to Syslog back_up_dir = /tmp/output/ # This sets the default severity level for POLICY_ACTION notifications. By default it is 4. # 0 - Emergency: System is unusable. # 1 - Alert: Action must be taken immediately. # 2 - Critical: Critical conditions. # 3 - Error: Error conditions. # 4 - Warning: Warning conditions. # 5 - Notice: Normal but significant condition. # 6 - Informational: Informational messages. # 7 - Debug: Debug-level messages. policy_action_severity = 4 # Output format of the data sent. Currently support json or cef formats # Warning: if using json output_format, we recommend NOT using UDP output_type output_format=cef # Configure the specific output. # Valid options are: 'udp', 'tcp', 'tcp+tls', 'http' # udp - Have the events sent over a UDP socket # tcp - Have the events sent over a TCP socket # tcp+tls - Have the events sent over a TLS+TCP socket # http - Have the events sent over a HTTP connection output_type=tcp # tcpout=IP:port - ie 1.2.3.5:514 tcp_out= # udpout=IP:port - ie 1.2.3.5:514 #udp_out= # httpout=http/https endpoint - ie https://server.company.com/endpoint # http_headers= {'key1': 'value1', 'key2': 'value2'} - ie {'content-type': 'application/json'} # https_ssl_verify = True or False #http_out= #http_headers= {'content-type': 'application/json'} #https_ssl_verify=True # Override ca file for self signed certificates when using https # This is typically a .pem file #requests_ca_cert=/usr/share/cb/integrations/cbc-syslog/cert.pem [tls] # Specify a file containing PEM-encoded CA certificates for verifying the peer server when using TLS+TCP syslog #ca_cert = /etc/cb/integrations/cbc-syslog/ca.pem # Optionally specify a file containing PEM-encoded client certificate for verifying this client when using TLS+TCP syslog # If cert is specified, key is a required parameter #cert = /etc/cb/integrations/cbc-syslog/cert.pem # Optionally specify a file containing PEM-encoded private key for verifying this client when using TLS+TCP syslog # If key is specified, cert is a required parameter #key = /etc/cb/integrations/cbc-syslog/cert.key # Optionally specify the password to decrypt the given private key when using TLS+TCP syslog #key_password = p@ssw0rd1 # Uncomment tls_verify and set to "false" in order to disable verification of the peer server certificate #tls_verify = true [CarbonBlackCloudServer1] # Carbon Black Cloud API Connector ID api_connector_id = EXAMP13 # Carbon Black Cloud API Key api_key = EXAMP13EXAMP13EXAMP13 # Carbon Black Cloud SIEM Connector ID siem_connector_id = EXAMP131234 # Carbon Black Cloud SIEM Key siem_api_key = EXAMP13EXAMP13EXAMP13 # Carbon Black Cloud Server URL # NOTE: this is not the url to the web ui, but to the API URL # For more than one Carbon Black Cloud Server, add another server using the following template including the stanza #[CarbonBlackCloudServer2] #api_connector_id = KJARWBZ111 #api_key = CQF35EIH2WDF69PTWKGC4111 #server_url = https://defense-prod05.conferdeploy.net - Als u de uitvoer wilt laten verzenden met behulp van TCP, vult u de host en poort met

output_typeInstellen opTCPte installeren.

Opmerking: In de voorbeeldafbeelding zijn de instellingen geredigeerd.

Opmerking: In de voorbeeldafbeelding zijn de instellingen geredigeerd. - Werk de

api_connector_idalsapi_keyvolgens de API-ID van het API-type en de API-geheime sleutel van het API-type.

Opmerking: Voor informatie over waar de API- en SIEM-sleutels worden gemaakt, raadpleegt u de sectie API- en SIEM-sleutels genereren hierboven.

Opmerking: Voor informatie over waar de API- en SIEM-sleutels worden gemaakt, raadpleegt u de sectie API- en SIEM-sleutels genereren hierboven. - Werk de

siem_connector_idalssiem_api_keyvolgens de API-ID van het SIEM-type en de API-geheime sleutel van het SIEM-type.

Opmerking: Voor informatie over waar de API- en SIEM-sleutels worden gemaakt, raadpleegt u de sectie API- en SIEM-sleutels genereren hierboven.

Opmerking: Voor informatie over waar de API- en SIEM-sleutels worden gemaakt, raadpleegt u de sectie API- en SIEM-sleutels genereren hierboven. - Sla het bestand op door CTRL ingedrukt te houden en druk vervolgens op X. Bevestig het bestand door op te drukken

Yte installeren.

- Bevestig de bestandsnaam door op Enter te drukken.

Beheerders moeten de uitvoer van de syslog-connector testen en vervolgens valideren . Klik op de gewenste procedure voor meer informatie.

Test

- Open Terminal op de Linux-server.

- Typ

sudo python[VER] [INSTALLDIRECTORY]/cbc_syslog.py -l [LOGFILELOCATION] -c [CONFIGFILELOCATION]en druk vervolgens op Enter.Opmerking:[VER]= Versie van Python[INSTALLDIRECTORY]= Directory waar de syslog-connector is geïnstalleerd[LOGFILELOCATION]= Locatie van het logbestand[CONFIGFILELOCATION]= Locatie van het configuratiebestand

Voorbeeld:

sudo python3 /usr/local/lib/python3.6/site-packages/cbc_syslog/cbc_syslog.py -l /tmp/cbsyslog-log.log -c /tmp/cbsyslog-config.txt

Met deze opdracht wordt de syslog-connector eenmalig uitgevoerd op basis van het gedefinieerde configuratiebestand en uitgevoerd naar het gedefinieerde logbestand.

Nadat een testrun is uitgevoerd, controleert u de uitvoer op basis van het logbestand dat wordt gegenereerd in de testopties. Controleer het logboekbestand om het succes of falen van de verbinding te bevestigen.

Valideren

- Open Terminal op de Linux-server.

- Typ

cat [LOGFILELOCATION]en druk vervolgens op Enter.Opmerking:[LOGFILELOCATION]= Locatie van het logbestand

Voorbeeld:

cat /tmp/cbsyslog-log.log

Een geslaagde uitvoering retourneert een antwoord dat vergelijkbaar is met:

Carbon Black Cloud Syslog 2.0 Carbon Black Cloud Syslog 2.0 Found 1 Carbon Black Cloud Servers in config file Handling notifications for https://defense-prod05.conferdeploy.net Sending Notifications Done Sending Notifications Sending Audit Logs Done Sending Audit Logs

De ontvangende SIEM- of Syslog-instantie voert alle gebeurtenissen uit die zich hebben voorgedaan sinds de melding werd gemaakt in de VMware Carbon Black Cloud-console.

Controleer binnen de geconfigureerde SIEM- of Syslog-server of de informatie correct is vastgelegd. Dit verschilt per toepassing.

Automatisering van het uitvoeren van de syslog-connector om regelmatig informatie op te halen, kan worden gedaan met cron.

- Genereer een script dat moet worden gebruikt voor de automatisering door te typen

sudo nano /tmp/cbsyslogrun.shen druk vervolgens op Enter.

Opmerking: In het voorbeeld wordt een shellscript gegenereerd van

Opmerking: In het voorbeeld wordt een shellscript gegenereerd van/tmp/cbsyslogrun.shte installeren. - Kopieer het validatiescript dat is gebruikt in de sectie Valideren en plak dat script vervolgens in de teksteditor.

- Druk op CTRL + X om af te sluiten.

- Druk bij de prompt om op te slaan op Y om door te gaan en de wijzigingen op te slaan.

- Werk het script bij zodat het als script kan worden uitgevoerd door te typen

sudo chmod a+x /tmp/cbsyslogrun.shen druk vervolgens op Enter.

- Open het crontab-bestand om het script toe te voegen als een geautomatiseerde taak door het volgende te typen

sudo crontab -een druk vervolgens op Enter. - Crontab maakt gebruik van een op VI gebaseerde syntaxis voor het bewerken van tekst. Druk op de Insert-toets om tekens toe te voegen.

- Typ

*/[MINUTES] * * * * /tmp/cbsyslogrun.shen druk vervolgens op ESC om de tekstinvoegfase te annuleren.

Opmerking:

Opmerking:[MINUTES]= Aantal minuten dat moet worden gewacht voordat de opdracht opnieuw wordt uitgevoerd- In de voorbeeldafbeelding wordt het voorbeeld elke 15 minuten uitgevoerd.

- Druk op de dubbele punt (:)-toets om een opdracht in te voeren.

- Typ

wqen druk vervolgens op Enter om te schrijven en de crontab-editor af te sluiten. - Bevestig de wijziging door deze in te typen

sudo crontab -len druk vervolgens op Enter. - Controleer of de geplande taak (stap 7) in de lijst wordt weergegeven. Als de taak wordt weergegeven, is de automatisering geconfigureerd. Als de taak niet wordt weergegeven, gaat u naar stap 13.

- Typ

sudo systemctl start crond.serviceen druk vervolgens op Enter. - Typ

sudo systemctl enable crond.serviceen druk vervolgens op Enter. - Typ

sudo crontab -len druk vervolgens op Enter.

- Controleer of de geplande taak in de lijst wordt weergegeven.

Als u contact wilt opnemen met support, raadpleegt u de internationale telefoonnummers voor support van Dell Data Security.

Ga naar TechDirect om online een aanvraag voor technische support te genereren.

Voor meer informatie over inzichten en hulpbronnen kunt u zich aanmelden bij het Dell Security Community Forum.