Come configurare l'accesso Single Sign-on tramite Azure Active Directory con VMware Carbon Black Cloud

Summary: Questo articolo illustra la procedura di configurazione necessaria per abilitare l'accesso Single Sign-on (SSO) a VMware Carbon Black Cloud tramite l'integrazione SAML (Security Assertion Markup Language) con Azure Active Directory (AAD). ...

Instructions

Prodotti interessati:

- VMware Carbon Black Cloud

È possibile abilitare l'accesso SSO all'interno della console Carbon Black Cloud per consentire agli amministratori di accedere tramite le configurazioni Azure AD esistenti.

VMware Carbon Black Cloud sfrutta l'accesso avviato da un fornitore di servizi per SSO. Prima di avviare la configurazione SSO, assicurarsi di avere accesso ad Azure come Application Administrator e VMware Carbon Black Cloud come System Administrator o a un amministratore con autorizzazioni per modificare la configurazione SAML.

- In un web browser passare alla pagina di accesso appropriata per la propria area geografica ed effettuare l'accesso con l'account amministratore.

Nota: le pagine di accesso regionali sono le seguenti.

- Americhe = https://defense-prod05.conferdeploy.net/

- Europa = https://defense-eu.conferdeploy.net/

- Asia Pacifico = https://defense-prodnrt.conferdeploy.net/

- Australia e Nuova Zelanda: https://defense-prodsyd.conferdeploy.net

- Americhe = https://defense-prod05.conferdeploy.net/

- Espandere Settings.

- Selezionare Users.

- Selezionare Enabled in SAML Config per raccogliere le informazioni necessarie per SSO dall'ambiente Carbon Black.

- Copiare le informazioni evidenziate in verde, poiché sono richieste durante la configurazione di Azure.

- Le informazioni evidenziate in arancione sono richieste da Azure e vengono raccolte nella sezione Azure riportata di seguito.

Nota:

- Queste informazioni variano a seconda dell'istanza di Carbon Black in cui è registrato un ambiente.

- Non vengono apportate modifiche all'ambiente fino al popolamento e al salvataggio dei campi Single sign-on URL (HTTP-redirect binding) e X509 certificate.

- Le informazioni evidenziate in arancione sono richieste da Azure e vengono raccolte nella sezione Azure riportata di seguito.

- Accedere al portale di Azure in https://portal.azure.com

usando un account con privilegi di amministratore dell'applicazione o privilegi superiori.

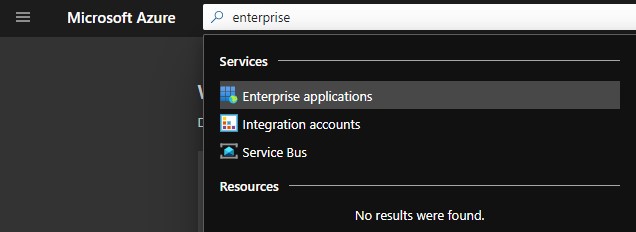

- Accedere a Enterprise applications effettuando una ricerca nella barra superiore.

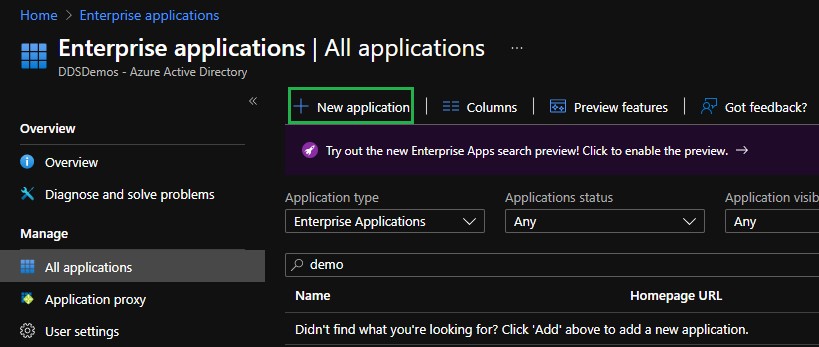

- Nella schermata Enterprise applications cliccare su All applications dal menu Manage a sinistra, quindi cliccare sull'opzione New application.

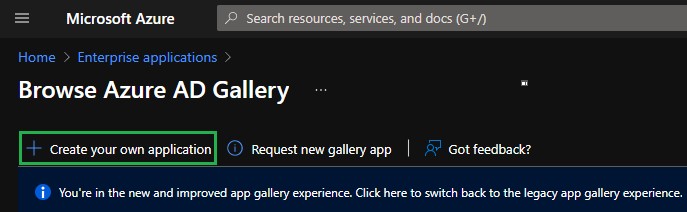

- Selezionare l'opzione Create your own application.

- Nel riquadro Crea la tua applicazione fornisci un nome per l'applicazione, seleziona il pulsante di opzione Integra qualsiasi altra applicazione che non trovi nella raccolta (non raccolta), quindi fai clic su Crea.

Nota: la creazione potrebbe richiedere alcuni istanti.

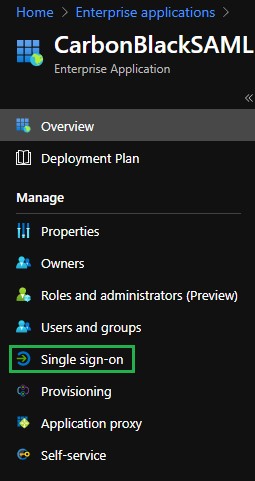

Nota: la creazione potrebbe richiedere alcuni istanti. - Dall'applicazione creata, selezionare Single Sign-On dal menu Gestisci a sinistra.

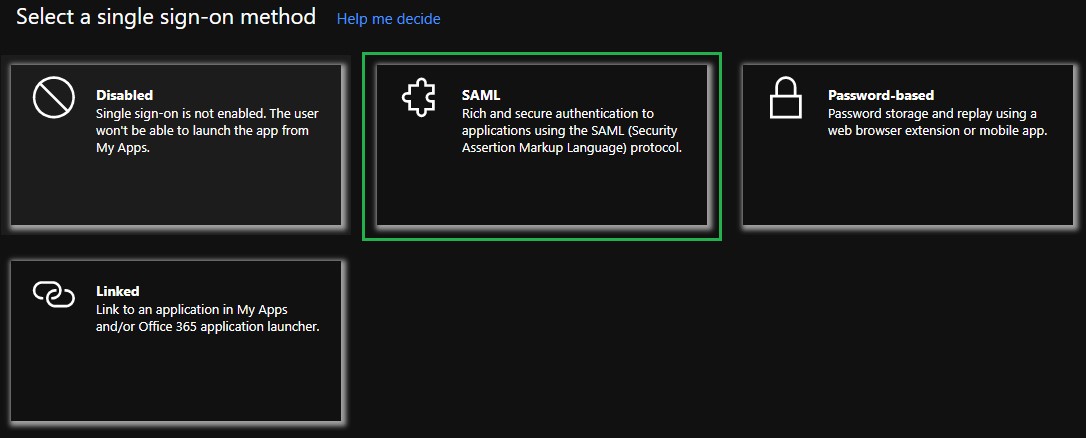

- Nel riquadro Select a single sign-on method scegliere SAML come metodo di Single Sign-on.

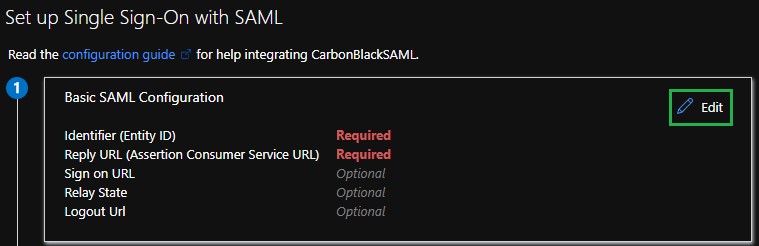

- Cliccare sull'icona Edit nell'angolo superiore destro della sezione Basic SAML Configuration.

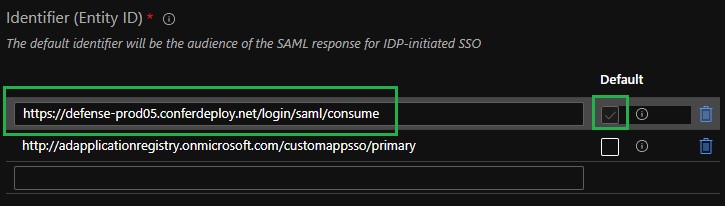

- Incollare l'URL Audience dalla console VMware Carbon Black Cloud nel campo Identifier (ID entità) e impostarlo come predefinito.

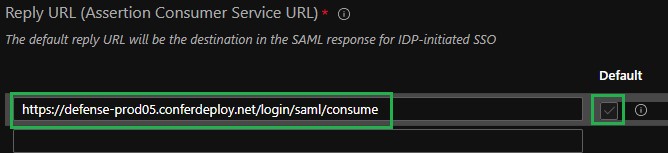

- Incollare ACS (Consumer) URL dalla console VMware Carbon Black Cloud nel campo Reply URL (Assertion Consumer Service URL) e impostarlo come predefinito.

- Cliccare sull'icona Save in alto a sinistra nel riquadro Basic SAML Configuration.

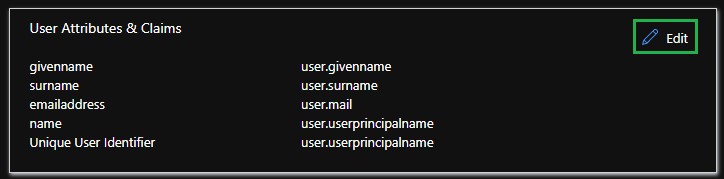

- Cliccare sull'icona Edit in alto a destra della sezione User Attributes & Claims.

- Cliccare sui tre puntini per i claim aggiuntivi di

user.surname,user.userprincipalname,user.givennameed eliminare tali opzioni. Questo lasciauser.mailcome unico claim nella sezione Claim aggiuntivi.

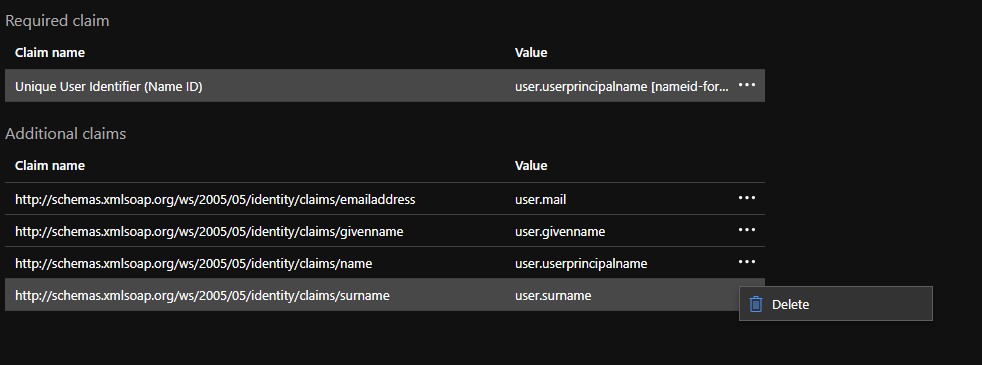

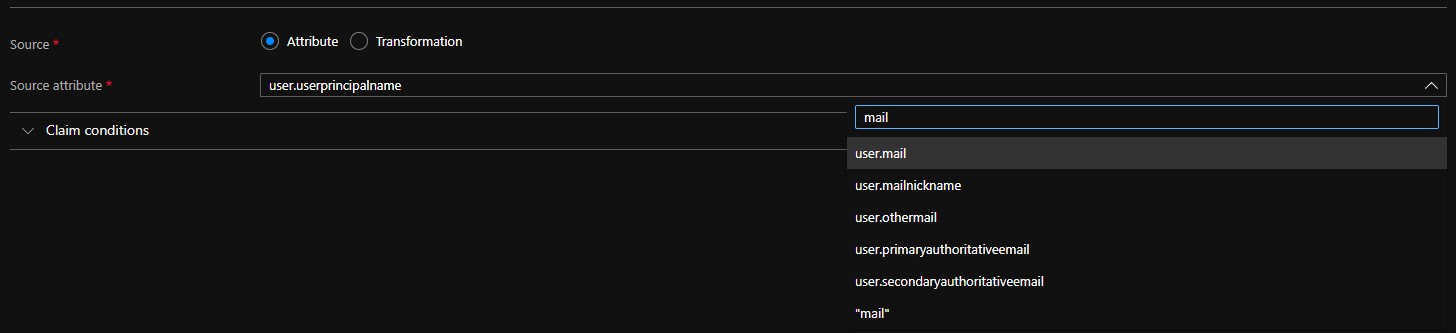

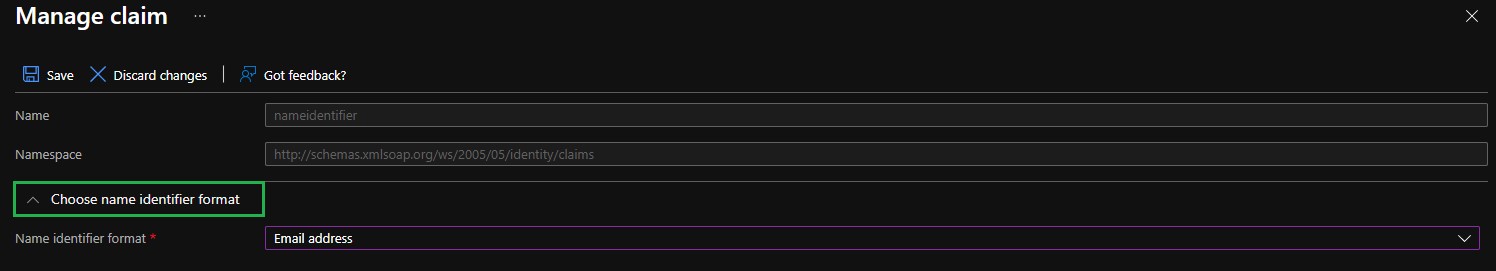

- Cliccare su Unique User Identifier nella sezione Required claim per modificare l'attestazione.

- Modificare l'attributo di origine da

user.userprincipalnamesuuser.mail.

- Espandere Choose name identifier format.

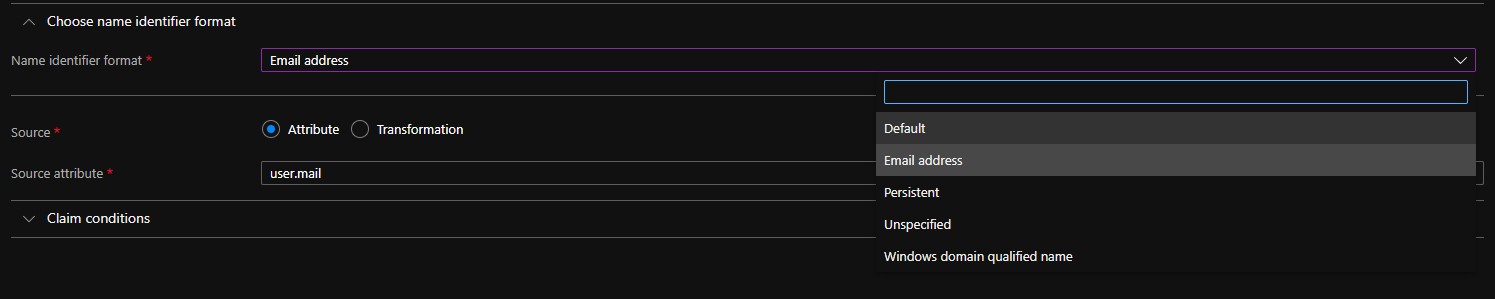

- Modificare Name identifier format in Default.

- Cliccare sull'icona Save in alto a sinistra.

- Selezionare Claim name nell'intestazione Additional Claims.

- Modificare Name in Mail.

Nota:

- La mancata impostazione del nome determina

INVALID_ASSERTIONErrori. - Assicurarsi che il namespace sia stato cancellato. Qualsiasi voce in questo campo comporta

INVALID_ASSERTIONErrori.

- La mancata impostazione del nome determina

- Cliccare su Save per salvare le modifiche, quindi su Close per chiudere il riquadro User Attributes & Claims.

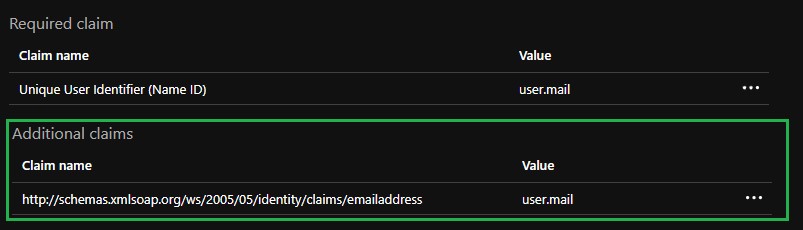

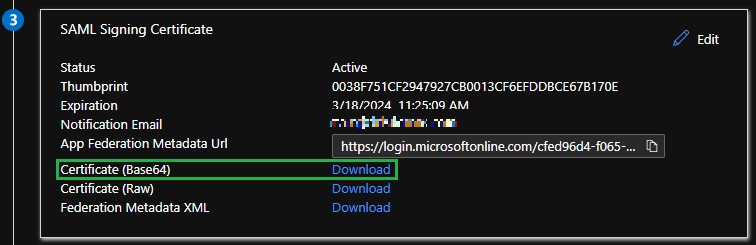

- Nella sezione SAML Signing Certificate cliccare su Download accanto all'opzione Certificate (Base64) e salvare il file di certificato. Viene utilizzato durante la configurazione della console Carbon Black Cloud.

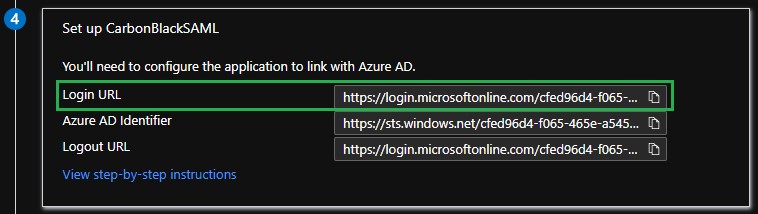

- Copiare l'URL di accesso dalla sezione Set up <Application Name> . Viene utilizzato durante la configurazione della console Carbon Black Cloud.

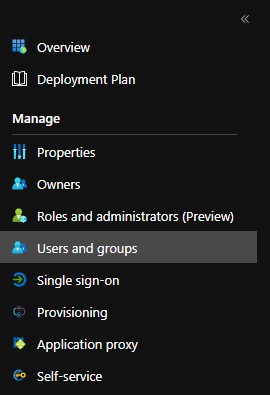

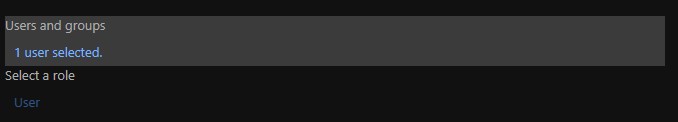

- Per poter eseguire l'accesso, gli utenti devono essere aggiunti all'applicazione. Selezionare Users and groups dal menu Manage a sinistra.

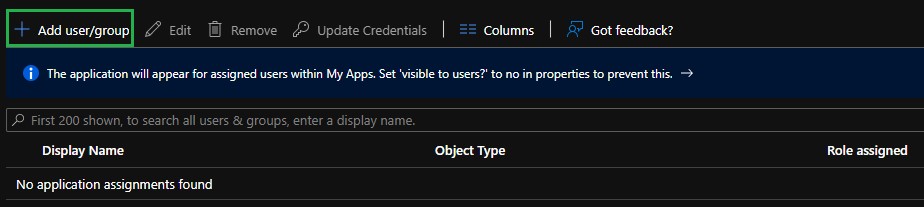

- Selezionare l'opzione Add user/group.

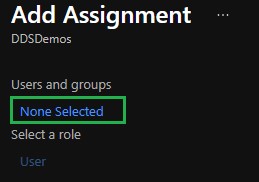

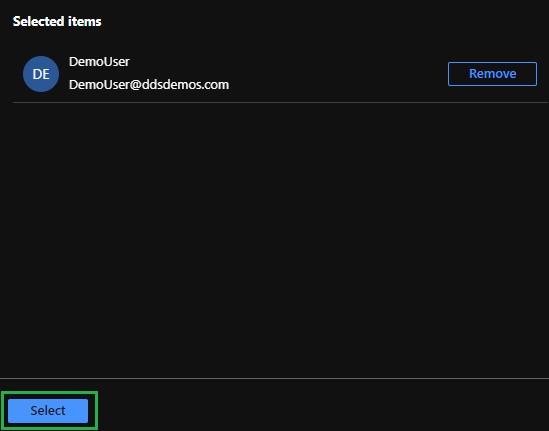

- Cliccare su None Selected per aggiungere un utente.

- Assegnare gli utenti e i gruppi appropriati, quindi cliccare su Select.

Nota: Tutti gli utenti assegnati devono essere aggiunti manualmente a e avere un set di ruoli appropriato nella console di VMware Carbon Black Cloud. Per ulteriori informazioni sui ruoli, consultare Come aggiungere amministratori del cloud VMware Carbon Black.

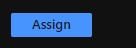

- Una volta aggiunti gli utenti, cliccare su Assign in basso a sinistra.

Disporre dei valori di SAML Signing Certificate e Login URL dalla procedura descritta nella sezione Configurazione di Azure.

- In un web browser passare alla pagina di accesso appropriata per la propria area geografica ed effettuare l'accesso con l'account amministratore.

Nota: le pagine di accesso regionali sono le seguenti.

- Americhe = https://defense-prod05.conferdeploy.net/

- Europa = https://defense-eu.conferdeploy.net/

- Asia Pacifico = https://defense-prodnrt.conferdeploy.net/

- Australia e Nuova Zelanda: https://defense-prodsyd.conferdeploy.net

- Americhe = https://defense-prod05.conferdeploy.net/

- Espandere Settings.

- Selezionare Users.

- Selezionare Enabled in SAML Config per aggiornare la configurazione SAML per SSO.

- Incollare il valore di Login URL dalla sezione Configurazione di Azure nel campo Single sign-on URL (HTTP-redirect binding).

- Cliccare con il pulsante destro del mouse sul certificato di firma SAML scaricato in precedenza da Azure e selezionare

Open with….

- Scegliere Blocco note o un editor di testo qualsiasi dall'elenco per aprire il file .cer.

- Copiare il contenuto del file di certificato e incollarlo nel campo X509 certificate.

Nota: questo campo tronca automaticamente i ritorni a capo, l'intestazione e il piè di pagina.

Nota: questo campo tronca automaticamente i ritorni a capo, l'intestazione e il piè di pagina.

- Cliccare su Save. Nella parte superiore della schermata viene visualizzato un messaggio indicante che la configurazione SAML è stata aggiornata.

- In un web browser passare alla pagina di accesso appropriata per la propria area geografica e selezionare l'opzione Sign in via SSO.

Nota: le pagine di accesso regionali sono le seguenti.

- Americhe = https://defense-prod05.conferdeploy.net/

- Europa = https://defense-eu.conferdeploy.net/

- Asia Pacifico = https://defense-prodnrt.conferdeploy.net/

- Australia e Nuova Zelanda: https://defense-prodsyd.conferdeploy.net

- Americhe = https://defense-prod05.conferdeploy.net/

- Inserire l'indirizzo e-mail di un utente assegnato all'applicazione Azure, quindi selezionare Sign in.

- Accedere ad Azure, quindi accettare il Contratto con l'utente finale per accedere alla console Carbon Black Cloud (se non è già stato accettato per questo account utente).

VMware Carbon Black Cloud viene caricato come previsto.

Per contattare il supporto, consultare l'articolo Numeri di telefono internazionali del supporto di Dell Data Security.

Accedere a TechDirect per generare una richiesta di supporto tecnico online.

Per ulteriori approfondimenti e risorse accedere al forum della community Dell Security.