Configuration de l’authentification unique via Azure Active Directory avec VMware Carbon Black Cloud

Summary: Cet article présente les étapes de configuration requises pour activer l’authentification unique (SSO) sur VMware Carbon Black Cloud via l’intégration SAML (Security Assertion Markup Language) avec Azure Active Directory (AAD). ...

Instructions

Produits concernés :

- VMware Carbon Black Cloud

L’authentification unique (SSO) peut être activée dans la console Carbon Black Cloud pour permettre aux administrateurs de se connecter via les configurations Azure AD existantes.

VMware Carbon Black Cloud tire parti d’une connexion initiée par un prestataire de services (SP) pour l’authentification unique (SSO). Avant de commencer la configuration SSO, assurez-vous que vous avez accès à Azure en tant qu’administrateur d’applications et à VMware Carbon Black Cloud en tant qu’administrateur système ou administrateur autorisé à modifier la configuration SAML.

- Dans un navigateur Web, accédez à la page de connexion appropriée pour votre région et connectez-vous avec votre compte administrateur.

Remarque : les pages de connexion régionales sont les suivantes.

- Amérique = https://defense-prod05.conferdeploy.net/

- Europe = https://defense-eu.conferdeploy.net/

- Asie Pacifique = https://defense-prodnrt.conferdeploy.net/

- Australie et Nouvelle-Zélande = https://defense-prodsyd.conferdeploy.net

- Amérique = https://defense-prod05.conferdeploy.net/

- Développez Settings.

- Sélectionnez Users.

- Sélectionnez Enabled sous SAML Config pour collecter les informations nécessaires pour l’authentification unique (SSO) à partir de votre environnement Carbon Black.

- Copiez les informations mises en surbrillance en vert au fur et à mesure qu’elles sont requises lors de la configuration Azure.

- Les informations en surbrillance orange sont requises à partir d’Azure et collectées dans la section Azure ci-dessous.

Remarque :

- ces informations varient en fonction de l’instance Carbon Black dans laquelle un environnement est inscrit.

- Aucune modification n’est apportée à l’environnement tant que l’URL d’authentification unique (SSO) (liaison de redirection HTTP) et le certificat X509 ne sont pas renseignés et enregistrés.

- Les informations en surbrillance orange sont requises à partir d’Azure et collectées dans la section Azure ci-dessous.

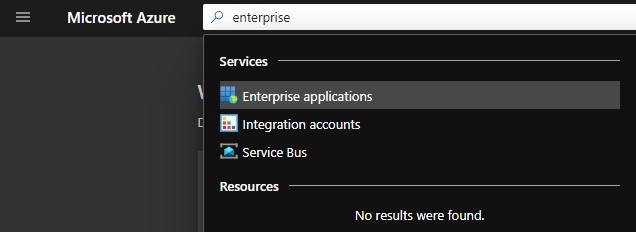

- Connectez-vous à votre portail Azure à https://portal.azure.com

à l’aide d’un compte disposant de privilèges d’administrateur d’applications ou supérieurs.

- Accédez à Enterprise Applications en effectuant une recherche dans la barre supérieure.

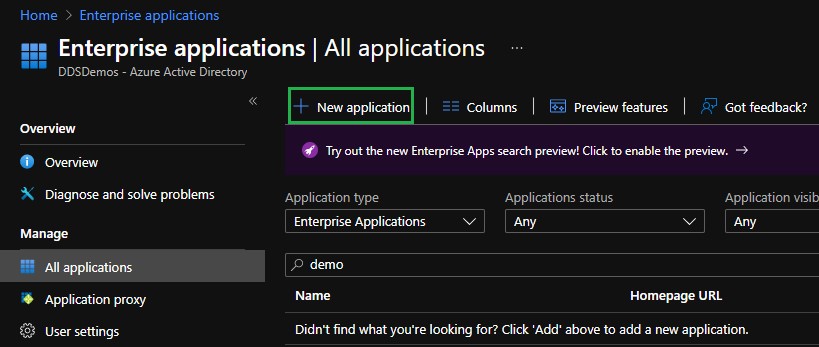

- Dans l’écran Enterprise Applications, cliquez sur l’option All applications du menu Manage de gauche, puis sur l’option New application.

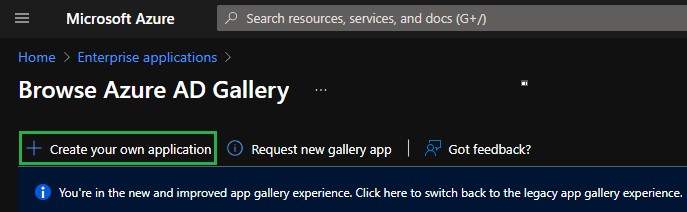

- Sélectionnez l’option Create your own application.

- Dans le volet Créer votre propre application , donnez un nom à l’application, sélectionnez le bouton radio Intégrer toute autre application que vous ne trouvez pas dans la galerie (Non-galerie ), puis cliquez sur Créer.

Remarque : cette procédure peut prendre quelques instants.

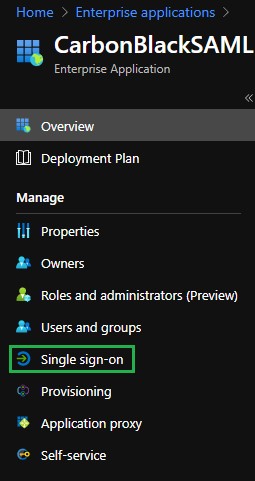

Remarque : cette procédure peut prendre quelques instants. - À partir de l’application que vous avez créée, sélectionnez Authentification unique dans le menu de gauche Gérer .

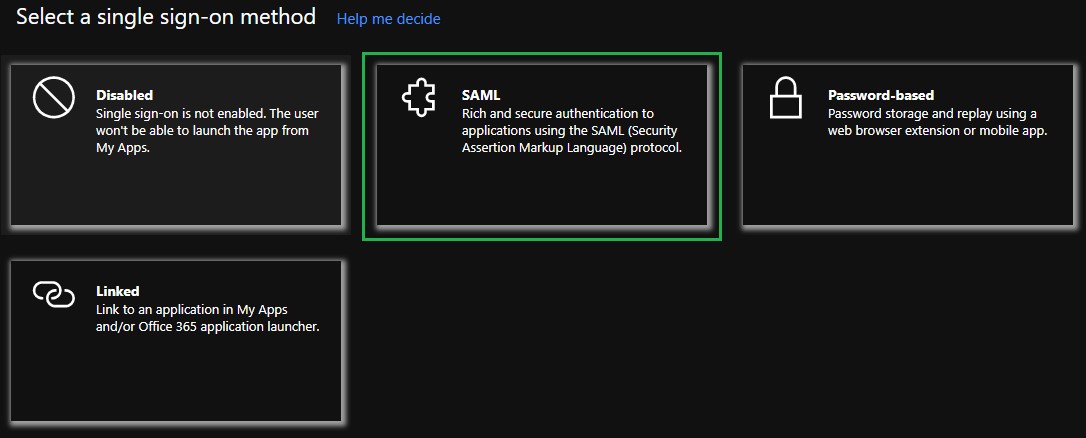

- Dans le volet Select a single sign-on method, choisissez SAML comme méthode d’authentification unique.

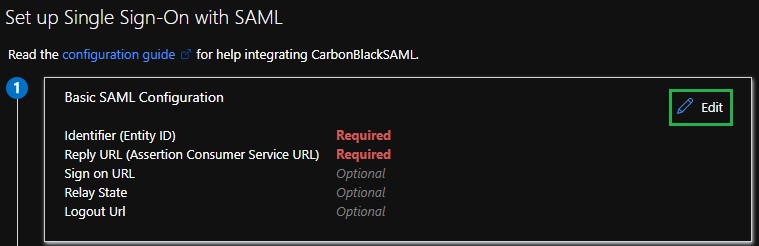

- Cliquez sur l’icône Edit dans l’angle supérieur droit de la section Basic SAML Configuration.

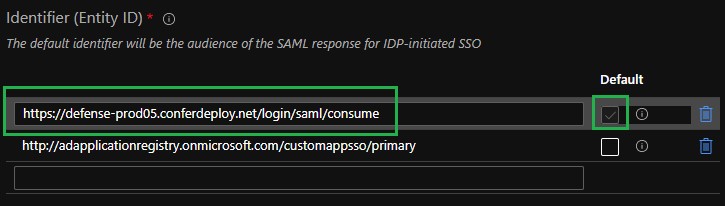

- Collez l’URL Audience de la console VMware Carbon Black Cloud dans le champ Identifier (ID d’entité) et définissez-la par défaut.

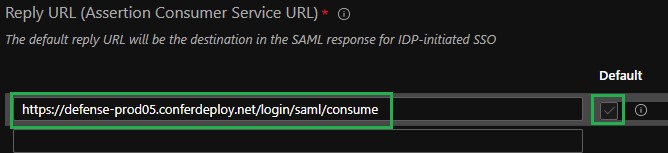

- Collez l’URL ACS (Consumer) depuis la console VMware Carbon Black Cloud dans le champ Reply URL (Assertion Consumer Service URL) et définissez-la en tant qu’URL par défaut.

- Cliquez sur l’icône Save dans le coin supérieur gauche du volet Basic SAML Configuration.

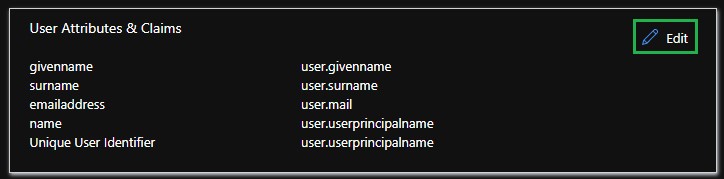

- Cliquez sur l’icône Edit dans l’angle supérieur droit de la section User Attributes & Claims.

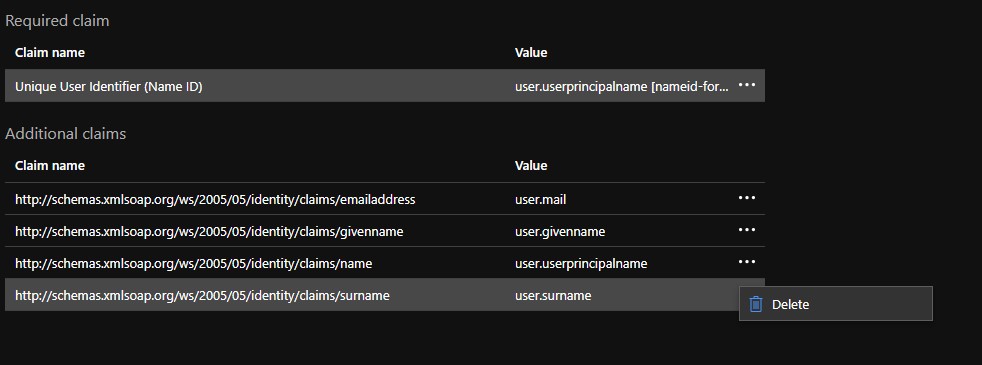

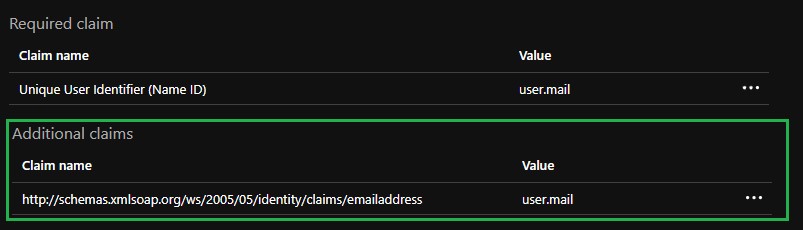

- Cliquez sur les trois points pour les revendications supplémentaires de

user.surname,user.userprincipalname,user.givennameet supprimez ces options. Il ne reste plus qu’àuser.mailcomme seule revendication de la section Additional Claims.

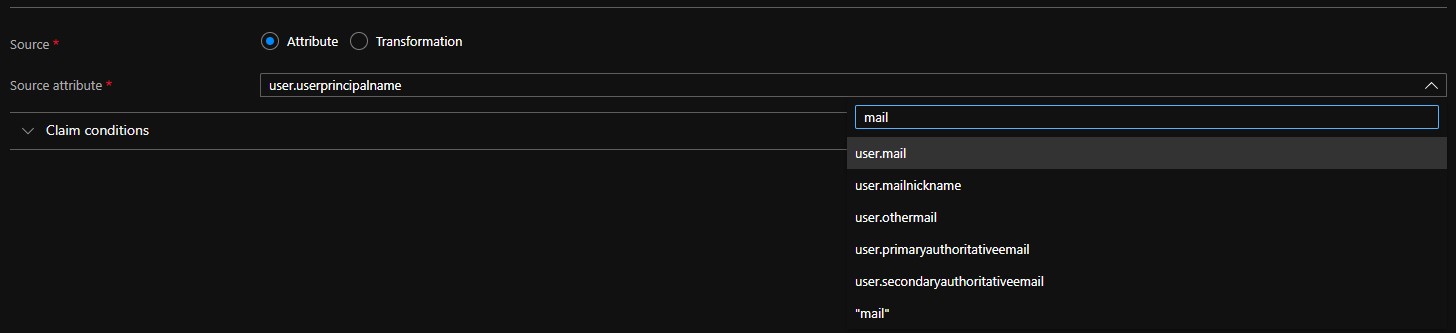

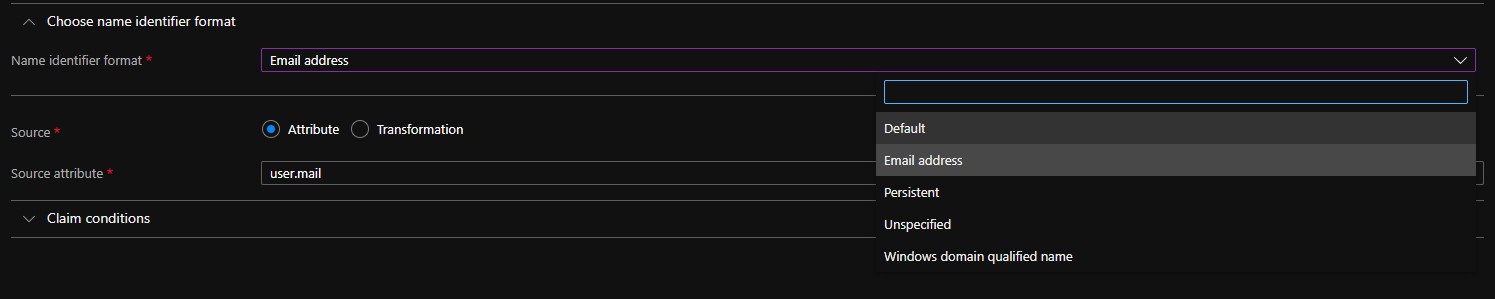

- Cliquez sur Unique User Identifier dans la section Required Claim pour modifier la réclamation.

- Modifiez l’attribut source à partir de

user.userprincipalnametouser.mail.

- Développez Choose name identifier format.

- Modifiez l’élément Name identifier format sur Default.

- Cliquez sur l’icône Save en haut à gauche.

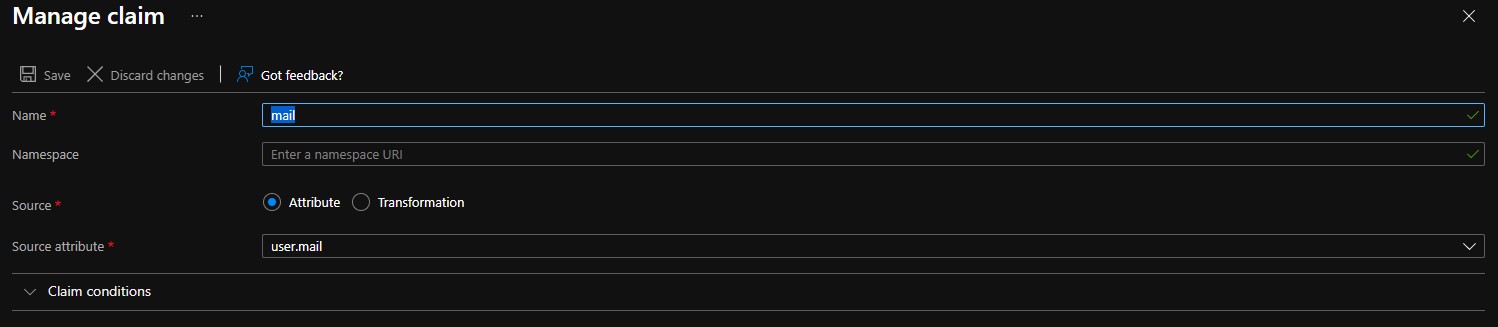

- Sélectionnez Claim name sous l’en-tête Additional Claims.

- Définissez l’élément Name sur mail.

Remarque :

- Si vous ne définissez pas le Nom , les résultats seront les suivants :

INVALID_ASSERTIONÉchecs. - Assurez-vous que l’espace de nommage est effacé. Toutes les entrées dans ce champ entraînent

INVALID_ASSERTIONÉchecs.

- Si vous ne définissez pas le Nom , les résultats seront les suivants :

- Enregistrez les modifications, puis fermez le volet User Attributes & Claims.

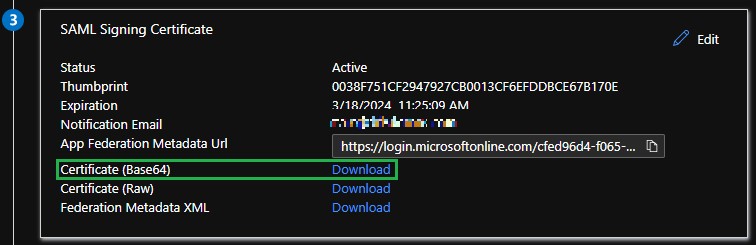

- Dans la section SAML Signing Certificate, cliquez sur Download en regard de l’option Certificate (Base64) et enregistrez le fichier de certificat. Il est utilisé lors de la configuration de la console Carbon Black Cloud.

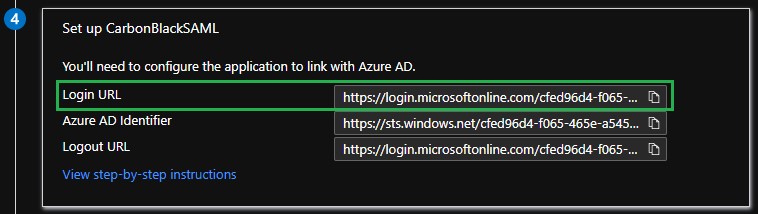

- Copiez l’URL de connexion à partir de la section Configurer <le nom> de l’application. Il est utilisé lors de la configuration de la console Carbon Black Cloud.

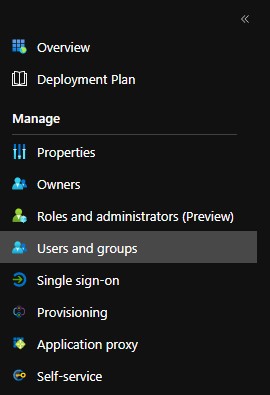

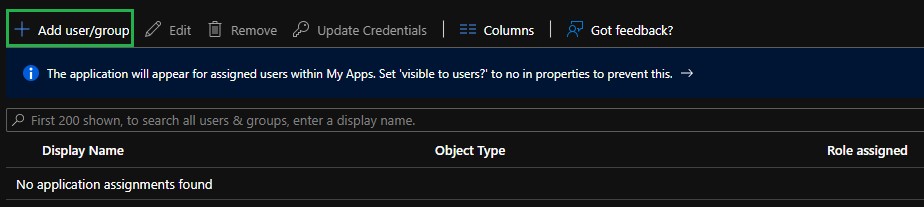

- Les utilisateurs doivent être ajoutés à l’application pour pouvoir se connecter. Sélectionnez Users and groups dans le menu Manage de gauche.

- Sélectionnez l’option Add user/group.

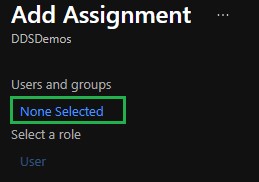

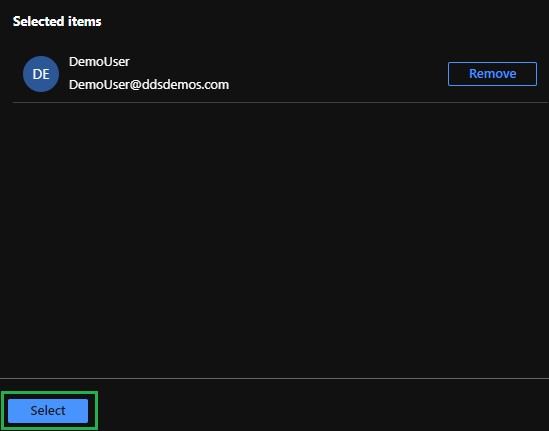

- Cliquez sur None Selected pour ajouter un utilisateur.

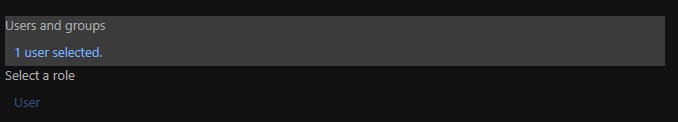

- Attribuez les utilisateurs et groupes appropriés, puis cliquez sur Sélectionner.

Remarque : Tous les utilisateurs attribués doivent être ajoutés manuellement à la console VMware Carbon Black Cloud et disposer d’un rôle approprié défini. Pour plus d’informations sur les rôles, voir Comment ajouter des administrateurs VMware Carbon Black Cloud.

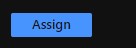

- Une fois les utilisateurs ajoutés, cliquez sur Assign en bas à gauche.

Assurez-vous que le certificat de signature SAML et l’URL de connexion sont disponibles à partir des étapes de la section Configuration Azure.

- Dans un navigateur Web, accédez à la page de connexion appropriée pour votre région et connectez-vous avec votre compte administrateur.

Remarque : les pages de connexion régionales sont les suivantes.

- Amérique = https://defense-prod05.conferdeploy.net/

- Europe = https://defense-eu.conferdeploy.net/

- Asie Pacifique = https://defense-prodnrt.conferdeploy.net/

- Australie et Nouvelle-Zélande = https://defense-prodsyd.conferdeploy.net

- Amérique = https://defense-prod05.conferdeploy.net/

- Développez Settings.

- Sélectionnez Users.

- Sélectionnez Enabled sous SAML Config pour mettre à jour la configuration SAML pour SSO.

- Collez l’URL de connexion de la section Azure Configuration dans le champ Single sign-on URL (HTTP-redirect binding).

- Cliquez avec le bouton droit de la souris sur le certificat de signature SAML que vous avez précédemment téléchargé à partir d’Azure et sélectionnez

Open with….

- Sélectionnez Bloc-notes, ou votre éditeur de texte préféré dans la liste pour ouvrir le fichier .cer.

- Copiez le contenu du fichier de certificat et collez-le dans le champ X509 certificate.

Remarque : ce champ tronque automatiquement les retours de ligne, ainsi que le texte d’en-tête et de pied de page.

Remarque : ce champ tronque automatiquement les retours de ligne, ainsi que le texte d’en-tête et de pied de page.

- Cliquez sur Save (Enregistrer). Un message s’affiche en haut de l’écran pour confirmer que la configuration SAML a été mise à jour.

- Dans un navigateur Web, accédez à la page de connexion appropriée pour votre région et sélectionnez l’option Sign in via SSO.

Remarque : les pages de connexion régionales sont les suivantes.

- Amérique = https://defense-prod05.conferdeploy.net/

- Europe = https://defense-eu.conferdeploy.net/

- Asie Pacifique = https://defense-prodnrt.conferdeploy.net/

- Australie et Nouvelle-Zélande = https://defense-prodsyd.conferdeploy.net

- Amérique = https://defense-prod05.conferdeploy.net/

- Saisissez l’adresse e-mail d’un utilisateur attribué à l’application Azure, puis sélectionnez Sign In.

- Connectez-vous à Azure, puis acceptez le contrat utilisateur final pour accéder à la console Carbon Black Cloud (si cela n’a pas déjà été accepté pour ce compte d’utilisateur).

VMware Carbon Black Cloud se charge comme prévu.

Pour contacter le support technique, consultez l’article Numéros de téléphone du support international Dell Data Security.

Accédez à TechDirect pour générer une demande de support technique en ligne.

Pour plus d’informations et de ressources, rejoignez le Forum de la communauté Dell Security.