Appliance di protezione dei dati PowerProtect: IDPA: Procedura per aggiornare il componente Search

Summary: Procedura per aggiornare in modo indipendente Search Component. Questa procedura può essere utilizzata per aggiornare il componente Search alla versione 19.6.6.5331 su IDPA con versione 2.7.8. ...

Instructions

Procedura per aggiornare Search alla versione 19.6.6.

Questa procedura deve essere seguita solo per IDPA che ha già la versione 2.7.8 o successiva. Non utilizzare questa procedura per eseguire l'upgrade di Search su IDPA a o a qualsiasi altra versione, in quanto potrebbe interrompere la compatibilità.

Se la versione di IDPA è inferiore a 2.7.8, aggiornare IDPA prima di continuare.

Procedura

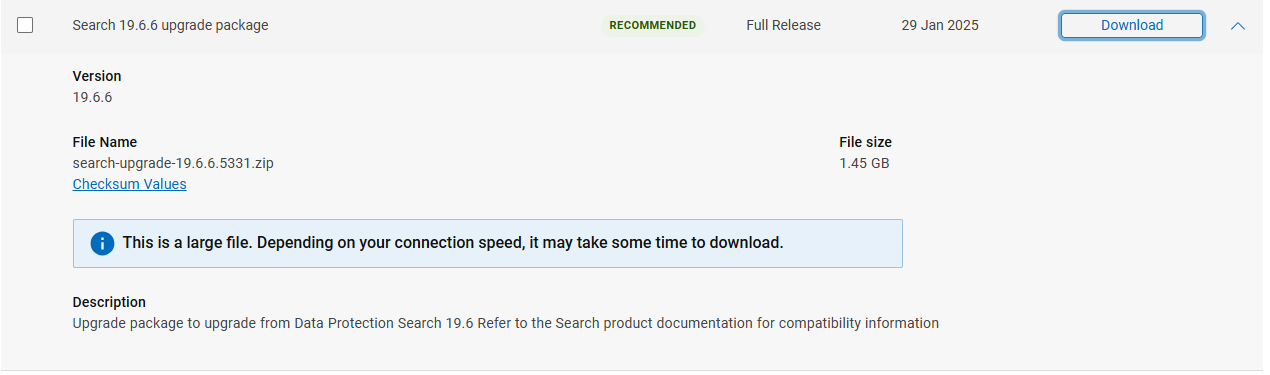

- Scaricare il file di aggiornamento di Search 19.6.6 dal link riportato di seguito:

NOTA: È necessario accedere al portale del supporto Dell prima di scaricare il file.

Nel nodo Search Control Index:

NOTA: IDPA serie 8X00 dispone di tre nodi di indicizzazione, eseguire l'aggiornamento di Search da

Control Index Node

- Come root, copiare il file di aggiornamento

search-upgrade-19.6.6.5331.zipsu/tmpsulla paginaSearch Master Indexnodo utilizzando il software SCP. - Accedere tramite SSH al nodo Search Control Index ed eseguire i seguenti comandi per reimpostare il lockbox:

ruby /usr/local/search/cis/Tools/update_passphrase.rb /home/search/passphrase

LD_LIBRARY_PATH=/usr/local/search/cis/CST/lib ruby usr/local/search/cis/Tools/reset_lockbox.rb- Se il modello è DP8x00, accedere tramite SSH al secondo e al terzo nodo dell'indice di ricerca ed eseguire anche il comando:

LD_LIBRARY_PATH=/usr/local/search/cis/CST/lib ruby /usr/local/search/cis/Tools/reset_lockbox.rb-

Nel nodo dell'indice del controllo della ricerca (tutti i modelli), eseguire i seguenti comandi:

service puppetmaster stop

service puppet stop

rm -rf /etc/puppet/status/*-

Spostare il file binario di aggiornamento in

/etc/puppet/repository/, assegnare le autorizzazioni appropriate e avviare i servizi puppet.

mv /tmp/search-upgrade-19.6.6.5331.zip /etc/puppet/repository/ chmod 777 /etc/puppet/repository/search-upgrade-19.6.6.5331.zip service puppetmaster start service puppet start

- Attendere un po' di tempo e l'aggiornamento dovrebbe iniziare, potrebbero essere necessari 5 minuti o più.

Per verificare se l'aggiornamento è stato avviato, confermare il file search-upgrade-19.6.6.5331.zip-running esiste nel /etc/puppet/status .

- Dovere

/etc/puppet/status/search-upgrade-19.6.6.5331.zip-runningnon viene visualizzato dopo 15 minuti, controllare il seguente registro per ulteriori informazioni sul motivo per cui non è in esecuzione:/etc/puppet/log/puppet_agent.log - Lasciarlo in esecuzione, i nodi Search si riavviano più volte durante il flusso di lavoro di aggiornamento.

NOTA: Su Integrated Data Protection Appliance serie 8X00, prima esegue il nodo dell'indice di controllo della ricerca e poi lo riavvia. Quindi passare al primo nodo indicizzato, eseguire il riavvio e concludere con il secondo nodo indice.

- L'aggiornamento viene completato quando questi file vengono visualizzati in

/etc/puppet/status.

search-upgrade-19.6.6.5331.zip-allcompleted search-upgrade-19.6.6.5331.zip-completed

Se lo stato cambia in:

search-upgrade-19.6.6.5331.zip-failed

Se l'aggiornamento non è riuscito, contattare il Supporto Dell fornendo /etc/puppet/log/puppet_agent.log.

- Se

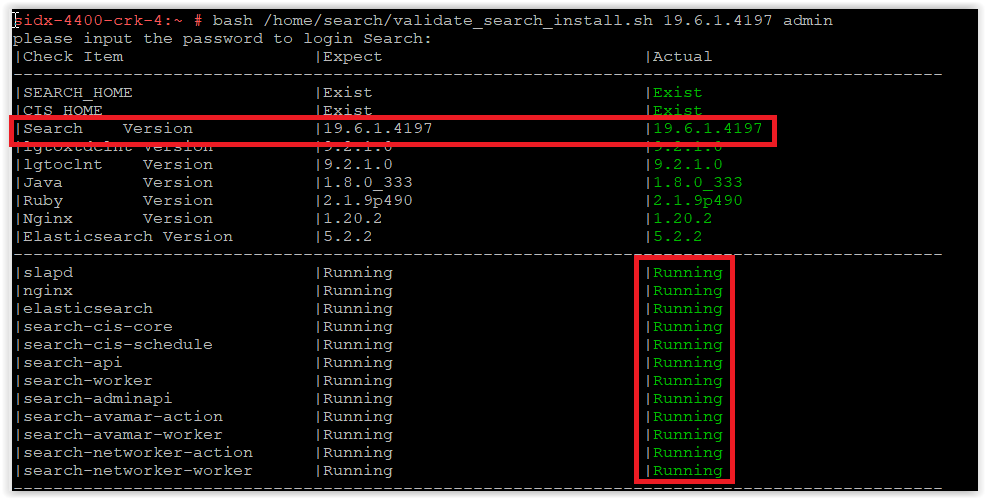

.zip-failedIl file non viene visualizzato, verificare che l'aggiornamento sia stato eseguito correttamente eseguendo questo comando:

bash /home/search/validate_search_install.sh 19.6.6.5331 admin

Verificare che Search sia aggiornato alla versione 19.6.6.5331 come in questa schermata:

search-cis-core service non è in esecuzione, eseguire i due comandi seguenti:

ruby /usr/local/search/cis/Tools/update_passphrase.rb /home/search/passphrase

LD_LIBRARY_PATH=/usr/local/search/cis/CST/lib ruby /usr/local/search/cis/Tools/reset_lockbox.rb

Se IDPA è il modello DP8x00, accedere tramite SSH al secondo e al terzo nodo dell'indice di ricerca ed eseguire il seguente comando:

LD_LIBRARY_PATH=/usr/local/search/cis/CST/lib ruby /usr/local/search/cis/Tools/reset_lockbox.rb

service search-cis-core start

bash /home/search/validate_search_install.sh 19.6.6.5331 admin

search-cis-core non viene ancora eseguito, contattare il supporto Dell.

- Una volta confermato che l'aggiornamento è stato eseguito correttamente, rimuovere il pacchetto di aggiornamento:

rm /etc/puppet/repository/search-upgrade-19.6.6.5331.zip

- In questo modo si conclude l'aggiornamento del componente Search all'interno di PowerProtect Data Protection Series Appliance e IDPA.

Additional Information

Componenti |

ID del problema |

Titolo del problema |

|---|---|---|

| Search | 751600 | Aggiornamento della sicurezza di SUSE Enterprise Linux per il kernel Linux (SUSE-SU-2022:0068-1) |

| Search | 751683 | Aggiornamento della sicurezza di SUSE Enterprise Linux per samba (SUSE-SU-2022:0323-1) |

| Search | 751696 | Aggiornamento della sicurezza di SUSE Enterprise Linux per il kernel Linux (SUSE-SU-2022:0364-1) |

| Search | 751712 | Aggiornamento della sicurezza di SUSE Enterprise Linux per glibc (SUSE-SU-2022:0441-1) - appena rilevato |

| Search | 751721 | Aggiornamento della sicurezza di SUSE Enterprise Linux per tiff (SUSE-SU-2022:0496-1) - Rilevato di recente |

| Componente di terze parti | CVE | Ulteriori informazioni |

|---|---|---|

| Oracle JRE | CVE-2022-32215 CVE-2022-21634 CVE-2022-21597 CVE-2022-21628 CVE-2022-21626 CVE-2022-21618 CVE-2022-39399 CVE-2022-21624 CVE-2022-21619 |

https://www.oracle.com/security-alerts/cpuoct2022.html #AppendixJAVA  |

| Nginx | CVE-2022-41742 | http://nginx.org/en/security_advisories.html |

| Apache log4j | CVE-2021-44228 CVE-2021-45046 CVE-2021-45105 CVE-2021-44832 |

Apache Log4j Remote Code Execution |

| Samba | CVE-2022-32746 CVE-2022-32745 CVE-2022-1615 |

https://www.suse.com/security/cve/CVE-2022-32746.html |

| Kernel | CVE-2022-33981 | https://www.suse.com/security/cve/CVE-2022-33981.html |

| Python | CVE-2021-28861 | https://www.suse.com/security/cve/CVE-2021-28861.html |

| Openssl | CVE-2022-1292 CVE-2022-2068 |

https://www.suse.com/security/cve/CVE-2022-1292.html  https://www.suse.com/security/cve/CVE-2022-2068.html https://www.suse.com/security/cve/CVE-2022-2068.html |