PowerProtect Data-Protection-Appliance: IDPA: Verfahren zum Aktualisieren der Suchkomponente

Summary: Verfahren zum unabhängigen Upgrade der Suchkomponente. Dieses Verfahren kann verwendet werden, um die Suchkomponente auf Version 19.6.6.5331 auf IDPA mit Version 2.7.8 zu aktualisieren. ...

Instructions

Verfahren zum Aktualisieren der Suche auf 19.6.6.

Dieses Verfahren muss nur für IDPA befolgt werden, die bereits Version 2.7.8 oder höher hat. Verwenden Sie dieses Verfahren nicht, um die Suche auf IDPA auf oder von einer anderen Version zu aktualisieren, da dies die Kompatibilität beeinträchtigen kann.

Wenn IDPA eine niedrigere Version als 2.7.8 verwendet, aktualisieren Sie IDPA, bevor Sie fortfahren.

Verfahren

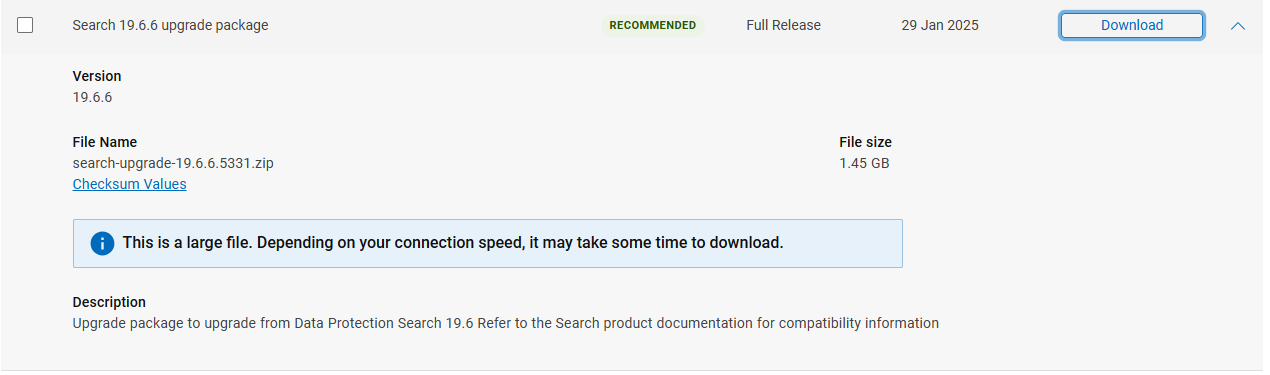

- Laden Sie die Upgradedatei für Search 19.6.6 über den folgenden Link herunter:

HINWEIS: Melden Sie sich beim Dell Support-Portal an, bevor Sie die Datei herunterladen.

Gehen Sie auf dem Node Search Control Index wie folgt vor:

HINWEIS: Die IDPA 8X00 Serie verfügt über drei Index-Nodes. Führen Sie das Suchupgrade über

Control Index Node

- Kopieren Sie als Root-Nutzer die Upgradedatei

search-upgrade-19.6.6.5331.zipan/tmpamSearch Master Index-Node mit Ihrer SCP-Software. - Stellen Sie eine SSH-Verbindung zum Suchsteuerungsindex-Node her und führen Sie die folgenden Befehle aus, um die Lockbox zurückzusetzen:

ruby /usr/local/search/cis/Tools/update_passphrase.rb /home/search/passphrase

LD_LIBRARY_PATH=/usr/local/search/cis/CST/lib ruby usr/local/search/cis/Tools/reset_lockbox.rb- Wenn es sich bei dem Modell um DP8x00 handelt, stellen Sie über SSH eine Verbindung zum zweiten und dritten Suchindex-Node her und führen Sie außerdem den folgenden Befehl aus:

LD_LIBRARY_PATH=/usr/local/search/cis/CST/lib ruby /usr/local/search/cis/Tools/reset_lockbox.rb-

Führen Sie auf dem Suchsteuerungsindex-Node (alle Modelle) die folgenden Befehle aus:

service puppetmaster stop

service puppet stop

rm -rf /etc/puppet/status/*-

Verschieben Sie die Upgrade-Binärdatei nach

/etc/puppet/repository/, erteilen Sie die richtigen Berechtigungen und starten Sie die Puppet-Dienste.

mv /tmp/search-upgrade-19.6.6.5331.zip /etc/puppet/repository/ chmod 777 /etc/puppet/repository/search-upgrade-19.6.6.5331.zip service puppetmaster start service puppet start

- Warten Sie etwas und das Upgrade sollte beginnen. Es kann 5 Minuten oder länger dauern.

Um zu überprüfen, ob das Upgrade gestartet wurde, bestätigen Sie die Datei search-upgrade-19.6.6.5331.zip-running existiert in der /etc/puppet/status .

- Sollen

/etc/puppet/status/search-upgrade-19.6.6.5331.zip-runningnach 15 Minuten nicht angezeigt wird, finden Sie im folgenden Protokoll weitere Informationen dazu, warum es nicht ausgeführt wird:/etc/puppet/log/puppet_agent.log - Lassen Sie es laufen. Die Such-Nodes werden während des Upgrade-Workflows mehrmals neu gestartet.

HINWEIS: Auf einer Integrated Data Protection Appliance der Serie 8X00 führt es zuerst den Search Control Index Node durch und startet ihn dann neu. Wechseln Sie dann zum ersten Indexknoten, starten Sie neu und schließen Sie mit dem zweiten Indexknoten ab.

- Das Upgrade ist abgeschlossen, wenn diese Dateien in angezeigt werden

/etc/puppet/status.

search-upgrade-19.6.6.5331.zip-allcompleted search-upgrade-19.6.6.5331.zip-completed

Wenn sich der Status ändert in:

search-upgrade-19.6.6.5331.zip-failed

Dies bedeutet, dass das Upgrade fehlgeschlagen ist. Wenden Sie sich an den Dell Support und geben Sie Folgendes an: /etc/puppet/log/puppet_agent.log.

- Wenn die

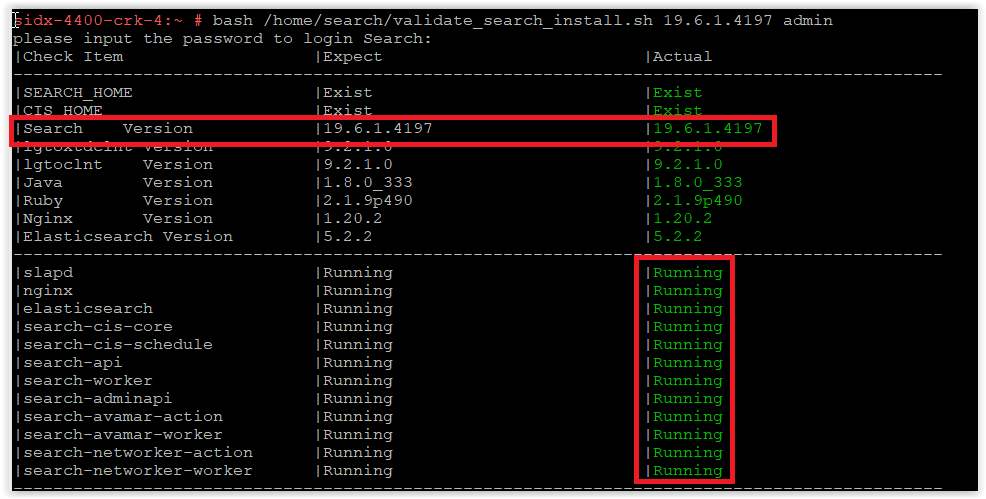

.zip-failedDatei nicht angezeigt wird, überprüfen Sie, ob das Upgrade erfolgreich war, indem Sie diesen Befehl ausführen:

bash /home/search/validate_search_install.sh 19.6.6.5331 admin

Vergewissern Sie sich, dass die Suche auf 19.6.6.5331 aktualisiert wurde, wie in diesem Screenshot gezeigt:

search-cis-core service nicht ausgeführt wird, führen Sie die folgenden beiden Befehle aus:

ruby /usr/local/search/cis/Tools/update_passphrase.rb /home/search/passphrase

LD_LIBRARY_PATH=/usr/local/search/cis/CST/lib ruby /usr/local/search/cis/Tools/reset_lockbox.rb

Wenn es sich bei IDPA um das DP8x00-Modell handelt, stellen Sie über SSH eine SSH-Verbindung zum zweiten und dritten Suchindex-Node her und führen Sie den folgenden Befehl aus:

LD_LIBRARY_PATH=/usr/local/search/cis/CST/lib ruby /usr/local/search/cis/Tools/reset_lockbox.rb

service search-cis-core start

bash /home/search/validate_search_install.sh 19.6.6.5331 admin

search-cis-core immer noch nicht ausgeführt wird, wenden Sie sich an den Dell Support.

- Nachdem bestätigt wurde, dass das Upgrade erfolgreich war, entfernen Sie das Upgradepaket:

rm /etc/puppet/repository/search-upgrade-19.6.6.5331.zip

- Damit ist das Upgrade der Suchkomponente in PowerProtect Data Protection Series Appliances und IDPA abgeschlossen.

Additional Information

Komponenten |

Problem-ID |

Titel des Problems |

|---|---|---|

| Suchen | 751600 | SUSE Enterprise Linux-Sicherheitsupdate für den Linux-Kernel (SUSE-SU-2022:0068-1) |

| Suchen | 751683 | SUSE Enterprise Linux-Sicherheitsupdate für Samba (SUSE-SU-2022:0323-1) |

| Suchen | 751696 | SUSE Enterprise Linux-Sicherheitsupdate für den Linux-Kernel (SUSE-SU-2022:0364-1) |

| Suchen | 751712 | SUSE Enterprise Linux-Sicherheitsupdate für glibc (SUSE-SU-2022:0441-1) – neu erkannt |

| Suchen | 751721 | SUSE Enterprise Linux-Sicherheitsupdate für tiff (SUSE-SU-2022:0496-1) – neu erkannt |

| Drittanbieterkomponente | CVEs | Weitere Informationen |

|---|---|---|

| Oracle-JRE | CVE-2022-32215 CVE-2022-21634, CVE-2022-21597, CVE-2022-21628, CVE-2022-21626, CVE-2022-21618, CVE-2022-39399, CVE-2022-21624, CVE-2022-21619 |

https://www.oracle.com/security-alerts/cpuoct2022.html #AppendixJAVA  |

| Nginx | CVE-2022-41742 | http://nginx.org/en/security_advisories.html |

| Apache log4j | CVE-2021-44228 CVE-2021-45046 CVE-2021-45105 CVE-2021-44832 |

Apache Log4j Remote Code Execution |

| Samba | CVE-2022-32746 CVE-2022-32745 CVE-2022-1615 |

https://www.suse.com/security/cve/CVE-2022-32746.html |

| Kernel | CVE-2022-33981 | https://www.suse.com/security/cve/CVE-2022-33981.html |

| Python | CVE-2021-28861 | https://www.suse.com/security/cve/CVE-2021-28861.html |

| Openssl | CVE-2022-1292 CVE-2022-2068 |

https://www.suse.com/security/cve/CVE-2022-1292.html  https://www.suse.com/security/cve/CVE-2022-2068.html https://www.suse.com/security/cve/CVE-2022-2068.html |