Dispositivo de protección de datos PowerProtect: IDPA: Procedimiento para actualizar el componente de búsqueda

Summary: Procedimiento para actualizar de manera independiente el componente de búsqueda. Este procedimiento se puede utilizar para actualizar el componente de búsqueda a la versión 19.6.6.5331 en IDPA que ejecuta la versión 2.7.8. ...

Instructions

Procedimiento para actualizar Search a 19.6.6.

Este procedimiento se debe seguir solo para IDPA que ya está en la versión 2.7.8 o posterior. No utilice este procedimiento para actualizar la búsqueda en IDPA a o desde cualquier otra versión, ya que puede romper la compatibilidad.

Si IDPA está en una versión anterior a 2.7.8, actualice IDPA antes de continuar.

Procedimiento

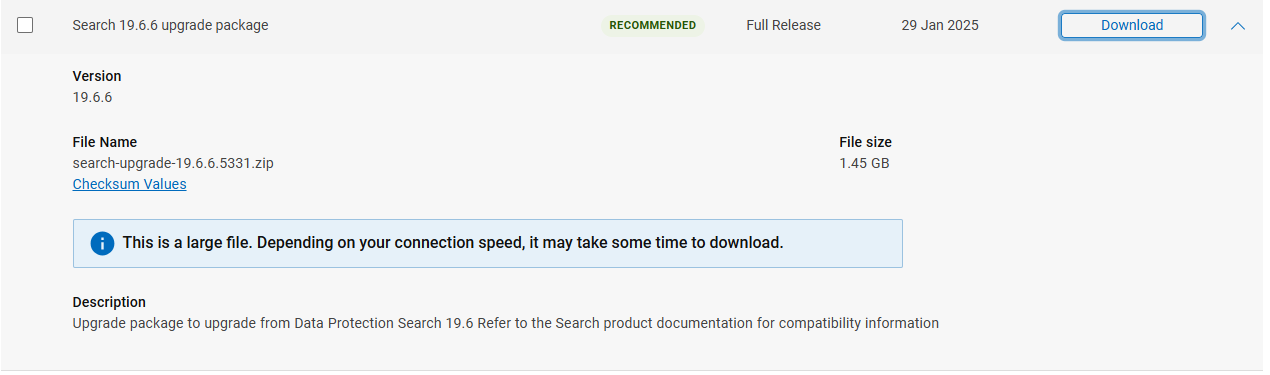

- Descargue el archivo de actualización de Search 19.6.6 desde el siguiente enlace:

NOTA: Es necesario iniciar sesión en el portal de soporte de Dell antes de descargar el archivo.

En el nodo Índice de control de búsqueda:

NOTA: La serie 8X00 de IDPA tiene tres nodos de índice; ejecute la actualización de Search desde

Control Index Node

- Como raíz, copie el archivo de actualización

search-upgrade-19.6.6.5331.zipcomo/tmpEn elSearch Master Indexutilizando el software SCP. - Acceda mediante SSH al nodo de índice de control de búsqueda y ejecute los siguientes comandos para restablecer la caja de seguridad:

ruby /usr/local/search/cis/Tools/update_passphrase.rb /home/search/passphrase

LD_LIBRARY_PATH=/usr/local/search/cis/CST/lib ruby usr/local/search/cis/Tools/reset_lockbox.rb- Si el modelo es DP8x00, acceda mediante SSH al segundo y tercer nodos de índice de búsqueda y también ejecute el comando:

LD_LIBRARY_PATH=/usr/local/search/cis/CST/lib ruby /usr/local/search/cis/Tools/reset_lockbox.rb-

En el nodo Índice de control de búsqueda (todos los modelos), ejecute los siguientes comandos:

service puppetmaster stop

service puppet stop

rm -rf /etc/puppet/status/*-

Mueva el archivo binario de actualización a

/etc/puppet/repository/, conceda los permisos adecuados e inicie los servicios de Puppet.

mv /tmp/search-upgrade-19.6.6.5331.zip /etc/puppet/repository/ chmod 777 /etc/puppet/repository/search-upgrade-19.6.6.5331.zip service puppetmaster start service puppet start

- Dele un poco de tiempo y la actualización debería comenzar, podría tardar 5 minutos o más.

Para verificar si se inició la actualización, confirme el archivo search-upgrade-19.6.6.5331.zip-running existe en el /etc/puppet/status carpeta.

- Deber

/etc/puppet/status/search-upgrade-19.6.6.5331.zip-runningSi no aparece después de 15 minutos, revise el siguiente registro para obtener más información sobre por qué no se está ejecutando:/etc/puppet/log/puppet_agent.log - Déjelo ejecutar, los nodos de búsqueda se reinician varias veces durante el flujo de trabajo de actualización.

NOTA: En un dispositivo de protección de datos integrado serie 8X00, realiza el nodo de índice de control de búsqueda primero y lo reinicia. A continuación, vaya al primer nodo de índice, reinicie y concluya con el segundo nodo de índice.

- La actualización se completa cuando estos archivos aparecen en

/etc/puppet/statuscarpeta.

search-upgrade-19.6.6.5331.zip-allcompleted search-upgrade-19.6.6.5331.zip-completed

Si el estado cambia a:

search-upgrade-19.6.6.5331.zip-failed

Significa que la actualización falló, comuníquese con el soporte de Dell y proporcione /etc/puppet/log/puppet_agent.log.

- Si la solicitud en

.zip-failedEl archivo no se muestra. Valide que la actualización se haya realizado correctamente mediante la ejecución de este comando:

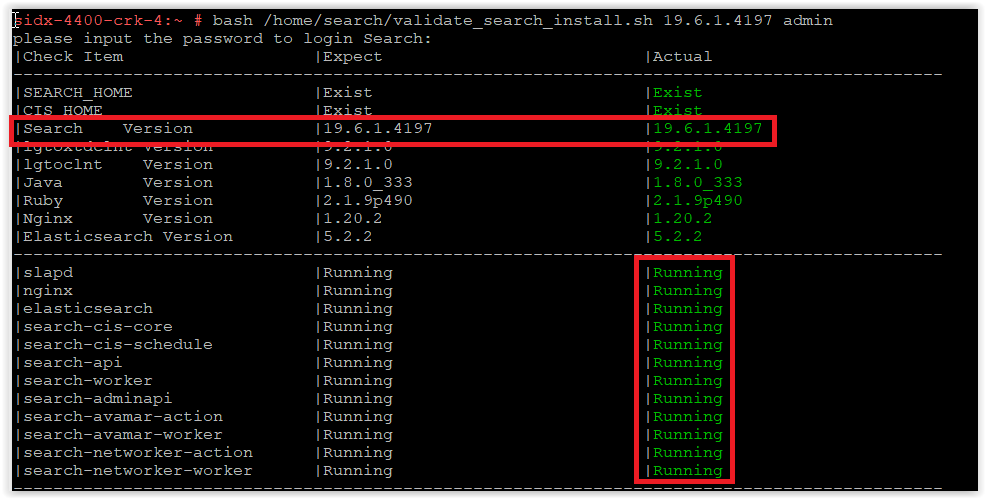

bash /home/search/validate_search_install.sh 19.6.6.5331 admin

Confirme que Search se actualizó a 19.6.6.5331 como en esta captura de pantalla:

search-cis-core service no está en ejecución, ejecute los siguientes dos comandos:

ruby /usr/local/search/cis/Tools/update_passphrase.rb /home/search/passphrase

LD_LIBRARY_PATH=/usr/local/search/cis/CST/lib ruby /usr/local/search/cis/Tools/reset_lockbox.rb

Si IDPA es el modelo DP8x00, acceda mediante SSH al segundo y tercer nodos de índice de búsqueda y ejecute el siguiente comando:

LD_LIBRARY_PATH=/usr/local/search/cis/CST/lib ruby /usr/local/search/cis/Tools/reset_lockbox.rb

service search-cis-core start

bash /home/search/validate_search_install.sh 19.6.6.5331 admin

search-cis-core aún no se ejecuta, comuníquese con el soporte de Dell.

- Una vez que se confirme que la actualización se realizó correctamente, elimine el paquete de actualización:

rm /etc/puppet/repository/search-upgrade-19.6.6.5331.zip

- Con esto concluye la actualización del componente de búsqueda dentro de los dispositivos de la serie PowerProtect Data Protection e IDPA.

Additional Information

Componentes |

ID del problema |

Título del problema |

|---|---|---|

| Búsqueda | 751600 | Actualización de seguridad de SUSE Enterprise Linux para el kernel de Linux (SUSE-SU-2022:0068-1) |

| Búsqueda | 751683 | Actualización de seguridad de SUSE Enterprise Linux para Samba (SUSE-SU-2022:0323-1) |

| Búsqueda | 751696 | Actualización de seguridad de SUSE Enterprise Linux para el kernel de Linux (SUSE-SU-2022:0364-1) |

| Búsqueda | 751712 | Actualización de seguridad de SUSE Enterprise Linux para glibc (SUSE-SU-2022:0441-1): recientemente detectada |

| Búsqueda | 751721 | Actualización de seguridad de SUSE Enterprise Linux para tiff (SUSE-SU-2022:0496-1): recientemente detectada |

| Componente de otros fabricantes | CVE | Más información |

|---|---|---|

| Oracle JRE | CVE-2022-32215 CVE-2022-21634, CVE-2022-21597, CVE-2022-21628, CVE-2022-21626, CVE-2022-21618, CVE-2022-39399, CVE-2022-21624 y CVE-2022-21619. |

https://www.oracle.com/security-alerts/cpuoct2022.html #AppendixJAVA  |

| Nginx | CVE-2022-41742 | http://nginx.org/en/security_advisories.html |

| Apache log4j | CVE-2021-44228 CVE-2021-45046 CVE-2021-45105 CVE-2021-44832 |

Ejecución remota de código Apache Log4j |

| Samba | CVE-2022-32746 CVE-2022-32745 CVE-2022-1615 |

https://www.suse.com/security/cve/CVE-2022-32746.html |

| Núcleo | CVE-2022-33981 | https://www.suse.com/security/cve/CVE-2022-33981.html |

| Python | CVE-2021-28861 | https://www.suse.com/security/cve/CVE-2021-28861.html |

| Openssl | CVE-2022-1292 CVE-2022-2068 |

https://www.suse.com/security/cve/CVE-2022-1292.html  https://www.suse.com/security/cve/CVE-2022-2068.html https://www.suse.com/security/cve/CVE-2022-2068.html |