PowerProtect Data Protection Appliance : IDPA : Procédure de mise à niveau du composant de recherche

Summary: Procédure de mise à niveau indépendante du composant de recherche. Cette procédure peut être utilisée pour mettre à niveau le composant Search vers la version 19.6.6.5331 sur IDPA exécutant la version 2.7.8. ...

Instructions

Procédure de mise à niveau de Search vers la version 19.6.6.

Cette procédure doit être suivie uniquement pour les IDPA qui sont déjà sur la version 2.7.8 ou ultérieure. N’utilisez pas cette procédure pour mettre à niveau Search sur IDPA vers ou depuis une autre version, car cela pourrait rompre la compatibilité.

Si la version d’IDPA est inférieure à 2.7.8, mettez à niveau l’IDPA avant de continuer.

Procédure

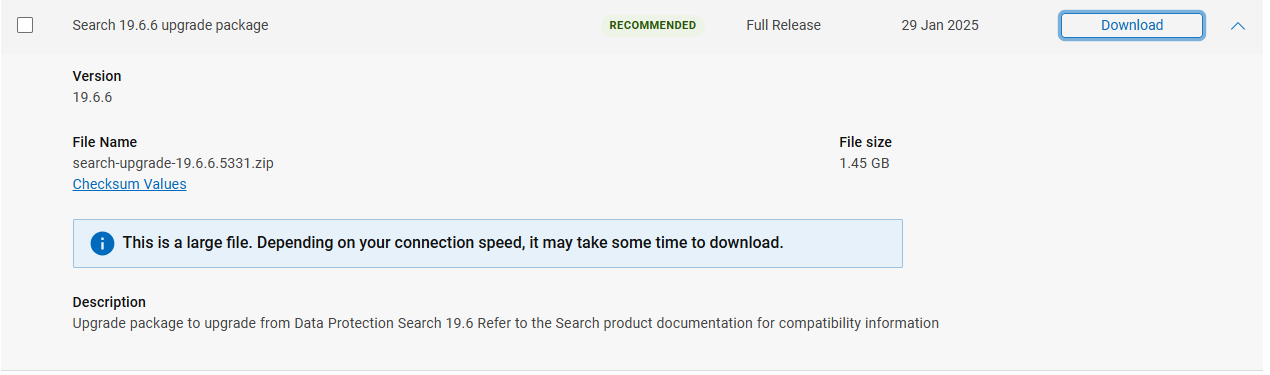

- Téléchargez le fichier de mise à niveau Search 19.6.6 à partir du lien ci-dessous :

Remarque : Connectez-vous au portail de support Dell avant de télécharger le fichier.

Sur le nœud Search Control Index :

Remarque : La série IDPA 8X00 dispose de trois nœuds d’index, exécutez la mise à niveau par recherche à partir de

Control Index Node

- En tant qu’utilisateur root, copiez le fichier de mise à niveau

search-upgrade-19.6.6.5331.zipto/tmpSur l'Search Master Indexnoeud à l’aide de votre logiciel SCP. - Ouvrez une session SSH sur le nœud d’index de contrôle de recherche et exécutez les commandes suivantes pour réinitialiser le lockbox :

ruby /usr/local/search/cis/Tools/update_passphrase.rb /home/search/passphrase

LD_LIBRARY_PATH=/usr/local/search/cis/CST/lib ruby usr/local/search/cis/Tools/reset_lockbox.rb- Si le modèle est DP8x00, connectez-vous en SSH aux deuxième et troisième nœuds d’index de recherche et exécutez également la commande :

LD_LIBRARY_PATH=/usr/local/search/cis/CST/lib ruby /usr/local/search/cis/Tools/reset_lockbox.rb-

Sur le nœud d’index de contrôle de la recherche (tous les modèles), exécutez les commandes suivantes :

service puppetmaster stop

service puppet stop

rm -rf /etc/puppet/status/*-

Déplacez le fichier binaire de mise à niveau vers

/etc/puppet/repository/, donnez les autorisations appropriées et démarrez les services puppet.

mv /tmp/search-upgrade-19.6.6.5331.zip /etc/puppet/repository/ chmod 777 /etc/puppet/repository/search-upgrade-19.6.6.5331.zip service puppetmaster start service puppet start

- Donnez-lui un peu de temps et la mise à niveau devrait commencer, elle peut prendre 5 minutes ou plus.

Pour vérifier si la mise à niveau a démarré, confirmez le fichier search-upgrade-19.6.6.5331.zip-running existe dans l' /etc/puppet/status .

- Devoir

/etc/puppet/status/search-upgrade-19.6.6.5331.zip-runningne s’affiche pas au bout de 15 minutes, vérifiez le journal suivant pour plus d’informations sur la raison pour laquelle il ne s’exécute pas :/etc/puppet/log/puppet_agent.log - Laissez s’exécuter. Les nœuds de recherche redémarrent plusieurs fois pendant le workflow de mise à niveau.

Remarque : Sur une appliance Integrated Data Protection Appliance série 8X00, elle effectue d’abord la recherche sur le nœud d’index de contrôle, puis le redémarre. Ensuite, passez au premier nœud d’index, redémarrez, puis concluez avec le deuxième nœud d’index.

- La mise à niveau est terminée lorsque ces fichiers apparaissent dans

/etc/puppet/status.

search-upgrade-19.6.6.5331.zip-allcompleted search-upgrade-19.6.6.5331.zip-completed

Si l’état passe à :

search-upgrade-19.6.6.5331.zip-failed

Cela signifie que la mise à niveau a échoué. Contactez le support Dell en fournissant les informations suivantes : /etc/puppet/log/puppet_agent.log.

- Si la demande

.zip-failedLe fichier ne s’affiche pas. Vérifiez que la mise à niveau a réussi en exécutant cette commande :

bash /home/search/validate_search_install.sh 19.6.6.5331 admin

Vérifiez que la recherche est mise à niveau vers la version 19.6.6.5331, comme dans cette capture d’écran :

search-cis-core service n’est pas en cours d’exécution, exécutez les deux commandes suivantes :

ruby /usr/local/search/cis/Tools/update_passphrase.rb /home/search/passphrase

LD_LIBRARY_PATH=/usr/local/search/cis/CST/lib ruby /usr/local/search/cis/Tools/reset_lockbox.rb

Si IDPA est le modèle DP8x00, connectez-vous en SSH aux deuxième et troisième nœuds d’index de recherche et exécutez la commande suivante :

LD_LIBRARY_PATH=/usr/local/search/cis/CST/lib ruby /usr/local/search/cis/Tools/reset_lockbox.rb

service search-cis-core start

bash /home/search/validate_search_install.sh 19.6.6.5331 admin

search-cis-core ne s’exécute toujours pas, contactez le support Dell.

- Une fois la confirmation de la réussite de la mise à niveau effectuée, supprimez le package de mise à niveau :

rm /etc/puppet/repository/search-upgrade-19.6.6.5331.zip

- Ainsi s’achève la mise à niveau du composant de recherche au sein des appliances PowerProtect série Data Protection et IDPA.

Additional Information

divers |

ID du problème |

Intitulé du problème |

|---|---|---|

| Permet d’effectuer une recherche | 751600 | Mise à jour de sécurité SUSE Enterprise Linux pour le noyau Linux (SUSE-SU-2022 :0068-1) |

| Permet d’effectuer une recherche | 751683 | Mise à jour de sécurité SUSE Enterprise Linux pour samba (SUSE-SU-2022 :0323-1) |

| Permet d’effectuer une recherche | 751696 | Mise à jour de sécurité SUSE Enterprise Linux pour le noyau Linux (SUSE-SU-2022 :0364-1) |

| Permet d’effectuer une recherche | 751712 | Mise à jour de sécurité SUSE Enterprise Linux pour glibc (SUSE-SU-2022 :0441-1) - nouvellement détectée |

| Permet d’effectuer une recherche | 751721 | Mise à jour de sécurité SUSE Enterprise Linux pour tiff (SUSE-SU-2022 :0496-1) - nouvellement détectée |

| Composant tiers | CVE | En savoir plus |

|---|---|---|

| Oracle JRE | CVE-2022-32215 CVE-2022-21634 CVE-2022-21597 CVE-2022-21628 CVE-2022-21626 CVE-2022-21618 CVE-2022-39399 CVE-2022-21624 CVE-2022-21619 |

https://www.oracle.com/security-alerts/cpuoct2022.html #AppendixJAVA  |

| Nginx | CVE-2022-41742 | http://nginx.org/en/security_advisories.html |

| Apache log4j | CVE-2021-44228 CVE-2021-45046 CVE-2021-45105 CVE-2021-44832 |

Exécution du code distant Apache Log4j |

| Samba | Vulnérabilité CVE-2022-32746 CVE-2022-32745 CVE-2022-1615 |

https://www.suse.com/security/cve/CVE-2022-32746.html |

| Noyau | CVE-2022-33981 | https://www.suse.com/security/cve/CVE-2022-33981.html |

| Python | CVE-2021-28861 | https://www.suse.com/security/cve/CVE-2021-28861.html |

| Openssl | CVE-2022-1292 CVE-2022-2068 |

https://www.suse.com/security/cve/CVE-2022-1292.html  https://www.suse.com/security/cve/CVE-2022-2068.html https://www.suse.com/security/cve/CVE-2022-2068.html |