Urządzenie PowerProtect Data Protection: IDPA: Procedura uaktualnienia komponentu wyszukiwania

Summary: Procedura niezależnego uaktualnienia komponentu wyszukiwania. Tej procedury można użyć do uaktualnienia komponentu Search do wersji 19.6.6.5331 na IDPA w wersji 2.7.8.

Instructions

Procedura uaktualniania Search do wersji 19.6.6.

Tę procedurę należy wykonać tylko w przypadku IDPA, który jest już w wersji 2.7.8 lub nowszej. Nie należy korzystać z tej procedury w celu uaktualnienia wyszukiwarki IDPA do lub z innej wersji, ponieważ może to spowodować przerwanie zgodności.

Jeśli IDPA ma wersję niższą niż 2.7.8, uaktualnij IDPA przed kontynuowaniem.

Procedura

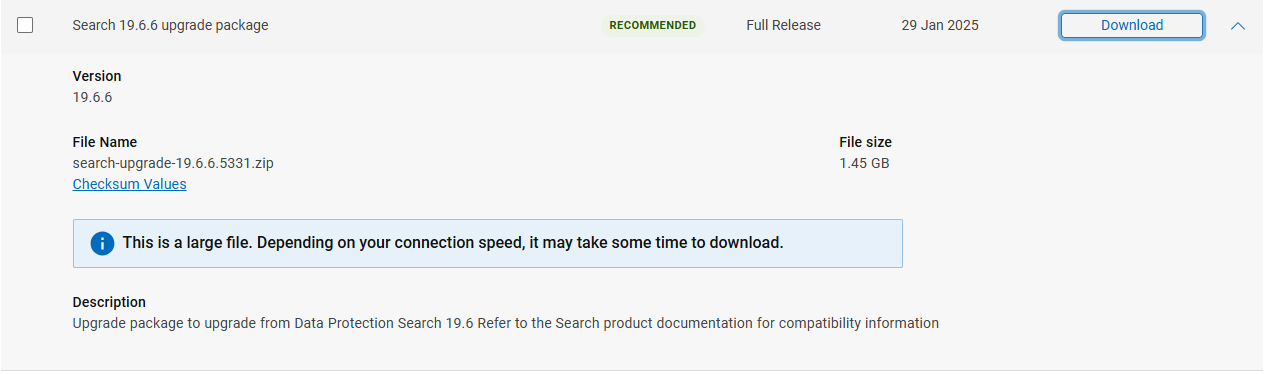

- Pobierz plik aktualizacji Search 19.6.6 z poniższego łącza:

UWAGA: Zanim wymagane będzie pobranie pliku, zaloguj się do portalu pomocy technicznej firmy Dell .

W węźle Search Control Index (Indeks kontrolki wyszukiwania):

UWAGA: Seria IDPA 8X00 ma trzy węzły indeksu, uruchom aktualizację wyszukiwania z poziomu

Control Index Node

- Jako użytkownik root skopiuj plik aktualizacji

search-upgrade-19.6.6.5331.zipna/tmpw sprawieSearch Master Indexwęzeł za pomocą oprogramowania SCP. - Połącz się z węzłem indeksu Search Control i uruchom następujące polecenia, aby zresetować skrytkę:

ruby /usr/local/search/cis/Tools/update_passphrase.rb /home/search/passphrase

LD_LIBRARY_PATH=/usr/local/search/cis/CST/lib ruby usr/local/search/cis/Tools/reset_lockbox.rb- Jeśli model to DP8x00, połącz się z drugim i trzecim węzłem indeksu wyszukiwania przez SSH, a także uruchom polecenie:

LD_LIBRARY_PATH=/usr/local/search/cis/CST/lib ruby /usr/local/search/cis/Tools/reset_lockbox.rb-

W węźle Search Control Index Node (wszystkie modele) uruchom następujące polecenia:

service puppetmaster stop

service puppet stop

rm -rf /etc/puppet/status/*-

Przenieś plik binarny aktualizacji do folderu

/etc/puppet/repository/, nadaj odpowiednie uprawnienia i uruchom usługi Puppet.

mv /tmp/search-upgrade-19.6.6.5331.zip /etc/puppet/repository/ chmod 777 /etc/puppet/repository/search-upgrade-19.6.6.5331.zip service puppetmaster start service puppet start

- Odczekaj chwilę, a aktualizacja powinna się rozpocząć, może to potrwać 5 minut lub więcej.

Aby sprawdzić, czy aktualizacja się rozpoczęła, potwierdź plik search-upgrade-19.6.6.5331.zip-running istnieje w /etc/puppet/status .

- Powinien

/etc/puppet/status/search-upgrade-19.6.6.5331.zip-runningnie pojawiają się po 15 minutach, sprawdź następujący dziennik, aby uzyskać więcej informacji o tym, dlaczego nie jest uruchomiony:/etc/puppet/log/puppet_agent.log - Pozwól mu działać, węzły wyszukiwania uruchamiają się ponownie wiele razy podczas przepływu pracy uaktualniania.

UWAGA: W przypadku urządzenia Integrated Data Protection Appliance serii 8X00 najpierw wykonuje węzeł indeksu kontroli wyszukiwania, a następnie uruchamia go ponownie. Następnie przejdź do pierwszego węzła indeksu, uruchom ponownie i na koniec drugi węzeł indeksu.

- Aktualizacja jest zakończona, gdy te pliki pojawią się w folderze

/etc/puppet/status.

search-upgrade-19.6.6.5331.zip-allcompleted search-upgrade-19.6.6.5331.zip-completed

Jeśli stan zmieni się na:

search-upgrade-19.6.6.5331.zip-failed

Oznacza to, że uaktualnienie nie powiodło się, skontaktuj się z Dell Support, podając /etc/puppet/log/puppet_agent.log.

- Jeśli

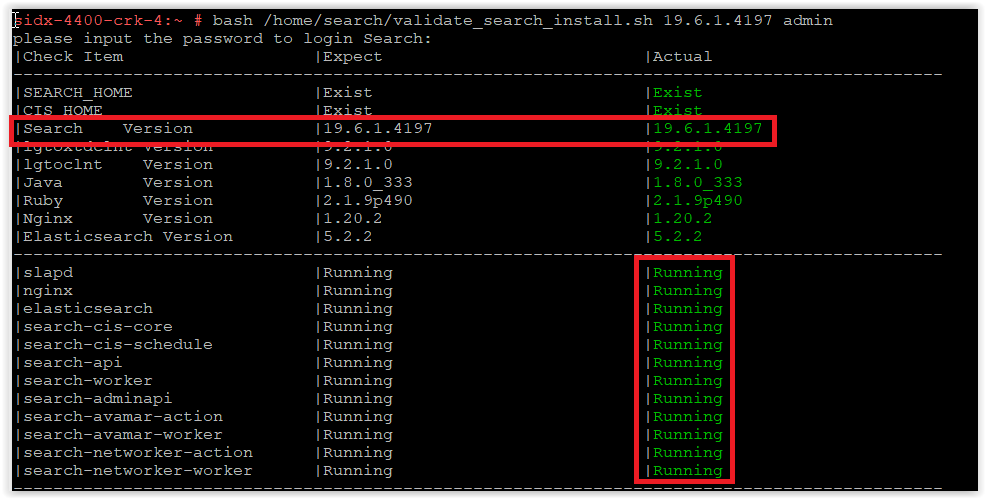

.zip-failednie jest wyświetlany, sprawdź, czy aktualizacja zakończyła się pomyślnie, uruchamiając następujące polecenie:

bash /home/search/validate_search_install.sh 19.6.6.5331 admin

Upewnij się, że funkcja wyszukiwania została uaktualniona do wersji 19.6.6.5331, jak pokazano na tym zrzucie ekranu:

search-cis-core service nie jest uruchomiony, uruchom następujące dwa polecenia:

ruby /usr/local/search/cis/Tools/update_passphrase.rb /home/search/passphrase

LD_LIBRARY_PATH=/usr/local/search/cis/CST/lib ruby /usr/local/search/cis/Tools/reset_lockbox.rb

Jeśli IDPA to model DP8x00, połącz się z drugim i trzecim węzłem indeksu wyszukiwania przez SSH i uruchom następujące polecenie:

LD_LIBRARY_PATH=/usr/local/search/cis/CST/lib ruby /usr/local/search/cis/Tools/reset_lockbox.rb

service search-cis-core start

bash /home/search/validate_search_install.sh 19.6.6.5331 admin

search-cis-core nadal nie działa, skontaktuj się z działem pomocy technicznej firmy Dell.

- Po potwierdzeniu, że uaktualnienie się powiodło, usuń pakiet aktualizacji:

rm /etc/puppet/repository/search-upgrade-19.6.6.5331.zip

- Na tym kończy się aktualizacja komponentu wyszukiwania w urządzeniach PowerProtect Data Protection i IDPA.

Additional Information

Składniki |

Identyfikator problemu |

Tytuł problemu |

|---|---|---|

| Search | 751600 | Aktualizacja zabezpieczeń systemu SUSE Enterprise Linux dla jądra systemu Linux (SUSE-SU-2022:0068-1) |

| Search | 751683 | Aktualizacja zabezpieczeń systemu SUSE Enterprise Linux dla samby (SUSE-SU-2022:0323-1) |

| Search | 751696 | Aktualizacja zabezpieczeń systemu SUSE Enterprise Linux dla jądra systemu Linux (SUSE-SU-2022:0364-1) |

| Search | 751712 | Nowo wykryta aktualizacja zabezpieczeń systemu SUSE Enterprise Linux dla biblioteki glibc (SUSE-SU-2022:0441-1) |

| Search | 751721 | Nowo wykryta aktualizacja zabezpieczeń systemu SUSE Enterprise Linux dla formatu TIFF (SUSE-SU-2022:0496-1) |

| Element innego producenta | Słowniki CVE | Więcej informacji |

|---|---|---|

| Oracle JRE | CVE-2022-32215 CVE-2022-21634, CVE-2022-21597, CVE-2022-21628, CVE-2022-21626, CVE-2022-21618, CVE-2022-39399, CVE-2022-21624, CVE-2022-21619 |

https://www.oracle.com/security-alerts/cpuoct2022.html #AppendixJAVA  |

| Nginx | CVE-2022-41742 | http://nginx.org/en/security_advisories.html |

| Apache log4j | CVE-2021-44228 CVE-2021-45046 CVE-2021-45105 CVE-2021-44832 |

Apache Log4j Remote Code Execution |

| Samba | CVE-2022-32746 CVE-2022-32745 CVE-2022-1615 |

https://www.suse.com/security/cve/CVE-2022-32746.html |

| Jądro | CVE-2022-33981 | https://www.suse.com/security/cve/CVE-2022-33981.html |

| Python | CVE-2021-28861 | https://www.suse.com/security/cve/CVE-2021-28861.html |

| Openssl | CVE-2022-1292 CVE-2022-2068 |

https://www.suse.com/security/cve/CVE-2022-1292.html  https://www.suse.com/security/cve/CVE-2022-2068.html https://www.suse.com/security/cve/CVE-2022-2068.html |