PowerEdge: Come configurare LDAPS per l'integrazione di Active Directory

Summary: Questo articolo contiene le istruzioni per testare la connettività LDAPS su un controller di dominio Windows e per abilitare LDAPS per l'utilizzo con i prodotti Dell.

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

Quando si configura un prodotto Dell come OpenManage Enterprise o un iDRAC per l'integrazione con Microsoft Active Directory, la connessione al controller di dominio su LDAPS potrebbe non riuscire anche se le impostazioni della directory appaiono corrette e la porta 636 è accessibile. Ciò può verificarsi se nel controller di dominio di destinazione non è installato un certificato valido.

Per impostazione predefinita, Active Directory Domain Services si associa alla porta 389 per le richieste LDAP non sicure e alla porta 636 per LDAP over SSL (LDAPS). Tuttavia, anche se la porta 636 è aperta nel firewall di Windows e accetta connessioni TCP, tutte le richieste di directory effettuate sulla porta 636 vengono rifiutate se il controller di dominio non dispone di un certificato attendibile da associare al servizio durante l'avvio.

È possibile testare la connettività LDAPS utilizzando lo strumento LDP, installato per impostazione predefinita nel controller di dominio come parte delle funzioni di gestione di Active Directory.

alternativa, poiché il certificato deve essere considerato attendibile solo dal controller di dominio stesso, i clienti senza un server CA possono abilitare LDAPS creando un certificato autofirmato su il DC utilizzando la procedura elencata di seguito.

Per impostazione predefinita, Active Directory Domain Services si associa alla porta 389 per le richieste LDAP non sicure e alla porta 636 per LDAP over SSL (LDAPS). Tuttavia, anche se la porta 636 è aperta nel firewall di Windows e accetta connessioni TCP, tutte le richieste di directory effettuate sulla porta 636 vengono rifiutate se il controller di dominio non dispone di un certificato attendibile da associare al servizio durante l'avvio.

È possibile testare la connettività LDAPS utilizzando lo strumento LDP, installato per impostazione predefinita nel controller di dominio come parte delle funzioni di gestione di Active Directory.

- Eseguire il seguente comando in un prompt dei comandi con privilegi di amministratore sul controller di dominio.

ldp.exe

- Cliccare su Connection > Connect.

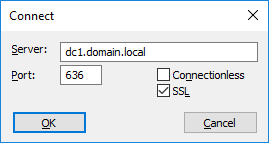

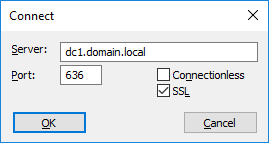

- Inserire l'FQDN del controller di dominio e connettersi sulla porta 636 utilizzando SSL.

- Controllare l'output. Se la connessione non riesce con il messaggio "Error <0x51> Fail to connect", il controller di dominio non dispone di un certificato LDAPS e i prodotti Dell non sono in grado di utilizzare l'integrazione di Active Directory con questo controller di dominio fino a quando non viene installato un certificato.

alternativa, poiché il certificato deve essere considerato attendibile solo dal controller di dominio stesso, i clienti senza un server CA possono abilitare LDAPS creando un certificato autofirmato su il DC utilizzando la procedura elencata di seguito.

- Aprire una finestra PowerShell amministrativa sul controller di dominio.

- Eseguire il seguente comando per creare il certificato:

New-SelfSignedCertificate -DnsName dc1.domain.local, dc1 -CertStoreLocation cert:\LocalMachine\My (replacing "dc1.domain.local" and "dc1" with the FQDN and name of your domain controller)

- Eseguire il comando seguente per aprire lo snap-in di gestione dei certificati per il computer locale.

certlm.msc

- Accedere a Personal > Certificates, individuare il certificato appena creato e copiarlo in Trusted Root Certification Authorities > Certificates.

- Attendere che LDAPS si associ alla porta 636 utilizzando il nuovo certificato. Questa operazione viene eseguita automaticamente e richiede meno di un minuto.

- Utilizzare il seguente comando per verificare la connessione al controller di dominio utilizzando SSL sulla porta 636.

ldp.exeDopo l'installazione di un certificato valido sul controller di dominio e la connessione del test ldp.exe, il test di integrazione del servizio directory su iDRAC/OME può comunicare con il controller di dominio.

Affected Products

Dell OpenManage Enterprise, iDRAC7, iDRAC8, iDRAC9, Dell EMC OpenManage Enterprise, Microsoft Windows Server 2016, Microsoft Windows Server 2019, Microsoft Windows Server 2022Products

PowerEdge R240, PowerEdge R250, PowerEdge R340, PowerEdge R350, PowerEdge R440, PowerEdge R450, PowerEdge R540, PowerEdge R550, PowerEdge R640, PowerEdge R6415, PowerEdge R650, PowerEdge R650xs, PowerEdge R6515, PowerEdge R6525, PowerEdge R740

, PowerEdge R740XD, PowerEdge R740XD2, PowerEdge R7415, PowerEdge R7425, PowerEdge R750, PowerEdge R750XA, PowerEdge R750xs, PowerEdge R7515, PowerEdge R7525, PowerEdge R840, PowerEdge R940, PowerEdge R940xa, PowerEdge T140, PowerEdge T150, PowerEdge T340, PowerEdge T350, PowerEdge T440, PowerEdge T550, PowerEdge T640

...

Article Properties

Article Number: 000213104

Article Type: How To

Last Modified: 04 Dec 2024

Version: 3

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.