PowerEdge: Cómo configurar LDAPS para la integración de Active Directory

Summary: Este artículo contiene instrucciones para probar la conectividad de LDAPS en una controladora de dominio de Windows y habilitar LDAPS para su uso con productos Dell.

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

Cuando se configura un producto Dell, como OpenManage Enterprise, o un iDRAC para que se integre con Microsoft Active Directory, la conexión a la controladora de dominio a través de LDAPS puede fallar, aunque los ajustes de directorio parezcan correctos y se pueda acceder al puerto 636. Esto puede ocurrir si la controladora de dominio de destino no tiene instalado un certificado válido.

De manera predeterminada, Active Directory Domain Services se vincula al puerto 389 para las solicitudes de LDAP inseguras y al 636 para LDAP sobre SSL (LDAPS). Sin embargo, a pesar de que el puerto 636 está abierto en el firewall de Windows y acepta conexiones TCP, cualquier solicitud de directorio realizada a través del puerto 636 se rechaza si la controladora de dominio no tiene un certificado de confianza para vincularse al servicio durante el inicio.

Puede probar la conectividad de LDAPS mediante la herramienta LDP, que se instala en la controladora de dominio de manera predeterminada como parte de las características de administración de Active Directory.

Como alternativa, dado que el certificado solo debe ser de confianza para la controladora de dominio, los clientes sin un servidor de autoridad de certificación pueden habilitar LDAPS mediante la creación de un certificado autofirmado en DC mediante los pasos que se indican a continuación.

De manera predeterminada, Active Directory Domain Services se vincula al puerto 389 para las solicitudes de LDAP inseguras y al 636 para LDAP sobre SSL (LDAPS). Sin embargo, a pesar de que el puerto 636 está abierto en el firewall de Windows y acepta conexiones TCP, cualquier solicitud de directorio realizada a través del puerto 636 se rechaza si la controladora de dominio no tiene un certificado de confianza para vincularse al servicio durante el inicio.

Puede probar la conectividad de LDAPS mediante la herramienta LDP, que se instala en la controladora de dominio de manera predeterminada como parte de las características de administración de Active Directory.

- Ejecute el siguiente comando en un símbolo del sistema administrativo de la controladora de dominio.

ldp.exe

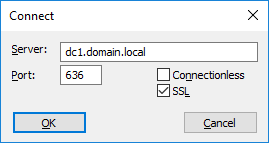

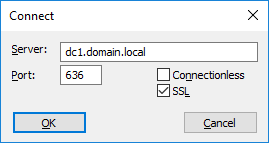

- Haga clic en Connection > Connect.

- Ingrese el FQDN de la controladora de dominio y conéctese al puerto 636 mediante SSL.

- Compruebe el resultado. Si la conexión falla con el mensaje “Error <0x51> Fail to connect”, la controladora de dominio no tiene un certificado LDAPS y los productos Dell no podrán utilizar la integración de Active Directory con esta controladora de dominio hasta que se instale un certificado.

Como alternativa, dado que el certificado solo debe ser de confianza para la controladora de dominio, los clientes sin un servidor de autoridad de certificación pueden habilitar LDAPS mediante la creación de un certificado autofirmado en DC mediante los pasos que se indican a continuación.

- Abra una ventana administrativa de PowerShell en la controladora de dominio.

- Ejecute el siguiente comando para crear el certificado:

New-SelfSignedCertificate -DnsName dc1.domain.local, dc1 -CertStoreLocation cert:\LocalMachine\My (replacing "dc1.domain.local" and "dc1" with the FQDN and name of your domain controller)

- Ejecute el siguiente comando para abrir el complemento de administración de certificados de la máquina local.

certlm.msc

- Vaya a Personal > Certificates, busque el certificado recién creado y cópielo en Trusted Root Certification Authorities > Certificates.

- Espere a que LDAPS se vincule al puerto 636 mediante el nuevo certificado. Esto se realiza automáticamente y tarda menos de un minuto.

- Utilice el siguiente comando para verificar la conexión con la controladora de dominio mediante SSL por medio del puerto 636.

ldp.exeDespués de instalar un certificado válido en la controladora de dominio y de que la prueba de ldp.exe se conecta correctamente, la prueba de integración del servicio de directorio en iDRAC/OME puede comunicarse con la controladora de dominio.

Affected Products

Dell OpenManage Enterprise, iDRAC7, iDRAC8, iDRAC9, Dell EMC OpenManage Enterprise, Microsoft Windows Server 2016, Microsoft Windows Server 2019, Microsoft Windows Server 2022Products

PowerEdge R240, PowerEdge R250, PowerEdge R340, PowerEdge R350, PowerEdge R440, PowerEdge R450, PowerEdge R540, PowerEdge R550, PowerEdge R640, PowerEdge R6415, PowerEdge R650, PowerEdge R650xs, PowerEdge R6515, PowerEdge R6525, PowerEdge R740

, PowerEdge R740XD, PowerEdge R740XD2, PowerEdge R7415, PowerEdge R7425, PowerEdge R750, PowerEdge R750XA, PowerEdge R750xs, PowerEdge R7515, PowerEdge R7525, PowerEdge R840, PowerEdge R940, PowerEdge R940xa, PowerEdge T140, PowerEdge T150, PowerEdge T340, PowerEdge T350, PowerEdge T440, PowerEdge T550, PowerEdge T640

...

Article Properties

Article Number: 000213104

Article Type: How To

Last Modified: 04 Dec 2024

Version: 3

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.