PowerEdge: Active Directory Entegrasyonu İçin LDAPS'yi Yapılandırma

Summary: Bu makalede, Windows etki alanı denetleyicisinde LDAPS bağlantısını test etmeye ve Dell ürünleriyle kullanım için LDAPS'yi etkinleştirmeye yönelik talimatlar yer almaktadır.

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

OpenManage Enterprise veya iDRAC gibi bir Dell ürününü Microsoft Active Directory ile entegre edilecek şekilde yapılandırırken, dizin ayarları doğru görünse ve 636 numaralı bağlantı noktasına erişilebilir olsa bile LDAPS üzerinden etki alanı denetleyicisi bağlantısı başarısız olabilir. Bu durum, hedef etki alanı denetleyicisinde geçerli bir sertifika yüklü değilse yaşanabilir.

Active Directory Etki Alanı Hizmetleri varsayılan olarak, güvenli olmayan LDAP istekleri için 389 numaralı bağlantı noktasına ve SSL üzerinden LDAP (LDAPS) için 636 numaralı bağlantı noktasına bağlanır. Ancak Windows güvenlik duvarında 636 numaralı bağlantı noktası açık olmasına ve TCP bağlantılarını kabul etmesine rağmen, DC'nin başlatma sırasında hizmete bağlanacak güvenilir bir sertifikası yoksa 636 numaralı bağlantı noktası üzerinden iletilen dizin istekleri reddedilir.

Active Directory yönetim özellikleri kapsamında etki alanı denetleyicisine varsayılan olarak yüklenen LDP aracı yardımıyla LDAPS bağlantısını test edebilirsiniz.

Alternatif olarak, sertifikaya yalnızca etki alanı denetleyicisinin kendisi tarafından güvenilmesi gerektiğinden, sertifika yetkilisi sunucusu olmayan müşteriler, üzerinde kendinden imzalı bir sertifika oluşturarak LDAPS'yi etkinleştirebilir aşağıda listelenen adımları kullanarak DC'yi seçin.

Active Directory Etki Alanı Hizmetleri varsayılan olarak, güvenli olmayan LDAP istekleri için 389 numaralı bağlantı noktasına ve SSL üzerinden LDAP (LDAPS) için 636 numaralı bağlantı noktasına bağlanır. Ancak Windows güvenlik duvarında 636 numaralı bağlantı noktası açık olmasına ve TCP bağlantılarını kabul etmesine rağmen, DC'nin başlatma sırasında hizmete bağlanacak güvenilir bir sertifikası yoksa 636 numaralı bağlantı noktası üzerinden iletilen dizin istekleri reddedilir.

Active Directory yönetim özellikleri kapsamında etki alanı denetleyicisine varsayılan olarak yüklenen LDP aracı yardımıyla LDAPS bağlantısını test edebilirsiniz.

- Etki alanı denetleyicisindeki bir yönetici komut isteminde aşağıdaki komutu çalıştırın.

ldp.exe

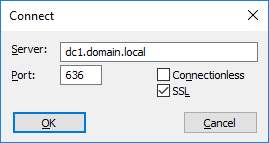

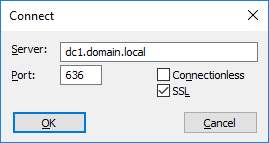

- Connection > Connect (Bağlantı > Bağlan) öğelerine tıklayın.

- Etki alanı denetleyicisinin FQDN'sini girin ve SSL kullanarak 636 numaralı bağlantı noktası üzerinden bağlanın.

- Çıktıyı kontrol edin. "Error <0x51> Fail to connect" hatası verilerek bağlantı başarısız olursa etki alanı denetleyicisinin LDAPS sertifikası yoktur ve Dell ürünleri, bir sertifika yüklenene kadar bu etki alanı denetleyicisiyle Active Directory entegrasyonunu kullanamaz.

Alternatif olarak, sertifikaya yalnızca etki alanı denetleyicisinin kendisi tarafından güvenilmesi gerektiğinden, sertifika yetkilisi sunucusu olmayan müşteriler, üzerinde kendinden imzalı bir sertifika oluşturarak LDAPS'yi etkinleştirebilir aşağıda listelenen adımları kullanarak DC'yi seçin.

- Etki alanı denetleyicisinde yönetici PowerShell penceresi açın.

- Sertifikayı oluşturmak için şu komutu çalıştırın:

New-SelfSignedCertificate -DnsName dc1.domain.local, dc1 -CertStoreLocation cert:\LocalMachine\My (replacing "dc1.domain.local" and "dc1" with the FQDN and name of your domain controller)

- Yerel makine için sertifika yönetimi ek bileşenini açmak üzere aşağıdaki komutu çalıştırın.

certlm.msc

- Personal > Certificates (Kişisel > Sertifikalar) seçeneğine gidin, yeni oluşturulan sertifikayı bulun ve Trusted Root Certification Authorities > Certificates (Güvenilir Kök Sertifika Yetkilileri > Sertifikalar) bölümüne kopyalayın.

- LDAPS'nin yeni sertifikayı kullanarak 636 numaralı bağlantı noktasına bağlanmasını bekleyin. Bu işlem otomatik olarak yapılır ve bir dakikadan az sürer.

- 636 numaralı bağlantı noktası üzerinden SSL'yi kullanarak DC bağlantısını doğrulamak için aşağıdaki komutu kullanın.

ldp.exeEtki alanı denetleyicisine geçerli bir sertifika yüklendikten ve ldp.exe test bağlantısı başarıyla kurulduktan sonra iDRAC/OME'deki dizin hizmeti entegrasyon testi, etki alanı denetleyicisi ile iletişim kurabilir.

Affected Products

Dell OpenManage Enterprise, iDRAC7, iDRAC8, iDRAC9, Dell EMC OpenManage Enterprise, Microsoft Windows Server 2016, Microsoft Windows Server 2019, Microsoft Windows Server 2022Products

PowerEdge R240, PowerEdge R250, PowerEdge R340, PowerEdge R350, PowerEdge R440, PowerEdge R450, PowerEdge R540, PowerEdge R550, PowerEdge R640, PowerEdge R6415, PowerEdge R650, PowerEdge R650xs, PowerEdge R6515, PowerEdge R6525, PowerEdge R740

, PowerEdge R740XD, PowerEdge R740XD2, PowerEdge R7415, PowerEdge R7425, PowerEdge R750, PowerEdge R750XA, PowerEdge R750xs, PowerEdge R7515, PowerEdge R7525, PowerEdge R840, PowerEdge R940, PowerEdge R940xa, PowerEdge T140, PowerEdge T150, PowerEdge T340, PowerEdge T350, PowerEdge T440, PowerEdge T550, PowerEdge T640

...

Article Properties

Article Number: 000213104

Article Type: How To

Last Modified: 04 Dec 2024

Version: 3

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.