Powerflex 4.x: SSL-varmenneketjun allekirjoittaminen ja lataaminen PowerFlex Manageriin

Summary: PowerFlex Manager sallii vain yhden varmenteen lataamisen luotetun CA-varmenteen vaihtoehdolla. Jos sinulla on varmenneketju, käytä SSL Trusted Certificate -vaihtoehtoa ladataksesi loput varmenteet. ...

Instructions

Appliance SSL Certificate on PowerFlex Manager -käyttöliittymän oletusvarmenne. Se voidaan kuitenkin korvata ulkoisen varmenteiden myöntäjän (CA) allekirjoittamalla varmenteella.

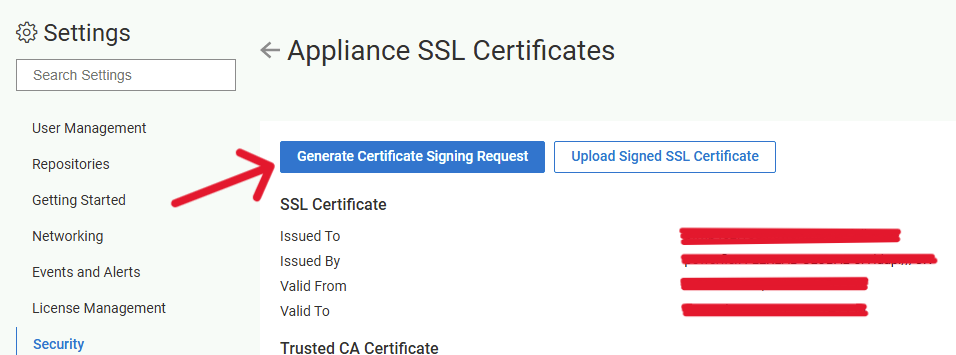

Vaihe 1.

Siirry asetuksiin> Suojauslaite> SSL-varmenteet> luovat allekirjoituspyynnön.

Tämä luo CSR-merkkijonon, joka on lisättävä mukautettuun varmenteeseen.

CSR voidaan luoda ja ladata vain kerran. Toisin sanoen, kun CSR on luotu, voit ladata sen vain kerran (Luo>Sign>Upload joka kerta).

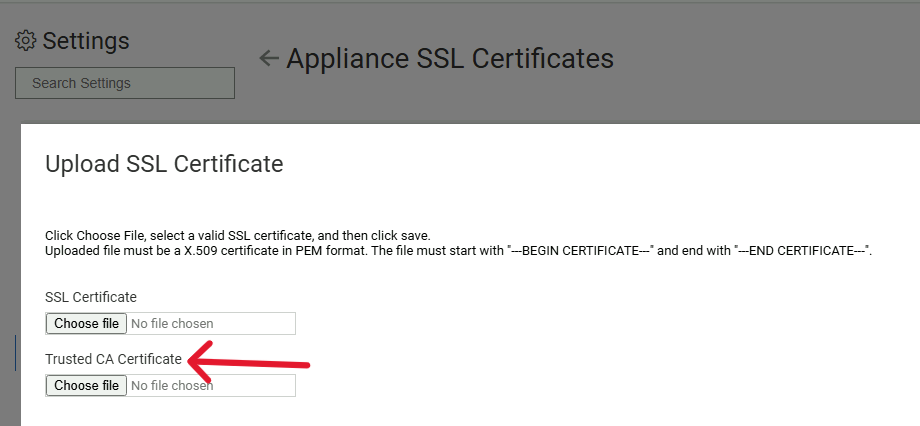

Vaihe 2.

Vaiheessa 1 ladatun CSR:n sisältävä tiedosto on ladattava SSL Certificate -kenttään kohdassa Settings >> Security Appliance SSL Certificates > Upload SSL Certificate. Jos CA-varmenteita on vain yksi, lataa se valitsemalla Trusted CA Certificate ladataksesi varmenteen. Jos varmenteita on ketju, ÄLÄ yritä ladata tiedostoa, jossa ne kaikki ovat, tai ladata niitä yksitellen, koska tällainen kenttä hyväksyy vain yhden varmenteen. Lataa välivarmenne, joka allekirjoitti PowerFlex Manager -varmenteen.

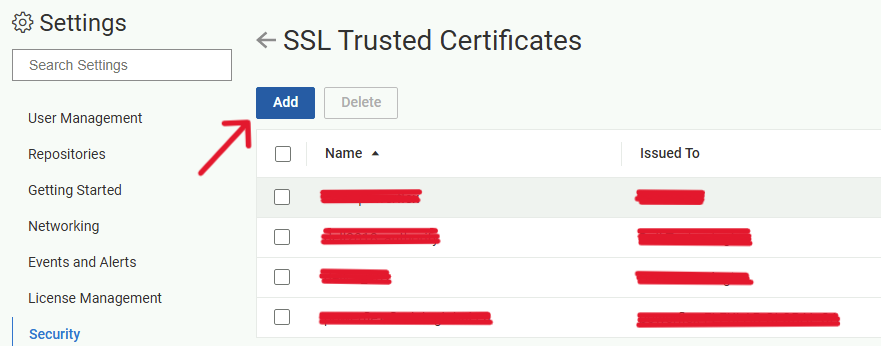

Vaihe 3. (Jos sinulla on varmenneketju, joka on ladattava.)

Lataa loput ketjun varmenteet yksitellen asetuksiin> Suojaus> SSL Trusted Varmenteet> Lisää

Varmista tällä komennolla, että CSR-tiedosto on ladattu oikein. Jos tls.key ja tls.crt on sama tavukoko, CSR ladattiin oikein.

Jos tls.key ja tls.crt jonka tavukoko poikkeaa aiemmin käytetystä CSR-tiedostosta, on luotava uusi CSR-tiedosto, jotta varmenne voidaan allekirjoittaa ja ladata uudelleen:

kubectl describe secret -n powerflex default-ingress-tls

Kun kaikki varmenteet on ladattu, löydät ne truststoren keycloack-podista. Varmenteet voidaan tarkistaa suorittamalla seuraavat komennot jossakin MVM:ssä.

kubectl exec -n powerflex keycloak-0 --keytoll -list -keystore /opt/keycloak/certs/trustore..jks -storepass $(kubectl -n powerflex get secret keycloak-store-credential -o jsonpath='{.data.storepass}' | base64 --decode ; echo)

kubectl exec -n powerflex keycloak-0 --keytoll -list -keystore /opt/keycloak/certs/trustore..jks -storepass $(kubectl -n powerflex get secret keycloak-store-credential -o jsonpath='{.data.storepass}' | base64 --decode ; echo) -v