NetWorker: Sådan konfigurerer du AD/LDAP-godkendelse

Summary: Denne KB indeholder en oversigt over, hvordan du føjer ekstern autoritet til NetWorker ved hjælp af NetWorker Management Consoles (NMC) eksterne autoritetsguide. Active Directory (AD) eller Linux LDAP-godkendelse kan bruges sammen med standard NetWorker administratorkontoen eller andre lokale NMC-konti. ...

Instructions

Eksterne autoritetsressourcer kan oprettes og administreres fra NetWorker Management Console (NMC), NetWorker Web User Interface (NWUI) eller AUTHC-scripts:

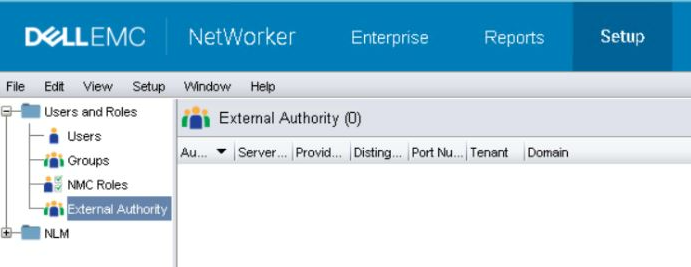

- NetWorker Management Console (NMC): Log på NMC med NetWorker-administratorkontoen. Gå til Setup-Users>and Roles-External>authorities.

- NetWorker-webbrugergrænseflade (NMC): Log på NWUI med NetWorker-administratorkontoen. Gå til Godkendelsesserver-eksterne>myndigheder.

Forudsætninger:

Ekstern godkendelse (AD eller LDAP) er integreret i databasen for NetWorker-godkendelsesserveren (AUTHC). Det er ikke direkte en del af NMC- eller NWUI-databaserne. I miljøer med en enkelt NetWorker-server er NetWorker-serveren AUTHC-vært. I miljøer med flere NetWorker-servere, der administreres via en enkelt NMC, er kun én af NetWorker-serverne AUTHC-serveren. Bestemmelse af AUTHC-værten er påkrævet for authc_mgmt kommandoer, der bruges i senere trin i denne artikel. AUTHC-serveren er identificeret i NetWorker Management Console-serverens (NMC) gstd.conf Fil:

- Linux:

/opt/lgtonmc/etc/gstd.conf - Windows (standard):

C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

BEMÆRK: Ikonetgstd.conffilen indeholder en strengauthsvc_hostnamesom definerer den godkendelsesserver, der bruges til at behandle loginanmodninger til NetWorker Management Console (NMC).

Proces:

Log på NetWorker Management Console (NMC) med NetWorker-administratorkontoen. Under fanen Opsætning ->Brugere og roller er der en ny mulighed for ekstern autoritet.

- For at tilføje en ny myndighed skaldu højreklikke i vinduet Ekstern myndighed og vælge Ny.

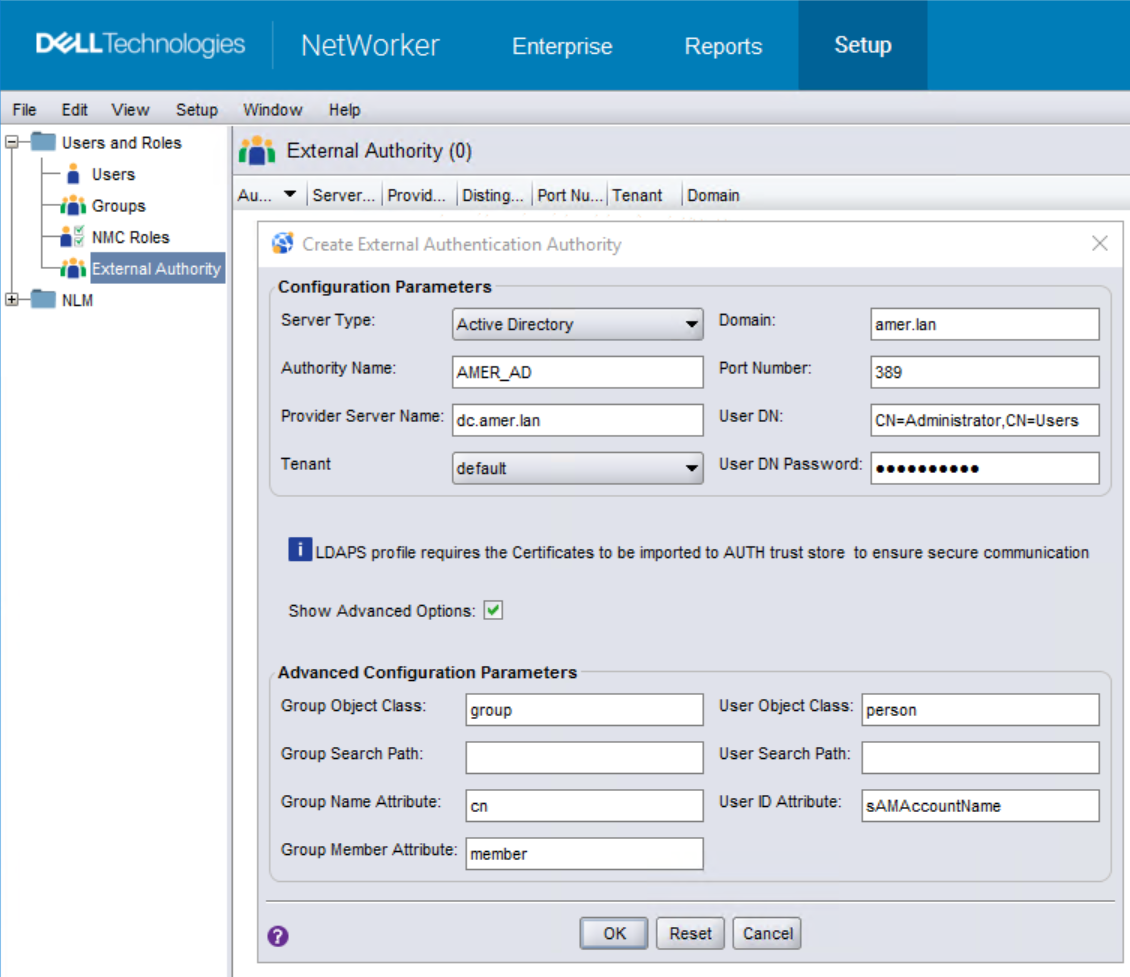

- I feltet Ekstern godkendelsesmyndighed skal du udfylde de obligatoriske felter med dine AD/LDAP-oplysninger.

- Markér afkrydsningsfeltet "Vis avancerede indstillinger" for at se alle felterne.

| Servertype | Vælg LDAP, hvis godkendelsesserveren er en Linux/UNIX LDAP-server, Active Directory, hvis du bruger en Microsoft Active Directory-server. |

| Myndighedsnavn | Angiv et navn til dette eksterne godkendelsescenter. Dette navn kan være, hvad du vil have det til at være, det er kun for at skelne mellem andre myndigheder, når flere er konfigureret. |

| Udbyderservernavn | Dette felt skal indeholde det fulde domænenavn (FQDN) på din AD- eller LDAP-server. |

| Lejer | Lejere kan bruges i miljøer, hvor der kan bruges mere end én godkendelsesmetode, eller hvor der skal konfigureres flere myndigheder. Som standard er "standard"-lejeren valgt. Brugen af lejere ændrer din logonmetode. Log på NMC med "domæne\bruger" for standardlejeren eller "lejer\domæne\bruger" for andre lejere. |

| Domæne | Angiv dit fulde domænenavn (undtagen et værtsnavn). Dette er typisk dit grundlæggende entydige navn (DN), som består af dine domænekomponentværdier (DC). |

| Portnummer | Til LDAP- og AD-integration skal du bruge port 389. Til LDAP over SSL skal du bruge port 636. Disse porte er standardporte på AD/LDAP-serveren, som ikke er NetWorker.

BEMÆRK: Ændring af porten til 636 er ikke tilstrækkelig til konfiguration af SSL. CA-certifikatet (og kæden, hvis der bruges en kæde) skal importeres fra domæneserveren til AUTHC-serveren. Se NetWorker: Sådan konfigureres "AD over SSL" (LDAPS) fra NetWorker Web User Interface (NWUI).

|

| Bruger DN | Angiv det entydige navn (DN) på en brugerkonto, der har fuld læseadgang til LDAP- eller AD-biblioteket. (DN) på en brugerkonto, der har fuld læseadgang til LDAP- eller AD-biblioteket.Angiv brugerkontoens relative DN eller hele DN, hvis det tilsidesætter den værdi, der er angivet i feltet Domæne. |

| Bruger DN-adgangskode | Angiv adgangskoden til den angivne brugerkonto. |

| Gruppeobjektklasse | Den objektklasse, der identificerer grupper i LDAP- eller AD-hierarkiet.

|

| Gruppesøgesti | Dette felt kan efterlades tomt, i hvilket tilfælde AUTHC er i stand til at forespørge på hele domænet. Der skal gives tilladelse til NMC/NetWorker-serveradgang, før disse brugere/grupper kan logge på NMC og administrere NetWorker-serveren. Angiv den relative sti til domænet i stedet for fuldt DN. |

| Attribut for gruppenavn | Den attribut, der identificerer gruppenavnet; For eksempel CN. |

| Attribut for gruppemedlem | Angiver gruppemedlemskabet for brugeren i en gruppe.

|

| Brugerobjektklasse | Den objektklasse, der identificerer brugerne i LDAP- eller AD-hierarkiet. For eksempel, inetOrgPerson eller user |

| Brugersøgningssti | Ligesom Group Search Path kan dette felt efterlades tomt, i hvilket tilfælde AUTHC er i stand til at forespørge på hele domænet. Angiv den relative sti til domænet i stedet for fuldt DN. |

| Bruger-id-attribut | Det bruger-id, der er knyttet til brugerobjektet i LDAP- eller AD-hierarkiet.

|

- Når alle felterne er udfyldt, skal du klikke på OK for at tilføje den nye autoritet.

- Du kan bruge ikonet

authc_mgmtpå din NetWorker AUTHC-server for at bekræfte, at AD/LDAP-grupperne/-brugerne er synlige:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-users -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups-for-user -D query-tenant=tenant_name -D query-domain=domain_name -D user-name=external_username

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-users -D query-tenant=default -D query-domain=amer.lan The query returns 47 records. User Name Full Dn Name Administrator CN=Administrator,CN=Users,dc=amer,dc=lan ... bkupadmin CN=Backup Administrator,CN=Users,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups -D query-tenant=default -D query-domain=amer.lan The query returns 72 records. Group Name Full Dn Name Administrators CN=Administrators,CN=Builtin,dc=amer,dc=lan ... NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin The query returns 1 records. Group Name Full Dn Name NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan

-p" mulighed. Hvis du støder på dette, skal du fjerne "-p password" fra kommandoerne. Du bliver bedt om at indtaste adgangskoden skjult efter at have kørt kommandoen.

- Når du er logget på NMC som standard NetWorker-administratorkonto, skal du åbne Opsætning -> Brugere og roller -> NMC-roller. Åbn egenskaberne for rollen "Console Application Administrators", og indtast det entydige navn

(DN) for en AD/LDAP-gruppe (indsamlet i trin 5) i feltet eksterne roller. For brugere, der kræver standardtilladelser som NetWorker-administrator, skal du angive AD/LDAP-gruppe-DN i rollen "Konsolsikkerhedsadministratorer". For brugere/grupper, der ikke har brug for administratorrettigheder til NMC-konsollen, skal du tilføje deres fulde DN i "Konsolbruger" - eksterne roller.

- Adgangstilladelser skal også anvendes pr. NetWorker-server, der er konfigureret i NMC. Dette kan gøres på en af to måder:

(DN) for en AD/LDAP-gruppe (indsamlet i trin 5) i feltet eksterne roller. For brugere, der kræver de samme niveautilladelser som standard NetWorker-administratorkontoen, skal du angive AD/LDAP-gruppe-DN i rollen "Sikkerhedsadministratorer".

(DN) for en AD/LDAP-gruppe (indsamlet i trin 5) i feltet eksterne roller. For brugere, der kræver de samme niveautilladelser som standard NetWorker-administratorkontoen, skal du angive AD/LDAP-gruppe-DN i rollen "Sikkerhedsadministratorer".

BEMÆRK: Som standard er der allerede DN for NetWorker-serverens gruppe LOKALE administratorer. Slet IKKE dette.

nsraddadmin Kommandoen kan køres fra en administrator- eller rodkommandoprompt på NetWorker-serveren:

nsraddadmin -e "OU=group,CN=you,CN=want,CN=to,CN=add,DC=domain,DC=local"

nsraddadmin -e "CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan"

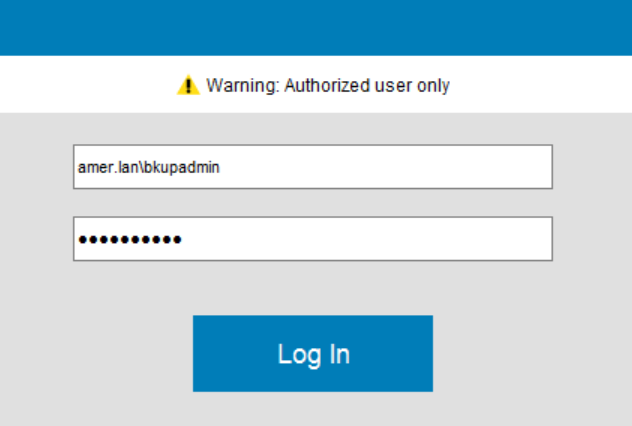

- Log ind på NMC med din AD/LDAP-konto (f.eks. domæne\bruger):

- (VALGFRIT) Hvis du ønsker, at en AD/LDAP-gruppe skal kunne administrere eksterne myndigheder, skal du udføre følgende på NetWorker-serveren.

- Åbn en administrations-/rodkommandoprompt.

- Brug AD-gruppen DN (indsamlet i trin 5), du vil tildele

FULL_CONTROLTilladelse til at køre:

authc_config -u Administrator -p NetWorker_Admin_Pass -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="AD/LDAP_group_dn"For eksempel

[root@nsr ~]# authc_config -u Administrator -p '!Password1' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan" Permission FULL_CONTROL is created successfully. [root@nsr ~]# authc_config -u Administrator -p '!Password1' -e find-all-permissions The query returns 2 records. Permission Id Permission Name Group DN Pattern Group DN 1 FULL_CONTROL ^cn=Administrators,cn=Groups.*$ 2 FULL_CONTROL CN=NetWorker_Admins,OU=Groups,dc=amer... [root@nsr ~]#

Additional Information

- NetWorker: Sådan konfigurerer du AD eller LDAP fra NetWorker-webbrugergrænsefladen

- NetWorker: Sådan opsættes LDAP/AD ved hjælp af authc_config instrukser

- NetWorker: Sådan konfigureres LDAPS-godkendelse

- NetWorker: NMC-login mislykkes for AD- eller LDAP-bruger med "Du har ikke rettigheder til at bruge NMC"