Isilon:RangerKMSとActive Directory Kerberosを使用してHadoop暗号化ゾーンを作成できない

Summary: Hadoop暗号化ゾーンを作成しようとすると、作成が失敗し、ユーザー名がHDFSユーザーではなくクラスター名になります。

Symptoms

OneFS 8.2、Ambari 2.7.3、HDP 3.1.4.0-315を使用してHadoop暗号化ゾーンを作成しようとすると、キーを取得できないため、ゾーンの作成に失敗します

HDPクラスターがインストールされ、Active DirectoryでKerberos対応され、RangerはRanger KMSで導入されます。キーはKMSで作成されます

[hdpuser1@centos-05 ~]$ hadoop key list -provider kms:// http@centos-05.foo.com:9292/kms

Listing keys for KeyProvider: org.apache.hadoop.crypto.key.kms.LoadBalancingKMSClientProvider@1750fbeb

keya

keyb

暗号化ゾーンを作成すると、次のエラーが表示されます。

# isi hdfs crypto encryption-zones create --path=/ifs/zone3/hdp/hadoop-root/keya --key-name=keya --zone=zone3 -v

Create Encryption Zone call failed: GetKeyMetaData: KMSがHTTPステータスを返します。403;リモート例外メッセージ: User:ISILONS-2G88EXB$は「keya」で「GET_METADATA」を行うことは許可されていません。要求:http://centos-05.foo.com:9292/kms/v1/key/keya/_metadata?user.name=hdfs

GET_METADATAにアクセスできない参照先のユーザー アカウントは、ADマシン オブジェクト アカウントです。isilons-2G88EXB$は、hdfsサービス アカウントではなく、このADオブジェクトをユーザー アカウント権限としてRanger KMSに追加できません。$により追加できません。

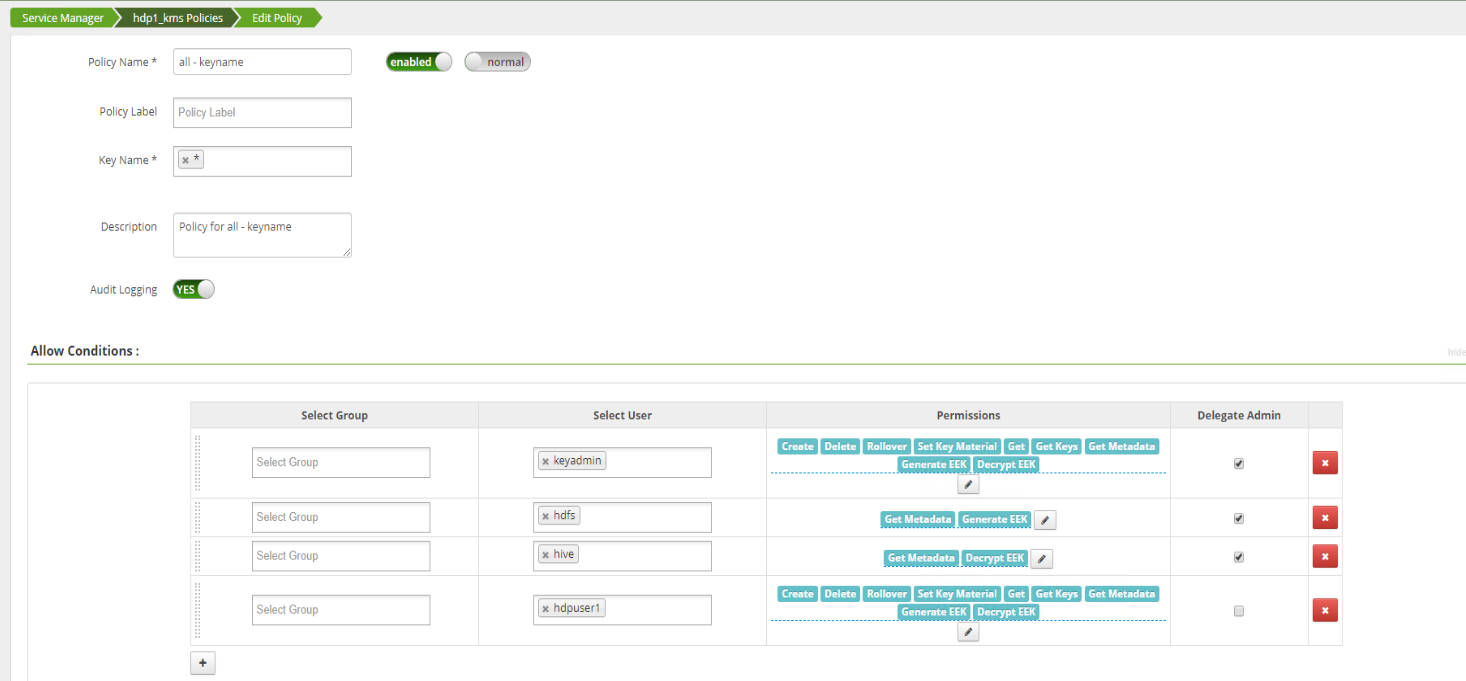

必要なGet_Metadata権限を持つHDFSアカウントがKMSに追加されます(スクリーンショットを参照)

pipe1-1# isi auth mapping token --zone=zone3 --user=foo\ISILONS-2G88EXB$

User

Name: FOOisilons-2g88exb$

UID: 1000008

SID: S-1-5-21-856609431-2249676204-1531082451-1738

ディスク上: S-1-5-21-856609431-2249676204-1531082451-1738

ZID: 5

ゾーン:zone3

権限: -

プライマリー グループ

名前: FOOdomain computers < -- コンピューター オブジェクト

GID: 1000003

SID: S-1-5-21-856609431-2249676204-1531082451-515

ディスク上: S-1-5-21-856609431-2249676204-1531082451-515

補足 ID

名前: 認証済みユーザー

SID: S-1-5-11

上記の動作により、現時点ではRanger KMSとADを使用したTDEはサポートされていません。

Cause

Resolution

これは機能と見なされるため、PdMが介入してスケジュールを設定する必要があります。アカウント チームが製品チームに連絡を取り、詳細な計画を確認することをお勧めします。

Additional Information

HDFSリファレンスおよびTDEホワイト ペーパー ガイド:

https://www.delltechnologies.com/resources/en-us/asset/white-papers/products/storage/h18083-wp-using-tde-with-isilon-hdfs.pdf

『PowerScale OneFS HDFS Reference Guide』