NetWorker: Sådan konfigureres "AD over SSL" (LDAPS) fra NetWorker Web User Interface (NWUI)

Summary: Denne KB beskriver den proces, der kræves for at konfigurere "AD over SSL" (LDAPS) fra NetWorker Web User Interface (NWUI).

Instructions

Hvis du vil konfigurere SSL-godkendelse, skal du importere CA-rodkæden (eller CA-kæden) til den cacerts-fil, der bruges af NetWorkers authc-server. I enkelte NetWorker-servermiljøer er serveren godkendelsesserveren. I større datazoner kan én AUTHC-server være den primære godkendelsesserver for flere servere. Se feltet Yderligere oplysninger for at få vejledning i identifikation af authc-serveren.

Konfiguration af AUTHC til at bruge SSL

Linux NetWorker-servere:

- Åbn en SSH-session til NetWorker-authc-serveren.

- Skift til rod:

$ sudo su -

- Brug OpenSSL til at hente CA-certifikatet (eller certifikatkæden) fra domæneserveren:

# openssl s_client -connect DOMAIN_SERVER_ADDRESS:636 -showcerts

- Enkelt certifikat: Kopier certifikatet inklusive -----BEGIN CERTIFICATE----- og -----END CERTIFICATE----- og læg det i en fil kaldet RCAcert.crt på et sted efter eget valg.

- Certifikatkæde: Kopier hvert certifikat (inklusive felterne -----BEGIN CERTIFICATE----- og -----END CERTIFICATE-----), og læg dem i individuelle filer. For eksempel ICA3cert.crt, ICA2cert.crt, ICA1cert.crt og endelig RCAcert.crt.

- For at lette processen skal du indstille følgende kommandolinjevariabler:

# java_bin=<path to java bin dir> *NOTE* For NetWorker Runtime Environment (NRE) this is /opt/nre/java/latest/bin. If you are using Oracle licensed Java Runtime Environment, specify the path to your JRE bin directory. # RCAcert=<path to RCAcer.crt> # ICA1cert=<path to ICA2cert.crt> *NOTE* Only required if you are using a certificate chain, repeat this for each intermediate cert ICA2cert.crt, ICA3.crt and so forth.

[root@nsr certs]# java_bin=/opt/nre/java/latest/bin [root@nsr certs]# RCAcert=/root/certs/RCAcert.crt [root@nsr certs]#

- Importér certifikaterne:

# $java_bin/keytool -import -alias ICA3 -keystore $java_bin/../lib/security/cacerts -file $ICA3cert -storepass changeit # $java_bin/keytool -import -alias ICA3 -keystore $java_bin/../lib/security/cacerts -file $ICA2cert -storepass changeit # $java_bin/keytool -import -alias ICA3 -keystore $java_bin/../lib/security/cacerts -file $ICA1cert -storepass changeit # $java_bin/keytool -import -alias RCA -keystore $java_bin/../lib/security/cacerts -file $RCAcert -storepass changeit

B. Hvis du får besked om et dubleret alias (tidligere, udløbet certifikat), skal du slette det eksisterende certifikat med samme alias:

# $java_bin/keytool -delete -alias ALIAS_NAME -keystore $java_bin/../lib/security/cacerts -storepass changeit

- Genstart NetWorker-servertjenester. Genstartstjenester genindlæser cacerts-filen under authc-opstart. Hvis NetWorker-tjenester ikke genstartes efter import af certifikaterne, mislykkes processen til konfiguration af den eksterne myndighed i NetWorker med en certifikatrelateret fejl.

# nsr_shutdown # systemctl start networker

Windows NetWorker-servere:

BEMÆRK: Brug OpenSSL til at oprette forbindelse til domæneserveren og få det CA-certifikat (eller kæde), der kræves til AD over SSL. Windows-servere inkluderer ikke OpenSSL som standard. Det kan dog installeres. Alternativt kan domæneadministratoren i stedet for at bruge OpenSSL levere CA-certifikatet (og kæden, hvis den bruges). De skal leveres i PEM-format. Brug af OpenSSL direkte fra godkendelsesserveren er den foretrukne metode.

- Åbn en administratorkommandoprompt.

- Angiv følgende variabler:

set openssl="<path to openssl.exe file>" *NOTE* This path can differ depending on how OpenSSL was installed. set java_bin="<path to java bin directory>" *NOTE* For NetWorker Runtime Environment (NRE) the default path is "C:\Program Files\NRE\java\jre#.#.#_###\bin". This path includes the NRE version specific Java version and build. When using Oracle licensed Java Runtime Environment, specify the path to the JRE bin directory.

C:\Users\administrator.AMER>set openssl="C:\Program Files\OpenSSL-Win64\bin\openssl.exe" C:\Users\administrator.AMER>set java_bin="C:\Program Files\NRE\java\jre1.8.0_431\bin" C:\Users\administrator.AMER>

- Brug OpenSSL til at hente CA-certifikatet (eller certifikatkæden) fra domæneserveren:

%openssl% s_client -connect DOMAIN_SERVER_ADDRESS:636 -showcerts

- Enkelt certifikat: Kopier certifikatet inklusive -----BEGIN CERTIFICATE----- og -----END CERTIFICATE----- og læg det i en fil kaldet RCAcert.crt på et sted efter eget valg.

- Certifikatkæde: Kopier hvert certifikat (inklusive felterne -----BEGIN CERTIFICATE----- og -----END CERTIFICATE-----), og læg dem i individuelle filer. For eksempel ICA3cert.crt, ICA2cert.crt, ICA1cert.crt og endelig RCAcert.crt.

- Angiv kommandolinjevariabler for rodnøglecenteret og eventuelle mellemliggende certifikater (hvis de bruges):

set RCAcert="<path to RCAcert.crt>" set ICA1cert="<path to ICA1cert.crt>"

C:\Users\administrator.AMER>set RCAcert="C:\tmp\certs\RCAcert.crt"

- Importér certifikaterne:

%java_bin%\keytool -import -alias ICA3 -keystore %java_bin%\..\lib\security\cacerts -file %ICA3cert% -storepass changeit %java_bin%\keytool -import -alias ICA2 -keystore %java_bin%\..\lib\security\cacerts -file %ICA2cert% -storepass changeit %java_bin%\keytool -import -alias ICA1 -keystore %java_bin%\..\lib\security\cacerts -file %ICA1cert% -storepass changeit %java_bin%\keytool -import -alias RCA -keystore %java_bin%\..\lib\security\cacerts -file %RCAcert% -storepass changeit

%java_bin%\keytool -delete -alias ALIAS_NAME -keystore %java_bin%\..\lib\security\cacerts -storepass changeit

- Genstart NetWorker-servertjenester. Genstartstjenester genindlæser cacerts-filen under authc-opstart. Hvis NetWorker-tjenester ikke genstartes efter import af certifikaterne, mislykkes processen til konfiguration af den eksterne myndighed i NetWorker med en certifikatrelateret fejl.

net stop nsrd net start nsrd

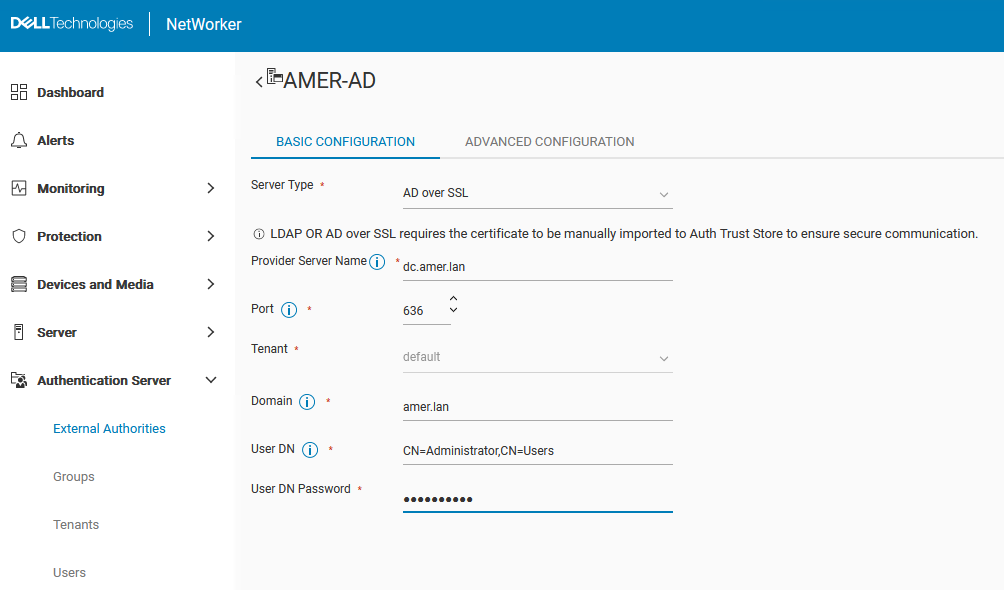

Oprettelse af "AD over SSL" ekstern autoritetsressource fra NWUI.

- Fra en webbrowser skal du åbne NWUI-serveren: https:// nwui-server-name:9090/nwui

- Log på med NetWorker-administratorkontoen.

- Udvid Godkendelsesserver i menuen, og klik på Eksterne myndigheder.

- Fra eksterne myndigheder skal du klikke på Tilføj+.

- Udfyld konfigurationsfelterne:

|

Mark

|

Værdi

|

|

Navn

|

Et beskrivende navn uden mellemrum til LDAP- eller AD-konfigurationen. Det maksimale antal tegn er 256. Angiv kun ASCII-tegn i konfigurationsnavnet.

|

|

Servertype

|

AD over SSL

|

|

Udbyderservernavn

|

Angiver værtsnavnet eller IP-adressen på Active Directory-serveren

|

|

Port

|

Port 636 bruges til SSL, bør dette felt udfyldes automatisk, hvis "AD over SSL" er valgt.

|

|

Lejer

|

Vælg lejeren, hvis den er konfigureret. Hvis der ikke er konfigureret eller krævet nogen lejer, kan du bruge "standard".

Konfiguration af en lejer kræver følgende logonsyntaks: "tenant_name\domain_name\user_name." Hvis standardlejeren bruges (fælles), er logonsyntaksen "domain_name\user_name". Lejer – Organisationsbeholder på øverste niveau til NetWorker-godkendelsestjenesten. Hvert eksternt godkendelsescenter i den lokale database tildeles en lejer. En lejer kan indeholde et eller flere domæner, men domænenavnene skal være entydige i lejeren. NetWorker Authentication Service opretter ét integreret lejernavn Standard, som indeholder Standarddomænet. Hvis du opretter flere lejere, kan du administrere komplekse konfigurationer. Tjenesteudbydere med begrænsede datazoner (RDZ) kan f.eks. oprette flere lejere for at levere isolerede databeskyttelsestjenester til lejerbrugere. |

|

Domæne

|

Det fulde domænenavn inklusive alle DC-værdier; fx: example.com

|

|

Bruger DN

|

Angiver det fulde entydige navn (DN) på en brugerkonto, der har fuld læseadgang til AD-kataloget

|

|

Bruger DN-adgangskode

|

Angiver adgangskoden til den brugerkonto, der bruges til at få adgang til og læse AD Direct

|

|

Gruppeobjektklasse

|

Kræves. Den objektklasse, der identificerer grupper i LDAP- eller AD-hierarkiet.

● Til LDAP skal du bruge groupOfUniqueNames eller groupOfNames ● Til AD skal du bruge gruppen |

|

Gruppesøgesti (valgfrit)

|

Et DN, der angiver den søgesti, som godkendelsestjenesten skal bruge, når der søges efter grupper i LDAP- eller AD-hierarkiet.

|

|

Attribut for gruppenavn

|

Den attribut, der identificerer gruppenavnet; For eksempel cn.

|

|

Attribut for gruppemedlem

|

Gruppemedlemskabet for brugeren i en gruppe:

● Til LDAP:

○ Når gruppeobjektklassen er groupOfNames , er attributten almindeligvis medlem.

○ Når Group Object Class er groupOfUniqueNames , er attributten almindeligvis uniquemember.

● For AD er værdien almindeligvis medlem.

|

|

Brugerobjektklasse

|

Den objektklasse, der identificerer brugerne i LDAP- eller AD-hierarkiet. For eksempel person.

|

|

Brugersøgningssti (valgfrit)

|

DN, der angiver den søgesti, som godkendelsestjenesten skal bruge, når der søges efter brugere i LDAP- eller AD-hierarkiet. Angiv en søgesti i forhold til det grundlæggende DN, som du angav i indstillingen configserver-address . For AD skal du f.eks. angive cn=brugere.

|

|

Bruger-id-attribut

|

Det bruger-id, der er knyttet til brugerobjektet i LDAP- eller AD-hierarkiet.

For LDAP er denne attribut almindeligvis uid. For AD er denne attribut almindeligvis sAMAccountName. |

BEMÆRK: Kontakt din AD/LDAP-administrator for at få bekræftet, hvilke AD/LDAP-specifikke felter der skal bruges til dit miljø.

- Når du er færdig, skal du klikke på Gem.

- Der vises nu en oversigt over den konfigurerede eksterne myndighedsressource:

- I menuen Serverbrugergrupper> skal du redigere de brugergrupper, der indeholder de rettigheder, du vil delegere til AD/LDAP-grupper eller -brugere. Hvis du vil tildele fulde administratorrettigheder, skal du angive AD-gruppen/bruger-DN'et i feltet Eksterne roller i rollerne Programadministratorer og Sikkerhedsadministratorer .

f.eks. CN=NetWorker_Admins,DC=amer,DC=lan

Dette kan også gøres fra kommandolinjen:

nsraddadmin -e "Distinguished_Name"

nsr:~ # nsraddadmin -e "CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan"

134751:nsraddadmin: Added role 'CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan' to the 'Security Administrators' user group.

134751:nsraddadmin: Added role 'CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan' to the 'Application Administrators' user group.

- Når AD-gruppe- eller bruger-DN'erne er angivet, skal du klikke på Gem.

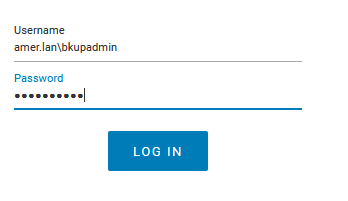

- Log ud af NWUI-grænsefladen, og log ind igen med AD-kontoen:

- Brugerikonet i øverste højre hjørne angiver, hvilken brugerkonto der er logget på.

Additional Information

Bekræftelse af den AUTHC-server, der bruges til NetWorker-godkendelse

NMC-serverens gstd.conf-fil (NetWorker Management Console) viser, hvilken vært der bruges til at behandle loginanmodninger:

Linux: /opt/lgtonmc/etc/gstd.conf

Windows: C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

Kontroller filen for authsvc_hostname værdi. Den authsvc_hostname er authc-serveren (godkendelse).

Sådan kontrollerer du AD-gruppemedlemskab og henter værdierne for Distinguished Name (DN), der skal bruges til NetWorker-tilladelser:

Du kan bruge ikonet authcmgmt på din NetWorker-server for at bekræfte, at AD/LDAP-grupperne/-brugerne er synlige:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-users -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups-for-user -D query-tenant=tenant_name -D query-domain=domain_name -D user-name=ad_username

Eksempel:

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-users -D query-tenant=default -D query-domain=amer.lan The query returns 47 records. User Name Full Dn Name Administrator CN=Administrator,CN=Users,dc=amer,dc=lan ... bkupadmin CN=Backup Administrator,CN=Users,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups -D query-tenant=default -D query-domain=amer.lan The query returns 72 records. Group Name Full Dn Name Administrators CN=Administrators,CN=Builtin,dc=amer,dc=lan ... NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin The query returns 1 records. Group Name Full Dn Name NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan

BEMÆRK: På nogle systemer er

authc Kommandoer kan mislykkes med fejlen "forkert adgangskode", selvom den korrekte adgangskode er angivet. Dette skyldes, at adgangskoden er angivet som synlig tekst med -p . Hvis du støder på dette, skal du fjerne -p password fra kommandoerne. Du bliver bedt om at indtaste adgangskoden skjult efter at have kørt kommandoen.

Andre relevante artikler:

- NetWorker: Sådan opsættes LDAP/AD ved hjælp af authc_config instrukser

- NetWorker: Sådan konfigurerer du AD/LDAP-godkendelse

- NetWorker: Sådan nulstilles administratoradgangskoden

- NetWorker: LDAPS-integration mislykkes med "Der opstod en SSL-handshake-fejl under forsøg på at oprette forbindelse til LDAPS-server: Kunne ikke finde gyldig certificeringssti til det anmodede mål"

- NetWorker: Sådan importeres eller erstattes certifikatmyndighedssignerede certifikater for "Authc" og "NWUI" (Linux)

- NetWorker: Sådan importeres eller erstattes certifikatmyndighedssignerede certifikater for "Authc" og "NWUI" (Windows)