NetWorker: Jak skonfigurować „AD przez SSL” (LDAPS) z poziomu sieciowego interfejsu użytkownika NetWorker (NWUI)

Summary: Ten artykuł bazy wiedzy zawiera szczegółowe informacje na temat procesu konfigurowania usługi „AD przez SSL” (LDAPS) z poziomu sieciowego interfejsu użytkownika NetWorker (NWUI).

Instructions

Aby skonfigurować uwierzytelnianie SSL, zaimportuj główny urząd certyfikacji (lub łańcuch urzędów certyfikacji) do pliku cacerts używanego przez serwer uwierzytelniania NetWorker. W środowiskach z jednym serwerem NetWorker jest on jednocześnie serwerem uwierzytelniania; w większych strefach danych jeden z serwerów uwierzytelniania może być głównym serwerem uwierzytelniania dla wielu serwerów. Zapoznaj się z polem Additional Info, aby uzyskać instrukcje identyfikacji serwera uwierzytelniania.

Konfigurowanie serwera AUTHC do korzystania z protokołu SSL

Serwery NetWorker systemu Linux:

- Otwórz sesję SSH na serwerze uwierzytelniania NetWorker.

- Przełącz się do katalogu głównego:

$ sudo su -

- Użyj protokołu OpenSSL, aby uzyskać certyfikat urzędu certyfikacji (lub łańcuch certyfikatów) z serwera domeny:

# openssl s_client -connect DOMAIN_SERVER_ADDRESS:636 -showcerts

- Pojedynczy certyfikat: Skopiuj certyfikat wraz z wpisami -----BEGIN CERTIFICATE----- i -----END CERTIFICATE----- i umieść go w pliku o nazwie RCAcert.crt w wybranej lokalizacji.

- Łańcuch certyfikatów: Skopiuj poszczególne certyfikaty (wraz z polami -----BEGIN CERTIFICATE----- i -----END CERTIFICATE-----) i umieść je w osobnych plikach. Na przykład ICA3cert.crt, ICA2cert.crt, ICA1cert.crt i na końcu RCAcert.crt.

- Aby ułatwić ten proces, ustaw następujące zmienne wiersza polecenia:

# java_bin=<path to java bin dir> *NOTE* For NetWorker Runtime Environment (NRE) this is /opt/nre/java/latest/bin. If you are using Oracle licensed Java Runtime Environment, specify the path to your JRE bin directory. # RCAcert=<path to RCAcer.crt> # ICA1cert=<path to ICA2cert.crt> *NOTE* Only required if you are using a certificate chain, repeat this for each intermediate cert ICA2cert.crt, ICA3.crt and so forth.

[root@nsr certs]# java_bin=/opt/nre/java/latest/bin [root@nsr certs]# RCAcert=/root/certs/RCAcert.crt [root@nsr certs]#

- Importowanie certyfikatów:

# $java_bin/keytool -import -alias ICA3 -keystore $java_bin/../lib/security/cacerts -file $ICA3cert -storepass changeit # $java_bin/keytool -import -alias ICA3 -keystore $java_bin/../lib/security/cacerts -file $ICA2cert -storepass changeit # $java_bin/keytool -import -alias ICA3 -keystore $java_bin/../lib/security/cacerts -file $ICA1cert -storepass changeit # $java_bin/keytool -import -alias RCA -keystore $java_bin/../lib/security/cacerts -file $RCAcert -storepass changeit

B. Jeśli otrzymasz alert o zduplikowanym aliasie (starszy, wygasły certyfikat), usuń istniejący certyfikat o takim samym aliasie:

# $java_bin/keytool -delete -alias ALIAS_NAME -keystore $java_bin/../lib/security/cacerts -storepass changeit

- Uruchom ponownie usługi serwera NetWorker. Ponowne uruchomienie usług powoduje ponowne załadowanie pliku cacerts podczas uruchamiania serwera uwierzytelniania. Jeśli usługi NetWorker nie zostaną ponownie uruchomione po zaimportowaniu certyfikatów, proces konfiguracji urzędu zewnętrznego w rozwiązaniu NetWorker zakończy się niepowodzeniem z powodu błędu związanego z certyfikatem.

# nsr_shutdown # systemctl start networker

Serwery NetWorker systemu Windows:

UWAGA: Użyj protokołu OpenSSL, aby połączyć się z serwerem domeny i uzyskać certyfikat urzędu certyfikacji (lub łańcuch) potrzebny dla usługi AD przez SSL. Serwery systemu Windows domyślnie nie obejmują protokołu OpenSSL, jednak można go zainstalować. Ewentualnie, zamiast używać protokołu OpenSSL, administrator domeny może dostarczyć certyfikat urzędu certyfikacji (i łańcuch, jeśli jest używany). Muszą być one dostarczone w formacie PEM. Preferowaną metodą jest użycie protokołu OpenSSL do uzyskania certyfikatu bezpośrednio z serwera uwierzytelniania.

- Zaloguj się jako administrator i uruchom wiersz polecenia.

- Ustaw następujące zmienne:

set openssl="<path to openssl.exe file>" *NOTE* This path can differ depending on how OpenSSL was installed. set java_bin="<path to java bin directory>" *NOTE* For NetWorker Runtime Environment (NRE) the default path is "C:\Program Files\NRE\java\jre#.#.#_###\bin". This path includes the NRE version specific Java version and build. When using Oracle licensed Java Runtime Environment, specify the path to the JRE bin directory.

C:\Users\administrator.AMER>set openssl="C:\Program Files\OpenSSL-Win64\bin\openssl.exe" C:\Users\administrator.AMER>set java_bin="C:\Program Files\NRE\java\jre1.8.0_431\bin" C:\Users\administrator.AMER>

- Użyj protokołu OpenSSL, aby uzyskać certyfikat urzędu certyfikacji (lub łańcuch certyfikatów) z serwera domeny:

%openssl% s_client -connect DOMAIN_SERVER_ADDRESS:636 -showcerts

- Pojedynczy certyfikat: Skopiuj certyfikat wraz z wpisami -----BEGIN CERTIFICATE----- i -----END CERTIFICATE----- i umieść go w pliku o nazwie RCAcert.crt w wybranej lokalizacji.

- Łańcuch certyfikatów: Skopiuj poszczególne certyfikaty (wraz z polami -----BEGIN CERTIFICATE----- i -----END CERTIFICATE-----) i umieść je w osobnych plikach. Na przykład ICA3cert.crt, ICA2cert.crt, ICA1cert.crt i na końcu RCAcert.crt.

- Ustaw zmienne wiersza poleceń dla głównego urzędu certyfikacji i wszelkich certyfikatów pośrednich (jeśli są używane):

set RCAcert="<path to RCAcert.crt>" set ICA1cert="<path to ICA1cert.crt>"

C:\Users\administrator.AMER>set RCAcert="C:\tmp\certs\RCAcert.crt"

- Importowanie certyfikatów:

%java_bin%\keytool -import -alias ICA3 -keystore %java_bin%\..\lib\security\cacerts -file %ICA3cert% -storepass changeit %java_bin%\keytool -import -alias ICA2 -keystore %java_bin%\..\lib\security\cacerts -file %ICA2cert% -storepass changeit %java_bin%\keytool -import -alias ICA1 -keystore %java_bin%\..\lib\security\cacerts -file %ICA1cert% -storepass changeit %java_bin%\keytool -import -alias RCA -keystore %java_bin%\..\lib\security\cacerts -file %RCAcert% -storepass changeit

%java_bin%\keytool -delete -alias ALIAS_NAME -keystore %java_bin%\..\lib\security\cacerts -storepass changeit

- Uruchom ponownie usługi serwera NetWorker. Ponowne uruchomienie usług powoduje ponowne załadowanie pliku cacerts podczas uruchamiania serwera uwierzytelniania. Jeśli usługi NetWorker nie zostaną ponownie uruchomione po zaimportowaniu certyfikatów, proces konfiguracji urzędu zewnętrznego w rozwiązaniu NetWorker zakończy się niepowodzeniem z powodu błędu związanego z certyfikatem.

net stop nsrd net start nsrd

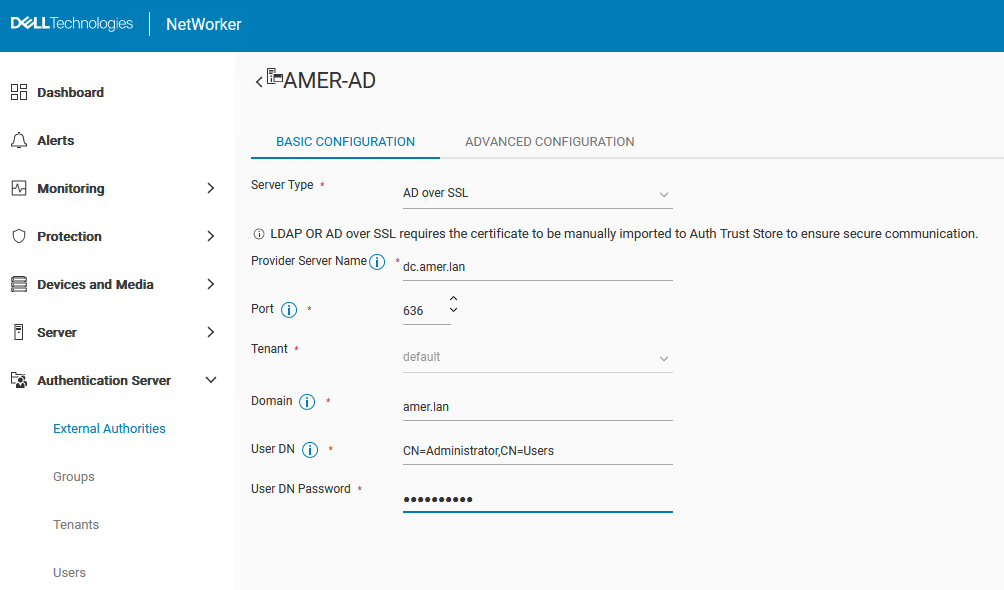

Tworzenie zasobu urzędu zewnętrznego „AD przez SSL” za pomocą NWUI.

- Z poziomu przeglądarki internetowej uzyskaj dostęp do serwera NWUI: https://nazwa_serwera_nwui:9090/nwui

- Zaloguj się przy użyciu konta administratora NetWorker.

- W menu rozwiń pozycję Authentication Server i kliknij opcję External Authorities.

- W sekcji External Authorities kliknij przycisk Add+.

- Wypełnij pola konfiguracyjne:

|

Field

|

Wartość

|

|

Nazwa

|

Nazwa opisowa, bez spacji, konfiguracji LDAP lub AD. Maksymalna liczba znaków to 256. W nazwie konfiguracji należy używać tylko znaków ASCII.

|

|

Server Type

|

AD over SSL

|

|

Provider Server Name

|

Określa nazwę hosta lub adres IP serwera usługi Active Directory.

|

|

Port

|

Dla protokołu SSL używany jest port 636. To pole powinno zostać wypełnione automatycznie, jeśli wybrano opcję „AD over SSL”.

|

|

Tenant

|

Wybierz dzierżawę, jeśli jest skonfigurowana. Jeśli żadna dzierżawa nie jest skonfigurowana ani wymagana, można użyć wartości domyślnej.

Konfiguracja dzierżawy wymaga następującej składni logowania „nazwa_dzierżawy\nazwa_domeny\nazwa_użytkownika”. Jeśli używana jest dzierżawa domyślna (wspólna), składnia logowania to „nazwa_domeny\nazwa_użytkownika”. Tenant — kontener organizacyjny najwyższego poziomu dla usługi uwierzytelniania NetWorker. Każdy zewnętrzny urząd uwierzytelniania w lokalnej bazie danych jest przypisany do dzierżawy. Dzierżawa może zawierać jedną lub więcej domen, ale nazwy domen muszą być unikatowe w obrębie dzierżawy. Usługa uwierzytelniania NetWorker tworzy jedną zintegrowaną nazwę dzierżawy Default, która zawiera domenę domyślną. Tworzenie wielu dzierżaw ułatwia zarządzanie złożonymi konfiguracjami. Na przykład dostawcy usług z ograniczonymi strefami danych (RDZ) mogą utworzyć wiele dzierżaw, aby świadczyć izolowane usługi w zakresie ochrony danych użytkownikom dzierżawy. |

|

Domena

|

Pełna nazwa domeny, wraz ze wszystkimi wartościami DC, np. example.com.

|

|

User DN

|

Określa pełną nazwę wyróżniającą (DN) konta użytkownika, które ma pełny dostęp do odczytu w katalogu usługi AD.

|

|

User DN Password

|

Określa hasło konta użytkownika używanego do uzyskiwania dostępu i odczytywania informacji z usługi AD Direct.

|

|

Group Object Class

|

Wymagane. Klasa obiektów identyfikująca grupy w hierarchii LDAP lub AD.

● W przypadku LDAP użyj groupOfUniqueNames lub groupOfNames ● W przypadku AD użyj group |

|

Group Search Path (opcjonalnie)

|

Nazwa wyróżniająca określająca ścieżkę wyszukiwania, która powinna być używana przez usługę uwierzytelniania podczas wyszukiwania grup w hierarchii LDAP lub AD.

|

|

Group Name Attribute

|

Atrybut identyfikujący nazwę grupy, np. cn.

|

|

Group Member Attribute

|

Przynależność użytkownika do grupy:

● W przypadku LDAP:

○ Gdy Group Object Class ma wartość groupOfNames, atrybutem jest zwykle member.

○ Gdy Group Object Class ma wartość groupOfUniqueNames, atrybutem jest zwykle uniquemember.

● W przypadku usługi AD wartością jest zwykle member.

|

|

User Object Class

|

Klasa obiektów identyfikująca użytkowników w hierarchii LDAP lub AD. Na przykład person.

|

|

User Search Path (opcjonalnie)

|

Nazwa wyróżniająca określająca ścieżkę wyszukiwania, która powinna być używana przez usługę uwierzytelniania podczas wyszukiwania użytkowników w hierarchii LDAP lub AD. Określ ścieżkę wyszukiwania względem podstawowej nazwy wyróżniającej określonej w opcji configserver-address. Na przykład dla usługi AD określ cn=users.

|

|

User ID Attribute

|

Identyfikator użytkownika powiązany z obiektem użytkownika w hierarchii LDAP lub AD.

W przypadku protokołu LDAP atrybutem tym jest zazwyczaj uid. W przypadku usługi AD atrybutem tym jest zazwyczaj sAMAccountName. |

UWAGA: Skontaktuj się z administratorem AD/LDAP, aby upewnić się, które pola właściwe dla AD/LDAP są potrzebne w Twoim środowisku.

- Po zakończeniu kliknij save.

- Powinno zostać wyświetlone podsumowanie skonfigurowanego zasobu urzędu zewnętrznego:

- W menu Server > User Groups edytuj grupy użytkowników zawierające uprawnienia, które mają być delegowane do grup lub użytkowników AD/LDAP. Aby przyznać pełne uprawnienia administratora, określ nazwę wyróżniającą grupy/użytkownika AD w polu External Roles dla ról Application Administrators and Security Administrators.

na przykład: CN=NetWorker_Admins,DC=amer,DC=lan

Można to zrobić także z poziomu wiersza poleceń:

nsraddadmin -e "Distinguished_Name"

nsr:~ # nsraddadmin -e "CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan"

134751:nsraddadmin: Added role 'CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan' to the 'Security Administrators' user group.

134751:nsraddadmin: Added role 'CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan' to the 'Application Administrators' user group.

- Po określeniu nazw wyróżniających grup lub użytkowników AD kliknij przycisk Save.

- Wyloguj się z interfejsu NWUI i zaloguj się ponownie przy użyciu konta AD:

- Ikona użytkownika w prawym górnym rogu wskazuje, który użytkownik jest zalogowany.

Additional Information

Potwierdzanie serwera AUTHC używanego do uwierzytelniania rozwiązania NetWorker

Plik gstd.conf serwera NetWorker Management Console (NMC) pokazuje, który host jest używany do przetwarzania żądań logowania:

Linux: /opt/lgtonmc/etc/gstd.conf

Windows: C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

Sprawdź w pliku wartość authsvc_hostname. Wartość authsvc_hostname określa serwer authc (uwierzytelniania).

Sprawdzanie przynależności do grupy AD i uzyskiwanie wartości nazwy wyróżniającej (DN) wymaganych dla uprawnień NetWorker:

Można użyć polecenia authcmgmt na serwerze NetWorker, aby potwierdzić widoczność grup/użytkowników AD/LDAP:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-users -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups-for-user -D query-tenant=tenant_name -D query-domain=domain_name -D user-name=ad_username

Przykład:

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-users -D query-tenant=default -D query-domain=amer.lan The query returns 47 records. User Name Full Dn Name Administrator CN=Administrator,CN=Users,dc=amer,dc=lan ... bkupadmin CN=Backup Administrator,CN=Users,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups -D query-tenant=default -D query-domain=amer.lan The query returns 72 records. Group Name Full Dn Name Administrators CN=Administrators,CN=Builtin,dc=amer,dc=lan ... NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin The query returns 1 records. Group Name Full Dn Name NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan

UWAGA: W przypadku niektórych systemów polecenia

authc mogą zakończyć się niepowodzeniem z błędem „nieprawidłowe hasło”, nawet jeśli podano prawidłowe hasło. Dzieje się tak ze względu na podawanie hasła w formie widocznego tekstu w opcji -p . W przypadku wystąpienia tego błędu usuń -p password z poleceń. Po uruchomieniu polecenia zostanie wyświetlony monit o wprowadzenie ukrytego hasła.

Inne powiązane artykuły:

- NetWorker: Konfigurowanie uwierzytelniania LDAP/AD przy użyciu skryptów authc_config

- NetWorker: Konfigurowanie uwierzytelniania AD/LDAP

- NetWorker: Resetowanie hasła administratora

- NetWorker: Integracja LDAPS kończy się niepowodzeniem z komunikatem „An SSL handshake error occurred while attempt to connect to LDAPS server: Unable to find valid certification path to requested target”

- NetWorker: Jak zaimportować lub zastąpić certyfikaty podpisane przez urząd certyfikacji dla „Authc” i „NWUI” (Linux)

- NetWorker: Jak zaimportować lub zastąpić certyfikaty podpisane przez urząd certyfikacji dla „Authc” i „NWUI” (Windows)