PowerVault ME4: Installation og fjernelse af brugerdefinerede certifikater

Summary: Denne artikel beskriver trinene til installation af et brugerdefineret certifikat via FTP til storageprodukter i Dell PowerVault ME-serien.

Instructions

Installation eller fjernelse af brugerdefinerede certifikater på ME4

- Installation af certifikatet

- Visning af certifikatoplysninger

- Fjernelse af brugerdefinerede certifikater

- Eksempel på Kun CLI ved brug af Linux- og ME4 SSH-session

Installation af certifikatet.

Udfør følgende trin for at installere et tredjepartssikkerhedscertifikat eller et selvsigneret sikkerhedscertifikat:

-

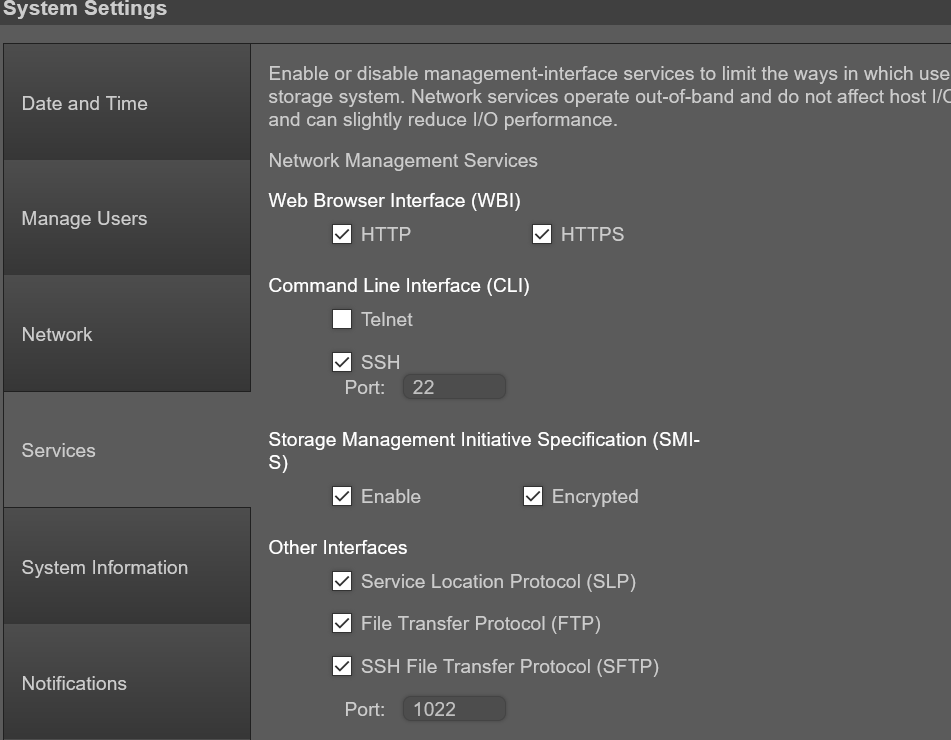

Forbered dig på at bruge FTP eller Secure File Transfer Protocol (SFTP) i PowerVault Manager:

-

Bestem IP-adresserne på netværksporten for controllerne under ME4 System Settings > Network.

-

Kontroller, at FTP- eller SFTP-tjenesten er aktiveret på lageret under ME4-systemindstillingstjenesterne > . Hvis du bruger SFTP, skal du registrere, hvilken port SFTP er indstillet til at bruge.

-

-

ME4 System Settings > Manage Users kan bruges til at kontrollere, at brugerkontoen har Administrer- og FTP/SFTP-roller.

-

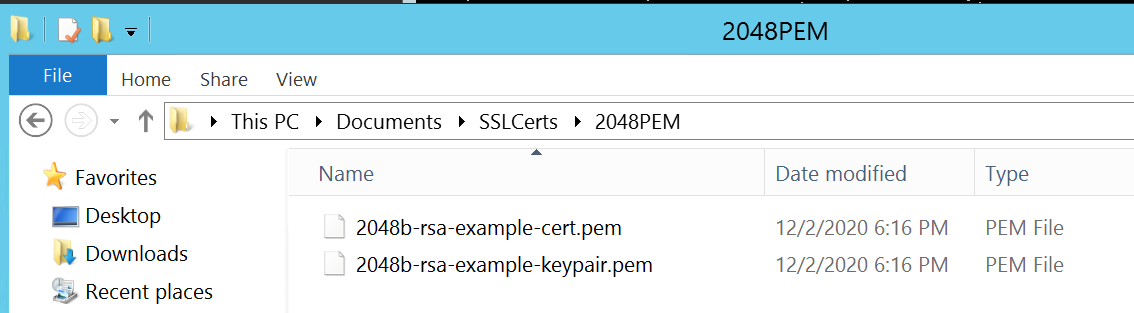

Anbring certifikatfilen og nøglefilen i en mappe, der er tilgængelig for FTP-klienten. Certifikatets og nøglefilens format skal være PEM-format (Privacy Enhanced Mail). Kunder kan uploade DER-filer (Distinguished Encoding Rules), men de kan ikke bruges, når administrationen på controllerne genstartes. Bemærk: ME4 understøtter certifikater med jokertegn.

-

Åbn en kommandoprompt (Windows) eller et terminalvindue (UNIX), og gå til den mappe, der indeholder certifikatfilerne. Brugergrænsefladen kan ikke bruges som Filezilla-klienten, fordi linjen "put" kræver kommandoparametre efter filnavnet.

Windows FTP kan ikke udføre passiv FTP, hvis firewallen er aktiveret. Det kan muligvis logge på ME4-arrayet, men derefter fejles der med et portforbindelsesproblem, når du forsøger at sende filer. Hvis du forsøger at bruge Windows-kommandolinjen FTP, skal Windows-firewallen deaktiveres, før du starter.)

-

Skriv:

sftp controller-network-address -P port or ftp controller-network-address. Filerne skal uploades til begge controllere, for at de kan bruges på begge controllere.

F.eks.: sftp 10.235.XXX.XXX -P 1022 or ftp 10.X.0.X X.

Log på som bruger med tilladelser til administration af roller og FTP- eller SFTP-grænsefladetilladelser. I disse eksempler bruges WinSCP FTP-kommandolinjeklienten, men hvis Windows-firewall er deaktiveret, kan Windows FTP-klienten bruges. En Linux-klient kan også bruges.

C:\Users\Administrator\Documents\SSLCerts\2048PEM>"c:\Program Files (x86)\WinSCP\WinSCP.com"

winscp> open ftp://100.85.XXX.X

Prompting for credentials...

Username: manage

Connecting to 100.85.XXX.X ...

Password:

Connected

Starting the session...

Session started.

Active session: [1] 100.85.XXX.X

winscp>

-

Skriv:

put certificate-file-name cert-filehvor certifikatfilnavnet er navnet på certifikatfilen for din specifikke lagerenhed. Der kan opstå filfejl, hvis den mappe, certifikatet placeres i, er en skjult mappe, som FTP-brugeren ikke har tilladelse til at ændre.

winscp> put 2048b-rsa-example-cert.pem cert-file

2048b-rsa-example-cert.pe | 1 KB | 0.0 KB/s | binary | 100%

winscp>

-

Skriv:

put key-file-name cert-key-fileHvor nøglefilnavn er navnet på sikkerhedsnøglefilen til dit specifikke lager.

winscp> put 2048b-rsa-example-keypair.pem cert-key-file

2048b-rsa-example-keypair | 1 KB | 0.0 KB/s | binary | 100%

winscp>

-

Bemærk: Hvis der udføres en mappeliste på systemets FTP-sted efter upload af disse filer, ses de ikke. De gemmes i skjulte mapper, som FTP-brugeren ikke kan se på.

winscp> ls

D--------- 0 0 ..

Lrwxrwxrwx 0 0 0 12 Dec 2 13:19:33 2020 .banner ->

-rw-rw-rw- 0 0 10 0 Dec 2 14:46:49 2020 0

-rw-r--r-- 0 0 0 8436 Dec 2 13:19:33 2020 README

winscp>

-

Gentag trin 4, 5, 6 og 7 for den anden controller.

-

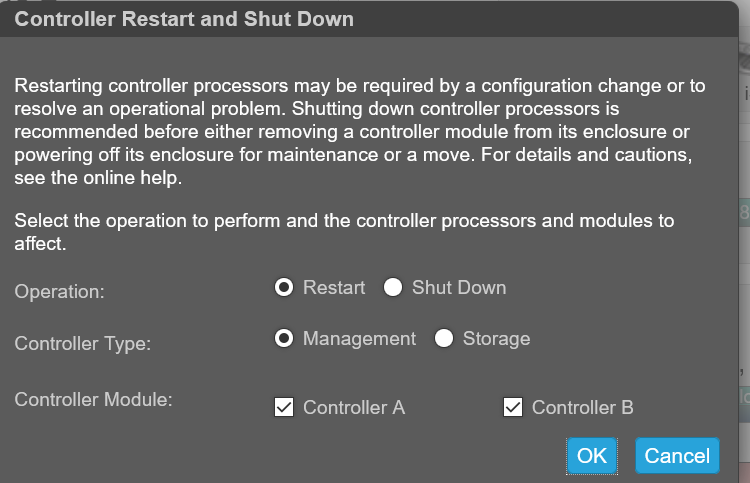

Genstart begge administrationscontrollere for at få det nye sikkerhedscertifikat til at træde i kraft. Når administrationscontrollerne er genstartet, kan certifikatet ses via brugergrænsefladen som vist nedenfor eller ved hjælp af SSH-kommandoen "show certificate".

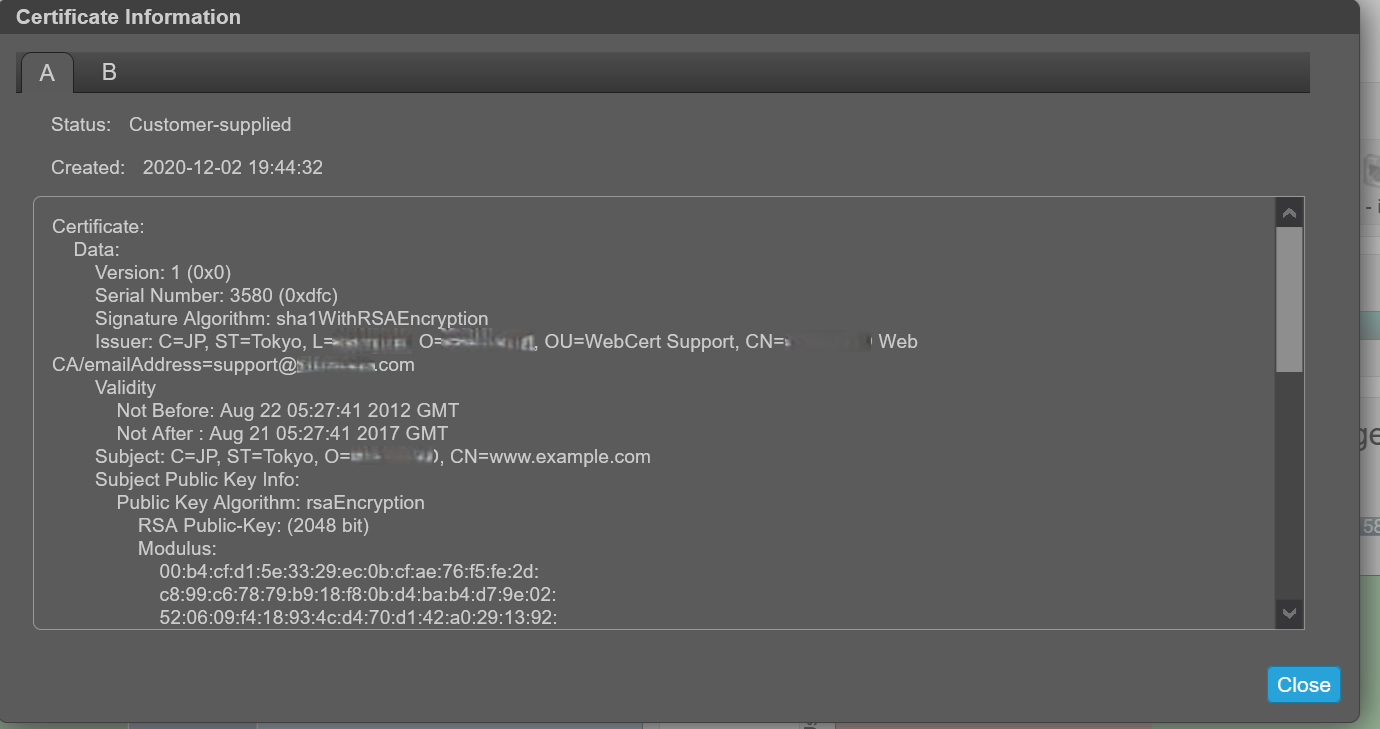

Visning af certifikatoplysninger.

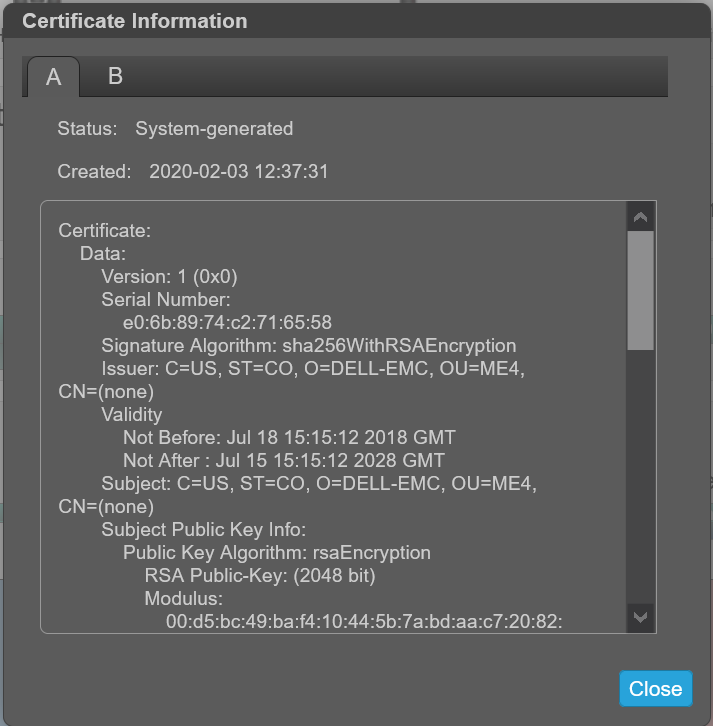

Som standard genererer lageret et unikt SSL-certifikat for hver controller. Du opnår den stærkeste sikkerhed ved at erstatte det systemgenererede standardcertifikat med et certifikat, der er udstedt af et nøglecenter, der er tillid til.

Panelet Certifikatoplysninger viser oplysninger om de aktive SSL-certifikater, der er gemt på systemet for hver controller. Fanerne A og B indeholder uformateret certifikattekst for hver af de tilsvarende controllere. Panelet viser også en af følgende statusværdier og oprettelsesdatoen for hvert certifikat:

-

Kunde leveret – Angiver, at controlleren bruger et certifikat, som kunden har uploadet.

-

System genereret – Angiver, at controlleren bruger et aktivt certifikat og en aktiv nøgle, som controlleren genererede.

-

Ukendt status – Angiver, at controllerens certifikat ikke kan læses. Dette sker oftest, når en controller genstarter, certifikatudskiftningsprocessen stadig er i gang, eller brugeren har valgt fanen for en partnercontroller i et system med en enkelt controller.

Brugerdefinerede certifikater kan bruges ved at uploade dem via FTP eller SFTP eller ved at bruge indholdsparameteren i CLI-kommandoen opret certifikat. Dette giver brugeren mulighed for at oprette certifikater med sit eget unikke certifikatindhold. Hvis et nyt certifikat skal træde i kraft, skal du genstarte administrationscontrolleren for det.

Kontrollér, at udskiftningen af certifikatet lykkedes, og at controlleren bruger det leverede certifikat:

- Bekræft, at certifikatstatus er "kundeleveret"

- Oprettelsesdatoen er korrekt

- Certifikatets indhold er den forventede tekst

Vis certifikatoplysninger:

-

På banneret skal du klikke på systempanelet og vælge Vis certifikatoplysninger. Panelet Certifikatoplysninger åbnes.

-

Når visningen af certifikatoplysningerne er fuldført, skal du klikke på Luk.

Før du installerer et certifikat, viser oplysningerne "System genereret".

Når du har installeret dit eget certifikat, identificeres det som Kunde leveret:

Fjernelse af brugerdefinerede certifikater.

Hvis du vil gendanne det systemgenererede certifikat og fjerne det brugerdefinerede certifikat fra begge controllere, skal du logge på hver controller og køre kommandoen:# create certificate restore

For at få certifikatændringen til at træde i kraft skal du genstarte Management Controller på alle controllere, som kommandoen blev brugt på.

Eksempel på Kun CLI ved brug af Linux- og ME4 SSH-session

-

Opret certifikatet og sæt "PEM .cer" og ".key" på din Linux-maskine.

-

Fra en SSH-session på Linux-boksen skal du overføre filerne ved hjælp af FTP til systemet og derefter åbne en SSH-session til systemet for at genstarte begge controllere på ME4. Det tager cirka to minutter efter genstart af ME4-administrationscontrollerne, før brugeren kan logge på ME4 igen og vise det nye certifikat. Bemærk: Det kan tage længere tid at få den ene controller frem end den anden. Indtil begge controllere er helt oppe, kan lageret vise én controller på et systemcertifikat og én på et kundecertifikat.

I eksemplet nedenfor er ME4-controller-IP'erne:

A: 100.85.XXX.X

B: 100.85.XXX.XX8

For begge controllere at have certifikatet:

- Upload certifikatet og nøglefilen til begge controllere ved hjælp af FTP

- Genstart administrationscontrolleren på begge controllere

[grpadmin@WWWWWWW certs]$ pwd

/home/grpadmin/Documents/certs

[grpadmin@WWWWWWW certs]$ ls

2048b-rsa-example-cert.pem 2048b-rsa-example-keypair.pem put

[grpadmin@WWWWWWW certs]$ ftp 100.85.QQQ.ZZZ

Connected to 100.85.QQQ.ZZZ (100.85.QQQ.ZZZ).

220-Welcome to Pure-FTPd.

220-You are user number 1 of 5 allowed.

220-Local time is now 23:29. Server port: 21.

220-This is a private system - No anonymous login

220-IPv6 connections are also welcome on this server.

220 You will be disconnected after 15 minutes of inactivity.

Name (100.85.QQQ.ZZZ:grpadmin): manage

331 User manage OK. Password required

Password:

230-OK. Current restricted directory is /.

.

.

230-Instructions for loading security certificate files:

230- 1. The security certificate files will consist of a pair of files.

230- You will have a certificate file and a key file.

230- 2. Log in with a user name and password.

230- 3. Type 'put <certificate-file-name> cert-file'

230- where <certificate-file-name> is the name of the certificate file

230- for your specific system.

230- 4. Type 'put <key-file-name> cert-key-file'

230- where <key-file-name> is the name of the security key file for

230- your specific system.

230- 5. Restart both Management Controllers to have the new security

230- certificate take effect.

230-

230

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> put 2048b-rsa-example-cert.pem cert-file

local: 2048b-rsa-example-cert.pem remote: cert-file

227 Entering Passive Mode (100,85,QQQ,ZZZ,127,0)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-10 17:40:12)

STATUS: Loading security certificate file

226-

226 Operation Complete. (2020-12-10 17:40:18)

1050 bytes sent in 9.4e-05 secs (11170.21 Kbytes/sec)

ftp> put 2048b-rsa-example-keypair.pem cert-key-file

local: 2048b-rsa-example-keypair.pem remote: cert-key-file

227 Entering Passive Mode (100,85,QQQ,ZZZ,204,57)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-10 17:40:37)

STATUS: Loading security certificate file

Verifying uploaded certificate and key.

The uploaded SSL certificate and key have been installed. Reboot the controller to apply.

226-

226 Operation Complete. (2020-12-10 17:40:45)

1679 bytes sent in 8.5e-05 secs (19752.94 Kbytes/sec)

ftp> ls

227 Entering Passive Mode (100,85,QQQ,ZZZ,189,193)

150 Accepted data connection

-rw-rw-rw- 1 0 users 0 Dec 10 17:40 0

-rw-r--r-- 1 0 0 8436 Dec 2 20:39 README

226-Options: -l

226 2 matches total

ftp> bye

221-Goodbye. You uploaded 3 and downloaded 0 kbytes.

221 Logout.

[grpadmin@WWWWWWW certs]$ ftp 100.85.XXX.YYY

Connected to 100.85.XXX.YYY (100.85.XXX.YYY).

220-Welcome to Pure-FTPd.

220-You are user number 1 of 5 allowed.

220-Local time is now 23:30. Server port: 21.

220-This is a private system - No anonymous login

220-IPv6 connections are also welcome on this server.

220 You will be disconnected after 15 minutes of inactivity.

Name (100.85.XXX.YYY:grpadmin): manage

331 User manage OK. Password required

Password:

230-OK. Current restricted directory is /

.

.

.

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> put 2048b-rsa-example-cert.pem cert-file

local: 2048b-rsa-example-cert.pem remote: cert-file

227 Entering Passive Mode (100,85,XXX,YYY,126,144)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-11 23:30:22)

STATUS: Loading security certificate file

226-

226 Operation Complete. (2020-12-11 23:30:28)

1050 bytes sent in 4.7e-05 secs (22340.42 Kbytes/sec)

ftp> put 2048b-rsa-example-keypair.pem cert-key-file

local: 2048b-rsa-example-keypair.pem remote: cert-key-file

227 Entering Passive Mode (100,85,XXX,YYY,200,227)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-11 23:30:40)

STATUS: Loading security certificate file

Verifying uploaded certificate and key.

The uploaded SSL certificate and key have been installed. Reboot the controller to apply.

226-

226 Operation Complete. (2020-12-11 23:30:47)

1679 bytes sent in 5.2e-05 secs (32288.46 Kbytes/sec)

ftp> bye

221-Goodbye. You uploaded 3 and downloaded 0 kbytes.

221 Logout.

[grpadmin@WWWWWWW certs]$ ssh manage@100.85.QQQ.ZZZ

Password:

DELL EMC ME4024

System Name: NDC-ME4

System Location: NDC

Version: GT280R008-01

# restart mc both

During the restart process you will briefly lose communication with the specified Management Controller(s).

Do you want to continue? (y/n) y

Info: Restarting the local MC (A)...

Success: Command completed successfully. - Both MCs were restarted. (2020-12-11 23:31:26)

# Killed

Connection to 100.85.QQQ.ZZZ closed.

.

. Will take about 2 minutes for you to be able to log back into the array to

. see the certificates

.

[grpadmin@WWWWWWW certs]$ ssh manage@100.85.QQQ.ZZZ

Password:

DELL EMC ME4024

System Name: NDC-ME4

System Location: NDC

Version: GT280R008-01

# show certificates

Error: The command was not recognized. (2020-12-11 23:36:35)

# show certificate

Certificate Status

------------------

Controller: A

Certificate Status: Customer-supplied

Time Created: 2020-12-11 23:29:29

Certificate Text: Certificate:

Data:

Version: 1 (0x0)

Serial Number: 3580 (0xdfc)

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=JP, ST=Tokyo, L=RRRRRRR, O=SSSSSSSSS, OU=WebCert Support, CN=SSSSSSSSS Web CA/emailAddress=support@SSSSSSSSS.com

Validity

Not Before: Aug 22 05:27:41 2012 GMT

Not After : Aug 21 05:27:41 2017 GMT

Subject: C=JP, ST=Tokyo, O=SSSSSSSSS, CN=www.example.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:b4:cf:d1:5e:33:29:ec:0b:cf:ae:76:f5:fe:2d:

c8:99:c6:78:79:b9:18:f8:0b:d4:ba:b4:d7:9e:02:

52:06:09:f4:18:93:4c:d4:70:d1:42:a0:29:13:92:

73:50:77:f6:04:89:ac:03:2c:d6:f1:06:ab:ad:6c:

c0:d9:d5:a6:ab:ca:cd:5a:d2:56:26:51:e5:4b:08:

8a:af:cc:19:0f:25:34:90:b0:2a:29:41:0f:55:f1:

---REDACTED---

9a:24:79:49:17:27:d7:89:4b:6a:2e:0d:87:51:d9:

23:3d:06:85:56:f8:58:31:0e:ee:81:99:78:68:cd:

6e:44:7e:c9:da:8c:5a:7b:1c:bf:24:40:29:48:d1:

03:9c:ef:dc:ae:2a:5d:f8:f7:6a:c7:e9:bc:c5:b0:

59:f6:95:fc:16:cb:d8:9c:ed:c3:fc:12:90:93:78:

5a:75:b4:56:83:fa:fc:41:84:f6:64:79:34:35:1c:

ac:7a:85:0e:73:78:72:01:e7:24:89:25:9e:da:7f:

65:bc:af:87:93:19:8c:db:75:15:b6:e0:30:c7:08:

f8:59

Exponent: 65537 (0x10001)

Signature Algorithm: sha1WithRSAEncryption

40:cb:fe:04:5b:c6:74:c5:73:91:06:90:df:ff:b6:9e:85:73:

fe:e0:0a:6f:3a:44:2f:cc:53:73:16:32:3f:79:64:39:e8:78:

---REDACTED---

1b:d7:eb:c0:31:6c:86:a0:f6:55:a8:f8:10:d0:42:06:1e:94:

a5:e0:68:a7:9f:b6:f3:9c:d0:e1:22:3b:ab:85:3d:a1:27:9b:

50:32:62:b8:ec:7a:fa:d6:7d:2b:29:e6:ad:b2:69:4d:28:b4:

f8:13

Certificate Status

------------------

Controller: B Certificate Status: Customer-supplied

Time Created: 2020-12-11 23:30:22

Certificate Text: Certificate:

Data:

Version: 1 (0x0)

Serial Number: 3580 (0xdfc)

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=JP, ST=Tokyo, L=RRRRRRR, O=SSSSSSSSS, OU=WebCert Support, CN=SSSSSSSSS Web CA/emailAddress=support@SSSSSSSSS.com

Validity

Not Before: Aug 22 05:27:41 2012 GMT

Not After : Aug 21 05:27:41 2017 GMT

Subject: C=JP, ST=Tokyo, O=SSSSSSSSS, CN=www.example.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:b4:cf:d1:5e:33:29:ec:0b:cf:ae:76:f5:fe:2d:

c8:99:c6:78:79:b9:18:f8:0b:d4:ba:b4:d7:9e:02:

52:06:09:f4:18:93:4c:d4:70:d1:42:a0:29:13:92:

73:50:77:f6:04:89:ac:03:2c:d6:f1:06:ab:ad:6c:

c0:d9:d5:a6:ab:ca:cd:5a:d2:56:26:51:e5:4b:08:

8a:af:cc:19:0f:25:34:90:b0:2a:29:41:0f:55:f1:

---REDACTED---

9a:24:79:49:17:27:d7:89:4b:6a:2e:0d:87:51:d9:

23:3d:06:85:56:f8:58:31:0e:ee:81:99:78:68:cd:

6e:44:7e:c9:da:8c:5a:7b:1c:bf:24:40:29:48:d1:

03:9c:ef:dc:ae:2a:5d:f8:f7:6a:c7:e9:bc:c5:b0:

59:f6:95:fc:16:cb:d8:9c:ed:c3:fc:12:90:93:78:

5a:75:b4:56:83:fa:fc:41:84:f6:64:79:34:35:1c:

ac:7a:85:0e:73:78:72:01:e7:24:89:25:9e:da:7f:

65:bc:af:87:93:19:8c:db:75:15:b6:e0:30:c7:08:

f8:59

Exponent: 65537 (0x10001)

Signature Algorithm: sha1WithRSAEncryption

40:cb:fe:04:5b:c6:74:c5:73:91:06:90:df:ff:b6:9e:85:73:

fe:e0:0a:6f:3a:44:2f:cc:53:73:16:32:3f:79:64:39:e8:78:

---REDACTED---

1b:d7:eb:c0:31:6c:86:a0:f6:55:a8:f8:10:d0:42:06:1e:94:

a5:e0:68:a7:9f:b6:f3:9c:d0:e1:22:3b:ab:85:3d:a1:27:9b:

50:32:62:b8:ec:7a:fa:d6:7d:2b:29:e6:ad:b2:69:4d:28:b4:

f8:13

Success: Command completed successfully. (2020-12-11 23:36:41)

#