Data Domain: Nadcházející změny certifikátu vrstvy zabezpečení transportní vrstvy služby Microsoft Azure Storage

Summary: Změny certifikátu Transport Layer Security (TLS) obsažené v dotčených systémech Data Domain, které jsou nakonfigurované s vrstvou Cloud Tier a Data Domain Virtual Edition (DDVE) nasazené na platformě Azure Cloud s aktivní vrstvou na úložišti objektů (ATOS). Společnost Dell Technologies doporučuje nainstalovat nové certifikáty co nejdříve, aby nedošlo k narušení provozu. ...

Symptoms

Pokud dojde ke změně certifikátu Azure Storage (počínaje červencem 2022) před přidáním nových certifikátů jako důvěryhodných pro cloud, cloudová jednotka přejde do stavu odpojení pro systém Data Domain, který je nakonfigurovaný s vrstvou Cloud Tier v Azure:

# alert show current Id Post Time Severity Class Object Message ----- ------------------------ -------- ----- ------------------------ ------------------------------------------------------------------------- m0-76 Mon Apr 19 15:34:03 2021 CRITICAL Cloud CloudUnit=azure-unit EVT-CLOUD-00001: Unable to access provider for cloud unit azure-unit. ----- ------------------------ -------- ----- ------------------------ ------------------------------------------------------------------------- There is 1 active alert. # cloud unit list Name Profile Status -------------- --------- ------------ azure-unit azure Disconnected -------------- --------- ------------

Pokud je DDVE nasazený v Azure s aktivní vrstvou ve službě Object Storage (ATOS), systém souborů se zakáže a zobrazí se následující výstražné zprávy:

Alert History ------------- Id Post Time Clear Time Severity Class Object Message ----- ------------------------ ------------------------ -------- ----------------- ------ -------------------------------------------------------------------------------------- m0-26 Tue Apr 6 13:58:41 2021 Tue Apr 6 13:59:03 2021 ERROR Filesystem EVT-FILESYS-00008: Filesystem has encountered an error and is restarting. m0-27 Tue Apr 6 14:19:59 2021 Tue Apr 6 14:20:03 2021 ALERT Filesystem EVT-FILESYS-00002: Problem is preventing filesystem from

Cause

Služby Microsoft Azure Storage byly aktualizovány tak, aby používaly certifikáty TLS od certifikačních autorit (CA), které se řetězí s kořenovým adresářem DigiCert Global G2. Mezitím se však nadále používají stávající certifikáty (vydané kořenovým certifikátem Baltimore Cyber-Trust).

Tato změna začíná v červenci 2022 a očekává se, že bude dokončena do konce října 2022. Doporučuje se nainstalovat nový certifikát do 30. června 2022 a NEODSTRAŇOVAT aktuální certifikát.

Pro přístup ke kontejnerům objektů blob (pro Data Domain Cloud Tier nebo DDVE ATOS) vyžadují systémy Data Domain nový certifikát kořenové certifikační autority DigiCert Global G2 namísto aktuálního certifikátu kořenové certifikační autority Baltimore Cyber-Trust jako důvěryhodného pro cloud.

Další podrobnosti o tomto tématu najdete v následujícím oficiálním objektu blob zabezpečení Azure:

Azure Storage TLS: Zásadní změny jsou téměř tady! (… a proč by vás to mělo zajímat) – Microsoft Tech Community.

Resolution

Aby byl přechod na nové certifikáty zabezpečení Azure Storage co nejplynulejší, až se změny začnou v červenci 2022 prosazovat, je nutné zachovat důvěryhodný certifikát "Baltimore Cyber-Trust root CA" jako důvěryhodný pro cloud v Data Domain a přidat nový certifikát "DigiCert Global G2 Root CA" také jako důvěryhodný pro cloud, spíše než nahrazovat jeden druhým.

Při zachování obou certifikátů nevzniká žádný problém a systém Data Domain DDVE může důvěřovat připojením ke službě Azure Storage bez ohledu na předložený certifikát vydaný některou z certifikačních autorit, a vyhnout se tak prostojům, protože nový certifikát bude systému Data Domain/DDVE předložen poprvé někdy od července 2022.

Následující kroky platí pro podporu kořenového certifikátu DigiCert Global G2 pro systémy Data Domain, které jsou nakonfigurované s vrstvou Cloud Tier nebo DDVE nasazeným na cloudové platformě Azure s ATOS. Doporučuje se také přidat kořenový certifikát DigiCert Global G3 a certifikát kořenové certifikační autority Microsoft ECC nebo RSA, aby nedošlo k budoucím narušením.

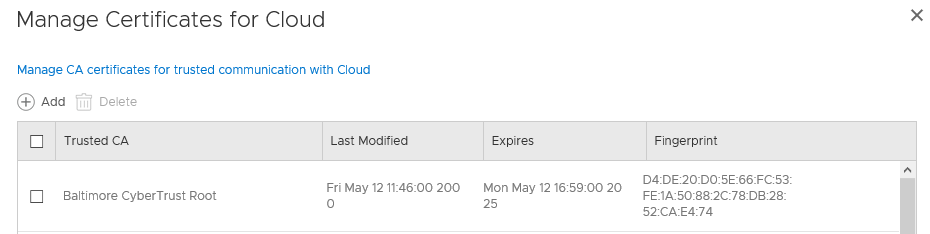

Ověřte, zda má systém Data Domain DDVE kořenový adresář "Baltimore Cyber-Trust Root" pro cloudovou aplikaci, podle následujícího příkladu:

sysadmin@dd01# adminaccess certificate show

Subject Type Application Valid From Valid Until Fingerprint

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

dd01.example.com host https Tue Mar 26 10:38:34 2019 Wed Jan 31 10:48:38 2024 30:78:FE:93:DF:2F:9D:B5:08:D7:EC:5E:9E:89:E2:BD:16:13:E1:BA

dd01.example.com ca trusted-ca Wed Mar 27 17:38:34 2019 Wed Jan 31 10:16:38 2024 CB:9D:64:39:56:48:FB:58:C6:93:40:FB:29:91:56:9A:BD:08:7A:C8

Baltimore CyberTrust Root imported-ca cloud Fri May 12 11:46:00 2000 Mon May 12 16:59:00 2025 D4:DE:20:D0:5E:66:FC:53:FE:1A:50:88:2C:78:DB:28:52:CA:E4:74

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

MOŽNOST 1: Pokyny k instalaci certifikátu pomocí pracovní stanice

se systémem Microsoft Windows Ukázku zjistíte v následujícím videu:

Sledujte na YouTube

-

Vytvořte složku na místní pracovní stanici.

Například:

C:\MS-AZ-certifikáty -

Stáhnout DigiCert Global Root G2/G3 certifikáty z následující stránky:

Kořenové certifikáty DigiCert – Stažení a testování | DigiCert.comKlikněte pravým tlačítkem na Stáhnout PEM a uložte odkaz jako:

DigiCertGlobalRootG2.crt.pem

SHA1 otisk prstu: DF:3C:24:F9:BF:D6:66:76:1B:26:80:73:FE:06:D1:CC:8D:4F:82:A4Otisk prstu SHA1 DigiCertGlobalRootG3.crt.pem

: 7E:04:DE:89:6A:3E:66:6D:00:E6:87:D3:3F:FA:D9:3B:E8:3D:34:9E -

Stáhnout Certifikát Microsoft RSA a ECC.

Klikněte pravým tlačítkem na Stáhnout PEM a uložte odkaz jako:

Kořenová certifikační autorita Microsoft RSA 2017

(otisk prstu: 73a5e64a3bff8316ff0edccc618a906e4eae4d74)Kořenová certifikační autorita Microsoft ECC 2017

(otisk prstu: 999a64c37ff47d9fab95f14769891460eec4c3c5) -

Přejděte do příkazového řádku a proveďte níže uvedené kroky. Ty se spouštějí z hostitele Windows, ale podobné příkazy se mohou spouštět z hostitele Linux.

C:\MS-AZ-certificates>dir Volume in drive C is OS Volume Serial Number is E4AE-2A04 Directory of C:\MS-AZ-certificates 15/10/2021 09:30 AM <DIR> . 15/10/2021 09:30 AM <DIR> .. 15/10/2021 09:29 AM 1,294 DigiCertGlobalRootG2.crt.pem 15/10/2021 09:29 AM 839 DigiCertGlobalRootG3.crt.pem 15/10/2021 09:30 AM 605 Microsoft ECC Root Certificate Authority 2017.crt 15/10/2021 09:30 AM 1,452 Microsoft RSA Root Certificate Authority 2017.crt 4 File(s) 4,190 bytes

-

Přejmenovat Soubory DigiCertGlobalRootG2 s příponou .pem.

C:\MS-AZ-certificates>rename DigiCertGlobalRootG2.crt.pem DigiCertGlobalRootG2.pem C:\MS-AZ-certificates>rename DigiCertGlobalRootG3.crt.pem DigiCertGlobalRootG3.pem

-

Přeměnit Certifikát kořenové certifikační autority Microsoft ECC RSA z formátu crt do PEM následujícím způsobem:

C:\MS-AZ-certificates>certutil -encode "Microsoft ECC Root Certificate Authority 2017.crt" ms-ecc-root.pem Input Length = 605 Output Length = 890 CertUtil: -encode command completed successfully. C:\MS-AZ-certificates>certutil -encode "Microsoft RSA Root Certificate Authority 2017.crt" ms-rsa-root.pem Input Length = 1452 Output Length = 2054 CertUtil: -encode command completed successfully. C:\MS-AZ-certificates>dir Volume in drive C is OS Volume Serial Number is E4AE-2A04 Directory of C:\MS-AZ-certificates 15/10/2021 10:25 AM <DIR> . 15/10/2021 10:25 AM <DIR> .. 15/10/2021 09:29 AM 1,294 DigiCertGlobalRootG2.pem 15/10/2021 09:29 AM 839 DigiCertGlobalRootG3.pem 15/10/2021 09:46 AM 605 Microsoft ECC Root Certificate Authority 2017.crt 15/10/2021 09:45 AM 1,452 Microsoft RSA Root Certificate Authority 2017.crt 15/10/2021 10:25 AM 890 ms-ecc-root.pem 15/10/2021 10:25 AM 2,054 ms-rsa-root.pem 6 File(s) 7,134 bytes

-

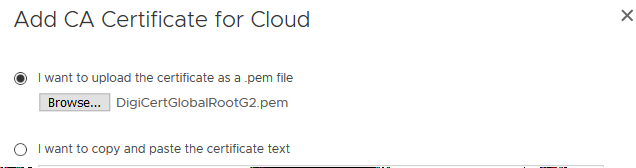

Importujte všechny soubory certifikátů ve formátu PEM ze složky pomocí uživatelského rozhraní nástroje PowerProtect DD System Manager.

- Pro systém Data Domain nakonfigurovaný s vrstvou Cloud Tier:

Správa > dat, Systém > souborů, cloudové jednotky, > správa certifikátů > , přidání.

Opakujte výše uvedené kroky pro zbývající tři certifikáty. - Pro systém Data Domain běžící na platformě Azure se systémem ATOS:

Správa > dat Souhrn > systému > souborů Úprava úložiště > objektů CERTIFICATE > Add.

Opakujte výše uvedené kroky pro zbývající tři certifikáty.Poznámka: Nepřidávejte nové certifikáty certifikační autority v části Správa přístupu.

- Pro systém Data Domain nakonfigurovaný s vrstvou Cloud Tier:

2. MOŽNOST: Pokyny k instalaci certifikátu pomocí pracovní stanice se systémem Linux

-

Stáhněte si následující dva certifikáty DigiCert ve formátu .pem.

https://cacerts.digicert.com/DigiCertGlobalRootG2.crt.pem Otisk prstu SHA1: DF:3C:24:F9:BF:D6:66:76:1B:26:80:73:FE:06:D1:CC:8D:4F:82:A4

https://cacerts.digicert.com/DigiCertGlobalRootG3.crt.pem Otisk prstu SHA1: 7E:04:DE:89:6A:3E:66:6D:00:E6:87:D3:3F:FA:D9:3B:E8:3D:34:9E -

Stáhněte si následující dva kořenové certifikáty ve formátu DER CRT.

Kořenová certifikační autorita Microsoft RSA 2017

(otisk prstu: 73a5e64a3bff8316ff0edccc618a906e4eae4d74)Kořenová certifikační autorita Microsoft ECC 2017

(otisk prstu: 999a64c37ff47d9fab95f14769891460eec4c3c5)Příklad:

Stažení certifikátů pomocí utility wget pro Linux:

$ mkdir certs $ cd certs $ wget https://cacerts.digicert.com/DigiCertGlobalRootG2.crt.pem --2021-10-18 20:10:52-- https://cacerts.digicert.com/DigiCertGlobalRootG2.crt.pem . . 2021-10-18 20:10:53 (16.5 MB/s) - ‘DigiCertGlobalRootG2.crt.pem’ saved [1294/1294] $ wget https://cacerts.digicert.com/DigiCertGlobalRootG3.crt.pem --2021-10-18 20:32:21-- https://cacerts.digicert.com/DigiCertGlobalRootG3.crt.pem . . 2021-10-18 20:32:21 (41.1 MB/s) - ‘DigiCertGlobalRootG3.crt.pem’ saved [839/839] $ wget https://www.microsoft.com/pkiops/certs/Microsoft%20RSA%20Root%20Certificate%20Authority%202017.crt --2021-10-18 20:31:44-- https://www.microsoft.com/pkiops/certs/Microsoft%20RSA%20Root%20Certificate%20Authority%202017.crt . . 2021-10-18 20:31:45 (73.2 MB/s) - ‘Microsoft RSA Root Certificate Authority 2017.crt’ saved [1452/1452] $ wget https://www.microsoft.com/pkiops/certs/Microsoft%20ECC%20Root%20Certificate%20Authority%202017.crt --2021-10-18 20:31:16-- https://www.microsoft.com/pkiops/certs/Microsoft%20ECC%20Root%20Certificate%20Authority%202017.crt . . 2021-10-18 20:31:16 (15.7 MB/s) - ‘Microsoft ECC Root Certificate Authority 2017.crt’ saved [605/605] admin@linux:~/certs$ ls -l total 155 -rw-rw-rw-. 1 admin admin 178 Oct 18 20:32 cert.list -rw-rw-rw-. 1 admin admin 1294 Dec 6 2017 DigiCertGlobalRootG2.crt.pem -rw-rw-rw-. 1 admin admin 839 Sep 22 12:36 DigiCertGlobalRootG3.crt.pem -rw-rw-rw-. 1 admin admin 605 Jan 22 2020 Microsoft ECC Root Certificate Authority 2017.crt -rw-rw-rw-. 1 admin admin 1452 Jan 22 2020 Microsoft RSA Root Certificate Authority 2017.crt

-

Převeďte dva kořenové certifikáty na formát .pem pomocí níže uvedených příkazů.

admin@linux:~/certs$ openssl x509 -inform der -in Microsoft\ ECC\ Root\ Certificate\ Authority\ 2017.crt -out ms-ecc-root.pem admin@linux:~/certs$ openssl x509 -inform der -in Microsoft\ RSA\ Root\ Certificate\ Authority\ 2017.crt -out ms-rsa-root.pem admin@linux:~/certs$ ls -l total 155 -rw-rw-rw-. 1 admin admin 178 Oct 18 20:32 cert.list -rw-rw-rw-. 1 admin admin 1294 Dec 6 2017 DigiCertGlobalRootG2.crt.pem -rw-rw-rw-. 1 admin admin 839 Sep 22 12:36 DigiCertGlobalRootG3.crt.pem -rw-rw-rw-. 1 admin admin 605 Jan 22 2020 Microsoft ECC Root Certificate Authority 2017.crt -rw-rw-rw-. 1 admin admin 1452 Jan 22 2020 Microsoft RSA Root Certificate Authority 2017.crt -rw-rw-rw-. 1 admin admin 875 Oct 18 2021 ms-ecc-root.pem -rw-rw-rw-. 1 admin admin 2021 Oct 18 2021 ms-rsa-root.pem

-

Zkopírujte soubory certifikátu .pem do systému Data Domain.

admin@linux:~/certs$ scp *.pem sysadmin@dd01.example.com:/ddr/var/certificates/ DigiCertGlobalRootG2.crt.pem 100% 1294 13.6KB/s 00:00 DigiCertGlobalRootG3.crt.pem 100% 839 8.8KB/s 00:00 ms-ecc-root.pem 100% 875 9.2KB/s 00:00 ms-rsa-root.pem 100% 2021 21.2KB/s 00:00

-

Nainstalujte certifikát následujícím způsobem:

adminaccess certificate import ca application cloud file <file-name> Certificates should be stored in /ddr/var/certificates before you run the adminaccess command.

admin@linux:~/certs$ ssh sysadmin@dd01.example.com

sysadmin@dd01# adminaccess certificate import ca application cloud file DigiCertGlobalRootG2.crt.pem The SHA1 fingerprint for the imported CA certificate is: DF:3C:24:F9:BF:D6:66:76:1B:26:80:73:FE:06:D1:CC:8D:4F:82:A4 Do you want to import this certificate? (yes|no) [yes]: y CA certificate imported for application(s) : "cloud". sysadmin@dd01# adminaccess certificate import ca application cloud file DigiCertGlobalRootG3.crt.pem The SHA1 fingerprint for the imported CA certificate is: 7E:04:DE:89:6A:3E:66:6D:00:E6:87:D3:3F:FA:D9:3B:E8:3D:34:9E Do you want to import this certificate? (yes|no) [yes]: y CA certificate imported for application(s) : "cloud". sysadmin@dd01# adminaccess certificate import ca application cloud file ms-ecc-root.pem The SHA1 fingerprint for the imported CA certificate is: 99:9A:64:C3:7F:F4:7D:9F:AB:95:F1:47:69:89:14:60:EE:C4:C3:C5 Do you want to import this certificate? (yes|no) [yes]: y CA certificate imported for application(s) : "cloud". sysadmin@dd01# adminaccess certificate import ca application cloud file ms-rsa-root.pem The SHA1 fingerprint for the imported CA certificate is: 73:A5:E6:4A:3B:FF:83:16:FF:0E:DC:CC:61:8A:90:6E:4E:AE:4D:74 Do you want to import this certificate? (yes|no) [yes]: y CA certificate imported for application(s) : "cloud".

-

Zkontrolujte informace o novém certifikátu v příkazovém řádku DD DDVE:

sysadmin@ddve# sysadmin@ddve# adminaccess cert show

Subject Type Application Valid From Valid Until Fingerprint

--------------------------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

dd01.example.com host https Tue Mar 26 10:38:34 2019 Wed Jan 31 10:48:38 2024 30:78:FE:93:DF:2F:9D:B5:08:D7:EC:5E:9E:89:E2:BD:16:13:E1:BA

dd01.example.com ca trusted-ca Wed Mar 27 17:38:34 2019 Wed Jan 31 10:16:38 2024 CB:9D:64:39:56:48:FB:58:C6:93:40:FB:29:91:56:9A:BD:08:7A:C8

Baltimore CyberTrust Root imported-ca cloud Fri May 12 11:46:00 2000 Mon May 12 16:59:00 2025 D4:DE:20:D0:5E:66:FC:53:FE:1A:50:88:2C:78:DB:28:52:CA:E4:74

DigiCert Global Root G2 imported-ca cloud Thu Aug 1 05:00:00 2013 Fri Jan 15 04:00:00 2038 DF:3C:24:F9:BF:D6:66:76:1B:26:80:73:FE:06:D1:CC:8D:4F:82:A4

DigiCert Global Root G3 imported-ca cloud Thu Aug 1 05:00:00 2013 Fri Jan 15 04:00:00 2038 7E:04:DE:89:6A:3E:66:6D:00:E6:87:D3:3F:FA:D9:3B:E8:3D:34:9E

Microsoft ECC Root Certificate Authority 2017 imported-ca cloud Wed Dec 18 15:06:45 2019 Fri Jul 18 16:16:04 2042 99:9A:64:C3:7F:F4:7D:9F:AB:95:F1:47:69:89:14:60:EE:C4:C3:C5

Microsoft RSA Root Certificate Authority 2017 imported-ca cloud Wed Dec 18 14:51:22 2019 Fri Jul 18 16:00:23 2042 73:A5:E6:4A:3B:FF:83:16:FF:0E:DC:CC:61:8A:90:6E:4E:AE:4D:74

--------------------------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

-

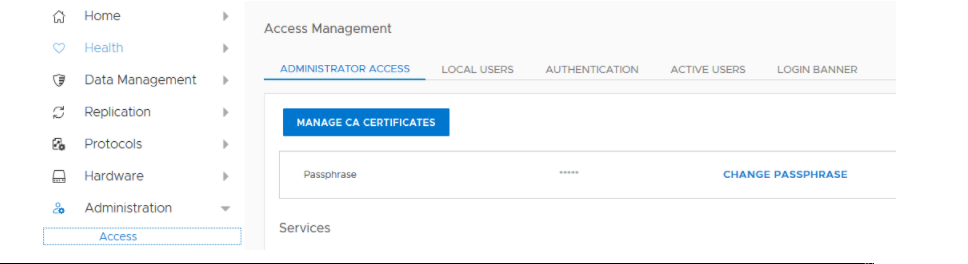

Pokud byl některý z certifikátů omylem přidán pro jinou "aplikaci" než "cloud", odstraňte jej z certifikátu certifikační autority v uživatelském rozhraní pro správu přístupu.

Poznámka: Neodstraňujte starý certifikát "Baltimore Cyber-Trust Root".

U systému Data Domain nakonfigurovaného se souborovým systémem vrstvy Cloud Tier může být k obnovení připojení ke cloudovým jednotkám vyžadován restart. Zajistěte odstávku a spuštěním následujícího příkazu restartujte systém souborů:

#filesys restart

U systému Data Domain běžícího na platformě Azure restartujte řešení DDVE:

#system reboot