Анализ состояния конечных точек Dell Endpoint Security Suite Enterprise и Threat Defense

Summary: Узнайте, как анализировать состояния конечных точек в Dell Endpoint Security Suite Enterprise и Dell Threat Defense с помощью этих инструкций.

Instructions

- По состоянию на май 2022 г., обслуживание Dell Endpoint Security Suite Enterprise прекращено. Этот продукт и статьи по нему больше не обновляются Dell.

- По состоянию на май 2022г., обслуживание Dell Threat Defense прекращено. Этот продукт и статьи по нему больше не обновляются Dell.

- Подробнее см. в статье Политика жизненного цикла продукта (окончание поддержки и окончание срока эксплуатации) для Dell Data Security. Если у вас возникли вопросы по альтернативным статьям, обратитесь в отдел продаж или по адресу endpointsecurity@dell.com.

- Дополнительные сведения о текущих продуктах см. в разделе Endpoint Security.

Состояния конечной точки Dell Endpoint Security Suite Enterprise и Dell Threat Defense можно получить из конкретной конечной точки для углубленного просмотра угроз, эксплойтов и сценариев.

Затронутые продукты:

- Dell Endpoint Security Suite Enterprise

- Dell Threat Defense

Затронутые платформы:

- Windows

- Mac

- Linux

Администраторы Dell Endpoint Security Suite Enterprise или Dell Threat Defense могут получить доступ к отдельной конечной точке для просмотра:

- содержания вредоносного ПО;

- состояния вредоносного ПО;

- типа вредоносного ПО.

Эти действия следует выполнять администратору только при устранении неполадок, из-за которых модуль Advanced Threat Prevention (ATP) неправильно классифицировал файл. Для получения дополнительной информации нажмите Доступ или Обзор .

Access

Доступ к информации о вредоносном ПО различается в зависимости от ОС: Windows, macOS и Linux. Нажмите на соответствующую операционную систему, чтобы ознакомиться с дополнительными сведениями.

Windows

По умолчанию Windows не записывает подробную информацию о вредоносном ПО.

- Нажмите правой кнопкой мыши меню Windows «Пуск», затем нажмите Выполнить.

- В пользовательском интерфейсе «Выполнить» введите

regeditзатем нажмите клавиши CTRL+SHIFT+ENTER. Редактор реестра запускается с правами администратора.

- В редакторе реестра перейдите в раздел

HKEY_LOCAL_MACHINE\Software\Cylance\Desktop. - На левой панели правой кнопкой мыши нажмите Рабочий стол и выберите Разрешения.

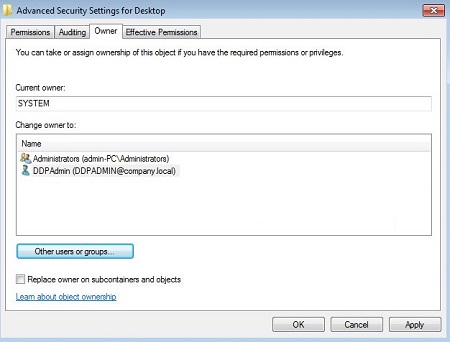

- Нажмите Advanced.

- Нажмите Владелец.

- Нажмите Другие пользователи или группы.

- Найдите свою учетную запись в группе и нажмите OK.

- Нажмите OK.

- Убедитесь, что для вашей группы или имени пользователя установлен флажок Полный доступ, а затем нажмите OK.

Примечание. В данном примере DDP_Admin (шаг 8) входит в группу «Пользователи».

Примечание. В данном примере DDP_Admin (шаг 8) входит в группу «Пользователи». - At

HKEY_LOCAL_MACHINE\Software\Cylance\Desktop, щелкните правой кнопкой мыши папку Рабочий стол , выберите Создать, а затем нажмите DWORD (32-разрядная) Значение.

- Присвойте DWORD имя

StatusFileEnabled.

- Двойной щелчок

StatusFileEnabled.

- Заполните значение данных

1и нажмите OK.

- At

HKEY_LOCAL_MACHINE\Software\Cylance\Desktop, щелкните правой кнопкой мыши папку Рабочий стол , выберите Создать, а затем нажмите DWORD (32-разрядная) Значение.

- Присвойте DWORD имя

StatusFileType.

- Двойной щелчок

StatusFileType.

- Заполните поле «Value data » либо

0или1. После заполнения поля Значение нажмите OK. Примечание. Варианты значения:

Примечание. Варианты значения:0= формат файла JSON1= формат XML

- At

HKEY_LOCAL_MACHINE\Software\Cylance\Desktop, щелкните правой кнопкой мыши папку Рабочий стол , выберите Создать, а затем нажмите DWORD (32-разрядная) Значение.

- Присвойте DWORD имя

StatusPeriod.

- Двойной щелчок

StatusPeriod.

- Заполните поле Value data числом в диапазоне от

15на60и затем нажмите OK. Примечание. StatusPeriod — это частота записи файла.

Примечание. StatusPeriod — это частота записи файла.

15 = интервал 15 секунд

60 = интервал 60 секунд - At

HKEY_LOCAL_MACHINE\Software\Cylance\Desktop, щелкните правой кнопкой мыши папку Рабочий стол , выберите Создать, а затем нажмитеString Value.

- Назовите строку

StatusFilePath.

- Дважды нажмите StatusFilePath.

- Введите в поле Значение местонахождение для записи файла состояния и нажмите OK.

Примечание.

Примечание.- Путь по умолчанию:

<CommonAppData>\Cylance\Status\Status.json - Пример пути:

C:\ProgramData\Cylance - Файл .json (JavaScript Object Notation) можно открыть в редакторе текстовых документов ASCII.

- Путь по умолчанию:

macOS

Подробные сведения о вредоносном ПО можно найти в Status.json Файл по адресу:

/Library/Application Support/Cylance/Desktop/Status.json

Linux

Подробные сведения о вредоносном ПО можно найти в Status.json Файл по адресу:

/opt/cylance/desktop/Status.json

Просмотр

Содержимое файла состояния содержит подробную информацию о нескольких категориях, включая угрозы, эксплойты и сценарии. Нажмите на соответствующую информацию, чтобы узнать больше.

каталог

Содержимое файла состояния

snapshot_time |

Дата и время сбора информации о состоянии. Дата и время являются локальными для устройства. |

ProductInfo |

|

Policy |

|

ScanState |

|

Threats |

|

Exploits |

|

Scripts |

|

Угрозы

Угрозы имеют несколько числовых категорий, которые необходимо расшифровать: File_Status, FileState и FileType. Укажите соответствующую категорию для присваиваемых значений.

File_Status

Поле File_Status представляет собой десятичное значение, вычисляемое на основе значений, включенных функцией FileState (см. таблицу в разделе FileState ). Например, десятичное значение 9 для file_status рассчитывается на основе файла, идентифицированного как угроза (0x01), и файл помещен в карантин (0x08).

FileState

Угрозы: FileState

| None | 0x00 |

| Угроза | 0x01 |

| Подозрительный | 0x02 |

| Разрешено | 0x04 |

| Помещен в карантин | 0x08 |

| Выполняется | 0x10 |

| Поврежден | 0x20 |

FileType

Угрозы: FileType

| Не поддерживается | 0 |

| PE | 1. |

| Archive | 2. |

| 3. | |

| OLE | 4 |

Эксплойты

Эксплойты имеют две числовые категории, которые можно расшифровать как в ItemType, так и в State.

Укажите соответствующую категорию для присваиваемых значений.

ItemType

Эксплойты: ItemType

StackPivot |

1. | Stack Pivot |

StackProtect |

2. | Stack Protect |

OverwriteCode |

3. | Overwrite Code |

OopAllocate |

4 | Remote Allocation of Memory |

OopMap |

5. | Remote Mapping of Memory |

OopWrite |

6 | Remote Write to Memory |

OopWritePe |

7. | Remote Write PE to Memory |

OopOverwriteCode |

8 | Remote Overwrite Code |

OopUnmap |

9. | Remote Unmap of Memory |

OopThreadCreate |

10 | Remote Thread Creation |

OopThreadApc |

11 | Remote APC Scheduled |

LsassRead |

12 | LSASS Read |

TrackDataRead |

13 | Очистка ОЗУ |

CpAllocate |

14 | Remote Allocation of Memory |

CpMap |

15 | Remote Mapping of Memory |

CpWrite |

16 | Remote Write to Memory |

CpWritePe |

17 | Remote Write PE to Memory |

CpOverwriteCode |

18 | Remote Overwrite Code |

CpUnmap |

19 | Remote Unmap of Memory |

CpThreadCreate |

20 | Remote Thread Creation |

CpThreadApc |

21 | Remote APC Scheduled |

ZeroAllocate |

22 | Zero Allocate |

DyldInjection |

23 | Ввод DYLD |

MaliciousPayload |

24 | Malicious Payload |

Oopreferences Вне процессаCpreferences Дочерний процесс- Дополнительные сведения о типах нарушений см. в разделе Определения категорий защиты памяти в Dell Endpoint Security Suite Enterprise.

Состояние

Эксплойты: Состояние

| None | 0 |

| Разрешено | 1. |

| Заблокировано | 2. |

| Завершено | 3. |

Сценарии

Эксплойты имеют одну числовую категорию, которую можно расшифровать в Action.

Сценарии: Действие

| None | 0 |

| Разрешено | 1. |

| Заблокировано | 2. |

| Завершено | 3. |

Чтобы связаться со службой поддержки, см. Номера телефонов международной службы поддержки Dell Data Security.

Перейдите в TechDirect, чтобы создать запрос на техническую поддержку в режиме онлайн.

Для получения дополнительной информации и ресурсов зарегистрируйтесь на форуме сообщества Dell Security.