Was sind Netskope-Incidents?

Summary: Erfahren Sie Schritt für Schritt Anleitungen zur Überprüfung von Netskope-Incidents, indem Sie diese Anweisungen befolgen.

Instructions

Ein Netskope-Incident ist jede Aktion, die außerhalb des Normalbetriebs liegt, wie er von einem Netskope-Administrator entweder über benutzerdefinierte oder vorgefertigte Profile festgelegt wurde. Netskope unterteilt diese Incidents in Data Loss Prevention (DLP)-Vorfälle, Anomalien, kompromittierte Anmeldeinformationen oder Dateien, die unter Quarantäne gestellt oder in einen Legal-Hold-Aufbewahrungsstatus versetzt wurden.

Betroffene Produkte:

- Netskope

- Navigieren Sie in einem Webbrowser zur Netskope-Webkonsole:

- Rechenzentrum in den USA: https://[TENANT].goskope.com/

- Rechenzentrum in der EU: https://[TENANT].eu.goskope.com/

- Rechenzentrum in Frankfurt: https://[TENANT].de.goskope.com/

Hinweis: [TENANT] = der Mandantenname in Ihrer Umgebung. - Melden Sie sich an bei der Netskope-Webkonsole.

- Klicken Sie auf Incidents.

- Klicken Sie auf die entsprechende Seite Incidents .

Klicken Sie für weitere Informationen zu Incidents auf die entsprechende Option.

Die DLP-Seite enthält Informationen zu DLP-Incidents in Ihrer Umgebung.

Die DLP-Seite enthält die folgenden Informationen zu jedem DLP-Vorfall:

- Objekt: Zeigt die Datei oder das Objekt an, die bzw. das den Verstoß ausgelöst hat. Wenn Sie auf das Objekt klicken, wird eine Seite mit weiteren Details geöffnet, auf der Sie den Status ändern, Incidents zuweisen, den Schweregrad ändern und Maßnahmen ergreifen können.

- Anwendung: Zeigt die Anwendung an, die den Verstoß ausgelöst hat.

- Belichtung: Zeigt Dateien an, die nach Exposition kategorisiert sind, z. B. "Öffentlich – Indexiert", " Öffentlich – Nicht gelistet", " Öffentlich", "Privat", " Extern freigegeben", " Intern freigegeben" und "Vom Unternehmen freigegeben".

- Verstoß: Zeigt die Anzahl der Verstöße innerhalb der Datei an.

- Letzte Aktion: Zeigt die zuletzt durchgeführte Aktion an.

- Status: Zeigt den Status des Ereignisses an. Es gibt drei Statuskategorien: "New", "In Progress" und "Resolved".

- Bevollmächtigter: Zeigt an, wer mit der Überwachung des Ereignisses beauftragt ist.

- Schweregrad: Zeigt den Schweregrad an. Es gibt vier Stufen: Niedrig, Mittel, Hoch und Kritisch.

- Zeitstempel: Zeigt das Datum und die Uhrzeit des Verstoßes an.

Die Seite Anomalien enthält Informationen über die verschiedenen Typen erkannter Anomalien.

Es gibt drei Seitenkategorien für Anomalien . Um weitere Informationen zu erhalten, klicken Sie entweder auf "Zusammenfassung", "Details" oder auf "Konfigurieren".

Übersicht

Auf der Seite Zusammenfassung werden die Gesamtzahl der Anomalien, Anomalien nach Risikostufe und anomale Dimensionen (Prozentsatz pro Kategorie) angezeigt. Es gibt auch Tabellen, die Anomalien je Profil und Nutzer anzeigen. Ein Abfragefeld kann verwendet werden, um nach bestimmten Anomalien zu suchen. Die Zusammenfassungsseite enthält außerdem Filter für Anomalien nach Risikostufe, allen oder neuen und basierend auf einem bestimmten Profil.

Klicken Sie auf By Profile, um die Anzahl der jeweils für einen Typ erkannten Anomalien zusammen mit dem neuesten Zeitstempel anzuzeigen. Nur die Profile für erkannte Anomalien werden angezeigt.

Klicken Sie auf By User, um zu sehen, wie viele Anomalien jeder Nutzer hat, zusammen mit der Verteilung der Risikostufen. Klicken Sie auf ein Element, um die Detailseite für spezifische Informationen zu Profilen oder Nutzern zu öffnen.

Details

Auf der Seite Details werden weitere Details zu Anomalien angezeigt. Alle oder bestimmte Anomalien können von dieser Seite aus bestätigt werden. Ein Abfragefeld kann verwendet werden, um nach bestimmten Anomalien zu suchen. Die Detailseite enthält außerdem Filter für Anomalien nach Risikostufe, allen oder neuen Anomalien und basierend auf einem bestimmten Profil.

Die Informationen auf der Seite Details umfassen:

- Risikostufe

- E-Mail-Adresse des Nutzers

- Profiltyp

- Beschreibung

- Abmessungen

- Zeitstempel

Klicken Sie auf ein Element, um detaillierte Risiko-, Anwendungs- und Nutzerinformationen anzuzeigen. Um eine oder mehrere der Anomalien zu entfernen, aktivieren Sie das Kontrollkästchen neben einem Element und klicken Sie auf Acknowledgeoder Acknowledge all.

Konfigurieren

Auf der Seite Konfigurieren können Sie die Nachverfolgung von Anomalieprofilen aktivieren oder deaktivieren und konfigurieren, wie Anomalien überwacht werden.

Um ein Profil zu konfigurieren, klicken Sie auf das Bleistiftsymbol in der Spalte „Configuration“. Klicken Sie zum Konfigurieren der Anwendungen auf Select Applications. Klicken Sie auf Apply Changes, um Ihre Konfigurationen zu speichern.

| Profile | Verwendung |

|---|---|

| Anwendungen | Konfigurieren Sie die Anwendungen, die Sie zur Erkennung von Anomalien verwenden möchten. |

| Näherungsereignis | Konfigurieren Sie die Entfernung (in Meilen) zwischen zwei Standorten oder die Zeit (in Stunden) für den Zeitpunkt der Standortänderung. Darüber hinaus können Sie vertrauenswürdige Netzwerkstandorte auf eine Allowlist setzen, sodass Sie Ihre vertrauenswürdigen Netzwerke identifizieren und die Erkennung von Näherungsanomalien optimieren können. |

| Seltenes Ereignis | Konfigurieren Sie einen Zeitraum für ein seltenes Ereignis in Tagen. |

| Fehlgeschlagene Anmeldungen | Konfigurieren Sie die Anzahl der fehlgeschlagenen Anmeldungen und das Zeitintervall. |

| Massendownload von Dateien | Konfigurieren Sie die Anzahl der heruntergeladenen Dateien und das Zeitintervall. |

| Massenupload von Dateien | Konfigurieren Sie die Anzahl der hochgeladenen Dateien und das Zeitintervall. |

| Massenlöschung von Dateien | Konfigurieren Sie die Anzahl der gelöschten Dateien und das Zeitintervall. |

| Datenexfiltration | Aktivieren oder Deaktivieren der Übertragung oder des Abrufs von Daten von einem Computer oder Server. |

| Freigegebene Anmeldedaten | Konfigurieren Sie das Zulassen oder Verweigern freigegebener Anmeldeinformationen in Zeitintervallen. |

Das Dashboard "Kompromittierte Zugangsdaten" informiert Sie über bekannte kompromittierte Zugangsdaten für die Konten, die von Ihren Mitarbeitern verwendet werden.

Das Dashboard "Compromised Credentials" umfasst:

- Gesamtzahl der Nutzer mit kompromittierten Zugangsdaten

- Identifizierte und erkannte Nutzer

- Medienreferenzen zu Datenschutzverletzungen in Tabellen- und Diagrammform

- Die E-Mail-Adresse eines kompromittierten Nutzers

- Status der Datenquelle

- Die Informationsquelle

- Das Datum, an dem die Zugangsdaten kompromittiert wurden

Um eine oder mehrere der kompromittierten Anmeldedaten zu entfernen, aktivieren Sie das Kontrollkästchen neben einem Element und klicken Sie entweder auf Acknowledge oder Acknowledge All.

Die Seite Malware enthält Informationen über in der Umgebung gefundene Malware.

Die Seite Malware enthält Folgendes:

- Malware: Die Anzahl der vom Scan erkannten Malware-Angriffe

- Betroffene Nutzer: Die Anzahl der Nutzer mit Dateien, die von einem bestimmten Malwareangriff betroffen sind

- Betroffene Dateien: Die Anzahl der Dateien, die unter Quarantäne gestellt wurden oder eine Warnmeldung ausgelöst haben

- Malware-Name: Der Name der erkannten Malware

- Malwaretyp: Der Typ der erkannten Malware

- Schweregrad: Der der Malware zugewiesene Schweregrad

- Datum der letzten Maßnahme: Das Datum, an dem die erste Datei vom Scan erkannt wurde und eine Aktion basierend auf dem ausgewählten Quarantäneprofil durchgeführt wurde

Klicken Sie auf ein Element auf der Seite, um umfassendere Details anzuzeigen oder die Datei unter Quarantäne zu stellen, wiederherzustellen oder als sicher zu markieren.

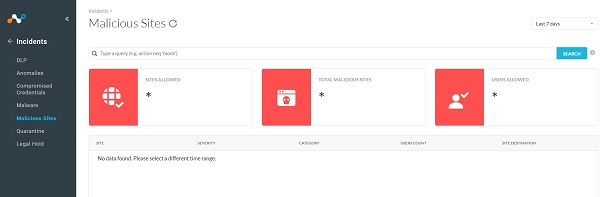

Auf der Seite "Bösartige Websites " können Sie sehen, zu welchen potenziell schädlichen Websites Endpunkte navigieren.

Die Informationen auf dieser Seite umfassen:

- Zulässige Standorte: Websites, die Ihre Nutzer besucht haben und die nicht blockiert wurden

- Bösartige Websites insgesamt: Die Gesamtzahl der bösartigen Websites, die besucht wurden

- Zulässige Nutzer: Die Anzahl der Benutzer, die nicht daran gehindert werden, eine bösartige Website zu besuchen

- Standort: Die IP-Adresse oder URL der bösartigen Website

- Schweregrad: Der Schweregrad der bösartigen Website

- Kategorie: Der Typ der erkannten bösartigen Website

- Standortziel: Der Speicherort, von dem die Malware heruntergeladen wurde

Auf der Seite Quarantäne wird eine Liste der unter Quarantäne gestellten Dateien angezeigt.

Die Seite Quarantäne enthält die folgenden Informationen über die in Quarantäne befindliche Datei:

- Datum: Das Datum, an dem die Datei unter Quarantäne gestellt wurde

- Dateiname: Der Dateiname der Datei zum Zeitpunkt der Quarantäne

- Ursprünglicher Dateiname: Der ursprüngliche Name der unter Quarantäne gestellten Datei

- Policy-Name: Der Name der erzwungenen Policy, der dazu geführt hat, dass die Datei unter Quarantäne gestellt wird

- Verstoß: Der Policy-Verstoß, der dazu führt, dass die Datei unter Quarantäne gestellt wird

- Dateieigentümer: Der Eigentümer der unter Quarantäne gestellten Datei

- Erkennungsmethode: Die Methode, die zum Erkennen des Verstoßes verwendet wird

Sie können Aktionen für jede der isolierten Dateien durchführen. Aktivieren Sie das Kontrollkästchen neben einer isolierten Datei und klicken Sie unten rechts auf:

- Eigentümer kontaktieren: Sie können sich an den Eigentümer der unter Quarantäne gestellten Datei wenden

- Dateien herunterladen: Sie können die Tombstone-Datei herunterladen

- Ergreifen Sie Maßnahmen: Sie können die Tombstone-Datei entweder wiederherstellen oder blockieren

Die Seite Legal-Hold-Aufbewahrung enthält eine Liste der Dateien, für die eine Legal-Hold-Aufbewahrung gilt.

Die Seite "Legal Hold" enthält die folgenden Informationen über die Datei, für die die Legal-Hold-Aufbewahrung gilt:

- Datum: Das Datum, an dem die Datei in die gesetzliche Aufbewahrungsfrist versetzt wurde

- Dateiname: Der Name der Datei zu dem Zeitpunkt, zu dem sie in die Legal-Hold-Aufbewahrung versetzt wurde

- Ursprünglicher Dateiname: Der ursprüngliche Name der Datei, für die die Legal-Hold-Aufbewahrung aktiviert wurde

- Policy-Name: Der Name der erzwungenen Policy, der dazu führt, dass die Datei in die Legal-Hold-Aufbewahrung versetzt wird

- Verstoß: Der Policy-Verstoß, der dazu geführt hat, dass die Datei in die Legal-Hold-Aufbewahrung versetzt wurde

- Dateieigentümer: Der Eigentümer der Datei, für die eine Legal-Hold-Aufbewahrung gilt

- Erkennungsmethode: Die Methode, die zum Erkennen des Verstoßes verwendet wird

Sie können Maßnahmen für jede Dateien ergreifen, die einer gesetzlichen Aufbewahrungsfrist unterliegen. Aktivieren Sie das Kontrollkästchen neben einer Datei, die einer gesetzlichen Aufbewahrungsfrist unterliegt, und klicken Sie unten rechts auf eine der folgenden Optionen:

- Eigentümer kontaktieren: Dadurch wird der Eigentümer der Datei kontaktiert

- Dateien herunterladen: Dadurch wird die Datei heruntergeladen