Slik oppretter du utelatelser eller inkluderinger for VMware Carbon Black Cloud

Summary: Finn ut hvordan du konfigurerer utelatelser og inkluderinger av VMware Carbon Black ved å følge disse trinnvise instruksjonene.

Instructions

VMware Carbon Black bruker omdømme- og tillatelsesregler til å håndtere neste generasjons antivirusekskluderinger (NGAV) (godkjente lister) og inkluderinger (forbudte lister). VMware Carbon Black Standard, VMware Carbon Black Cloud Advanced og VMware Carbon Black Cloud Enterprise bruker endepunktsgjenkjenning og -respons (EDR). EDR påvirkes også av regler for omdømme og tillatelse. Denne artikkelen veileder administratorer gjennom å angi disse verdiene sammen med eventuelle forbehold som kan være relevante.

Berørte produkter:

- Forebygging av VMware Carbon Black Cloud

- VMware Carbon Black Cloud Standard

- VMware Carbon Black Cloud Advanced

- VMware Carbon Black Cloud Enterprise

Berørte operativsystemer:

- Windows

- Mac

- Linux

Innføring av VMware Carbon Black Del 3: Policyer og grupper

Varighet: 03:37

Teksting for hørselshemmede: Tilgjengelig på flere språk

VMware Carbon Black Cloud bruker en kombinasjon av policyer og omdømme for å bestemme hvilke operasjoner som skjer.

Klikk på det aktuelle emnet for å få mer informasjon.

Policyer

Retningslinjer for forebygging av VMware Carbon Black Cloud Preventionavviker fra retningslinjene for VMware Carbon Black Cloud Standard, Advanced og Enterprise. Klikk på det aktuelle produktet for mer informasjon.

Forebygging

VMware Carbon Black Cloud Prevention gir en strømlinjeformet tilnærming til tillatelsesregler og blokkerings- og isolasjonsregler fordi den ikke bruker EDR.

Klikk på det aktuelle emnet for å få mer informasjon.

Tillatelser

Tillatelser bestemmer hvilke operasjoner applikasjoner kan utføre på angitte baner.

Tillatelsene er banebaserte og overstyrer både blokkerings- og isoleringsregler i tillegg til omdømme.

- Gå til [REGION].conferdeploy.net i en nettleser.

Merk: [REGION] = regionen til leietakeren

- Amerika = https://defense-prod05.conferdeploy.net/

- Europa = https://defense-eu.conferdeploy.net/

- Asia, Stillehavskysten = https://defense-prodnrt.conferdeploy.net/

- Australia og New Zealand = https://defense-prodsyd.conferdeploy.net

- Amerika = https://defense-prod05.conferdeploy.net/

- Logg på VMware Carbon Black Cloud.

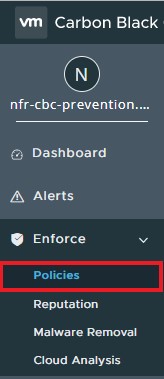

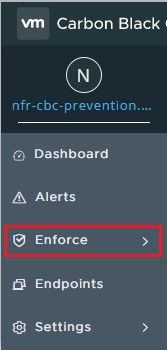

- Klikk på Enforce (Håndheve) i venstre menyrute.

- Klikk på Policies (Policyer).

- Velg policysettet du vil endre.

Merk: Eksempelbildene bruker Standard som policysettet som er valgt å endre.

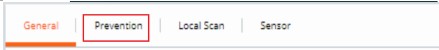

Merk: Eksempelbildene bruker Standard som policysettet som er valgt å endre. - Klikk på Prevention (Forebygging) i høyre menyrute.

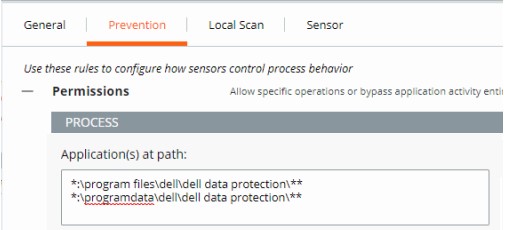

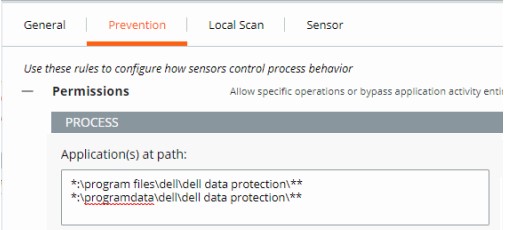

- Klikk for å vise Permissions (Tillatelser).

- Klikk for å utvide Add application path (Legg til applikasjonsbane).

- Fylle ut den tiltenkte banen for å sette inn en omgåelse.

Merk:

Merk:- Eksempelbildet bruker følgende baner:

*:\program files\dell\dell data protection\***:\programdata\dell\dell data protection\**

- I dette eksemplet påvirker handlingene som brukes, alle filer på alle stasjoner som inneholder banene

\program files\dell\dell data protection\og\programdata\dell\dell data protection\. - Tillatelseslisten til VMware Carbon Black benytter en glob-basert formateringsstruktur.

- Miljøvariabler som f.eks.

%WINDIR%støttes. - En enkelt stjerne (

*) samsvarer med alle tegnene i samme katalog. - Doble stjerner (

**) samsvarer med alle tegnene i samme katalog, flere kataloger og alle kataloger over eller under den angitte plasseringen eller filen. - Eksempler:

- Windows:

**\powershell.exe - Mac:

/Users/*/Downloads/**

- Windows:

- Eksempelbildet bruker følgende baner:

- Velg handlingen som skal håndheves.

Merk:

Merk:- I eksempelbildet blir operasjonsforsøk gitt forskjellige handlinger ved å velge enten Tillat eller Forbigå.

- Når operasjonsforsøket Utfører en operasjon er valgt, overstyrer dette alle andre operasjonsforsøk og deaktiverer valget av andre alternativer.

- Handlingsdefinisjoner:

- Tillat – Tillater atferden i den angitte banen med informasjon om handlingen som logges av VMware Carbon Black Cloud.

- Bypass (Omgåelse) – All atferd er tillatt i den angitte banen. Ingen informasjon samles inn.

- Klikk på Save (Lagre ) øverst til høyre, eller nederst på siden.

Blokkerings- og isoleringsregler

Blokkerings- og isoleringsregler er banebasert, og de overstyrer omdømme. Blokkerings- og isolasjonsregler lar oss angi en "Nekt operasjon" eller "Avslutt prosess" -handling når en bestemt operasjon forsøkes.

- Gå til [REGION].conferdeploy.net i en nettleser.

Merk: [REGION] = regionen til leietakeren

- Amerika = https://defense-prod05.conferdeploy.net/

- Europa = https://defense-eu.conferdeploy.net/

- Asia, Stillehavskysten = https://defense-prodnrt.conferdeploy.net/

- Australia og New Zealand = https://defense-prodsyd.conferdeploy.net

- Amerika = https://defense-prod05.conferdeploy.net/

- Logg på VMware Carbon Black Cloud.

- Klikk på Enforce (Håndheve) i venstre menyrute.

- Klikk på Policies (Policyer).

- Velg policysettet du vil endre.

Merk: Eksempelbildene bruker Standard som policysettet som er valgt å endre.

Merk: Eksempelbildene bruker Standard som policysettet som er valgt å endre. - Klikk på Prevention (Forebygging) i høyre menyrute.

- Klikk for å utvide blokkering og isolering.

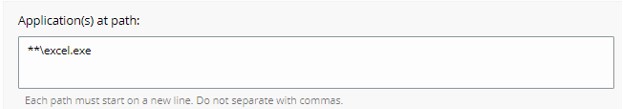

- Fyll ut banen til applikasjonen for å angi en blokkerings- og isoleringsregel.

Merk:

Merk:- Eksempelbildet bruker

excel.exe. - Handlingssettet gjelder for programmet med navnet

excel.exekjørte fra hvilken som helst katalog. - Tillatelseslisten til VMware Carbon Black benytter en glob-basert formateringsstruktur.

- Miljøvariabler som f.eks.

%WINDIR%støttes. - En enkelt stjerne (

*) samsvarer med alle tegnene i samme katalog. - Doble stjerner (

**) samsvarer med alle tegnene i samme katalog, flere kataloger og alle kataloger over eller under den angitte plasseringen eller filen. - Eksempler:

- Windows:

**\powershell.exe - Mac:

/Users/*/Downloads/**

- Windows:

- Eksempelbildet bruker

- Klikk på Save (Lagre) øverst til høyre.

Merk: Avslutningsprosessen avslutter prosessen når den angitte operasjonen forsøker å kjøre.

Merk: Avslutningsprosessen avslutter prosessen når den angitte operasjonen forsøker å kjøre.

Standard, Advanced og Enterprise

VMware Carbon Black Cloud Standard, VMware Carbon Black Cloud Advanced og VMware Carbon Black Cloud Enterprise har alternativer med tillatelsesregler, i tillegg til blokkerings- og isolasjonsregler, på grunn av inkludering av EDR.

Klikk på det aktuelle emnet for å få mer informasjon.

Tillatelser

Tillatelser bestemmer hvilke operasjoner applikasjoner kan utføre på angitte baner.

Tillatelsene er banebaserte og overstyrer både blokkerings- og isoleringsregler i tillegg til omdømme.

- Gå til [REGION].conferdeploy.net i en nettleser.

Merk: [REGION] = regionen til leietakeren

- Amerika = https://defense-prod05.conferdeploy.net/

- Europa = https://defense-eu.conferdeploy.net/

- Asia, Stillehavskysten = https://defense-prodnrt.conferdeploy.net/

- Australia og New Zealand = https://defense-prodsyd.conferdeploy.net

- Amerika = https://defense-prod05.conferdeploy.net/

- Logg på VMware Carbon Black Cloud.

- Klikk på Enforce (Håndheve) i venstre menyrute.

- Klikk på Policies (Policyer).

- Velg policysettet du vil endre.

Merk: Eksempelbildene bruker Standard som policysettet som er valgt å endre.

Merk: Eksempelbildene bruker Standard som policysettet som er valgt å endre. - Klikk på Prevention (Forebygging) i høyre menyrute.

- Klikk for å vise Permissions (Tillatelser).

- Klikk for å utvide Add application path (Legg til applikasjonsbane).

- Fylle ut den tiltenkte banen for å sette inn en omgåelse.

Merk:

Merk:- Eksempelbildet bruker følgende baner:

*:\program files\dell\dell data protection\***:\programdata\dell\dell data protection\**

- I dette eksemplet påvirker handlingene som brukes, alle filer på alle stasjoner som inneholder banene

\program files\dell\dell data protection\og\programdata\dell\dell data protection\. - Tillatelseslisten til VMware Carbon Black benytter en glob-basert formateringsstruktur.

- Miljøvariabler som f.eks.

%WINDIR%støttes. - En enkelt stjerne (

*) samsvarer med alle tegnene i samme katalog. - Doble stjerner (

**) samsvarer med alle tegnene i samme katalog, flere kataloger og alle kataloger over eller under den angitte plasseringen eller filen. - Eksempler:

- Windows:

**\powershell.exe - Mac:

/Users/*/Downloads/**

- Windows:

- Eksempelbildet bruker følgende baner:

- Velg handlingen som skal håndheves.

Merk:

Merk:- I eksempelbildet gis forsøk på operasjoner forskjellige handlinger ved å velge enten Allow (Tillat), Allow & Log (Tillat og loggfør) eller Bypass (Omgå).

- Når operasjonsforsøket Perform any operation (Utfør enhver operasjon) er valgt, overstyrer dette alle andre operasjonsforsøk og deaktiverer valg av andre alternativer.

- Hver handling bortsett fra Perform any operation (Utfør enhver operasjon) kan brukes på flere operasjonsforsøk.

- Handlingsdefinisjoner:

- Allow (Tillat) – Tillater atferden i angitt bane, ingen av de angitte atferdene på banen blir logget. Ingen data sendes til VMware Carbon Black Cloud.

- Allow & Log (Tillat og loggfør) – Tillater atferden i angitt bane, all aktivitet logges. Alle data rapporteres til VMware Carbon Black Cloud.

- Bypass (Omgåelse) – All atferd er tillatt i den angitte banen, ingenting blir logget. Ingen data sendes til VMware Carbon Black Cloud.

- Klikk på Confirm (Bekreft ) nederst i Permissions (Tillatelser) for å angi policyendringen.

- Klikk på Save (Lagre) øverst til høyre.

Blokkerings- og isoleringsregler

Blokkerings- og isoleringsregler er banebasert, og de overstyrer omdømme. Blokkerings- og isolasjonsregler lar oss angi en "Nekt operasjon" eller "Avslutt prosess" -handling når en bestemt operasjon forsøkes.

- Gå til [REGION].conferdeploy.net i en nettleser.

Merk: [REGION] = regionen til leietakeren

- Amerika = https://defense-prod05.conferdeploy.net/

- Europa = https://defense-eu.conferdeploy.net/

- Asia, Stillehavskysten = https://defense-prodnrt.conferdeploy.net/

- Australia og New Zealand = https://defense-prodsyd.conferdeploy.net

- Amerika = https://defense-prod05.conferdeploy.net/

- Logg på VMware Carbon Black Cloud.

- Klikk på Enforce (Håndheve) i venstre menyrute.

- Klikk på Policies (Policyer).

- Velg policysettet du vil endre.

Merk: Eksempelbildene bruker Standard som policysettet som skal endres.

Merk: Eksempelbildene bruker Standard som policysettet som skal endres. - Klikk på Prevention (Forebygging) i høyre menyrute.

- Klikk for å utvide blokkering og isolering.

- Klikk for å utvide Add application path (Legg til applikasjonsbane).

- Fyll ut banen til applikasjonen for å angi en blokkerings- og isoleringsregel.

Merk:

Merk:- Eksempelbildet bruker excel.exe.

- Handlingssettet gjelder for programmet med navnet

excel.exekjørte fra hvilken som helst katalog. - Tillatelseslisten til VMware Carbon Black benytter en glob-basert formateringsstruktur.

- Miljøvariabler som f.eks.

%WINDIR%støttes. - Én enkelt stjerne (*) samsvarer med alle tegnene i samme katalog.

- Doble stjerner (**) samsvarer med alle tegnene i samme katalog, flere kataloger og alle kataloger over eller under den angitte plasseringen eller filen.

- Eksempler:

- Windows:

**\powershell.exe - Mac:

/Users/*/Downloads/**

- Windows:

- Velg Action (Handling) som skal utføres når operasjonsforsøket er oppfylt, og klikk deretter på Confirm (Bekreft).

- Klikk på Save (Lagre) øverst til høyre.

Merk:

Merk:- Avslå-operasjonen hindrer det oppførte programmet i å utføre den angitte operasjonen det forsøkte å utføre.

- Avslutningsprosessen avslutter prosessen når den angitte operasjonen forsøker å kjøre.

Omdømme

VMware Carbon Black tilordner et omdømme til hver fil som kjøres på en enhet med sensoren installert. Eksisterende filer begynner med et effektivt omdømme for LOCAL_WHITE til kjøring eller til bakgrunnsskanningen har behandlet dem og gir et mer definitivt rykte.

Du kan enten Add an Application to the Reputation List (Legge til en applikasjon i omdømmelisten) eller se Reputation Descriptions (Omdømmebeskrivelser). Klikk på det aktuelle emnet for å få mer informasjon.

Legge til en applikasjon i omdømmelisten

En applikasjon kan legges til i omdømmelisten enten på siden Reputations (Omdømmer) eller på siden Alerts (Varsler). Klikk på det aktuelle alternativet for mer informasjon.

Siden Reputations (Omdømmer)

- Gå til [REGION].conferdeploy.net i en nettleser.

Merk: [REGION] = regionen til leietakeren

- Amerika = https://defense-prod05.conferdeploy.net/

- Europa = https://defense-eu.conferdeploy.net/

- Asia, Stillehavskysten = https://defense-prodnrt.conferdeploy.net/

- Australia og New Zealand = https://defense-prodsyd.conferdeploy.net

- Amerika = https://defense-prod05.conferdeploy.net/

- Logg på VMware Carbon Black Cloud.

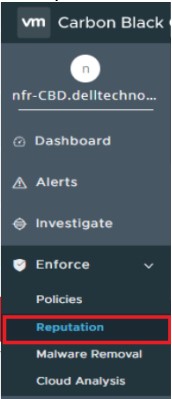

- Klikk på Enforce (Håndheve) i venstre menyrute.

- Klikk på Reputation (Omdømme).

En administrator kan legge til et program i omdømmelisten ved hjelp av SHA256 Hash, IT-verktøyet eller signeringssertifikatet. Klikk på det aktuelle alternativet for mer informasjon.

SHA256-hash

- Klikk på Add (Legg til).

- Fra Legg til omdømme:

- Velg hash for typen.

- Velg enten Godkjent liste eller Forbudt liste for listen.

- Fyll ut SHA-256 hash.

- Angi et Name (Navn) for oppføringen.

- Alternativt kan du fylle ut Comments (Kommentarer).

- Klikk på Save (Lagre).

Merk:

Merk:- Godkjent-listen angir automatisk at berørte og kjente filer skal ha et rykte som godkjent av virksomheten.

- Forbudt liste angir automatisk alle berørte og kjente filer til å ha et rykte om at selskapet er utestengt.

IT-verktøy

- Klikk på Add (Legg til).

- Fra Legg til omdømme:

- Velg IT-verktøy for typen.

- Fylle ut den relative banen til det klarerte IT-verktøyet.

- Alternativt kan du velge Include all child processes (Inkluder alle underordnede prosesser).

- Alternativt kan du fylle ut Comments (Kommentarer).

- Klikk på Save (Lagre).

Merk:

Merk:- IT-verktøy kan bare legges til i godkjent-listen. Godkjent-listen angir automatisk at alle berørte og kjente filer skal ha et omdømme som lokal hvit.

- Alternativet Inkluder alle underordnede prosesser angir at alle filer som slippes av underordnede prosesser i det nylig definerte klarerte IT-verktøyet, også mottar den første klareringen hvis valgt.

- Relative baner for IT-verktøy viser at den definerte banen kan oppfylles av den definerte banebeskrivelsen.

Eksempel:

I følgende eksempler er banen til det klarerte IT-verktøyet angitt til:

\sharefolder\folder2\application.exe

Hvis en administrator prøver å kjøre filen på disse plasseringene, lykkes utelatelsen:

\\server\tools\sharefolder\folder2\application.exeD:\ITTools\sharefolder\folder2\application.exe

Hvis en administrator prøver å kjøre filen på disse plasseringene, mislykkes utelatelsen:

E:\folder2\application.exeH:\sharefolder\application.exe

I de mislykkede eksemplene kan ikke banen fullføres helt.

Signeringssertifikat

- Klikk på Add (Legg til).

- Fra Legg til omdømme:

- Velg Certs for typen.

- Fylle ut feltet Signed by (Signert av).

- Alternativt kan du fylle ut Certificate Authority (Sertifiseringsinstans).

- Alternativt kan du fylle ut Comments (Kommentarer).

- Klikk på Save (Lagre).

- Et signeringssertifikat kan bare legges til i godkjent-listen. Godkjent-listen angir automatisk at alle berørte og kjente filer skal ha et omdømme som lokal hvit.

- Hvis du vil ha mer informasjon om hvordan du legger til signeringssertifikater for omdømme, kan du se Legge til et signeringssertifikat i VMware Carbon Black Cloud-omdømmelisten.

Siden Alerts (Varsler)

- Gå til [REGION].conferdeploy.net i en nettleser.

Merk: [REGION] = regionen til leietakeren

- Amerika = https://defense-prod05.conferdeploy.net/

- Europa = https://defense-eu.conferdeploy.net/

- Asia, Stillehavskysten = https://defense-prodnrt.conferdeploy.net/

- Australia og New Zealand = https://defense-prodsyd.conferdeploy.net

- Amerika = https://defense-prod05.conferdeploy.net/

- Logg på VMware Carbon Black Cloud.

- Klikk på Alerts (Varsler).

- Velg vinkeltegnet ved siden av varselet for å godkjenne applikasjonen.

- Klikk på Vis alle under underdelen Utbedring .

- Klikk for å legge til filen enten i svartelisten eller på godkjent-listen, avhengig av om hashkoden er uklarert eller klarert.

Merk: Signeringssertifikatet kan legges til slik at andre programmer som deler dette sertifikatet, legges til automatisk i listen over lokale godkjente.

Merk: Signeringssertifikatet kan legges til slik at andre programmer som deler dette sertifikatet, legges til automatisk i listen over lokale godkjente.

Omdømmebeskrivelser

| Prioritet | Omdømme | Søkeverdi for omdømme | Beskrivelse |

|---|---|---|---|

| 1 | Ignorer | IGNORE |

Selvsjekk omdømmet som Carbon Black Cloud tilordner produktfiler og gir dem alle tillatelser til å kjøre.

|

| 2 | Liste over godkjente virksomheter | COMPANY_WHITE_LIST |

Hasher legges manuelt til i listen over godkjente firmaer ved å gå til Håndhev og deretter Omdømme |

| 3 | Liste over forbudte virksomheter | COMPANY_BLACK_LIST |

Hasher legges manuelt til i listen over forbudte personer ved å gå til Håndhev og deretter Omdømme |

| 4 | Liste over klarerte godkjente | TRUSTED_WHITE_LIST |

Kjent som pålitelig av Carbon Black enten fra nettskyen, lokal skanner eller begge deler. |

| 5 | Kjent skadelig programvare | KNOWN_MALWARE |

Kjent som skadelig av Carbon Black enten fra nettskyen, lokal skanner eller begge deler. |

| 6 | Mistenkt/heuristisk skadelig programvare | SUSPECT_MALWARE HEURISTIC |

Mistenkt skadelig programvare som oppdages av Carbon Black, men som ikke nødvendigvis er skadelig |

| 7 | Reklame/PUP skadelig programvare | ADWARE PUP |

Adware og potensielt uønskede programmer som oppdages av Carbon Black |

| 8 | Godkjent lokalt | LOCAL_WHITE |

Filen har oppfylt én av følgende betingelser:

|

| 9 | Liste over felles godkjente | COMMON_WHITE_LIST |

Filen har oppfylt én av følgende betingelser:

|

| 10 | Ikke oppført/adaptiv godkjent liste | NOT_LISTEDADAPTIVE_WHITE_LIST |

Ikke oppført-omdømmet indikerer at etter at sensoren har kontrollert applikasjonshashen med lokal skanner eller nettsky, finner du ingen oppføring om den – den er ikke oppført i omdømmedatabasen.

|

| 11 | Ukjent | RESOLVING |

Det ukjente omdømmet indikerer at det ikke er noen respons fra noen av omdømmekildene sensoren bruker.

|

Når du skal kontakte kundestøtte, kan du se Dell Data Security internasjonale telefonnumre for støtte..

Gå til TechDirect for å generere en forespørsel om teknisk støtte på Internett.

Hvis du vil ha mer innsikt og flere ressurser, kan du bli med i fellesskapsforumet for Dell Security.