Jak utworzyć wykluczenia i dołączenia dla Vmware Carbon Black Cloud

Summary: Dowiedz się, jak skonfigurować wykluczenia i włączenie VMware Carbon Black, postępując zgodnie z poniższymi instrukcjami krok po kroku.

Instructions

VMware Carbon Black używa reguł reputacji i uprawnień do obsługi wykluczeń oprogramowania antywirusowego nowej generacji (NGAV) i włączeń (listy zabronionych). VMware Carbon Black Standard, VMware Carbon Black Cloud Advanced i VMware Carbon Black Cloud Enterprise wykorzystują techniki wykrywania urządzeń końcowych i reagowania (EDR). Na EDR wpływają także zasady reputacji i pozwoleń. Ten artykuł zawiera instrukcje ustawiania tych wartości dla administratorów wraz z wszelkimi zastrzeżeniami, które mogą być istotne.

Dotyczy produktów:

- VMware Carbon Black Cloud Prevention

- VMware Carbon Black Cloud Standard

- VMware Carbon Black Cloud Advanced

- VMware Carbon Black Cloud Enterprise

Dotyczy systemów operacyjnych:

- Windows

- Mac

- Linux

Proces wdrażania VMware Carbon Black, część 3: Zasady i grupy

Czas trwania: 03:37

Napisy kodowane: Dostępne w wielu językach

VMware Carbon Black Cloud wykorzystuje kombinację zasad i reputacji, aby określić, jakie operacje mają być wykonywane.

Aby uzyskać więcej informacji, kliknij odpowiedni temat.

Zasadami

Zasady VMware Carbon Black Cloud Preventionróżnią się od zasad VMware Carbon Black Cloud Standard, Advanced i Enterprise. Aby uzyskać więcej informacji, kliknij odpowiedni produkt.

Prevention

VMware Carbon Black Cloud Prevention zapewnia uproszczone podejście do reguł uprawnień oraz reguł blokowania i izolacji , ponieważ nie korzysta z EDR.

Aby uzyskać więcej informacji, kliknij odpowiedni temat.

Zasady pozwoleń

Zasady dotyczące pozwoleń decydują o tym, jakie działania mogą wykonywać aplikacje w określonych ścieżkach.

Zasady pozwoleń są oparte na ścieżkach i mają pierwszeństwo przed zasadami blokowania i izolacji, a także przed reputacją.

- W przeglądarce internetowej przejdź do strony [REGION].conferdeploy.net.

Uwaga: [REGION] = region najemcy

- Ameryka Północna i Południowa = https://defense-prod05.conferdeploy.net/

- Europa = https://defense-eu.conferdeploy.net/

- Azja i Pacyfik = https://defense-prodnrt.conferdeploy.net/

- Australia i Nowa Zelandia: https://defense-prodsyd.conferdeploy.net

- Ameryka Północna i Południowa = https://defense-prod05.conferdeploy.net/

- Zaloguj się do VMware Carbon Black Cloud.

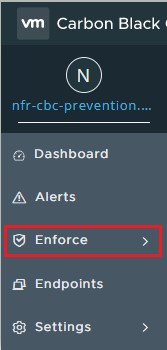

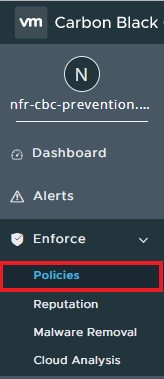

- W okienku po lewej stronie kliknij pozycję Enforce.

- Kliknij opcję Policies.

- Wybierz zestaw zasad do modyfikacji.

Uwaga: W przykładowych obrazach użyto standardowego zestawu zasad wybranego do modyfikacji.

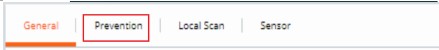

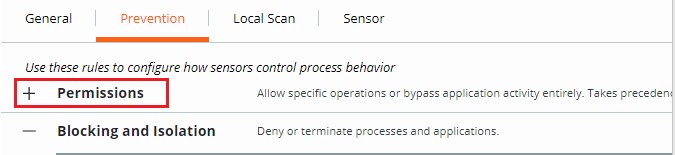

Uwaga: W przykładowych obrazach użyto standardowego zestawu zasad wybranego do modyfikacji. - W okienku po prawej stronie kliknij pozycję Prevention.

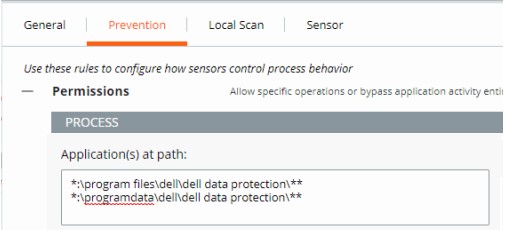

- Kliknij, aby rozwinąć Permissions.

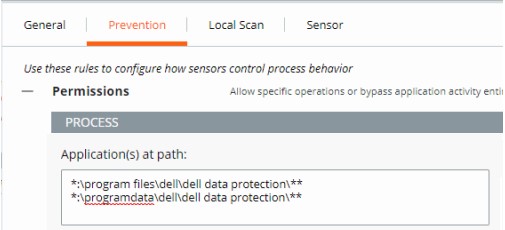

- Kliknij, aby rozwinąć opcję Add application path.

- Wypełnij pożądaną ścieżkę, aby ustawić pominięcie.

Uwaga:

Uwaga:- przykładowa ilustracja przedstawia następujące ścieżki:

*:\program files\dell\dell data protection\***:\programdata\dell\dell data protection\**

- W tym przykładzie zastosowane akcje mają wpływ na wszystkie pliki na wszystkich dyskach zawierających ścieżki

\program files\dell\dell data protection\i\programdata\dell\dell data protection\. - Lista pozwoleń VMware Carbon Black wykorzystuje strukturę formatowania opartą na wzorcu glob.

- Zmienne środowiskowe, takie jak

%WINDIR%są obsługiwane. - Pojedyncza gwiazdka (

*) dopasowuje wszystkie znaki w tym samym katalogu. - Dwie gwiazdki (

**) pasuje do wszystkich znaków w tym samym katalogu, wielu katalogów i wszystkich katalogów powyżej lub poniżej określonej lokalizacji lub pliku. - Przykłady:

- Windows:

**\powershell.exe - Mac:

/Users/*/Downloads/**

- Windows:

- przykładowa ilustracja przedstawia następujące ścieżki:

- Wybierz czynność, która ma zostać wymuszona.

Uwaga:

Uwaga:- na przykładowej ilustracji próby operacji dostają różne czynności poprzez wybranie opcji Allow lub Bypass.

- W przypadku wybrania próby operacji opcji Performs any operation ta opcja zastępuje wszelkie inne próby wykonania operacji i wyłącza wybór dowolnej innej opcji.

- Definicje czynności:

- Allow — umożliwia zachowanie w określonej ścieżce z informacjami na temat czynności rejestrowanej przez VMware Carbon Black Cloud.

- Bypass — wszystkie zachowania są dozwolone w podanej ścieżce. Nie są gromadzone żadne informacje.

- Kliknij przycisk Save w prawym górnym rogu lub u dołu strony.

Zasady blokowania i izolacji

Zasady blokowania i izolacji są oparte na ścieżkach i mają pierwszeństwo przed reputacją. Zasady blokowania i izolacji umożliwiają ustawienie czynności „Deny operation” lub „Terminate process”, kiedy zostanie podjęta specjalna operacja.

- W przeglądarce internetowej przejdź do strony [REGION].conferdeploy.net.

Uwaga: [REGION] = region najemcy

- Ameryka Północna i Południowa = https://defense-prod05.conferdeploy.net/

- Europa = https://defense-eu.conferdeploy.net/

- Azja i Pacyfik = https://defense-prodnrt.conferdeploy.net/

- Australia i Nowa Zelandia: https://defense-prodsyd.conferdeploy.net

- Ameryka Północna i Południowa = https://defense-prod05.conferdeploy.net/

- Zaloguj się do VMware Carbon Black Cloud.

- W okienku po lewej stronie kliknij pozycję Enforce.

- Kliknij opcję Policies.

- Wybierz zestaw zasad do modyfikacji.

Uwaga: W przykładowych obrazach użyto standardowego zestawu zasad wybranego do modyfikacji.

Uwaga: W przykładowych obrazach użyto standardowego zestawu zasad wybranego do modyfikacji. - W okienku po prawej stronie kliknij pozycję Prevention.

- Kliknij, aby rozwinąć opcję Blocking and Isolation.

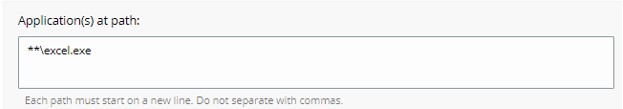

- Wypełnij ścieżkę aplikacji, aby ustawić zasadę blokowania i izolacji.

Uwaga:

Uwaga:- W przykładowym obrazie użyto

excel.exe. - Ustawione akcje mają zastosowanie do aplikacji o nazwie

excel.exeUruchomiono z dowolnego katalogu. - Lista pozwoleń VMware Carbon Black wykorzystuje strukturę formatowania opartą na wzorcu glob.

- Zmienne środowiskowe, takie jak

%WINDIR%są obsługiwane. - Pojedyncza gwiazdka (

*) dopasowuje wszystkie znaki w tym samym katalogu. - Dwie gwiazdki (

**) pasuje do wszystkich znaków w tym samym katalogu, wielu katalogów i wszystkich katalogów powyżej lub poniżej określonej lokalizacji lub pliku. - Przykłady:

- Windows:

**\powershell.exe - Mac:

/Users/*/Downloads/**

- Windows:

- W przykładowym obrazie użyto

- Kliknij przycisk Save w prawym górnym rogu.

Uwaga: opcja Terminate process kończy proces, kiedy określona operacja będzie próbowała się uruchomić.

Uwaga: opcja Terminate process kończy proces, kiedy określona operacja będzie próbowała się uruchomić.

Standard, Advanced i Enterprise

Rozwiązania VMware Carbon Black Cloud Standard, VMware Carbon Black Cloud Advanced i VMware Carbon Black Cloud Enterprise udostępniają opcje z regułami uprawnień, a także regułami blokowania i izolacji ze względu na włączenie EDR.

Aby uzyskać więcej informacji, kliknij odpowiedni temat.

Zasady pozwoleń

Zasady dotyczące pozwoleń decydują o tym, jakie działania mogą wykonywać aplikacje w określonych ścieżkach.

Zasady pozwoleń są oparte na ścieżkach i mają pierwszeństwo przed zasadami blokowania i izolacji, a także przed reputacją.

- W przeglądarce internetowej przejdź do strony [REGION].conferdeploy.net.

Uwaga: [REGION] = region najemcy

- Ameryka Północna i Południowa = https://defense-prod05.conferdeploy.net/

- Europa = https://defense-eu.conferdeploy.net/

- Azja i Pacyfik = https://defense-prodnrt.conferdeploy.net/

- Australia i Nowa Zelandia: https://defense-prodsyd.conferdeploy.net

- Ameryka Północna i Południowa = https://defense-prod05.conferdeploy.net/

- Zaloguj się do VMware Carbon Black Cloud.

- W okienku po lewej stronie kliknij pozycję Enforce.

- Kliknij opcję Policies.

- Wybierz zestaw zasad do modyfikacji.

Uwaga: W przykładowych obrazach użyto standardowego zestawu zasad wybranego do modyfikacji.

Uwaga: W przykładowych obrazach użyto standardowego zestawu zasad wybranego do modyfikacji. - W okienku po prawej stronie kliknij pozycję Prevention.

- Kliknij, aby rozwinąć Permissions.

- Kliknij, aby rozwinąć opcję Add application path.

- Wypełnij pożądaną ścieżkę, aby ustawić pominięcie.

Uwaga:

Uwaga:- przykładowa ilustracja przedstawia następujące ścieżki:

*:\program files\dell\dell data protection\***:\programdata\dell\dell data protection\**

- W tym przykładzie zastosowane akcje mają wpływ na wszystkie pliki na wszystkich dyskach zawierających ścieżki

\program files\dell\dell data protection\i\programdata\dell\dell data protection\. - Lista pozwoleń VMware Carbon Black wykorzystuje strukturę formatowania opartą na wzorcu glob.

- Zmienne środowiskowe, takie jak

%WINDIR%są obsługiwane. - Pojedyncza gwiazdka (

*) dopasowuje wszystkie znaki w tym samym katalogu. - Dwie gwiazdki (

**) pasuje do wszystkich znaków w tym samym katalogu, wielu katalogów i wszystkich katalogów powyżej lub poniżej określonej lokalizacji lub pliku. - Przykłady:

- Windows:

**\powershell.exe - Mac:

/Users/*/Downloads/**

- Windows:

- przykładowa ilustracja przedstawia następujące ścieżki:

- Wybierz czynność, która ma zostać wymuszona.

Uwaga:

Uwaga:- na przykładowej ilustracji próby operacji dostają różne czynności poprzez wybranie opcji Allow, Allow & Log lub Bypass.

- W przypadku wybrania próby operacji opcji Performs any operation ta opcja zastępuje wszelkie inne próby wykonania operacji i wyłącza wybór dowolnej innej opcji.

- Każda czynność z wyjątkiem opcji Performs any operation może być stosowana do wielu prób operacji.

- Definicje czynności:

- Allow — zezwala na zachowanie w podanej ścieżce. nie jest rejestrowane żadne zachowanie określone w ścieżce. Nie są przesyłane żadne dane do VMware Carbon Black Cloud.

- Allow & Log — umożliwia zachowanie w określonej ścieżce; zostanie zarejestrowane całe działanie. Wszystkie dane są zgłaszane do VMware Carbon Black Cloud.

- Bypass — wszystkie zachowania są dozwolone w podanej ścieżce; nic nie jest rejestrowane. Nie są przesyłane żadne dane do VMware Carbon Black Cloud.

- Kliknij przycisk Confirm w dolnej części sekcji Permissions, aby ustawić zmianę zasad.

- Kliknij przycisk Save w prawym górnym rogu.

Zasady blokowania i izolacji

Zasady blokowania i izolacji są oparte na ścieżkach i mają pierwszeństwo przed reputacją. Zasady blokowania i izolacji umożliwiają ustawienie czynności „Deny operation” lub „Terminate process”, kiedy zostanie podjęta specjalna operacja.

- W przeglądarce internetowej przejdź do strony [REGION].conferdeploy.net.

Uwaga: [REGION] = region najemcy

- Ameryka Północna i Południowa = https://defense-prod05.conferdeploy.net/

- Europa = https://defense-eu.conferdeploy.net/

- Azja i Pacyfik = https://defense-prodnrt.conferdeploy.net/

- Australia i Nowa Zelandia: https://defense-prodsyd.conferdeploy.net

- Ameryka Północna i Południowa = https://defense-prod05.conferdeploy.net/

- Zaloguj się do VMware Carbon Black Cloud.

- W okienku po lewej stronie kliknij pozycję Enforce.

- Kliknij opcję Policies.

- Wybierz zestaw zasad do modyfikacji.

Uwaga: w przykładowych ilustracjach wykorzystano Standard jako zestaw zasad do modyfikacji.

Uwaga: w przykładowych ilustracjach wykorzystano Standard jako zestaw zasad do modyfikacji. - W okienku po prawej stronie kliknij pozycję Prevention.

- Kliknij, aby rozwinąć opcję Blocking and Isolation.

- Kliknij, aby rozwinąć opcję Add application path.

- Wypełnij ścieżkę aplikacji, aby ustawić zasadę blokowania i izolacji.

Uwaga:

Uwaga:- przykładowa ilustracja wykorzystuje plik excel.exe.

- Ustawione akcje mają zastosowanie do aplikacji o nazwie

excel.exeUruchomiono z dowolnego katalogu. - Lista pozwoleń VMware Carbon Black wykorzystuje strukturę formatowania opartą na wzorcu glob.

- Zmienne środowiskowe, takie jak

%WINDIR%są obsługiwane. - Pojedyncza gwiazdka (*) odpowiada wszystkim znakom w tym samym katalogu.

- Dwie gwiazdki (**) odpowiadają wszystkim znakom w tym samym katalogu, wielu katalogom i wszystkim katalogom nadrzędnym i podrzędnym względem określonej lokalizacji lub pliku.

- Przykłady:

- Windows:

**\powershell.exe - Mac:

/Users/*/Downloads/**

- Windows:

- Wybierz czynność, która ma zostać podjęta, kiedy wystąpi próba operacji, a następnie kliknij przycisk Confirm.

- Kliknij przycisk Save w prawym górnym rogu.

Uwaga:

Uwaga:- opcja Deny operation zapobiega przeprowadzeniu przez wymienioną aplikację określonej operacji, którą próbował wykonać.

- opcja Terminate process kończy proces, kiedy określona operacja będzie próbowała się uruchomić.

Reputacja

VMware Carbon Black przypisuje reputację do każdego pliku uruchamianego na urządzeniu z zainstalowanym czujnikiem. Istniejące pliki zaczynają się od efektywnej reputacji LOCAL_WHITE do momentu uruchomienia lub do momentu, gdy skanowanie w tle przetworzy je i zapewni bardziej ostateczną reputację.

Dodaj aplikację do listy reputacji lub sprawdź opisy reputacji. Aby uzyskać więcej informacji, kliknij odpowiedni temat.

Dodaj aplikację do listy reputacji

Do listy reputacji można dodać aplikację na stronie Reputations lub stronie Alerts. Aby uzyskać więcej informacji, kliknij odpowiednią opcję.

Strona reputacji

- W przeglądarce internetowej przejdź do strony [REGION].conferdeploy.net.

Uwaga: [REGION] = region najemcy

- Ameryka Północna i Południowa = https://defense-prod05.conferdeploy.net/

- Europa = https://defense-eu.conferdeploy.net/

- Azja i Pacyfik = https://defense-prodnrt.conferdeploy.net/

- Australia i Nowa Zelandia: https://defense-prodsyd.conferdeploy.net

- Ameryka Północna i Południowa = https://defense-prod05.conferdeploy.net/

- Zaloguj się do VMware Carbon Black Cloud.

- W okienku po lewej stronie kliknij pozycję Enforce.

- Kliknij opcję Reputation.

Administrator może dodać aplikację do listy reputacji za pomocą skrótu SHA256, narzędzia IT lub certyfikatu podpisywania. Aby uzyskać więcej informacji, kliknij odpowiednią opcję.

Skrót SHA256

- Kliknij przycisk Add.

- Z witryny Add Reputation:

- Wybierz skrót dla typu.

- Wybierz opcję Approved List lub Banned List (Lista zabronionych).

- Wprowadź skrót SHA-256.

- Wprowadź nazwę wpisu.

- Opcjonalnie wypełnij pole Comments.

- Wybierz przycisk Save.

Uwaga:

Uwaga:- Approved List automatycznie ustawia reputację Company Approved dla wszystkich znanych plików, których dotyczy problem.

- Banned List automatycznie ustawia reputację Company Banned dla wszystkich znanych plików, których dotyczy problem.

Narzędzie IT

- Kliknij przycisk Add.

- Z witryny Add Reputation:

- Wybierz Narzędzia IT dla typu.

- Wypełnij względną ścieżkę do zaufanego narzędzia IT.

- Opcjonalnie wybierz opcję Include all child processes.

- Opcjonalnie wypełnij pole Comments.

- Wybierz przycisk Save.

Uwaga:

Uwaga:- narzędzia IT mogą być dodawane tylko do listy Approved List. Approved List automatycznie ustawia reputację Local White dla wszystkich znanych plików, których dotyczy problem.

- W opcji Include all child processes wszystkie pliki, jeśli są wybrane, porzucone przez procesy podrzędne nowo zdefiniowanego narzędzia IT, otrzymują również początkowe zaufanie.

- Względne ścieżki dla narzędzi IT wskazują, że ta zdefiniowana ścieżka może być spełniona przez zdefiniowane ścieżki.

Przykład:

w przypadku poniższych przykładów ścieżka zaufanego narzędzia IT jest ustawiona na:

\sharefolder\folder2\application.exe

Jeśli administrator spróbuje uruchomić plik w tych lokalizacjach, wykluczenie powiedzie się:

\\server\tools\sharefolder\folder2\application.exeD:\ITTools\sharefolder\folder2\application.exe

Jeśli administrator spróbuje uruchomić plik w tych lokalizacjach, wykluczenie zakończy się niepowodzeniem:

E:\folder2\application.exeH:\sharefolder\application.exe

W przykładach zakończonych niepowodzeniem ścieżka nie może być całkowicie spełniona.

Certyfikat podpisywania

- Kliknij przycisk Add.

- Z witryny Add Reputation:

- Wybierz opcję Certs dla typu.

- Wypełnij pole Signed by.

- Opcjonalnie wypełnij pole Certificate Authority.

- Opcjonalnie wypełnij pole Comments.

- Wybierz przycisk Save.

- certyfikat podpisywania może być dodany tylko do listy Approved List. Approved List automatycznie ustawia reputację Local White dla wszystkich znanych plików, których dotyczy problem.

- Aby uzyskać więcej informacji na temat dodawania certyfikatów podpisywania do reputacji, należy zapoznać się z sekcją Dodawanie certyfikatu podpisywania do listy reputacji VMware Carbon Black Cloud.

Strona Alerts

- W przeglądarce internetowej przejdź do strony [REGION].conferdeploy.net.

Uwaga: [REGION] = region najemcy

- Ameryka Północna i Południowa = https://defense-prod05.conferdeploy.net/

- Europa = https://defense-eu.conferdeploy.net/

- Azja i Pacyfik = https://defense-prodnrt.conferdeploy.net/

- Australia i Nowa Zelandia: https://defense-prodsyd.conferdeploy.net

- Ameryka Północna i Południowa = https://defense-prod05.conferdeploy.net/

- Zaloguj się do VMware Carbon Black Cloud.

- Kliknij opcję Alerts.

- Wybierz strzałkę obok alertu, aby zatwierdzić zgłoszenie.

- Kliknij opcję Pokaż wszystko w podsekcji Korygowanie .

- Kliknij, aby dodać plik do listy zabronionych lub zatwierdzonych, w zależności od tego, czy skrót jest niezaufany, czy zaufany.

Uwaga: Certyfikat podpisywania można dodać, aby inne aplikacje, które współużytkują ten certyfikat, były automatycznie dodawane do lokalnej listy zatwierdzonych.

Uwaga: Certyfikat podpisywania można dodać, aby inne aplikacje, które współużytkują ten certyfikat, były automatycznie dodawane do lokalnej listy zatwierdzonych.

Opisy reputacji

| Priorytet | Reputacja | Wartość wyszukiwania reputacji | Opis |

|---|---|---|---|

| 1 | Ignore | IGNORE |

Samodzielna kontrola reputacji, którą Carbon Black Cloud przypisuje do plików produktów i daje im pełne uprawnienia do uruchomienia.

|

| 2 | Company Approved List | COMPANY_WHITE_LIST |

Skróty dodane ręcznie do listy zatwierdzonej przez firmę poprzez przejście do opcji Wymuszanie, a następnie Reputacja |

| 3 | Company Banned List | COMPANY_BLACK_LIST |

Skróty zostały ręcznie dodane do listy firm zakazanych przez kliknięcie opcji Wymuszanie, a następnie Reputacja |

| 4 | Trusted Approved List | TRUSTED_WHITE_LIST |

Znane jako dobre przez Carbon Black z chmury, lokalnego skanera lub obu |

| 5 | Known Malware | KNOWN_MALWARE |

Znane jako złe przez Carbon Black z chmury, lokalnego skanera lub obu |

| 6 | Suspect/Heuristic Malware | SUSPECT_MALWARE HEURISTIC |

Podejrzane złośliwe oprogramowanie wykryte przez Carbon Black, ale niekoniecznie jest złośliwe |

| 7 | Adware/PUP Malware | ADWARE PUP |

Programy adware i potencjalnie niechciane programy wykryte przez Carbon Black |

| 8 | Local White | LOCAL_WHITE |

Plik spełnia dowolne z następujących warunków:

|

| 9 | Common Approved List | COMMON_WHITE_LIST |

Plik spełnia dowolne z następujących warunków:

|

| 10 | Not Listed/Adaptive Approved List | NOT_LISTEDADAPTIVE_WHITE_LIST |

Reputacja Not Listed wskazuje, że po sprawdzeniu skrótu aplikacji przez czujnik przy użyciu lokalnego skanera lub chmury nie są zwracane żadne powiązane dane — brak pozycji w bazie reputacji.

|

| 11 | Unknown | RESOLVING |

Reputacja Unknown oznacza, że źródła reputacji używane przez czujnik nie zwracają danych.

|

Aby skontaktować się z pomocą techniczną, przejdź do sekcji Numery telefonów międzynarodowej pomocy technicznej Dell Data Security.

Przejdź do TechDirect, aby wygenerować zgłoszenie online do pomocy technicznej.

Aby uzyskać dodatkowe informacje i zasoby, dołącz do Forum społeczności Dell Security.