PowerStore: Jak nahradit certifikát pro správu clusteru podepsaný svým držitelem certifikátem vydaným externí certifikační autoritou

Summary: Tento článek obsahuje podrobné pokyny k nahrazení certifikátu zařízení PowerStore podepsaného držitelem, který se používá pro správu, certifikátem vydaným externí certifikační autoritou (CA). ...

Instructions

Poznámka: Obecně platí, že zařízení PowerStore nepodporuje podepisování certifikátu GUI certifikačními autoritami třetích stran. Fórum prohlížeče zakazuje certifikačním autoritám podepisovat certifikáty s omezenými IP adresami v certifikátu, protože soukromé IP adresy jsou zahrnuty v seznamu omezených adres a také vyžadovány v certifikátu zařízením PowerStore, certifikační autorita požadavek odmítne. Jedinou možností, jak získat certifikát podepsaný certifikační autoritou třetí strany, by bylo použít veřejné IP adresy poskytnuté poskytovatelem internetových služeb nebo IANA pro síť pro správu.

Tento článek odkazuje na certifikát podepsaný certifikační autoritou soukromé organizace (například pomocí OpenSSL, Microsoft CA nebo něčeho podobného)

Tento článek se zabývá systémem PowerStoreOS 2.1. Informace o novějších verzích operačního systému PowerStore naleznete v článku PowerStore: Vytvoření a import podepsaného certifikátu pro správu HTTPS

Počáteční podpora nahrazování certifikátů podepsaných držitelem v nástroji PowerStore Management certifikáty vydanými externí certifikační autoritou je v omezené podobě k dispozici v systému PowerStoreOS verze 2.1.

Kromě zabezpečení přístupu k uživatelskému rozhraní (UI) pomocí protokolu HTTPS má certifikát pro správu clusteru i další využití, například různé interní komunikace atd.

Během úvodního zavedení funkce, která byla dodána se systémem PowerStoreOS verze 2.1, platí následující omezení.

Tato omezení platí pro systém PowerStoreOS verze 2.1.x pro import serverových certifikátů podepsaných soukromou certifikační autoritou. Tato omezení se nevztahují na systém PowerStoreOS verze 3.0 nebo novější.

- Import certifikátu třetí strany není podporován u

- Cluster s více zařízeními

- Cluster, který je ve vztahu replikace s jiným clusterem

- Cluster s nakonfigurovaným clusterem SDNAS

- Jednotný systém (Soubor + Blok)

- Návrat zpět k původnímu certifikátu podepsanému certifikační autoritou PowerStore není po importu certifikátu třetí strany pro cluster podporován.

- Nejsou generovány žádné výstrahy vypršení platnosti certifikátu.

- Importovaný certifikát by měl být platný alespoň 30 dní.

- Import certifikátů třetích stran pomocí uživatelského rozhraní nástroje PowerStore Manager není podporován.

- Import certifikátů třetích stran je podporován pouze pro provoz správy (Management_HTTP ) a nikoli pro jakékoli jiné služby (například VASA, replikace atd.).

Důležité: Pokud používáte systém PowerStoreOS 2.1, přečtěte si tato omezení a plně jim porozumějte. Nepokračujte, pokud váš systém spadá do jedné z výše uvedených kategorií.

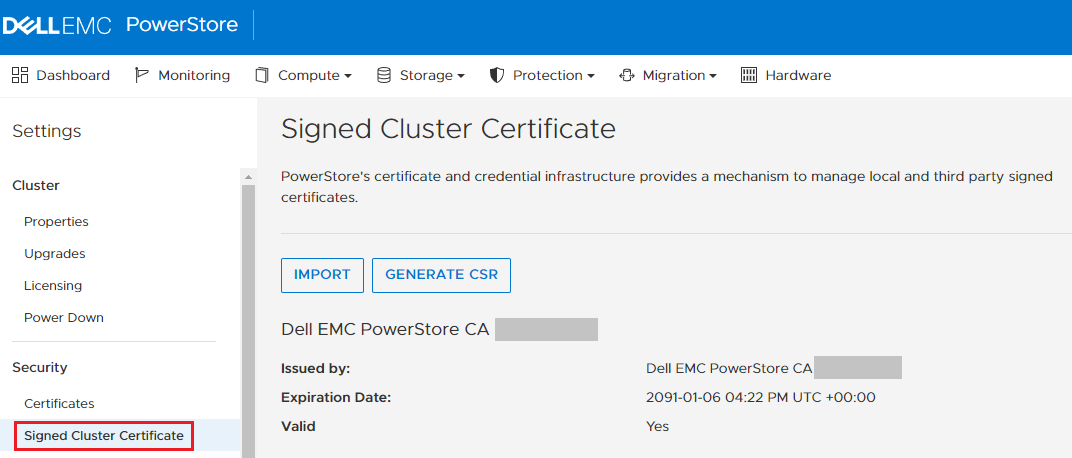

Jak importovat certifikát vydaný externí certifikační autoritou pomocí uživatelského rozhraní nástroje PowerStore Manager

Postup ručního rozhraní příkazového řádku by měl být vyžadován pouze pro systémy se systémem PowerStoreOS verze 2.1.

V případě systémů se systémem PowerStoreOS v3 a vyšším použijte k importu certifikátu uživatelské rozhraní nástroje PowerStore Manager.

Další podrobnosti naleznete v příručce ke konfiguraci zabezpečení zařízení PowerStore.

Okno Podepsaný certifikát clusteru ve webovém uživatelském rozhraní nástroje PowerStore Manager:

Jak importovat certifikát vydaný externí certifikační autoritou pomocí rozhraní příkazového řádku

Krok 1 – Načtení adresy IPv4/IPv6 clusteru

Prvním krokem je načtení adresy IPv4/IPv6 clusteru (pro správu). Tato IP adresa je součástí aktuálního certifikátu pro správu podepsaného svým držitelem. Jedná se také o stejnou IP adresu, kterou byste zadali do prohlížeče pro připojení k uživatelskému rozhraní nástroje PowerStore Manager.

Krok 1a

Načtěte seznam všech certifikátů.

$ pstcli -u admin -p <password> -d <cluster_ip> x509_certificate show

# | id | type | service | is_current | is_valid

----+--------------------------------------+--------+------------------+------------+----------

1 | 00907634-b4eb-446a-a381-aae685bae066 | Server | Management_HTTP | yes | yes

2 | 9d0ec275-3688-4ae2-922b-639e1cfb0b88 | Server | VASA_HTTP | yes | yes

3 | c5f03cf7-fe1d-40bd-b6fb-7abba0c6026a | Client | Replication_HTTP | yes | yes

<trimmed for brevity>

Poznamenejte si pole id certifikátu se servisním Management_HTTP a typem Server.

Krok 1b

Získejte úplné podrobnosti o aktuálním certifikátu pro správu podepsaném svým držitelem.

Spusťte níže uvedený příkaz a nahraďte id hodnotou, kterou jste načetli v kroku 1a.

$ pstcli -u admin -p <password> -d <cluster_ip> x509_certificate -id 00907634-b4eb-446a-a381-aae685bae066 show

id = 00907634-b4eb-446a-a381-aae685bae066

type = Server

type_l10n = Server

service = Management_HTTP

service_l10n = Management_HTTP

is_current = yes

is_valid = yes

members:

subject = CN=Dell EMC PowerStore CA E79NFK8T,O=Dell EMC,ST=MA,C=US

serial_number = 14daac34e1db4711

signature_algorithm = SHA384withRSA

issuer = CN=Dell EMC PowerStore CA E79NFK8T,O=Dell EMC,ST=MA,C=US

valid_from = 11/16/21 23:16:33

valid_to = 10/30/89 23:16:33

public_key_algorithm = RSA

key_length = 4096

thumbprint_algorithm = SHA-256

thumbprint_algorithm_l10n = SHA-256

thumbprint = 279ea39ad7b8d2e0f3695a850a7d302e8318e080e1092fccb314c8f4f19e50a4

certificate = MIIFdDCCA1ygAwIBAgIIFNqsNOHbRxEwDQYJKoZIhvcNAQEMBQAwVzELMAkGA1UEBhMCVVMxCzAJBg

<trimmed for brevity>

Ar4eTY0aBe7R8fnSbg97EFqF+1gGhKlxrOU9AICgZJDh0PDQJRcYLFJBi36Ktt++mtRgpSig8VvypZ

depth = 2

subject_alternative_names =

subject = C=US+O=Dell+L=Hopkinton+OU=PowerStore+ST=Massachusetts+CN=ManagementHTTP.xxxxxxxxxxxx

serial_number = xxxxxxxxxxxxx

signature_algorithm = SHA256withRSA

issuer = CN=Dell EMC PowerStore CA E79NFK8T,O=Dell EMC,ST=MA,C=US

valid_from = 11/16/21 23:56:23

valid_to = 11/15/26 23:56:23

public_key_algorithm = RSA

key_length = 4096

thumbprint_algorithm = SHA-256

thumbprint_algorithm_l10n = SHA-256

thumbprint = eedf2f9c1d0f70f018857110e87cd122f4fa31140e694c30b5ea10398629dbf1

certificate = MIIFejCCA2KgAwIBAgIJANlUDR+8+78qMA0GCSqGSIb3DQEBCwUAMFcxCzAJBgNVBAYTAlVTMQswCQ

<trimmed for brevity>

ZTShTW0BFh3IeAgt23Tlhz+npsJNqbvxXB+8hXqvNWcpzeSluiUalqB3qU9MwCzwHpEkXqagzk8EZM

depth = 1

subject_alternative_names = aaa.bbb.ccc.ddd, 1111:2222:3333:4444:5555:6666:7777:8888

Ve výstupu získáte dva certifikáty: interní certifikační autoritu PowerStore a certifikát pro správu podepsaný touto interní certifikační autoritou.

Certifikát pro správu obsahuje pole hloubka = 1 a pole subject_alternative_names je vyplněno IP adresami IPv4 a IPv6.

Pokud ke správě clusteru používáte protokol IPv4, měla by se IP adresa pro správu clusteru IPv4 zobrazit jako první v poli subject_alternative_names (jako ve výše uvedeném příkladu – aaa.bbb.ccc.ddd). Pokud cluster spravujete pomocí protokolu IPv6, poznamenejte si první adresu IPv6.

Krok 2 – Vygenerování žádosti o podepsání certifikátu (CSR)

Jak vygenerovat požadavek CSR, který je později předán certifikační autoritě k podepsání.

Krok 2a

Spuštěním následujícího příkazu vytvořte nápovědu ke generování CSR a seznamte se s jeho syntaxí:

$ pstcli -u admin -p <password> -d <cluster_ip> help x509_certificate csr

x509_certificate csr -type { Server | Client | CA_Client_Validation | CA_Server_Validation } -service { Management_HTTP | Replication_HTTP | VASA_HTTP | Import_HTTP | LDAP_HTTP | Encrypt_HTTP | Syslog_HTTP } -dns_name <value>,...

-ip_addresses <value>,... -key_length <2048..4096> [ -scope <value> ] [ -common_name <value> ] [ -organizational_unit <value> ] [ -organization <value> ] [ -locality <value> ] [ -state <value> ] [ -country <value> ] [ { -passphrase

<value> | -passphraseSecure } ] [ -async ]

<trimmed for brevity>

Výše uvedené tučně zvýrazněné možnosti jsou povinné, všechny ostatní jsou volitelné. Pokud zásady certifikace vaší společnosti vyžadují použití některého z těchto volitelných polí, obraťte se na svou certifikační autoritu nebo správce infrastruktury veřejných klíčů.

Krok 2b

Vytvořte CSR podle výše uvedených pokynů.

$ pstcli -u admin -p <password> -d <cluster_ip> x509_certificate csr -type Server -service Management_HTTP -dns_name "powerstoreXY.mycompany.com" -ip_addresses aaa.bbb.ccc.ddd -key_length 2048 -scope "External" -common_name "powerstoreXY.mycompany.com"

Výstup příkazu vrátí id a CSR v kódování BASE64. Například:

1 | 81ea4b51-4b80-4a88-87f1-f0a0ddd1c1fd | Server | Management_HTTP | Management_HTTP | no | no | -----BEGIN CERTIFICATE REQUEST----- MIIDJTCCAg0CAQAwezF5MAkGA1UEBhMCVVMwCwYDVQQKEwREZWxsMBAGA1UEBxMJ <trimmed for brevity> h4t6QVXny+nF25XASq49kuZ8aWA0aTwU8VN5lC0qbSA2Zy6uX8jPmf/ecGNSQzIc 6iDIm76HbL7UKlDecSmr7WiR5hZ9bP/zKxmkNlTN1viqtInGl+zZa6U= -----END CERTIFICATE REQUEST-----

Zkopírujte ID, které jste obdrželi ve výstupu (tučně nahoře), protože je potřeba pro pozdější kroky.

Požadavek CSR je také nutné naformátovat (pomocí VIM nebo libovolného textového editoru, například Poznámkového bloku). První řádek musí být -----BEGIN CERTIFICATE REQUEST----- zatímco poslední řádek musí končit -----END CERTIFICATE REQUEST-----. Nikde nesmí být žádné úvodní nebo koncové mezery.

Příklad formátovaného CSR:

-----BEGIN CERTIFICATE REQUEST----- MIIDJTCCAg0CAQAwezF5MAkGA1UEBhMCVVMwCwYDVQQKEwREZWxsMBAGA1UEBxMJ SG9wa2ludG9uMBEGA1UECxMKUG93ZXJTdG9yZTAUBgNVBAgTDU1hc3NhY2h1c2V0 <trimmed for brevity> h4t6QVXny+nF25XASq49kuZ8aWA0aTwU8VN5lC0qbSA2Zy6uX8jPmf/ecGNSQzIc 6iDIm76HbL7UKlDecSmr7WiR5hZ9bP/zKxmkNlTN1viqtInGl+zZa6U= -----END CERTIFICATE REQUEST-----

Uložte požadavek CSR do souboru se smysluplným názvem. Například: powerstoreXY.csr

Krok 2c (volitelné)

Pokud jste si jisti, že je váš požadavek CSR správně naformátován, můžete tento krok přeskočit.

Pokud chcete ověřit jeho platnost, můžete použít sadu nástrojů OpenSSL k potvrzení, že jej lze přečíst a že data v polích CSR vypadají správně. Například při použití hodnot uvedených v kroku 2b by tučně zvýrazněná pole v požadavku CSR měla odrážet, že:

$ openssl req -in powerstoreXY.csr -noout -text

Certificate Request:

Data:

Version: 0 (0x0)

Subject: C=US, O=Dell, L=Hopkinton, OU=PowerStore, ST=Massachusetts, CN=powerstoreXY.mycompany.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

Public-Key: (2048 bit)

Modulus:

00:af:cd:73:7a:d7:71:03:67:d6:f9:46:9f:aa:68:

<trimmed for brevity>

90:c4:68:44:71:bd:d7:64:65:81:36:90:2e:c2:15:

b8:f5

Exponent: 65537 (0x10001)

Attributes:

Requested Extensions:

X509v3 Subject Alternative Name:

DNS:powerstoreXY.mycompany.com, IP Address:aaa.bbb.ccc.ddd, IP Address:1111:2222:3333:4444:5555:6666:7777:8888

Signature Algorithm: sha256WithRSAEncryption

15:f6:08:8e:ab:f6:07:91:82:ed:45:f0:d9:4d:8c:f5:c6:e3:

<trimmed for brevity

16:7d:6c:ff:f3:2b:19:a4:36:54:cd:d6:f8:aa:b4:89:c6:97:

ec:d9:6b:a5

Pokud vše vypadá správně, pokračujte dalším krokem.

Krok 3 – Odeslání CSR soukromé certifikační autoritě k podpisu

Tento krok se u jednotlivých dodavatelů liší. Cílem je odeslat CSR vydávající certifikační autoritě pomocí doporučených postupů dodavatele, abyste obdrželi podepsaný certifikát kódovaný jako BASE64.

Krok 3a

Ověřte, zda je nově vydaný certifikát kódován jako BASE64. Ujistěte se, že soubor začíná -----BEGIN CERTIFICATE----- končí -----END CERTIFICATE----- a obsahuje zakódovaná data mezi nimi.

$ cat powerstoreXY.cer -----BEGIN CERTIFICATE----- MIIGFjCCA/6gAwIBAgITdAAAAA4SiEpOgIXLggABAAAADjANBgkqhkiG9w0BAQsF <trimmed for brevity> 7NcBrSr0Ach8rC443vrqLSChaTZFt1TtYiSJJT+ZEL2F0/TG9BTXBbHKFTVFXgf9 l9dWpDkH6mq/fhgaMNT/vuMCUtD40fj81DE= -----END CERTIFICATE-----

Krok 3b

Ověřte, zda certifikát, který jste obdrželi, obsahuje hodnoty atributů, které jste požadovali při generování požadavku CSR, konkrétně adresy DNS a IP adresy v alternativním názvu předmětu. V závislosti na postupech spojených s vytvářením a podepisováním certifikátu certifikační autoritou je certifikát může, ale nemusí obsahovat.

$ openssl x509 -in powerstoreXY.cer -noout -text

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

74:00:00:00:0e:12:88:4a:4e:80:85:cb:82:00:01:00:00:00:0e

Signature Algorithm: sha256WithRSAEncryption

Issuer: DC=com, DC=mycompany, CN=Issuing CA

Validity

Not Before: Nov 26 16:51:16 2021 GMT

Not After : Nov 26 16:51:16 2023 GMT

Subject: C=US, ST=Massachusetts, L=Hopkinton, O=Dell, OU=PowerStore, CN=powerstoreXY.mycompany.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

Public-Key: (2048 bit)

Modulus:

00:af:cd:73:7a:d7:71:03:67:d6:f9:46:9f:aa:68:

<trimmed for brevity>

90:c4:68:44:71:bd:d7:64:65:81:36:90:2e:c2:15:

b8:f5

Exponent: 65537 (0x10001)

X509v3 extensions:

X509v3 Subject Alternative Name:

DNS:powerstoreXY.mycompany.com, IP Address:aaa.bbb.ccc.ddd, IP Address:1111:2222:3333:4444:5555:6666:7777:8888

X509v3 Subject Key Identifier:

1C:19:5D:DF:B4:F0:9F:B7:7B:2B:4A:0E:09:B3:C6:43:3E:CF:4D:4C

X509v3 Authority Key Identifier:

keyid:25:D0:D5:01:27:75:BD:08:FF:E7:FF:02:6C:CE:17:46:86:50:DD:71

X509v3 CRL Distribution Points:

Full Name:

URI:http://pki.mycompany.com/pki/Issuing%20CA.crl

Authority Information Access:

CA Issuers - URI:http://pki.mycompany.com/pki/ca-iss.mycompany.com_Issuing%20CA.crt

1.3.6.1.4.1.311.20.2:

...W.e.b.S.e.r.v.e.r

X509v3 Key Usage: critical

Digital Signature, Key Encipherment

X509v3 Extended Key Usage:

TLS Web Server Authentication

Signature Algorithm: sha256WithRSAEncryption

99:d9:99:a7:7a:b9:4a:e8:e3:66:ed:56:1f:6f:bc:71:b8:07:

<trimmed for brevity>

97:d7:56:a4:39:07:ea:6a:bf:7e:18:1a:30:d4:ff:be:e3:02:

52:d0:f8:d1:f8:fc:d4:31

Pokud v alternativním názvu předmětu X509v3 certifikátu (příklad je tučně uvedený výše) nevidíte atributy DNS a IP adresy, které jste požadovali v CSR, obraťte se na správce certifikační autority.

NEPOKRAČUJTE, dokud nepotvrdíte, že certifikát obsahuje požadované atributy.

Krok 3c

Tento krok zahrnuje vytvoření úplného řetězce certifikátů do jednoho kódovaného souboru BASE64, který musí obsahovat váš certifikát PowerStore plus certifikáty pro každou certifikační autoritu v hierarchii zahrnuté do podepisování vašeho certifikátu.

Použijte hypotetickou infrastrukturu veřejných klíčů (PKI), která sestává z následujících subjektů:

Kořenová certifikační autorita > vydávající > certifikační autoritu Leaf

kde

- Kořenová certifikační autorita – je nejvyšší v hierarchii a podepisuje a vystavuje certifikáty pouze pro vydávající certifikační autority. Obvykle se nikdy nezapojuje do podepisování certifikátů koncových bodů.

- Vydávání certifikační autority – to je to, co obvykle vystavuje certifikáty různým koncovým bodům.

- Leaf – koncové body, jako jsou pracovní stanice, servery atd. Váš systém PowerStore spadá do této kategorie.

V závislosti na tom, jak byl certifikát PowerStore vydán, může soubor, který jste obdrželi zpět, obsahovat pouze jeden certifikát pro koncový bod PowerStore (list) nebo může obsahovat celý řetězec (list + issuingCA + rootCA). V dalším postupu nelze do zařízení PowerStore importovat soubor obsahující pouze jeden certifikát leaf. Je nutné vytvořit úplný řetěz (list + issuingCA + rootCA) jako jeden soubor PEM s kódováním BASE64, který obsahuje všechny tři certifikáty

(nebo více, pokud máte v řetězci více certifikačních autorit).Pokud je ještě nemáte, musíte získat certifikáty s kódováním BASE64 pro vydávající certifikační autoritu a kořenovou certifikační autoritu a zkombinovat je s listovým certifikátem PowerStore do jednoho souboru PEM:

$ cat powerstoreXY.cer issuingca.cer rootca.cer > combined.pem

Otevřete kombinovaný soubor .pem v textovém editoru a odstraňte všechny koncové nebo úvodní mezery a prázdné řádky. Také tělo certifikátů (data mezi značkami BEGIN/END CERTIFICATE) musí být jednořádkový řetězec.

Výsledný kombinovaný soubor .pem by měl vypadat podobně jako v následujícím příkladu:

$ cat combined.pem -----BEGIN CERTIFICATE----- MIIGFjCCA/6gAwIBAgITdAAAAkiG9w0BAQs<trimmed for brevity><PowerStore leaf cert>7NcBrSr0Ach8rC443vrqLSChaTZF0fj81DE= -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- MIIGXjCCBEagAwIBDANBgkqhkiG9w0BAQ0F<trimmed for brevity><Issuing CA cert>HU+TePFvwmGruno8fGI4iLyh5kWjnWW2SZVI4wWQ= -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- MIIFCzCCAvOgAwIyoqhkiG9w0BAQ0FAuDAX<trimmed for brevity><Root CA cert>wRh/EXhVd32yvTxupm288LcH3UU3iGHx0tHieAGEkT0= -----END CERTIFICATE-----

Krok 4 – Import řetězu podepsaných certifikátů

V tomto závěrečném kroku nahradíte certifikát PowerStore podepsaný držitelem importem kompletního řetězce, který se skládá z vašeho nového podepsaného certifikátu a všech certifikačních autorit. Potřebujete ID certifikátu, které jste vytvořili v kroku 2b.

Pokud jste si ho nezapsali, spusťte následující příkaz, abyste toto ID získali znovu:

$ pstcli -u admin -p <password> -d <cluster_ip> x509_certificate show # | id | type | service | is_current | is_valid ----+--------------------------------------+--------+------------------+------------+---------- 1 | 81ea4b51-4b80-4a88-87f1-f0a0ddd1c1fd | Server | Management_HTTP | no | no 2 | 00907634-b4eb-446a-a381-aae685bae066 | Server | Management_HTTP | yes | yes 3 | c5f03cf7-fe1d-40bd-b6fb-7abba0c6026a | Client | Replication_HTTP | yes | yes 4 | 9d0ec275-3688-4ae2-922b-639e1cfb0b88 | Server | VASA_HTTP | yes | yes

Poznamenejte si, že certifikát o doručení Management_HTTP NENÍ platný a NENÍ aktuální. Ve výše uvedeném příkladu id 81ea4b51-4b80-4a88-87f1-f0a0ddd1c1fd je ten, který potřebujete.

Spuštěním následujícího příkazu naimportujte řetězec:

$ pstcli -u admin -p <password> -d <cluster_id> x509_certificate -id <cert_id> set -is_current true -certificate '<contents_of_the_combined.pem_file>'

Například:

pstcli -u admin -d self x509_certificate -id 81ea4b51-4b80-4a88-87f1-f0a0ddd1c1fd set -is_current true -certificate $'-----BEGIN CERTIFICATE-----\n[...Single line PowerStore certificate content...]\n-----END CERTIFICATE-----\n-----BEGIN CERTIFICATE-----\n[...Single line CA Certificate certificate content...] \n-----END CERTIFICATE-----'

Alternativně, když používáte linuxovou stanici s PSTCLI (jako je SSH na PowerStore), můžete říct interpretu BASH, aby použil cokoli mezi $' ' přesně tak, jak je, včetně formátování. V tomto případě není nutné připojovat "nový řádek \n":

pstcli -u admin -d self x509_certificate -id 81ea4b51-4b80-4a88-87f1-f0a0ddd1c1fd set -is_current true -certificate $'-----BEGIN CERTIFICATE-----

MIIGFjCCA/6gAwIBAgITdAAAAA4SiEpOgIXLggABAAAADjANBgkqhkiG9w0BAQsF<trimmed for brevity><PowerStore leaf cert>7NcBrSr0Ach8rC443vrqLSChaTZFt1TtYiSJJT+ZEL2F0/TG9BTXBbHKFTVFXgf9l9dWpDkH6mq/fhgaMNT/vuMCUtD40fj81DE=

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

MIIGXjCCBEagAwIBAgITQgAAAARkLTTf7tqFAQAAAAAABDANBgkqhkiG9w0BAQ0F<trimmed for brevity><Issuing CA cert>HU+TePFvwmGruno8o65kK+qWvvYG10PbMbIYxxm/zyofGI4iLyh5kWjnWW2SZVI4wWQ=

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

MIIFCzCCAvOgAwIBAgIQad6TNg7Pqa5HsuYzLFAK5jANBgkqhkiG9w0BAQ0FADAX<trimmed for brevity><Root CA cert>wRh/EXhVd32yvTxOdBGBBENLQnD6U6HkA4FO/jVbXR2B793giBmi9w85+B7obgWPSTypIgA+LKG3nE0jf5AW5LnOV+gQDCOsSJlGpm288LcH3UU3iGHx0tHieAGEkT0=

-----END CERTIFICATE-----'

V tomto okamžiku byste měli mít nový certifikát nainstalovaný a funkční. Chcete-li zobrazit nový certifikát, musíte zavřít a restartovat prohlížeč. Při opětovném připojení k rozhraní PSTCLI se také zobrazí upozornění, že se změnil kryptografický otisk certifikátu, což značí, že nový certifikát byl úspěšně nainstalován.