NetWorker: Så här konfigurerar du "AD over SSL" (LDAPS) från NetWorker-webbanvändargränssnittet (NWUI)

Summary: I denna kunskapsbasartikel beskrivs den process som krävs för att konfigurera "AD over SSL" (LDAPS) från NetWorker-webbanvändargränssnittet (NWUI).

Instructions

Om du vill konfigurera SSL-autentisering importerar du rotcertifikatutfärdaren (eller CA-kedjan) till cacerts-filen som används av NetWorkers authc-server. I enskilda NetWorker-servermiljöer är servern autentiseringsservern. I större datazoner kan en autentiseringsserver vara den primära autentiseringsservern för flera servrar. I fältet Ytterligare information finns anvisningar om hur du identifierar autentiseringsservern.

Konfigurera AUTHC för användning av SSL

Linux NetWorker-servrar:

- Öppna en SSH-session till NetWorker-autentiseringsservern.

- Växla till root:

$ sudo su -

- Använd OpenSSL för att hämta CA-certifikatet (eller certifikatkedjan) från domänservern:

# openssl s_client -connect DOMAIN_SERVER_ADDRESS:636 -showcerts

- Enstaka certifikat: Kopiera certifikatet inklusive -----BEGIN CERTIFICATE----- och -----END CERTIFICATE----- och lägg det i en fil som heter RCAcert.crt på en plats som du väljer.

- Certifikatkedja: Kopiera varje certifikat (inklusive fälten -----BEGIN CERTIFICATE----- och -----END CERTIFICATE-----) och placera dem i enskilda filer. Till exempel ICA3cert.crt, ICA2cert.crt, ICA1cert.crt och slutligen RCAcert.crt.

- För att underlätta processen anger du följande kommandoradsvariabler:

# java_bin=<path to java bin dir> *NOTE* For NetWorker Runtime Environment (NRE) this is /opt/nre/java/latest/bin. If you are using Oracle licensed Java Runtime Environment, specify the path to your JRE bin directory. # RCAcert=<path to RCAcer.crt> # ICA1cert=<path to ICA2cert.crt> *NOTE* Only required if you are using a certificate chain, repeat this for each intermediate cert ICA2cert.crt, ICA3.crt and so forth.

[root@nsr certs]# java_bin=/opt/nre/java/latest/bin [root@nsr certs]# RCAcert=/root/certs/RCAcert.crt [root@nsr certs]#

- Importera certifikaten:

# $java_bin/keytool -import -alias ICA3 -keystore $java_bin/../lib/security/cacerts -file $ICA3cert -storepass changeit # $java_bin/keytool -import -alias ICA3 -keystore $java_bin/../lib/security/cacerts -file $ICA2cert -storepass changeit # $java_bin/keytool -import -alias ICA3 -keystore $java_bin/../lib/security/cacerts -file $ICA1cert -storepass changeit # $java_bin/keytool -import -alias RCA -keystore $java_bin/../lib/security/cacerts -file $RCAcert -storepass changeit

B. Om du får en avisering om ett duplicerat alias (tidigare, utgånget certifikat) tar du bort det befintliga certifikatet med samma alias:

# $java_bin/keytool -delete -alias ALIAS_NAME -keystore $java_bin/../lib/security/cacerts -storepass changeit

- Starta om NetWorker-servertjänsterna. Om du startar om tjänsterna läses cacerts-filen in igen under authc-starten. Om NetWorker-tjänsterna inte startas om efter att certifikaten har importerats misslyckas processen för att konfigurera den externa utfärdaren i NetWorker med ett certifikatrelaterat fel.

# nsr_shutdown # systemctl start networker

Windows NetWorker-servrar:

Obs! Använd OpenSSL för att ansluta till domänservern och hämta det CA-certifikat (eller kedja) som krävs för AD över SSL. Windows-servrar inkluderar inte OpenSSL som standard. Det kan dock installeras. I stället för att använda OpenSSL kan domänadministratören tillhandahålla CA-certifikatet (och kedjan om den används). De måste tillhandahållas i PEM-format. Att använda OpenSSL direkt från autentiseringsservern är den bästa metoden.

- Öppna en kommandotolk för administratör.

- Ange följande variabler:

set openssl="<path to openssl.exe file>" *NOTE* This path can differ depending on how OpenSSL was installed. set java_bin="<path to java bin directory>" *NOTE* For NetWorker Runtime Environment (NRE) the default path is "C:\Program Files\NRE\java\jre#.#.#_###\bin". This path includes the NRE version specific Java version and build. When using Oracle licensed Java Runtime Environment, specify the path to the JRE bin directory.

C:\Users\administrator.AMER>set openssl="C:\Program Files\OpenSSL-Win64\bin\openssl.exe" C:\Users\administrator.AMER>set java_bin="C:\Program Files\NRE\java\jre1.8.0_431\bin" C:\Users\administrator.AMER>

- Använd OpenSSL för att hämta CA-certifikatet (eller certifikatkedjan) från domänservern:

%openssl% s_client -connect DOMAIN_SERVER_ADDRESS:636 -showcerts

- Enstaka certifikat: Kopiera certifikatet inklusive -----BEGIN CERTIFICATE----- och -----END CERTIFICATE----- och lägg det i en fil som heter RCAcert.crt på en plats som du väljer.

- Certifikatkedja: Kopiera varje certifikat (inklusive fälten -----BEGIN CERTIFICATE----- och -----END CERTIFICATE-----) och placera dem i enskilda filer. Till exempel ICA3cert.crt, ICA2cert.crt, ICA1cert.crt och slutligen RCAcert.crt.

- Ange kommandoradsvariabler för rotcertifikatutfärdaren och eventuella mellanliggande certifikat (om de används):

set RCAcert="<path to RCAcert.crt>" set ICA1cert="<path to ICA1cert.crt>"

C:\Users\administrator.AMER>set RCAcert="C:\tmp\certs\RCAcert.crt"

- Importera certifikaten:

%java_bin%\keytool -import -alias ICA3 -keystore %java_bin%\..\lib\security\cacerts -file %ICA3cert% -storepass changeit %java_bin%\keytool -import -alias ICA2 -keystore %java_bin%\..\lib\security\cacerts -file %ICA2cert% -storepass changeit %java_bin%\keytool -import -alias ICA1 -keystore %java_bin%\..\lib\security\cacerts -file %ICA1cert% -storepass changeit %java_bin%\keytool -import -alias RCA -keystore %java_bin%\..\lib\security\cacerts -file %RCAcert% -storepass changeit

%java_bin%\keytool -delete -alias ALIAS_NAME -keystore %java_bin%\..\lib\security\cacerts -storepass changeit

- Starta om NetWorker-servertjänsterna. Om du startar om tjänsterna läses cacerts-filen in igen under authc-starten. Om NetWorker-tjänsterna inte startas om efter att certifikaten har importerats misslyckas processen för att konfigurera den externa utfärdaren i NetWorker med ett certifikatrelaterat fel.

net stop nsrd net start nsrd

Skapa en extern auktoritetsresurs "AD över SSL" från NWUI.

- Från en web webbläsare öppnar du NWUI-servern: https:// nwui-server-name:9090/nwui

- Logga in med NetWorker-administratörskontot.

- På menyn expanderar du Autentiseringsserver och klickar på Externa utfärdare.

- Från Externa utfärdare klickar du på Lägg till+.

- Fyll i konfigurationsfälten:

|

Fält

|

Värde

|

|

Namn

|

Ett beskrivande namn, utan blanksteg för LDAP- eller AD-konfigurationen. Det maximala antalet tecken är 256. Ange endast ASCII-tecken i konfigurationsnamnet.

|

|

Servertyp

|

AD över SSL

|

|

Providerns servernamn

|

Anger värdnamnet eller IP-adressen för Active Directory-servern

|

|

Port

|

Port 636 används för SSL. Det här fältet ska fyllas i automatiskt om AD over SSL väljs.

|

|

Hyresgäst

|

Välj klientorganisationen om den är konfigurerad. Om ingen klientorganisation har konfigurerats eller krävs kan du använda standardinställningen.

För att konfigurera en klientorganisation krävs följande inloggningssyntax "tenant_name\domain_name\user_name". Om standardklientorganisationen används (vanlig) är inloggningssyntaxen "domain_name\user_name". Klientorganisation – organisationsbehållare på toppnivå för NetWorker-autentiseringstjänsten. Varje extern autentiseringsutfärdare i den lokala databasen tilldelas till en klientorganisation. En klientorganisation kan innehålla en eller flera domäner, men domännamnen måste vara unika inom klientorganisationen. NetWorker Authentication Service skapar ett integrerat klientnamn Standard, som innehåller standarddomänen. Genom att skapa flera klienter kan du hantera komplexa konfigurationer. Tjänstleverantörer med begränsade datazoner (RDZ) kan till exempel skapa flera klienter för att tillhandahålla isolerade dataskyddstjänster till klientanvändare. |

|

Domän

|

Det fullständiga domännamnet inklusive alla DC-värden. t.ex.: example.com

|

|

Användar-DN

|

Anger det fullständiga unika namnet (DN) för ett användarkonto som har fullständig läsbehörighet till AD-katalogen

|

|

Användarens DN-lösenord

|

Anger lösenordet för det användarkonto som används för att komma åt och läsa AD Direct

|

|

Klassen Gruppobjekt

|

Krävs. Objektklassen som identifierar grupper i LDAP- eller AD-hierarkin.

● För LDAP använder du groupOfUniqueNames eller groupOfNames ● För AD använder du group |

|

Sökväg för grupp (valfritt)

|

Ett DN som anger den sökväg som autentiseringstjänsten ska använda vid sökning efter grupper i LDAP- eller AD-hierarkin.

|

|

Attribut för gruppnamn

|

Attributet som identifierar gruppnamnet. Till exempel cn.

|

|

Attribut för gruppmedlem

|

Gruppmedlemskapet för användaren i en grupp:

● För LDAP:

○ När gruppobjektklassen är groupOfNames är attributet vanligtvis medlem.

○ När gruppobjektklassen är groupOfUniqueNames är attributet vanligtvis uniquemember.

● För AD är värdet vanligtvis medlem.

|

|

Användarobjektklass

|

Objektklassen som identifierar användarna i LDAP- eller AD-hierarkin. Till exempel person.

|

|

Sökväg för användare (valfritt)

|

Det DN som anger sökvägen som autentiseringstjänsten ska använda vid sökning efter användare i LDAP- eller AD-hierarkin. Ange en sökväg som är relativ till det bas-DN som du angav i alternativet configserver-address . För AD anger du till exempel cn=users.

|

|

Attribut för användar-ID

|

Det användar-ID som är associerat med användarobjektet i LDAP- eller AD-hierarkin.

För LDAP är det här attributet vanligtvis uid. För AD är det här attributet ofta sAMAccountName. |

Obs! Rådgör med AD/LDAP-administratören för att bekräfta vilka AD/LDAP-specifika fält som behövs för din miljö.

- När du är klar klickar du på spara.

- En sammanfattning av den konfigurerade externa auktoritetsresursen bör nu visas:

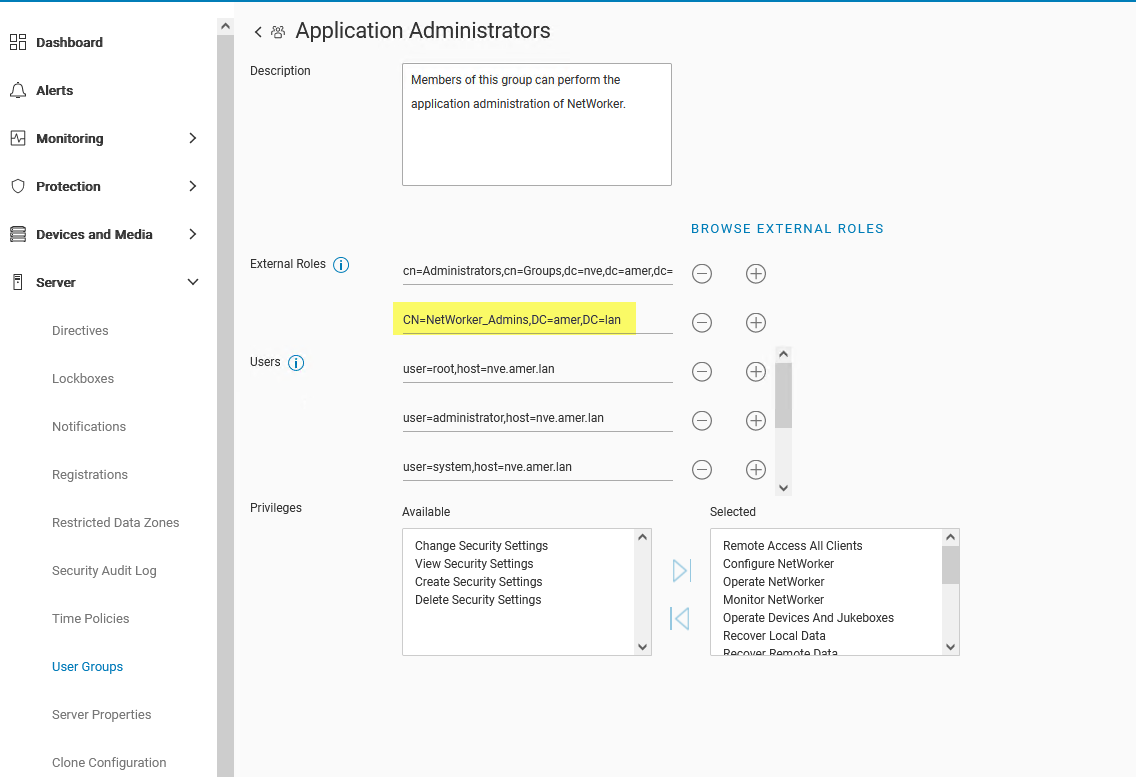

- På menyn Serveranvändargrupper> redigerar du de användargrupper som innehåller de rättigheter som du vill delegera till AD-/LDAP-grupper eller -användare. Om du vill bevilja fullständiga administratörsrättigheter anger du AD-grupp-/användar-DN i fältet Externa roller i rollerna Programadministratörer och Säkerhetsadministratörer .

till exempel CN=NetWorker_Admins,DC=amer,DC=lan

Detta kan också göras från kommandoraden:

nsraddadmin -e "Distinguished_Name"

nsr:~ # nsraddadmin -e "CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan"

134751:nsraddadmin: Added role 'CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan' to the 'Security Administrators' user group.

134751:nsraddadmin: Added role 'CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan' to the 'Application Administrators' user group.

- När AD-gruppen eller användarens DN har angetts klickar du på Spara.

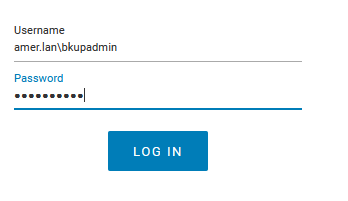

- Logga ut från NWUI-gränssnittet och logga in igen med AD-kontot:

- Användarikonen i det övre högra hörnet visar vilket användarkonto som är inloggat.

Additional Information

Bekräfta AUTHC-servern som används för NetWorker-autentisering

NetWorker Management Console-serverns (NMC)-fil gstd.conf visar vilken värd som används för att bearbeta inloggningsbegäranden:

Linux: /opt/lgtonmc/etc/gstd.conf

Windows: C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

Kontrollera filens authsvc_hostname värde. Den authsvc_hostname är autentiseringsservern (authc).

Så här kontrollerar du AD-gruppmedlemskap och hämtar de värden för unikt namn (DN) som behövs för NetWorker-behörigheter:

Du kan använda authcmgmt på NetWorker-servern för att bekräfta att AD-/LDAP-grupperna/-användarna är synliga:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-users -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups-for-user -D query-tenant=tenant_name -D query-domain=domain_name -D user-name=ad_username

Exempel:

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-users -D query-tenant=default -D query-domain=amer.lan The query returns 47 records. User Name Full Dn Name Administrator CN=Administrator,CN=Users,dc=amer,dc=lan ... bkupadmin CN=Backup Administrator,CN=Users,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups -D query-tenant=default -D query-domain=amer.lan The query returns 72 records. Group Name Full Dn Name Administrators CN=Administrators,CN=Builtin,dc=amer,dc=lan ... NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin The query returns 1 records. Group Name Full Dn Name NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan

Obs! På vissa system kan

authc Kommandon kan misslyckas med felmeddelandet "Felaktigt lösenord" även när rätt lösenord har angetts. Detta beror på att lösenordet anges som synlig text med -p . Om du stöter på detta, ta bort -p password från kommandona. Du kommer att bli ombedd att ange lösenordet dolt efter att du har kört kommandot.

Andra relevanta artiklar:

- NetWorker: Så här ställer du in LDAP/AD med hjälp av authc_config-skript

- NetWorker: Så här ställer du in AD/LDAP-autentisering

- NetWorker: Så här återställer du administratörslösenordet

- NetWorker: LDAPS-integreringen misslyckas med "Ett SSL-handskakningsfel uppstod vid försök att ansluta till LDAPS-servern: Det gick inte att hitta en giltig certifieringsväg till det begärda målet"

- NetWorker: Så här importerar eller ersätter du signerade certifikat från certifikatutfärdare för "Authc" och "NWUI" (Linux)

- NetWorker: Så här importerar eller ersätter du certifikat signerade av certifikatutfärdare för "Authc" och "NWUI" (Windows)