NetWorker: Varmenteen myöntäjän allekirjoitettujen varmenteiden tuominen tai korvaaminen NMC:lle

Summary: Näissä ohjeissa kuvataan, miten NetWorkerin itse allekirjoitettu oletusvarmenne korvataan päämyöntäjän allekirjoittamalla varmenteella NetWorker Management Console (NMC) -palvelimessa.

Instructions

Näissä ohjeissa kuvataan, miten NetWorkerin itse allekirjoitettu oletusvarmenne korvataan päämyöntäjän allekirjoittamalla NetWorker Management Consolen (NMC) varmenteella. Tämä tietämyskannan artikkeli sisältää ohjeet sekä Windowsin että Linuxin NMC-palvelimille.

NetWorker Server Authentication Servicen (authc) ja NetWorker Web User Interface (NWUI) itse allekirjoitettujen varmenteiden korvaaminen varmenteiden myöntäjän allekirjoittamilla on kuvattu seuraavissa käyttöjärjestelmäkohtaisissa KB-tiedostoissa:

- NetWorker: Varmenteen myöntäjän allekirjoitettujen varmenteiden tuominen tai korvaaminen authc- ja NWUI-varmenteilla (Linux)

- NetWorker: Varmenteen myöntäjän allekirjoitettujen varmenteiden tuominen tai korvaaminen Authc- ja NWUI-varmenteilla (Windows)

Mukana olevat varmenteet:

-

<palvelin>.csr: NetWorker Management Console -palvelimen varmenteen allekirjoituspyyntö

-

<palvelin>.key: NetWorker Management Console Palvelimen yksityinen avain

-

<palvelin.crt>: NetWorker Management Console -palvelimen myöntäjän allekirjoittama varmenne

-

<CA.crt>: CA-juurivarmenne

-

<ICA.crt>: CA-välitodistus (valinnainen, jos sellainen on saatavilla)

Ennen kuin aloitat:

Tämä prosessi käyttää OpenSSL-apuohjelmaa. Tämä apuohjelma on oletusarvoisesti Linux-käyttöjärjestelmissä; ei kuitenkaan sisälly Windows-järjestelmiin. Kysy järjestelmänvalvojalta lisätietoja OpenSSL:n asentamisesta. OpenSSL:n vaadittu versio vaihtelee asennetun NetWorker-version mukaan.

- NetWorker 19.8 ja sitä aiemmat versiot edellyttävät openssl-versiota 1.0.2

- NetWorker 19.9–19.11 edellyttävät openSSL-versiota 1.1.1n

OpenSSL-versio voidaan tunnistaa seuraavasti:

# openssl versionWindows:

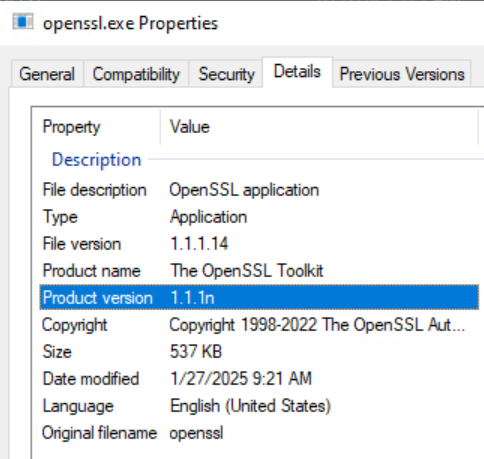

- Siirry Windowsin Resurssienhallinnassa openssl.exe sijaintiin. Tämä polku voi vaihdella sen mukaan, miten OpenSSL on asennettu.

- Avaa openssl.exe tiedosto ja siirry Details -välilehdelle. Tuoteversio-kentässä on OpenSSL-versio:

Vaihtoehtoisesti, jos openssl.exe-tiedostopolku on osa järjestelmän PATH-muuttujaa, voit suorittaa 'openssl version' -komennon ja järjestelmänvalvojan komentokehotteesta; Muussa tapauksessa voit vaihtaa hakemiston (CD) hakemistoksi openssl.exe.

Luo yksityisen avaimen ja varmenteen allekirjoituspyyntötiedosto (CSR), jonka toimitat varmenteiden myöntäjälle.

- Luo NMC-palvelimessa OpenSSL-komentoriviapuohjelmalla NetWorker-palvelimen yksityisen avaimen tiedosto (

<server>.key) ja CSR-tiedosto (<server>.csr).

Linux:

# openssl req -new -newkey rsa:4096 -nodes -out /tmp/<server>.csr -keyout /tmp/<server>.key

Windows:

set openssl="<Full system path to the openssl.exe file>" %openssl% req -new -newkey rsa:4096 -nodes -out "C:\tmp\<server>.csr" -keyout "C:\tmp\<server>.key"

- Lähetä CSR-tiedosto (

<server>.csr) varmentajalle myöntäjän allekirjoittaman varmennetiedoston luomiseksi (<server>.crt). Varmenteiden myöntäjän on toimitettava varmenteiden myöntäjän allekirjoittama varmennetiedosto (<server>.crt), juurivarmenne (<CA>.crt) ja mahdolliset välivaiheen CA-todistukset (<ICA>.crt).

Linux NetWorker Management Console (NMC) -palvelimet:

- Hanki CA:n allekirjoittamat varmenteet joko yksittäisinä avaintiedostoina tai yhtenä tiedostona PFX-muodossa.

- Jos CA:n allekirjoittamat varmenteet ovat yhdessä PFX-tiedostossa, yksityinen avain ja varmenteiden myöntäjän varmenne voidaan purkaa samalla tavalla kuin OpenSSL-työkalulla (Windowsissa ei ehkä ole OpenSSL:ää asennettuna, se voidaan asentaa erikseen).

# openssl pkcs12 -in <file>.pfx -out <server>.key -nodes -nocerts

# openssl pkcs12 -in <file>.pfx -out <server>.crt -nokeys

B. Tarkista server.key ja server.crt: n eheys.

# openssl pkey -in <server>.key -pubout -outform pem | sha256sum

# openssl x509 -in <server>.crt -pubkey -noout -outform pem | sha256sum

C. Muunna yksityinen avain, CA-allekirjoitettu palvelinvarmenne, päävarmenteiden myöntäjä (ja mahdolliset välivarmenteet) PEM-muotoon.

# openssl rsa -in <server>.key -outform pem -out server.key.pem

# openssl x509 -in <server>.crt -outform pem -out server.crt.pem

# openssl x509 -in CA.crt -outform pem -out CA.crt.pem

# openssl x509 -in ICA.crt -outform pem -out ICA.crt.pem

# cat server.key.pem CA.crt.pem ICA.crt.pem server.crt.pem > cakey.pem

- Sammuta NMC-palvelimen gst-palvelu:

# systemctl stop gst

- Tee kopio olemassa olevasta cakey.pem-tiedostosta ja korvaa sitten oletustiedosto vaiheessa 2, D luodulla tiedostolla.

# cp /opt/lgtonmc/etc/cakey.pem /opt/lgtonmc/etc/cakey.pem_orig # cp cakey.pem /opt/lgtonmc/etc/cakey.pem

- Tee kopio NMC-palvelimen server.crt- ja server.key-tiedostoista, korvaa sitten alkuperäiset tiedostot allekirjoitetulla server.crt-tiedostolla ja server.key:

# cp /opt/lgtonmc/apache/conf/server.crt /opt/lgtonmc/apache/conf/server.crt_orig # cp <server>.crt /opt/lgtonmc/apache/conf/server.crt # cp /opt/lgtonmc/apache/conf/server.key /opt/lgtonmc/apache/conf/server.key_orig # cp <server>.key /opt/lgtonmc/apache/conf/server.key

- Käynnistä NMC-palvelimen GST-palvelu:

# systemctl start gst

- Tarkkaile NMC-palvelimen kansiota /opt/lgtonmc/logs/gstd.raw virheiden varalta.

NetWorker: Lokitiedoston hahmontaminen nsr_render_log .raw avulla

Tarkistus:

Kun NMC-palvelimen gst-palvelu on käynnissä, vertaa CA:n allekirjoittaman varmenteen sormenjälkeä NMC:n gst-palveluportin (9000) varmenteen sormenjälkiin:

# openssl x509 -in <server>.crt -fingerprint -sha256 -noout # openssl x509 -in <(openssl s_client -connect localhost:9000 -prexit 2>/dev/null </dev/null | sed -n -e '/BEGIN\ CERTIFICATE/,/END\ CERTIFICATE/ p') -fingerprint -sha256 -noout

Näiden kahden komennon SHA256-sormenjäljen pitäisi vastata toisiaan.

Esimerkki:

[root@lnx-srvr01 ~]# openssl x509 -in lnx-srvr01.crt -fingerprint -sha256 -noout sha256 Fingerprint=33:FF:25:13:A2:C7:59:1C:F0:D6:F3:F7:5D:10:6A:83:7A:2C:4E:20:4B:52:DD:3C:FA:D4:59:1B:6B:44:D6:A2 [root@lnx-srvr01 ~]# openssl x509 -in <(openssl s_client -connect localhost:9000 -prexit 2>/dev/null </dev/null | sed -n -e '/BEGIN\ CERTIFICATE/,/END\ CERTIFICATE/ p') -fingerprint -sha256 -noout sha256 Fingerprint=33:FF:25:13:A2:C7:59:1C:F0:D6:F3:F7:5D:10:6A:83:7A:2C:4E:20:4B:52:DD:3C:FA:D4:59:1B:6B:44:D6:A2

Windows NetWorker Management Console (NMC) -palvelimet:

- Hanki CA:n allekirjoittamat varmenteet joko yksittäisinä avaintiedostoina tai yhtenä tiedostona PFX-muodossa.

- Jos CA:n allekirjoittamat varmenteet ovat yhdessä PFX-tiedostossa, yksityinen avain ja varmenteiden myöntäjän varmenne voidaan purkaa samalla tavalla kuin OpenSSL-työkalulla (Windowsissa ei ehkä ole OpenSSL:ää asennettuna, se voidaan asentaa erikseen).

%openssl% pkcs12 -in <file>.pfx -out <server>.key -nodes -nocerts

%openssl% pkcs12 -in <file>.pfx -out <server>.crt -nokeys

B. Tarkista server.key ja server.crt: n eheys.

%openssl% pkey -in <server>.key -pubout -outform pem | %openssl% dgst -sha256

%openssl% x509 -in <server>.crt -pubkey -noout -outform pem | %openssl% dgst -sha256

C. Muunna yksityinen avain, CA-allekirjoitettu palvelinvarmenne, päävarmenteiden myöntäjä (ja mahdolliset välivarmenteet) PEM-muotoon.

%openssl% rsa -in <server>.key -outform pem -out C:\tmp\server.key.pem

%openssl% x509 -in <server>.crt -outform pem -out C:\tmp\server.crt.pem

PS C:\tmp> get-content server.key.pem,server.crt.pem | out-file cakey.pem

- Sammuta NMC-palvelimen gst-palvelu:

net stop gstd

- Tee kopio alkuperäisestä cakey.pem-tiedostosta ja aseta sitten yhdistetty CA-allekirjoitettu cakey.pem paikalleen:

copy "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem" "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem_orig" copy C:\tmp\cakey.pem "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem"

- Tee kopio NMC-palvelimen server.crt- ja server.key-tiedostoista, korvaa sitten alkuperäiset tiedostot allekirjoitetulla server.crt-tiedostolla ja server.key:

copy "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt" "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt_orig" copy "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key" "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key_orig" copy <server>.crt "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt" copy <server>.key "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key"

- Käynnistä NMC-palvelimen GST-palvelu:

net start gstd

- Tarkkaile NMC-palvelimen C:\Program Files\EMC NetWorker\Management\GST\logs\gstd.raw virheiden varalta.

NetWorker: Lokitiedoston hahmontaminen nsr_render_log .raw avulla

Tarkistus:

Kun NMC-palvelimen gst-palvelu on käynnissä, vertaa CA:n allekirjoittaman varmenteen sormenjälkeä NMC:n gst-palveluportin (9000) varmenteen sormenjälkiin:

%openssl% x509 -in <server>.crt -fingerprint -sha256 -noout %openssl% s_client -connect localhost:9000 -showcerts 2>nul | %openssl% x509 -noout -fingerprint -sha256

Näiden kahden komennon SHA256-sormenjäljen pitäisi vastata toisiaan.

Esimerkki:

C:\tmp>%openssl% x509 -in win-srvr02.crt -fingerprint -sha256 -noout SHA256 Fingerprint=B9:4A:1E:64:AA:1A:38:88:7B:D3:72:70:A2:32:D5:9A:D1:33:50:93:00:35:D6:9B:8D:AE:59:92:B1:66:46:DE C:\tmp>%openssl% s_client -connect localhost:9000 -showcerts 2>nul | %openssl% x509 -noout -fingerprint -sha256 SHA256 Fingerprint=B9:4A:1E:64:AA:1A:38:88:7B:D3:72:70:A2:32:D5:9A:D1:33:50:93:00:35:D6:9B:8D:AE:59:92:B1:66:46:DE

Additional Information

Vaikka NMC:n itse allekirjoitettu varmenne on korvattu CA-allekirjoitetulla varmenteella, saatat nähdä seuraavan varoituksen, kun muodostat yhteyden NMC-palvelimeen NMC-käynnistysohjelmasta:

Valitse View Certificate Details. Varmenteen tiedot vahvistavat, että varmenteen myöntäjän allekirjoittamaa varmennetta käytetään.

Varoitus tulee näkyviin, koska allekirjoitettu varmenne puuttuu NMC-asiakkaan luotetuista päävarmenteista.

Tämä varoitus voidaan jättää huomiotta; Vaihtoehtoisesti NMC-palvelimen CA-allekirjoitettu varmenne voidaan tuoda myös NMC-asiakkaan luotettuihin päävarmenteisiin:

- Sijoita NMC-palvelimen CA-allekirjoitettu varmenne (<server.crt>) NMC-asiakasisäntään haluamaasi kansioon.

- Avaa varmenteen myöntäjän allekirjoitusominaisuudet.

- Valitse Asenna varmenne.

- Valitse Local Machine.

- Valitse Aseta kaikki varmenteet seuraavaan säilöön.

- Klikkaa Selaa.

- Valitse Luotetut päävarmenteiden myöntäjät ja klikkaa sitten OK.

- Valitse Seuraava.

- Valitse Valmis.

- Näyttöön tulee sanoma, jossa ilmoitetaan, että jos tuonti epäonnistui tai onnistui, valitse OK.

- Valitse varmenteen varmentajan allekirjoitusominaisuudessa OK.

Suojausvaroitus ei tule näkyviin seuraavan NMC-käynnistyksen aikana.