NetWorker: Como importar ou substituir certificados assinados pela autoridade de certificação do NMC

Summary: Estas instruções descrevem como substituir o certificado autoassinado padrão do NetWorker por um certificado assinado por uma CA em um servidor do NetWorker Management Console (NMC).

Instructions

Essas instruções descrevem como substituir o certificado autoassinado padrão do NetWorker por um certificado assinado por uma CA para o NetWorker Management Console (NMC). Este artigo da KB fornece instruções para servidores NMC Windows e Linux.

O processo para substituir os certificados autoassinados do NetWorker Server Authentication Service (authc) e do NetWorker Web User Interface (NWUI) por certificados assinados por CA é detalhado nos seguintes KB específicos do sistema operacional:

- NetWorker: Como importar ou substituir certificados assinados por uma autoridade de certificação para "Authc" e "NWUI" (Linux)

- NetWorker: Como importar ou substituir certificados assinados pela autoridade de certificação para "Authc" e "NWUI" (Windows)

Certificados envolvidos:

-

<server>.csr: Solicitação de assinatura de certificado do servidor do NetWorker Management Console

-

<server>.key: Chave privada do servidor do NetWorker Management Console

-

<server>.crt: Certificado assinado pela CA do servidor do NetWorker Management Console

-

<CA>.crt: Certificado raiz da CA

-

<ICA>.crt: Certificado intermediário da CA (opcional, se disponível)

Antes de começar:

Esse processo usa o utilitário OpenSSL. Este utilitário é fornecido por padrão em sistemas operacionais Linux; no entanto, não está incluído em sistemas Windows. Consulte o administrador do sistema sobre a instalação do OpenSSL. A versão necessária do OpenSSL difere dependendo da versão do NetWorker instalada.

- O NetWorker 19.8 e versões anteriores exigem o OpenSSL versão 1.0.2

- O NetWorker 19.9 a 19.11 requer o OpenSSL versão 1.1.1n

A versão do OpenSSL pode ser identificada a seguir:

# openssl versionWindows:

- No Explorador de Arquivos do Windows, vá para o local openssl.exe. Esse caminho pode ser diferente, dependendo de como o OpenSSL foi instalado.

- Abra o arquivo openssl.exe e vá para a guia Details . O campo Product Version detalha a versão do OpenSSL:

Como alternativa, se o caminho do arquivo openssl.exe fizer parte da variável PATH do sistema, você poderá executar o comando 'openssl version' no prompt de comando administrativo; Caso contrário, você pode alterar o diretório (CD) para o diretório openssl.exe.

Gere uma chave privada e um arquivo de solicitação de assinatura de certificado (CSR) para fornecer à sua CA.

- No servidor NMC, use o utilitário de linha de comando OpenSSL para criar o arquivo de chave privada do servidor do NetWorker (

<server>.key) e arquivo CSR (<server>.csr).

Linux:

# openssl req -new -newkey rsa:4096 -nodes -out /tmp/<server>.csr -keyout /tmp/<server>.key

Windows:

set openssl="<Full system path to the openssl.exe file>" %openssl% req -new -newkey rsa:4096 -nodes -out "C:\tmp\<server>.csr" -keyout "C:\tmp\<server>.key"

- Envie o arquivo CSR (

<server>.csr) para que a CA gere o arquivo de certificado assinado pela CA (<server>.crt). A CA deve fornecer o arquivo de certificado assinado pela CA (<server>.crt), o certificado raiz (<CA>.crt) e quaisquer certificados CA intermediários (<ICA>.crt).

Servidores NetWorker Management Console (NMC) no Linux:

- Obtenha os certificados assinados pela CA em arquivos de chave individuais ou em um único arquivo no formato PFX.

- Se os certificados assinados pela CA estiverem em um único arquivo PFX, a chave privada e o certificado assinado pela CA poderão ser extraídos como com a ferramenta OpenSSL (o Windows pode não ter o OpenSSL instalado, ele pode ser instalado separadamente).

# openssl pkcs12 -in <file>.pfx -out <server>.key -nodes -nocerts

# openssl pkcs12 -in <file>.pfx -out <server>.crt -nokeys

B. Verifique a integridade do server.key e do server.crt.

# openssl pkey -in <server>.key -pubout -outform pem | sha256sum

# openssl x509 -in <server>.crt -pubkey -noout -outform pem | sha256sum

C. Converter chave privada, certificado de servidor assinado por CA, CA raiz (e quaisquer certificados intermediários) para o formato PEM.

# openssl rsa -in <server>.key -outform pem -out server.key.pem

# openssl x509 -in <server>.crt -outform pem -out server.crt.pem

# openssl x509 -in CA.crt -outform pem -out CA.crt.pem

# openssl x509 -in ICA.crt -outform pem -out ICA.crt.pem

# cat server.key.pem CA.crt.pem ICA.crt.pem server.crt.pem > cakey.pem

- Desligue o serviço gst do servidor do NMC:

# systemctl stop gst

- Faça uma cópia do arquivo cakey.pem existente e, em seguida, substitua o arquivo padrão pelo criado na etapa 2, D.

# cp /opt/lgtonmc/etc/cakey.pem /opt/lgtonmc/etc/cakey.pem_orig # cp cakey.pem /opt/lgtonmc/etc/cakey.pem

- Faça uma cópia dos arquivos server.crt e server.key do servidor do NMC e substitua os arquivos originais pelo server.crt assinado e server.key:

# cp /opt/lgtonmc/apache/conf/server.crt /opt/lgtonmc/apache/conf/server.crt_orig # cp <server>.crt /opt/lgtonmc/apache/conf/server.crt # cp /opt/lgtonmc/apache/conf/server.key /opt/lgtonmc/apache/conf/server.key_orig # cp <server>.key /opt/lgtonmc/apache/conf/server.key

- Inicie o serviço gst do servidor do NMC:

# systemctl start gst

- Monitore / opt/lgtonmc/logs/gstd.raw do servidor NMC em busca de erros.

NetWorker: Como usar nsr_render_log para processar .raw arquivo de log

Verificação:

Quando o serviço gst do servidor NMC estiver em execução, compare a impressão digital do certificado assinado pela CA com a impressão digital do certificado da porta de serviço gst do NMC (9000):

# openssl x509 -in <server>.crt -fingerprint -sha256 -noout # openssl x509 -in <(openssl s_client -connect localhost:9000 -prexit 2>/dev/null </dev/null | sed -n -e '/BEGIN\ CERTIFICATE/,/END\ CERTIFICATE/ p') -fingerprint -sha256 -noout

A impressão digital SHA256 desses dois comandos deve corresponder.

Exemplo:

[root@lnx-srvr01 ~]# openssl x509 -in lnx-srvr01.crt -fingerprint -sha256 -noout sha256 Fingerprint=33:FF:25:13:A2:C7:59:1C:F0:D6:F3:F7:5D:10:6A:83:7A:2C:4E:20:4B:52:DD:3C:FA:D4:59:1B:6B:44:D6:A2 [root@lnx-srvr01 ~]# openssl x509 -in <(openssl s_client -connect localhost:9000 -prexit 2>/dev/null </dev/null | sed -n -e '/BEGIN\ CERTIFICATE/,/END\ CERTIFICATE/ p') -fingerprint -sha256 -noout sha256 Fingerprint=33:FF:25:13:A2:C7:59:1C:F0:D6:F3:F7:5D:10:6A:83:7A:2C:4E:20:4B:52:DD:3C:FA:D4:59:1B:6B:44:D6:A2

Servidores do NetWorker Management Console (NMC) no Windows:

- Obtenha os certificados assinados pela CA em arquivos de chave individuais ou em um único arquivo no formato PFX.

- Se os certificados assinados pela CA estiverem em um único arquivo PFX, a chave privada e o certificado assinado pela CA poderão ser extraídos como com a ferramenta OpenSSL (o Windows pode não ter o OpenSSL instalado, ele pode ser instalado separadamente).

%openssl% pkcs12 -in <file>.pfx -out <server>.key -nodes -nocerts

%openssl% pkcs12 -in <file>.pfx -out <server>.crt -nokeys

B. Verifique a integridade do server.key e do server.crt.

%openssl% pkey -in <server>.key -pubout -outform pem | %openssl% dgst -sha256

%openssl% x509 -in <server>.crt -pubkey -noout -outform pem | %openssl% dgst -sha256

C. Converter chave privada, certificado de servidor assinado por CA, CA raiz (e quaisquer certificados intermediários) para o formato PEM.

%openssl% rsa -in <server>.key -outform pem -out C:\tmp\server.key.pem

%openssl% x509 -in <server>.crt -outform pem -out C:\tmp\server.crt.pem

PS C:\tmp> get-content server.key.pem,server.crt.pem | out-file cakey.pem

- Desligue o serviço gst do servidor do NMC:

net stop gstd

- Faça uma cópia do cakey.pem original e, em seguida, coloque o cakey.pem assinado pela CA combinada em seu lugar:

copy "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem" "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem_orig" copy C:\tmp\cakey.pem "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem"

- Faça uma cópia dos arquivos server.crt e server.key do servidor do NMC e substitua os arquivos originais pelo server.crt assinado e server.key:

copy "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt" "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt_orig" copy "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key" "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key_orig" copy <server>.crt "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt" copy <server>.key "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key"

- Inicie o serviço gst do servidor do NMC:

net start gstd

- Monitore o C:\Program Files\EMC NetWorker\Management\GST\logs\gstd.raw do servidor NMC em busca de erros.

NetWorker: Como usar nsr_render_log para processar .raw arquivo de log

Verificação:

Quando o serviço gst do servidor NMC estiver em execução, compare a impressão digital do certificado assinado pela CA com a impressão digital do certificado da porta de serviço gst do NMC (9000):

%openssl% x509 -in <server>.crt -fingerprint -sha256 -noout %openssl% s_client -connect localhost:9000 -showcerts 2>nul | %openssl% x509 -noout -fingerprint -sha256

A impressão digital SHA256 desses dois comandos deve corresponder.

Exemplo:

C:\tmp>%openssl% x509 -in win-srvr02.crt -fingerprint -sha256 -noout SHA256 Fingerprint=B9:4A:1E:64:AA:1A:38:88:7B:D3:72:70:A2:32:D5:9A:D1:33:50:93:00:35:D6:9B:8D:AE:59:92:B1:66:46:DE C:\tmp>%openssl% s_client -connect localhost:9000 -showcerts 2>nul | %openssl% x509 -noout -fingerprint -sha256 SHA256 Fingerprint=B9:4A:1E:64:AA:1A:38:88:7B:D3:72:70:A2:32:D5:9A:D1:33:50:93:00:35:D6:9B:8D:AE:59:92:B1:66:46:DE

Additional Information

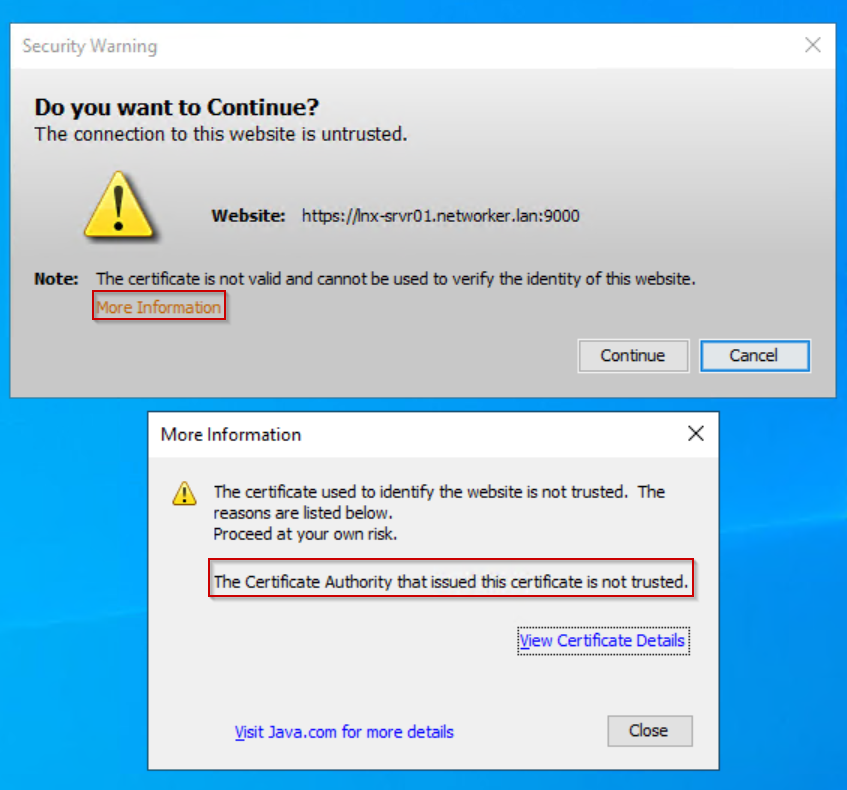

Mesmo depois que o certificado autoassinado do NMC tiver sido substituído por um certificado assinado pela CA, você poderá ver o seguinte aviso durante a conexão com um servidor NMC a partir do iniciador do NMC:

Clique em "View Certificate Details". Os detalhes do certificado validam que o certificado assinado pela CA é usado.

O aviso é exibido porque o certificado assinado está ausente dos certificados raiz confiáveis do client do NMC.

Este aviso pode ser ignorado; Opcionalmente, o certificado assinado pela CA do servidor do NMC também pode ser importado para os certificados raiz confiáveis do client do NMC:

- Coloque o certificado assinado pela CA do servidor do NMC (<server.crt>) no host do client do NMC em uma pasta de sua escolha.

- Abra as propriedades do certificado assinado pela CA.

- Clique em Install Certificate.

- Selecione Local Machine.

- Selecione Colocar todos os certificados no repositório a seguir.

- Clique em Procurar.

- Selecione Autoridades de certificação raiz confiáveis e clique em OK.

- Clique em Avançar.

- Clique em Finish.

- Uma mensagem será exibida informando se a importação falhou ou foi bem-sucedida, clique em OK.

- Nas propriedades do certificado assinado pela CA, clique em OK.

Durante a próxima inicialização do NMC, a Advertência de segurança não é exibida.