NetWorker. Импорт или замена сертификатов, подписанных источником сертификатов, для NMC

Summary: В данных инструкциях описывается замена самозаверяющего сертификата NetWorker по умолчанию сертификатом, подписанным ИС, на сервере консоли управления NetWorker Management Console (NMC). ...

Instructions

В данных инструкциях описывается замена самозаверяющего сертификата NetWorker по умолчанию сертификатом, подписанным ИС, для консоли управления NetWorker Management Console (NMC). В этой статье содержатся инструкции для серверов NMC Windows и Linux.

Процедура замены самозаверяющих сертификатов службы проверки подлинности сервера NetWorker (authc) и веб-интерфейса пользователя NetWorker (NWUI) на сертификаты, подписанные ИС, подробно описана в следующих статьях базы знаний для конкретных операционных систем:

- NetWorker. Импорт или замена сертификатов, подписанных источником сертификатов, для «Authc» и «NWUI» (Linux)

- NetWorker. Импорт или замена сертификатов, подписанных источником сертификатов, для «Authc» и «NWUI» (Windows)

Задействованные сертификаты:

-

<server>.csr: Запрос подписи сертификата сервера консоли управления NetWorker

-

<server>.key: Закрытый ключ сервера консоли управления NetWorker

-

<server>.crt: Сертификат, подписанный ИС, для сервера консоли управления NetWorker

-

<CA>.crt: Корневой сертификат CA

-

<ICA>.crt: Промежуточный сертификат CA (опционально, если он доступен)

Прежде чем начать:

В этом процессе используется утилита OpenSSL. Эта утилита предоставляется по умолчанию в операционных системах Linux; однако не входит в состав систем Windows. Проконсультируйтесь с системным администратором по поводу установки OpenSSL. Требуемая версия OpenSSL зависит от установленной версии NetWorker.

- Для NetWorker 19.8 и более ранних версий требуется OpenSSL версии 1.0.2

- Для NetWorker с 19.9 по 19.11 требуется OpenSSL версии 1.1.1n

Версию OpenSSL можно определить следующим образом:

# openssl versionWindows.

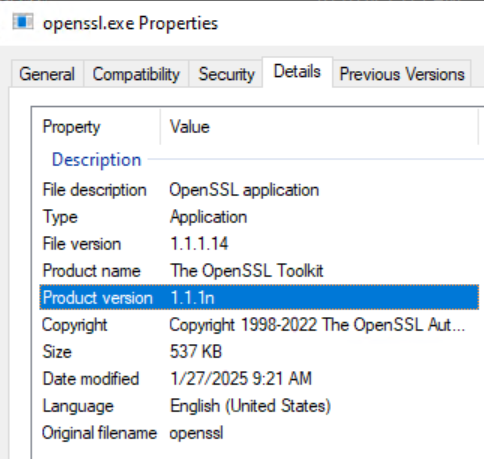

- В проводнике Windows перейдите в папку openssl.exe. Этот путь может отличаться в зависимости от того, как был установлен OpenSSL.

- Откройте файл openssl.exe и перейдите на вкладку Details . В поле Product Version указывается версия OpenSSL.

В качестве альтернативы, если путь к openssl.exe файлу является частью системной переменной PATH, вы можете выполнить команду «openssl version» из и Административная командная строка; В противном случае можно изменить каталог (cd) на каталог openssl.exe.

Создайте закрытый ключ и файл запроса на заверение сертификата (CSR) для предоставления вашему CA.

- На сервере NMC используйте утилиту командной строки OpenSSL для создания файла закрытого ключа сервера NetWorker (

<server>.key) и файл CSR (<server>.csr).

Linux:

# openssl req -new -newkey rsa:4096 -nodes -out /tmp/<server>.csr -keyout /tmp/<server>.key

Windows.

set openssl="<Full system path to the openssl.exe file>" %openssl% req -new -newkey rsa:4096 -nodes -out "C:\tmp\<server>.csr" -keyout "C:\tmp\<server>.key"

- Отправьте файл запроса подписи сертификата (

<server>.csr) в ЦС для создания файла сертификата, подписанного ИС (<server>.crt). Источник сертификатов должен предоставить файл сертификата, подписанного CA (<server>.crt), корневой сертификат (<CA>.crt) и любые промежуточные сертификаты CA (<ICA>.crt).

Серверы консоли управления Linux NetWorker Management Console (NMC):

- Сертификаты, подписанные CA, можно получить в виде отдельных файлов ключей или одного файла в формате PFX.

- Если сертификаты, подписанные CA, находятся в одном PFX-файле, закрытый ключ и сертификат, подписанный CA, могут быть извлечены как с помощью инструмента OpenSSL (в Windows может не быть установлен OpenSSL, его можно установить отдельно).

# openssl pkcs12 -in <file>.pfx -out <server>.key -nodes -nocerts

# openssl pkcs12 -in <file>.pfx -out <server>.crt -nokeys

Б. Проверьте целостность server.key и server.crt.

# openssl pkey -in <server>.key -pubout -outform pem | sha256sum

# openssl x509 -in <server>.crt -pubkey -noout -outform pem | sha256sum

В. Преобразуйте закрытый ключ, сертификат сервера, подписанный ИС, корневой ЦС (и любые промежуточные сертификаты) в формат PEM.

# openssl rsa -in <server>.key -outform pem -out server.key.pem

# openssl x509 -in <server>.crt -outform pem -out server.crt.pem

# openssl x509 -in CA.crt -outform pem -out CA.crt.pem

# openssl x509 -in ICA.crt -outform pem -out ICA.crt.pem

# cat server.key.pem CA.crt.pem ICA.crt.pem server.crt.pem > cakey.pem

- Завершите работу службы GST сервера NMC:

# systemctl stop gst

- Создайте копию существующего файла cakey.pem, затем замените файл по умолчанию файлом, созданным на шаге 2, D.

# cp /opt/lgtonmc/etc/cakey.pem /opt/lgtonmc/etc/cakey.pem_orig # cp cakey.pem /opt/lgtonmc/etc/cakey.pem

- Создайте копию server.crt и server.key файлов сервера NMC, затем замените исходные файлы подписанными server.crt и выполните server.key:

# cp /opt/lgtonmc/apache/conf/server.crt /opt/lgtonmc/apache/conf/server.crt_orig # cp <server>.crt /opt/lgtonmc/apache/conf/server.crt # cp /opt/lgtonmc/apache/conf/server.key /opt/lgtonmc/apache/conf/server.key_orig # cp <server>.key /opt/lgtonmc/apache/conf/server.key

- Запустите службу GST сервера NMC:

# systemctl start gst

- Проверьте файл /opt/lgtonmc/logs/gstd.raw сервера NMC на наличие ошибок.

NetWorker. Как использовать nsr_render_log для рендеринга файла журнала .raw

Проверка:

Когда служба GST сервера NMC запущена, сравните отпечаток сертификата, подписанного CA, со отпечатком пальца сертификата порта обслуживания gst NMC (9000):

# openssl x509 -in <server>.crt -fingerprint -sha256 -noout # openssl x509 -in <(openssl s_client -connect localhost:9000 -prexit 2>/dev/null </dev/null | sed -n -e '/BEGIN\ CERTIFICATE/,/END\ CERTIFICATE/ p') -fingerprint -sha256 -noout

Отпечаток SHA256 этих двух команд должен совпадать.

Пример.

[root@lnx-srvr01 ~]# openssl x509 -in lnx-srvr01.crt -fingerprint -sha256 -noout sha256 Fingerprint=33:FF:25:13:A2:C7:59:1C:F0:D6:F3:F7:5D:10:6A:83:7A:2C:4E:20:4B:52:DD:3C:FA:D4:59:1B:6B:44:D6:A2 [root@lnx-srvr01 ~]# openssl x509 -in <(openssl s_client -connect localhost:9000 -prexit 2>/dev/null </dev/null | sed -n -e '/BEGIN\ CERTIFICATE/,/END\ CERTIFICATE/ p') -fingerprint -sha256 -noout sha256 Fingerprint=33:FF:25:13:A2:C7:59:1C:F0:D6:F3:F7:5D:10:6A:83:7A:2C:4E:20:4B:52:DD:3C:FA:D4:59:1B:6B:44:D6:A2

Серверы консоли управления Windows NetWorker Management Console (NMC):

- Сертификаты, подписанные CA, можно получить в виде отдельных файлов ключей или одного файла в формате PFX.

- Если сертификаты, подписанные CA, находятся в одном PFX-файле, закрытый ключ и сертификат, подписанный CA, могут быть извлечены как с помощью инструмента OpenSSL (в Windows может не быть установлен OpenSSL, его можно установить отдельно).

%openssl% pkcs12 -in <file>.pfx -out <server>.key -nodes -nocerts

%openssl% pkcs12 -in <file>.pfx -out <server>.crt -nokeys

Б. Проверьте целостность server.key и server.crt.

%openssl% pkey -in <server>.key -pubout -outform pem | %openssl% dgst -sha256

%openssl% x509 -in <server>.crt -pubkey -noout -outform pem | %openssl% dgst -sha256

В. Преобразуйте закрытый ключ, сертификат сервера, подписанный ИС, корневой ЦС (и любые промежуточные сертификаты) в формат PEM.

%openssl% rsa -in <server>.key -outform pem -out C:\tmp\server.key.pem

%openssl% x509 -in <server>.crt -outform pem -out C:\tmp\server.crt.pem

PS C:\tmp> get-content server.key.pem,server.crt.pem | out-file cakey.pem

- Завершите работу службы GST сервера NMC:

net stop gstd

- Создайте копию исходного cakey.pem, а затем поместите на его место объединенный файл cakey.pem, подписанный CA:

copy "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem" "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem_orig" copy C:\tmp\cakey.pem "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem"

- Создайте копию server.crt и server.key файлов сервера NMC, затем замените исходные файлы подписанными server.crt и выполните server.key:

copy "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt" "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt_orig" copy "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key" "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key_orig" copy <server>.crt "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt" copy <server>.key "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key"

- Запустите службу GST сервера NMC:

net start gstd

- Отслеживайте ошибки в папке C:\Program Files\EMC NetWorker\Management\GST\logs\gstd.raw сервера NMC.

NetWorker. Как использовать nsr_render_log для рендеринга файла журнала .raw

Проверка:

Когда служба GST сервера NMC запущена, сравните отпечаток сертификата, подписанного CA, со отпечатком пальца сертификата порта обслуживания gst NMC (9000):

%openssl% x509 -in <server>.crt -fingerprint -sha256 -noout %openssl% s_client -connect localhost:9000 -showcerts 2>nul | %openssl% x509 -noout -fingerprint -sha256

Отпечаток SHA256 этих двух команд должен совпадать.

Пример.

C:\tmp>%openssl% x509 -in win-srvr02.crt -fingerprint -sha256 -noout SHA256 Fingerprint=B9:4A:1E:64:AA:1A:38:88:7B:D3:72:70:A2:32:D5:9A:D1:33:50:93:00:35:D6:9B:8D:AE:59:92:B1:66:46:DE C:\tmp>%openssl% s_client -connect localhost:9000 -showcerts 2>nul | %openssl% x509 -noout -fingerprint -sha256 SHA256 Fingerprint=B9:4A:1E:64:AA:1A:38:88:7B:D3:72:70:A2:32:D5:9A:D1:33:50:93:00:35:D6:9B:8D:AE:59:92:B1:66:46:DE

Additional Information

Даже после замены самозаверяющего сертификата NMC сертификатом, подписанным CA, во время подключения к серверу NMC из программы запуска NMC может появиться следующее предупреждение:

Нажмите «View Certificate Details». Сведения о сертификате подтверждают, что используется сертификат, подписанный CA.

Предупреждение появляется из-за отсутствия подписанного сертификата в доверенных корневых сертификатах клиента NMC.

Это предупреждение можно игнорировать; При необходимости сертификат, подписанный CA сервера NMC, также можно импортировать в доверенные корневые сертификаты клиента NMC:

- Поместите сертификат сервера NMC (<server.crt>), подписанный источником сертификатов, на хосте клиента NMC в папку по вашему выбору.

- Откройте свойства сертификата, подписанного ИС.

- Нажмите Установить сертификат.

- Выберите Локальный компьютер.

- Выберите Поместить все сертификаты в следующее хранилище.

- Нажмите Обзор.

- Выберите Доверенные корневые центры сертификации, затем нажмите кнопку ОК.

- Нажмите кнопку Далее.

- Нажмите Finish.

- Появится сообщение о том, что в случае сбоя или успеха импорта нажмите кнопку OK.

- В свойствах сертификата, подписанного ИС, нажмите OK.

Во время следующего запуска NMC предупреждение системы безопасности не появится.