Data Domain: So erzeugen Sie eine Zertifikatsignieranforderung und verwenden extern signierte Zertifikate

Summary: Erstellen einer Zertifikatsignieranforderung (CSR) auf einer Data Domain.

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

Einige Nutzer benötigen extern signierte Zertifikate anstelle der selbstsignierten Zertifikate, um die Sicherheitswarnung zu vermeiden. Wenn das Data Domain-System oder Cloud Tier den externen Verschlüsselungsschlüssel-Manager von RSA Data Protection Manager (DPM) verwendet, sind ein PKCS12-Hostzertifikat und ein öffentliches Zertifizierungszertifikat im PEM-Zertifikatformat (Privacy Enhanced Mail) erforderlich, um eine vertrauenswürdige Verbindung zwischen dem RSA Data Protection Manager-Server und jedem von ihm verwalteten Data Domain-System herzustellen.

Zertifikatsignieranforderung

Die Zertifikatsignieranforderung ist an diesem Speicherort verfügbar:

Öffnen Sie nach Abschluss des Vorgangs Ihren Browser und überprüfen Sie, ob er die Sicherheitswarnung erfüllt.

Mit diesem Befehl wird ein neues Zertifikat angezeigt:

Zertifikatsignieranforderung

Die Zertifikatsignieranforderung ist an diesem Speicherort verfügbar:

/ddvar/certificates/CertificateSigningRequest.csr

- Für das System sollte eine Passphrase festgelegt sein.

system passphrase set

- Erzeugen der Zertifikatsignieranforderung

#adminaccess certificate cert-signing-request generate [key-strength {1024bit | 2048bit

| 3072bit | 4096bit}] [country country-code] [state state] [city city] [org-name

organization-name] [org-unit organization-unit] [common-name common-name] [subject-alt-name value] Sie können diese Informationen vom Benutzer erhalten, und es wird empfohlen, eine Schlüsselgröße von 2048 Bit zu verwenden:

- Stärke des privaten Schlüssels: Die zulässigen Enumerationswerte sind 1024 Bit, 2048 Bit, 3072 Bit oder 4096 Bit. Der Standardwert ist 2048 Bit.

- Land: Der Standardwert ist US. Diese Abkürzung darf nicht mehr als zwei Zeichen lang sein. Sonderzeichen sind nicht zulässig.

- State: Der Standardwert ist California. Der maximale Eintrag ist 128 Zeichen lang.

- Stadt: Der Standardwert ist Santa Clara. Der maximale Eintrag ist 128 Zeichen lang.

- Name der Organisation: Der Standardwert ist My Company Ltd. Der maximal zulässige Eintrag ist 64 Zeichen lang.

- Organisationseinheit: Der Standardwert ist eine leere Zeichenfolge. Der maximal zulässige Eintrag ist 64 Zeichen lang.

- Trivialname: Der Standardwert ist der Hostname des Systems. Der maximal zulässige Eintrag ist 64 Zeichen lang.

- Alternativer Antragstellername: Definiert einen oder mehrere alternative Namen für die Identität, die von dem Zertifikat verwendet werden kann, das erzeugt wird, nachdem diese CSR von der Zertifizierungsstelle signiert wurde. Der alternative Name kann zusätzlich zum Antragstellernamen des Zertifikats oder anstelle des Antragstellernamens verwendet werden. Dazu gehören eine E-Mail-Adresse, ein Uniform Resource Indicator (URI), ein Domainname (DNS), eine registrierte ID (RID): OBJEKTKENNUNG, eine IP-Adresse, ein definierter Name (dirName) und ein anderer Name

- Geben Sie für eine CSR, die auf einem HA-System (High Availability) erzeugt wurde, die Namen des aktiven, Stand-by- und HA-Systems unter subject-alternative-name ein.

- Eines der Beispiele ist:

IP:<IP address>, IP:<IP address>, DNS:example.dell.com

Beispiel für einen CSR-Befehl:

# adminaccess certificate cert-signing-request generate key-strength 2048bit country US state Cali city "Santa Clara" org-name Dreamin common-name Beach_Boys subject-alt-name "DNS:beach.boy.com, DNS:they.singing.org, IP:10.60.36.142, IP:10.60.36.144" Certificate signing request (CSR) successfully generated at /ddvar/certificates/CertificateSigningRequest.csr With following parameters: Key Strength : 2048 Country : US State : Cali City : Santa Clara Organization Name : Dreamin Common Name : Beach_Boys Basic Constraints : Key Usage : Extended Key Usage : Subject Alt Name : DNS:beach.boy.com, DNS:they.singing.org, IP Address:10.60.36.142, IP Address:10.60.36.144

- Kopieren Sie die CSR-Anforderung, nachdem sie erzeugt wurde, und übergeben Sie sie zur Signierung an die Zertifizierungsstelle des Kunden. Die Datei ist verfügbar unter:

/ddvar/certificates/CertificateSigningRequest.csr - CA gibt Ihnen eine signierte Datei im .cer- oder .pem-Format zurück.

- Kopieren Sie die signierte Datei nach

/ddvar/certficates - Importieren Sie die Datei als solche in Data Domain:

#adminaccess certificate import host application https file FILENAME.cerDas importierte Zertifikat startet die HTTPS- oder HTTP-Services neu. Daher ist es besser, sich vor dem Ausführen dieses Befehls von der Benutzeroberfläche abzumelden.

Öffnen Sie nach Abschluss des Vorgangs Ihren Browser und überprüfen Sie, ob er die Sicherheitswarnung erfüllt.

Mit diesem Befehl wird ein neues Zertifikat angezeigt:

#adminaccess certificate show

Additional Information

CSR-Validierung

============

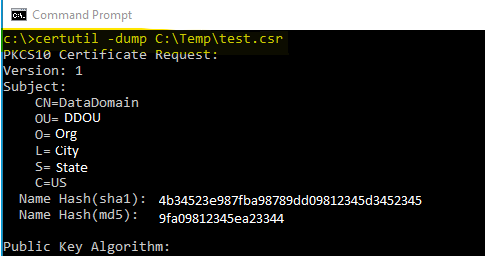

Die CSR kann validiert werden, nachdem sie erzeugt wurde und außerhalb von Data Domain. Eine solche Methode ist die Verwendung von Windows certutilaus.

Speichern Sie die CSR auf einem Windows-System und führen Sie mithilfe der Eingabeaufforderung Folgendes aus: certutil -dump <CSR with path>

Beispiel:

Dies ist der Beginn der Befehlsausgabe und alle Daten in der CSR werden angezeigt.

Affected Products

DD OSProducts

DD OS 6.2, DD OS, DD OS 6.0, DD OS 6.1, DD OS 7.0, DD OS 7.1, DD OS 7.2Article Properties

Article Number: 000021466

Article Type: How To

Last Modified: 07 Oct 2025

Version: 11

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.