Data Domain : Gestion des certificats d’hôte pour HTTP et HTTPS

Summary: Les certificats hôtes permettent aux navigateurs et aux applications de vérifier l’identité d’un système Data Domain lors de l’établissement de sessions de gestion sécurisées. Le protocole HTTPS est activé par défaut. Le système peut utiliser un certificat auto-signé ou un certificat importé d’une autorité de certification (CA) de confiance. Cet article explique comment vérifier, générer, demander, importer et supprimer des certificats pour HTTP/HTTPS sur des systèmes Data Domain. ...

Instructions

Les certificats peuvent expirer ou devenir non valides. Si aucun certificat n’est importé, le système utilise un certificat auto-signé, qui peut ne pas être approuvé par les navigateurs ou les applications intégrées.

1. Vérifiez les certificats existants.

Sur Data Domain (DD-CLI), exécutez la commande suivante pour afficher les certificats installés :

adminaccess certificate show

Si les certificats ont expiré ou sont sur le point d’expirer :

-

- S’il est auto-signé, régénérez-le à l’aide de DD-CLI.

- En cas d’importation, suivez les étapes CSR et d’importation ci-dessous.

2. Générer des certificats auto-signés.

Pour régénérer le certificat HTTPS :

adminaccess certificate generate self-signed-cert

Pour régénérer les certificats HTTPS et les certificats d’autorité de certification de confiance :

adminaccess certificate generate self-signed-cert regenerate-ca3. Générer une demande de signature de certificat (CSR)

Utilisez DD System Manager :

-

- Si cela n’a pas déjà été fait, définissez une phrase secrète :

system passphrase set - Accédez à Administration > Access > Administrator Access.

- Sélectionnez HTTPS > Configurer > l’onglet > Certificat Ajouter.

- Cliquez sur Générer la CSR pour ce système Data Domain.

- Remplissez le formulaire CSR et téléchargez le fichier à partir de :

/ddvar/certificates/CertificateSigningRequest.csr

- Si cela n’a pas déjà été fait, définissez une phrase secrète :

Alternative à la CLI : (Exemple)

adminaccess certificate cert-signing-request generate key-strength 2048bit country "CN" state "Shanghai" city "Shanghai" org-name "Dell EMC" org-unit "Dell EMC" common-name "ddve1.example.com" subject-alt-name "DNS:ddve1.example.com, DNS:ddve1"4. Importer un certificat signé

- Utilisez DD System Manager :

- Sélectionnez Administration >Access > Administrator Access

- Dans la zone Services, sélectionnez HTTPS , puis cliquez sur Configure

- Sélectionnez l’onglet Certificate

- Cliquez sur Ajouter

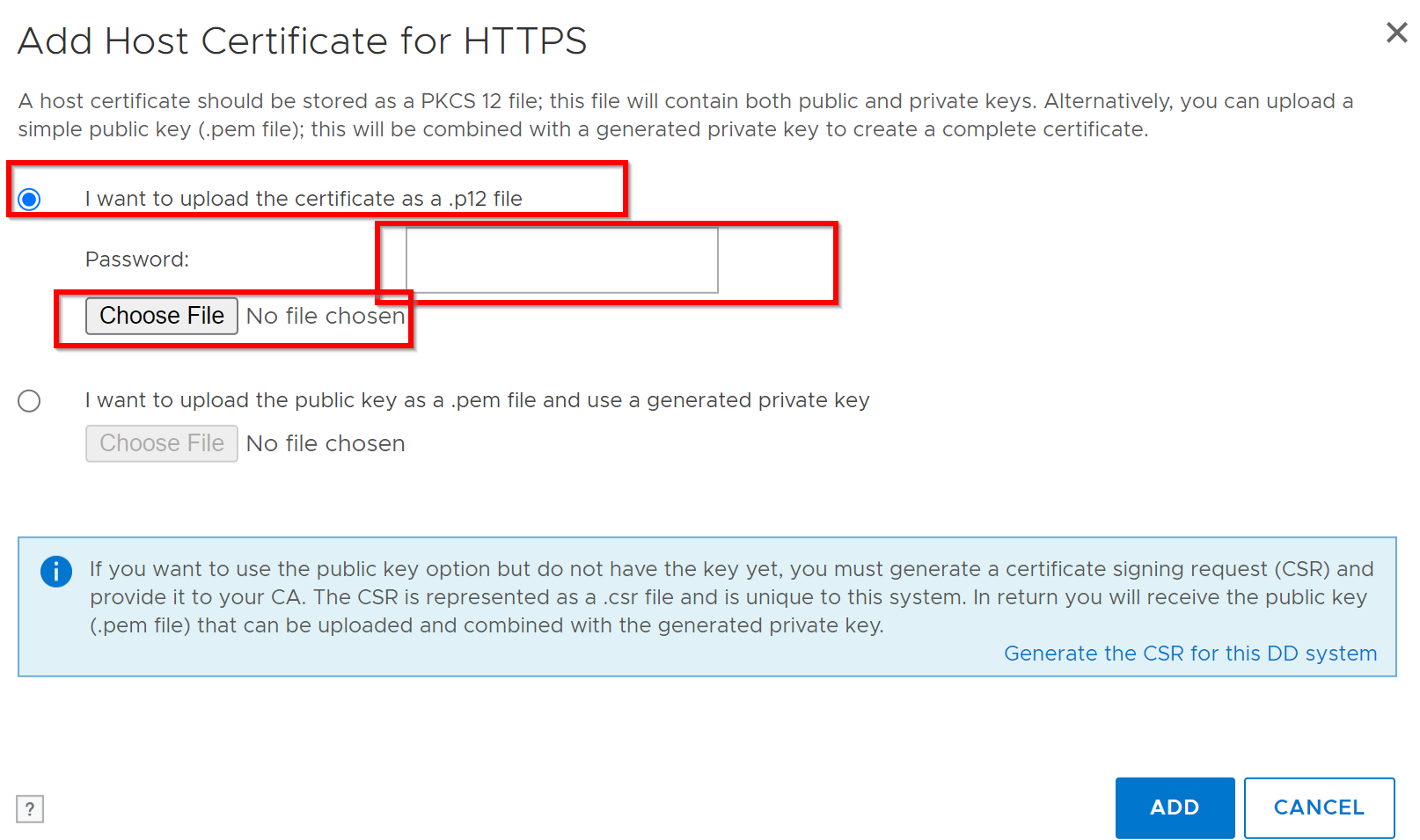

Une boîte de dialogue Télécharger s’affiche :

- Pour les

.p12fichier :- Sélectionnez Télécharger le certificat en tant que fichier .p12, saisissez le mot de passe, recherchez et téléchargez.

- Pour les

.pemfichier :- Sélectionnez Télécharger la clé publique en tant que fichier .pem et utilisez la clé privée générée, parcourez et téléchargez.

- Alternative DD-CLI : Reportez-vous à la base de connaissances : Data Domain : Comment générer une demande de signature de certificat et utiliser des certificats signés en externe

- Sélectionnez Télécharger la clé publique en tant que fichier .pem et utilisez la clé privée générée, parcourez et téléchargez.

- Exemple de sélection .p12 :

5. Supprimer le certificat existant.

Avant d’ajouter un nouveau certificat, supprimez le certificat actuel :

-

- Accédez à l’onglet Administration > Access > Administrator Access > HTTPS > Configure > Certificate.

- Sélectionnez le certificat, puis cliquez sur Delete.

6. CSR Validation

Valider la CSR à l’aide de l’invite de commande Windows :

certutil -dump <CSR file path>Additional Information

- Les clés privée et publique doivent être de 2 048 bits.

- DDOS prend en charge une seule CSR active et un seul certificat signé pour HTTPS à la fois.

Références : Déploiement de KB : Data Domain : Comment utiliser des certificats signés en externe