「Data Domain:HTTPおよびHTTPSのホスト証明書の管理

Summary: 安全な管理セッションを確立する際に、ホスト証明書を使用すると、ブラウザーとアプリケーションでData DomainシステムのIDを検証できます。HTTPSはデフォルトで有効になっています。システムは、自己署名証明書、または信頼できる認証局(CA)からインポートされた証明書のいずれかを使用できます。この記事では、Data DomainシステムでHTTP/HTTPSの証明書を確認、生成、要求、インポート、削除する方法について説明します。 ...

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

証明書の有効期限が切れたり、無効になったりする可能性があります。証明書がインポートされていない場合、システムは自己署名証明書を使用します。この証明書はブラウザーや統合アプリケーションで信頼できない可能性があります。

1.既存の証明書を確認します。

Data Domain(DD-CLI)で次のコマンドを実行して、インストールされている証明書を表示します。

adminaccess certificate show

証明書の有効期限が切れているか、有効期限が近づいている場合:

-

- 自己署名されている場合は、DD-CLIを使用して再生成します。

- インポートした場合は、以下のCSRとインポート手順に従います。

2.自己署名証明書の生成。

HTTPS証明書を再生成するには、次の手順を実行します。

adminaccess certificate generate self-signed-cert

HTTPSおよび信頼できるCA証明書を再生成するには、次の手順を実行します。

adminaccess certificate generate self-signed-cert regenerate-ca3.証明書署名要求(CSR)の生成

DD System Managerの使用:

-

- まだ設定していない場合は、パスフレーズを設定します。

system passphrase set - Administration > Access > Administrator Accessに移動します。

- HTTPSを選択し>Configure>Certificateタブ>Addを選択します。

- このData DomainシステムのCSRを生成をクリックします。

- CSRフォームに入力し、ファイルを次からダウンロードします。

/ddvar/certificates/CertificateSigningRequest.csr

- まだ設定していない場合は、パスフレーズを設定します。

CLIの代替方法: (実施例)

adminaccess certificate cert-signing-request generate key-strength 2048bit country "CN" state "Shanghai" city "Shanghai" org-name "Dell EMC" org-unit "Dell EMC" common-name "ddve1.example.com" subject-alt-name "DNS:ddve1.example.com, DNS:ddve1"4.署名済み証明書のインポート

- DD System Managerの使用:

- 管理者アクセス>Administration >Accessを選択します

- [Services]領域で、[HTTPS]を選択し、[Configure]をクリックします

- [証明書]タブを選択します

- [追加] をクリックします

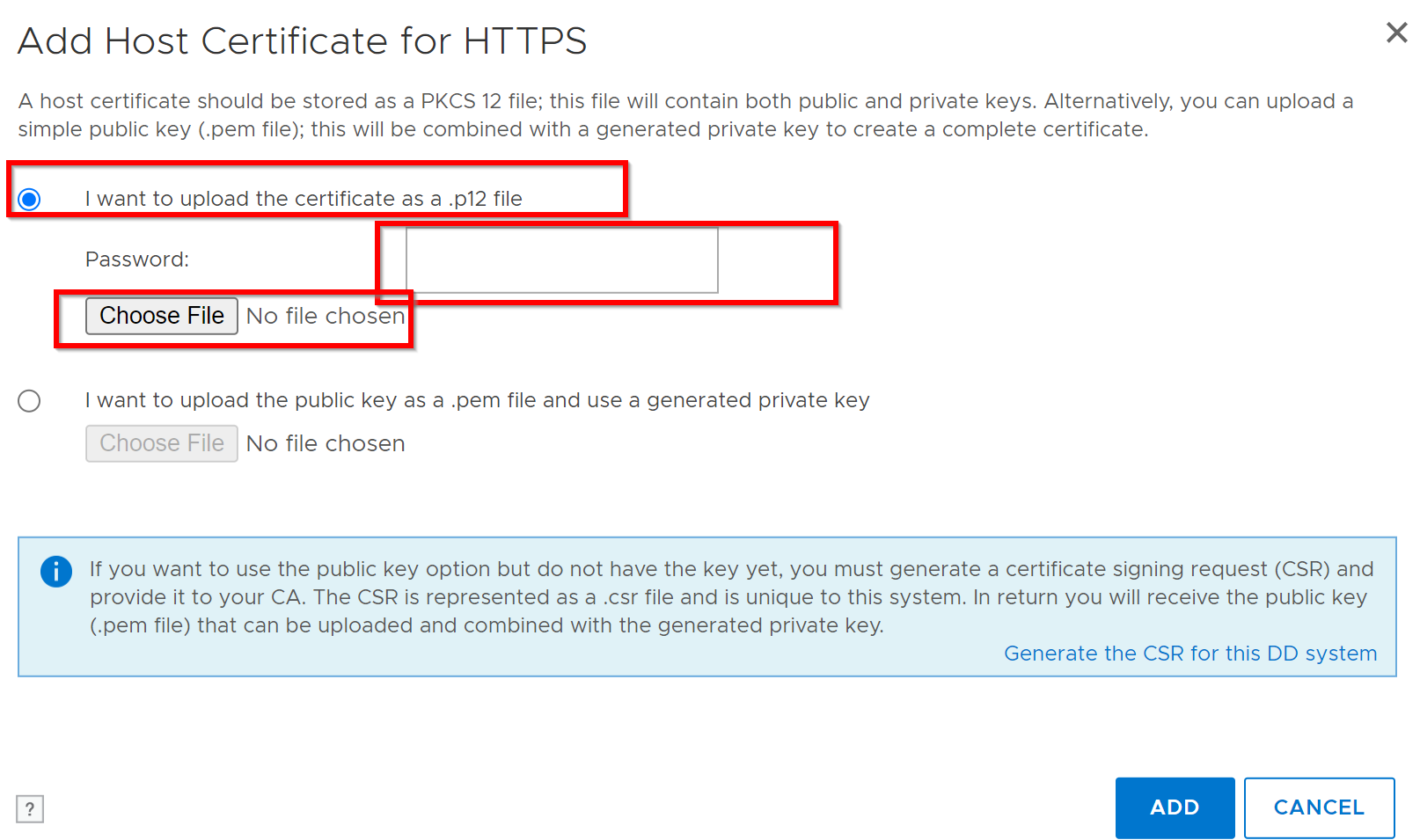

[Upload]ダイアログが表示されます。

- ヘルプ

.p12:- 証明書を.p12ファイルとしてアップロードを選択し、パスワードを入力して、参照してアップロードします。

- ヘルプ

.pem:- 公開キーを.pemファイルとしてアップロードし、生成されたプライベート キーを使用し、参照してアップロードを選択します。

- DD-CLIの代替方法: KBを参照してください。「Data Domain:証明書署名要求を生成し、外部署名付き証明書を使用する方法

- 公開キーを.pemファイルとしてアップロードし、生成されたプライベート キーを使用し、参照してアップロードを選択します。

- .p12 選択の例:

5.既存の証明書を削除します。

新しい証明書を追加する前に、現在の証明書を削除します。

-

- Administration > Access > Administrator Access > HTTPS > Configure > Certificateタブに移動します。

- 証明書を選択し、 Deleteをクリックします。

6.CSR検証

Windowsコマンド プロンプトを使用したCSRの検証:

certutil -dump <CSR file path>Additional Information

- 秘密キーと公開キーは 2048 ビットである必要があります。

- DDOSは、HTTPSに対して一度に 1つのアクティブなCSR と 1つの署名済み証明書 をサポートします。

リファレンス:「導入KB:「Data Domain:外部署名付き証明書の使用方法

Affected Products

Data DomainArticle Properties

Article Number: 000205198

Article Type: How To

Last Modified: 27 Nov 2025

Version: 7

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.