Data Domain: Hostcertificaten voor HTTP en HTTPS beheren

Summary: Met behulp van hostcertificaten kunnen browsers en applicaties de identiteit van een Data Domain-systeem verifiëren bij het opzetten van beveiligde beheersessies. HTTPS is standaard ingeschakeld. Het systeem kan gebruikmaken van een zelfondertekend certificaat of een geïmporteerd certificaat van een vertrouwde certificeringsinstantie (CA). In dit artikel wordt uitgelegd hoe u certificaten voor HTTP/HTTPS op Data Domain systemen kunt controleren, genereren, aanvragen, importeren en verwijderen. ...

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

Certificaten kunnen verlopen of ongeldig worden. Als er geen certificaat wordt geïmporteerd, gebruikt het systeem een zelfondertekend certificaat, dat mogelijk niet wordt vertrouwd door browsers of geïntegreerde applicaties.

1. Controleer bestaande certificaten.

Voer op Data Domain (DD-CLI) de volgende opdracht uit om geïnstalleerde certificaten weer te geven:

adminaccess certificate show

Als certificaten verlopen zijn of bijna verlopen:

-

- Indien zelfondertekend, regenereren met behulp van DD-CLI.

- Indien geïmporteerd, volgt u de onderstaande stappen voor CSR en import.

2. Genereer zelfondertekende certificaten.

U kunt het HTTPS-certificaat als volgt opnieuw genereren:

adminaccess certificate generate self-signed-cert

HTTPS- en vertrouwde CA-certificaten opnieuw genereren:

adminaccess certificate generate self-signed-cert regenerate-ca3. Een CSR (Certificate Signing Request) genereren

Gebruik DD System Manager:

-

- Stel een wachtwoordzin in, als u dit nog niet hebt gedaan:

system passphrase set - Ga naar Beheerderstoegang >>beheren.

- Selecteer het tabblad > HTTPS > Certificaat configureren>.

- Klik op De CSR voor dit Data Domain systeem genereren.

- Vul het CSR-formulier in en download het bestand van:

/ddvar/certificates/CertificateSigningRequest.csr

- Stel een wachtwoordzin in, als u dit nog niet hebt gedaan:

CLI-alternatief: (Voorbeeld)

adminaccess certificate cert-signing-request generate key-strength 2048bit country "CN" state "Shanghai" city "Shanghai" org-name "Dell EMC" org-unit "Dell EMC" common-name "ddve1.example.com" subject-alt-name "DNS:ddve1.example.com, DNS:ddve1"4. Ondertekend certificaat importeren

- Gebruik DD System Manager:

- Selecteer toegang tot >beheer > Toegang tot Abeheerder

- Selecteer in het gebied Services HTTPS en klik op Configureren

- Selecteer het tabblad Certificaat

- Klik op Toevoegen

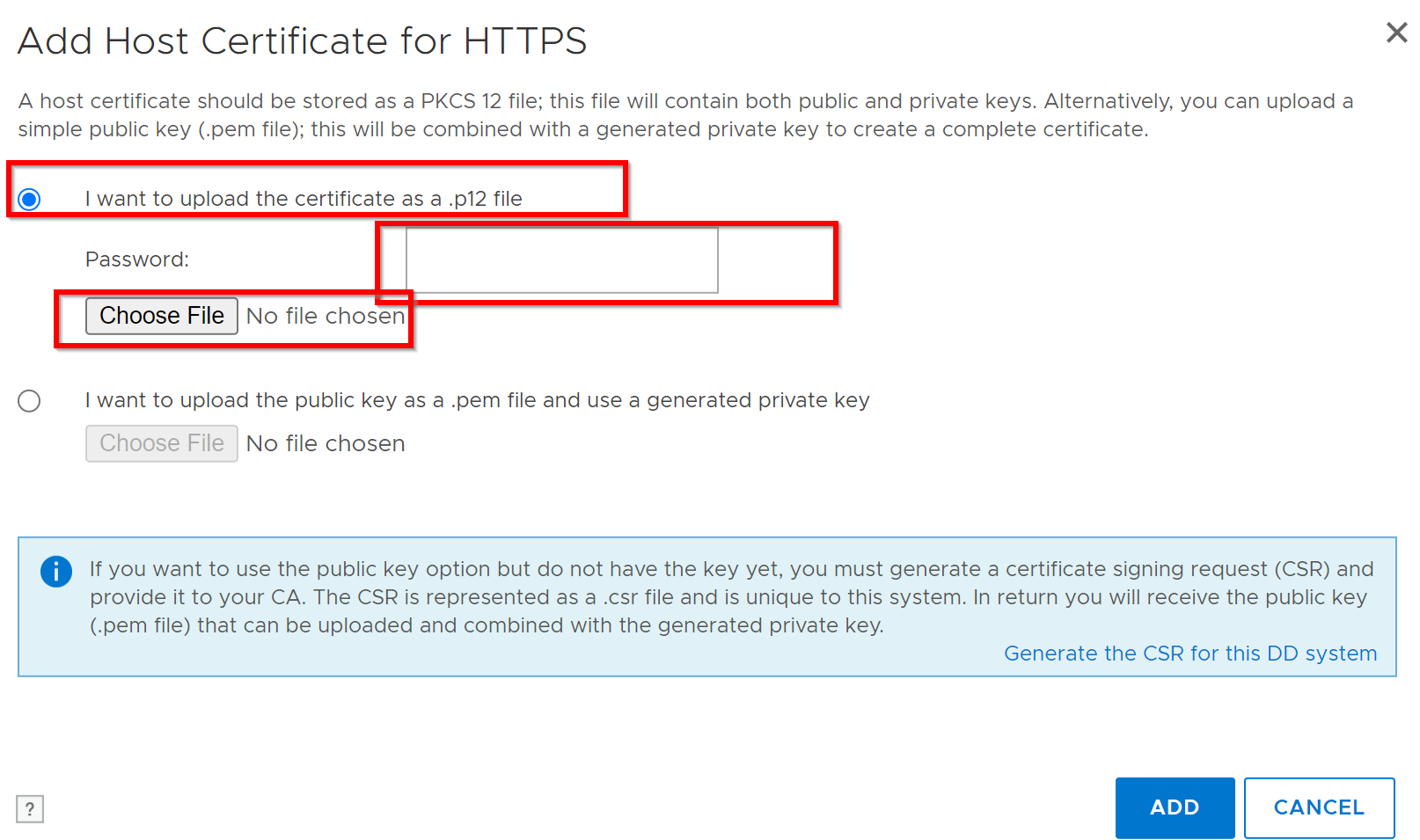

Er verschijnt een dialoogvenster Uploaden:

- Voor

.p12bestand:- Selecteer Certificaat uploaden als .p12-bestand, wachtwoord invoeren, bladeren en uploaden.

- Voor

.pembestand:- Selecteer Openbare sleutel uploaden als .pem-bestand en gebruik de gegenereerde persoonlijke sleutel, blader en upload.

- DD-CLI alternatief: Raadpleeg KB: Data Domain: Een certificaatondertekeningsaanvraag genereren en extern ondertekende certificaten gebruiken

- Selecteer Openbare sleutel uploaden als .pem-bestand en gebruik de gegenereerde persoonlijke sleutel, blader en upload.

- Voorbeeld voor .p12-selectie:

5. Verwijder het bestaande certificaat.

Voordat u een nieuw certificaat toevoegt, verwijdert u het huidige certificaat:

-

- Ga naar het tabblad Administratortoegang >>>, HTTPS-configuratiecertificaat >>, toegangsbeheerder

- Selecteer Certificaat en klik op Verwijderen.

6. CSR-validatie

CSR valideren met behulp van de Windows opdrachtprompt:

certutil -dump <CSR file path>Additional Information

- Privé- en openbare sleutels moeten 2048 bits zijn.

- DDOS ondersteunt één actief CSR - en één ondertekend certificaat voor HTTPS tegelijk.

Referentie: KB-implementatieartikel: Data Domain: Extern ondertekende certificaten gebruiken

Affected Products

Data DomainArticle Properties

Article Number: 000205198

Article Type: How To

Last Modified: 27 Nov 2025

Version: 7

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.