Data Domain: HTTP ve HTTPS için Ana Bilgisayar Sertifikalarını Yönetme

Summary: Ana bilgisayar sertifikaları, tarayıcıların ve uygulamaların güvenli yönetim oturumları oluştururken Data Domain sisteminin kimliğini doğrulamasına olanak tanır. HTTPS varsayılan olarak etkindir. Sistem, kendinden imzalı bir sertifika veya güvenilir bir Sertifika Yetkilisi'nden (CA) alınan bir sertifika kullanabilir. Bu makalede, Data Domain sistemlerinde HTTP/HTTPS için sertifikaların nasıl kontrol edileceği, oluşturulacağı, isteneceği, içe aktarılacağı ve silineceği açıklanmaktadır. ...

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

Sertifikaların süresi dolabilir veya geçersiz hale gelebilir. Herhangi bir sertifika içe aktarılmazsa sistem, tarayıcılar veya entegre uygulamalar tarafından güvenilmeyebilecek kendinden imzalı bir sertifika kullanır.

1. Mevcut sertifikaları kontrol edin.

Data Domain de (DD-CLI) yüklü sertifikaları görüntülemek için aşağıdaki komutu çalıştırın:

adminaccess certificate show

Sertifikaların süresi dolduysa veya sona ermek üzereyse:

-

- Kendinden imzalıysa DD-CLI kullanarak yeniden oluşturun.

- İçe aktarıldıysa aşağıdaki CSR ve içe aktarma adımlarını uygulayın.

2. Kendinden imzalı sertifikalar oluşturun.

HTTPS sertifikasını yeniden oluşturmak için:

adminaccess certificate generate self-signed-cert

HTTPS ve güvenilen CA sertifikalarını yeniden oluşturmak için:

adminaccess certificate generate self-signed-cert regenerate-ca3. Sertifika İmzalama İsteği (CSR) oluşturma

DD System Manager'ı kullanın:

-

- Henüz yapmadıysanız bir anahtar parolası belirleyin:

system passphrase set - Administration > Access Administrator > Access yolunu izleyin.

- HTTPS > Configure > Certificate sekmesi > Add öğesini seçin.

- Bu Data Domain sistemi için CSR oluştur a tıklayın.

- CSR formunu doldurun ve dosyayı şuradan indirin:

/ddvar/certificates/CertificateSigningRequest.csr

- Henüz yapmadıysanız bir anahtar parolası belirleyin:

CLI alternatifi: (Örnek)

adminaccess certificate cert-signing-request generate key-strength 2048bit country "CN" state "Shanghai" city "Shanghai" org-name "Dell EMC" org-unit "Dell EMC" common-name "ddve1.example.com" subject-alt-name "DNS:ddve1.example.com, DNS:ddve1"4. İmzalı Sertifikayı İçe Aktar

- DD System Manager'ı kullanın:

- Administration >Access > Administrator Access öğesini seçin

- Services alanında HTTPS ögesini seçin ve Configure ögesine tıklayın

- Certificate sekmesini seçin

- Ekle

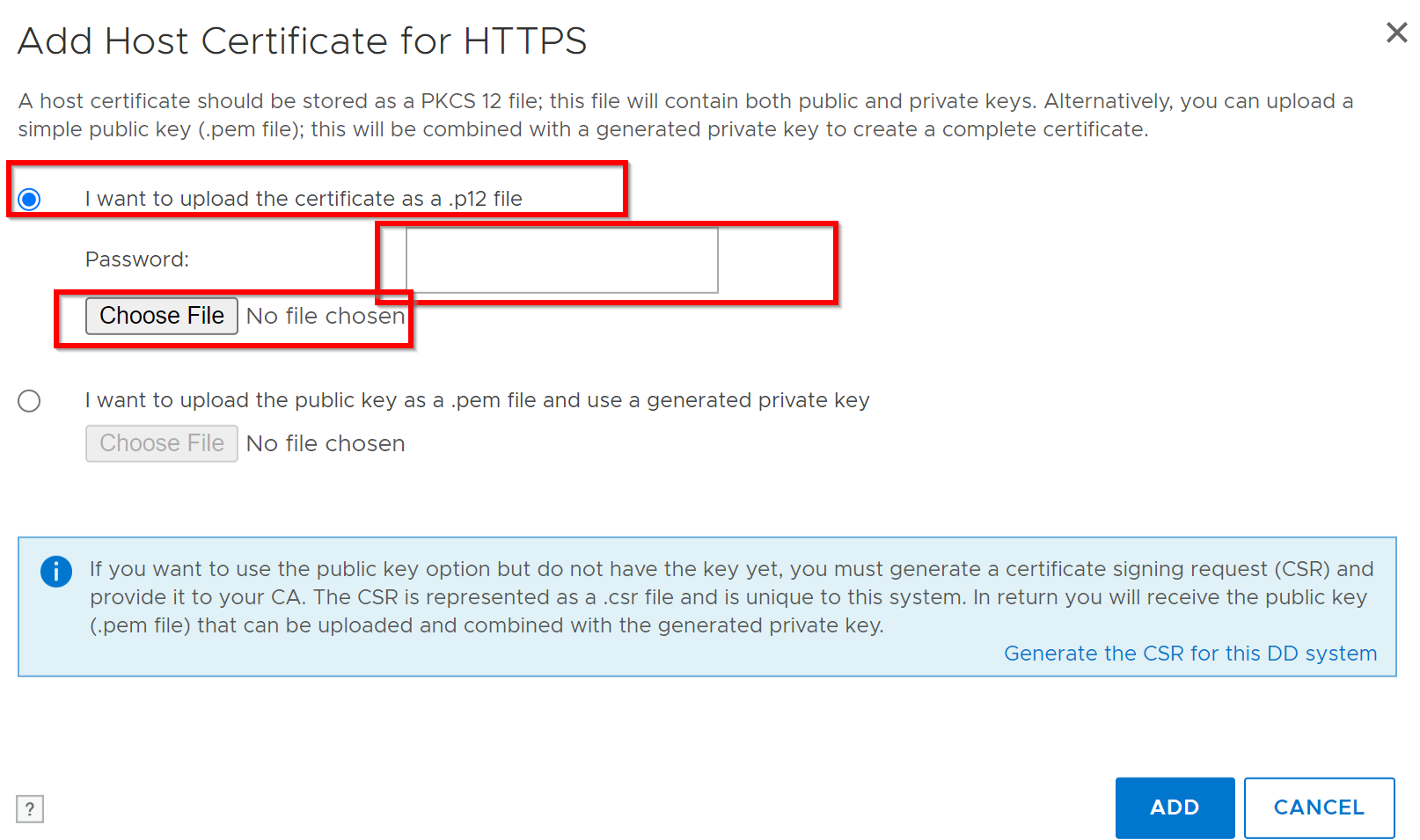

öğesine tıklayınUpload iletişim kutusu açılır:

- Şu işletim sistemlerinde:

.p12:- Upload certificate as .p12 file öğesini seçin, parolayı girin, internete göz atın ve karşıya yükleyin.

- Şu işletim sistemlerinde:

.pem:- Genel anahtarı .pem dosyası olarak yükle'yi seçin ve oluşturulan özel anahtarı kullanın, göz atın ve yükleyin.

- DD-CLI alternatifi: Bkz. KB: Data Domain: Sertifika İmzalama İsteği Oluşturma ve Harici Olarak İmzalanmış Sertifikaları Kullanma

- Genel anahtarı .pem dosyası olarak yükle'yi seçin ve oluşturulan özel anahtarı kullanın, göz atın ve yükleyin.

- .p12 seçimi örneği:

5. Mevcut sertifikayı silin.

Yeni bir sertifika eklemeden önce mevcut sertifikayı silin:

-

- Administration > Access > Administrator Access > HTTPS > Configure > Certificate sekmesine gidin.

- Sertifikayı seçin ve Delete öğesine tıklayın.

6. CSR Doğrulaması

Windows Komut İstemi'ni kullanarak CSR'yi doğrulayın:

certutil -dump <CSR file path>Additional Information

- Özel ve genel anahtarlar 2048 bit olmalıdır.

- DDOS, HTTPS için aynı anda bir etkin CSR ve bir imzalı sertifika destekler.

Referans: Dağıtım KB'si: Data Domain: Harici olarak imzalanmış sertifikalar nasıl kullanılır?

Affected Products

Data DomainArticle Properties

Article Number: 000205198

Article Type: How To

Last Modified: 27 Nov 2025

Version: 7

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.