Avamar : Comment gérer la sécurité des sessions avec le package d’installation Avinstaller (AVP)

Summary: Cet article explique comment gérer les paramètres de sécurité de la session Avamar à l’aide du module d’installation Avinstaller (AVP).

Instructions

1. Télécharger la session Sécurité AVP :

un. Accédez au lien du support technique pour les produits Dell

B. Connectez-vous pour afficher les téléchargements.

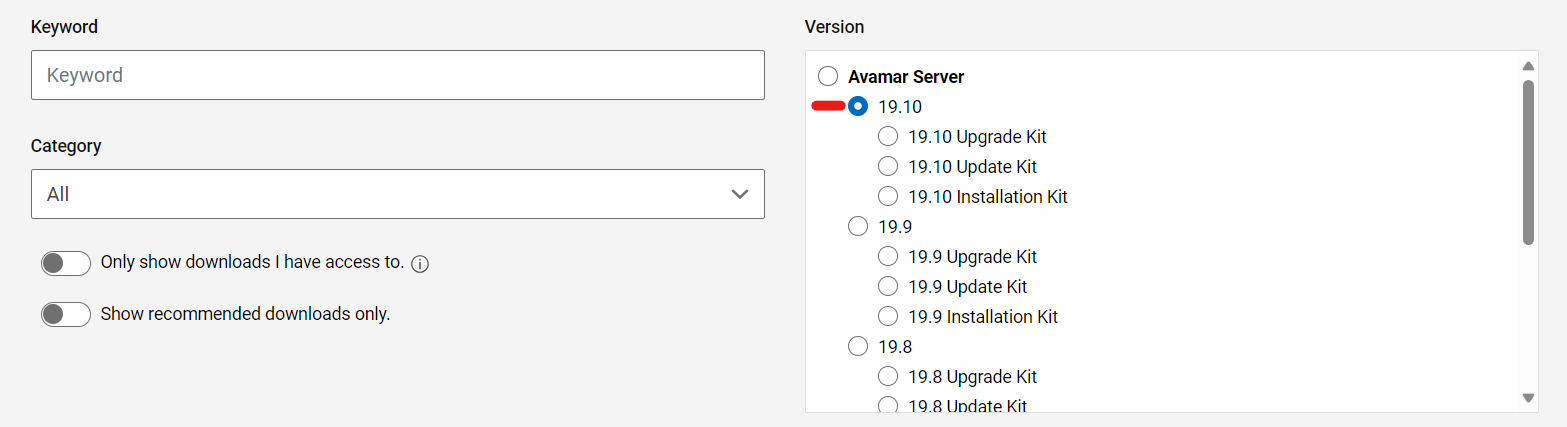

Par exemple, sélectionnez la version Avamar appropriée :

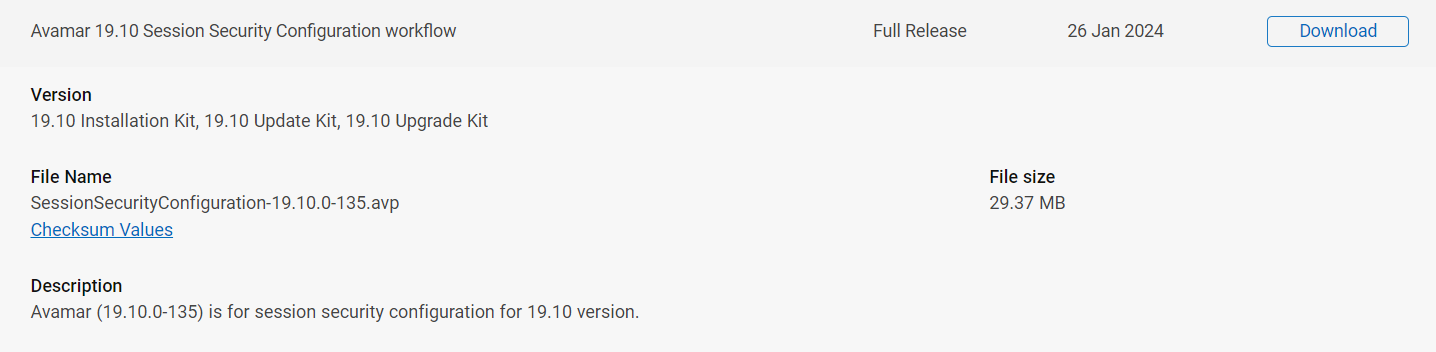

Recherchez le package de workflow Avamar Session Security Configuration :

2. Avant l’installation :

-

Arrêtez toutes les sauvegardes, la réplication et assurez-vous qu’aucune maintenance n’est en cours d’exécution (point de contrôle, validation de point de contrôle (

hfscheck) et le nettoyage de la mémoire). -

Vérifiez qu’il existe un point de contrôle valide.

3. Téléchargez l’AVP de sécurité de session dans le référentiel de packages :

Une fois que le package de configuration de sécurité de session approprié est téléchargé, deux options d’installation sont disponibles :

Option 1:

un. Téléchargez le package dans un répertoire temporaire tel que /home/admin sur Avamar Utility Node.

B. Déplacez le package vers le répertoire /data01/avamar/repo/packages:

mv <package-name> /data01/avamar/repo/packages/

Le service AVinstaller détecte les modifications apportées au répertoire et commence automatiquement à charger le paquet dans le référentiel du paquet.

Option 2:

un. Ouvrez la page du service Web AVinstaller :

https://<avamar_server_ip_or_hostname>/avi

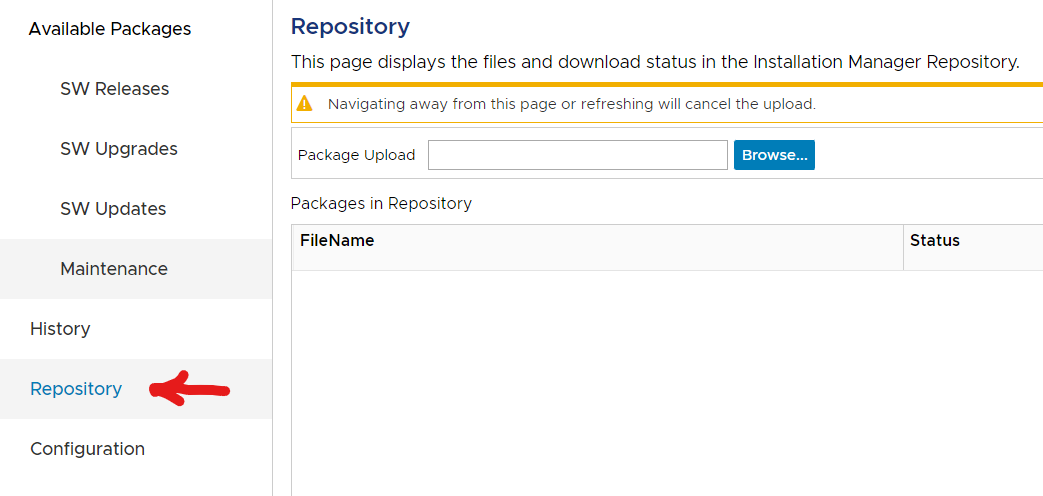

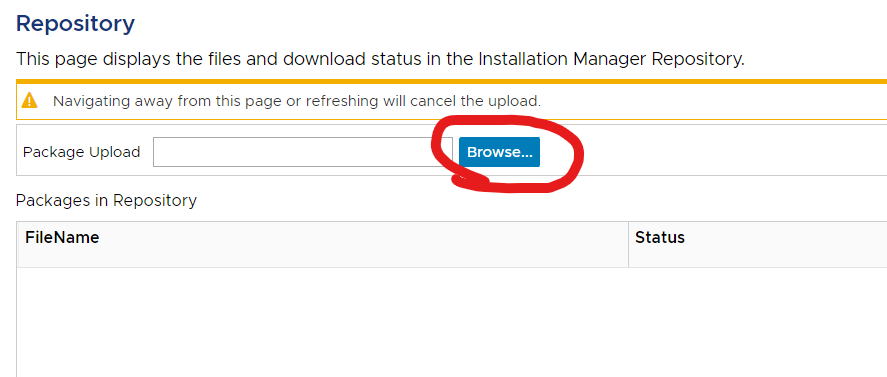

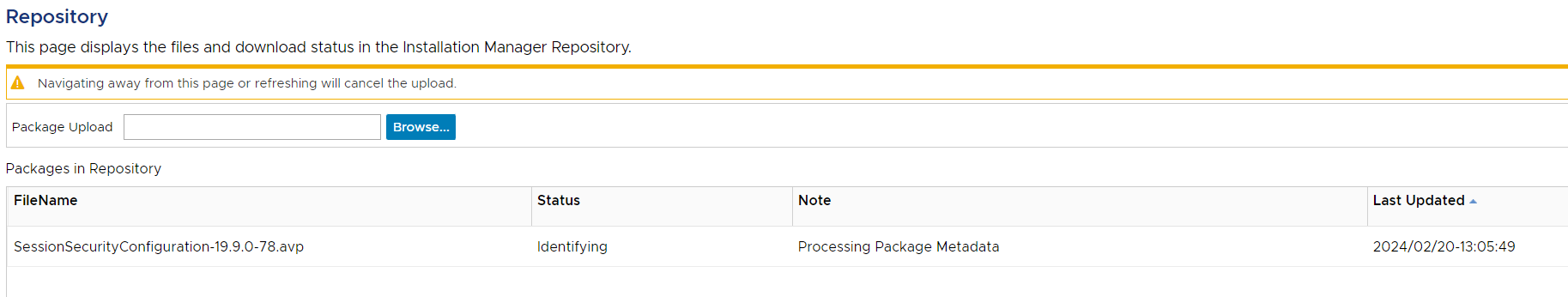

B. Accédez à la section Référentiel :

Le package traite les éléments suivants :

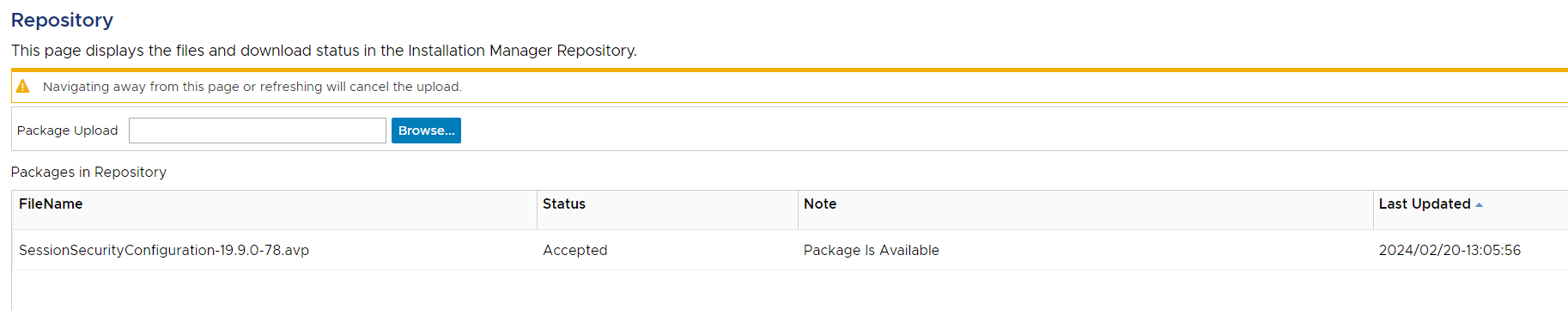

Une fois qu’il est prêt, l’état est « Accepted » :

4. Installer la sécurité de la session AVP :

un. Si le package n’a pas été téléchargé à l’aide d’AVinstaller, ouvrez la page du service Web AVinstaller :

https://<avamar_server_ip_or_hostname>/avi

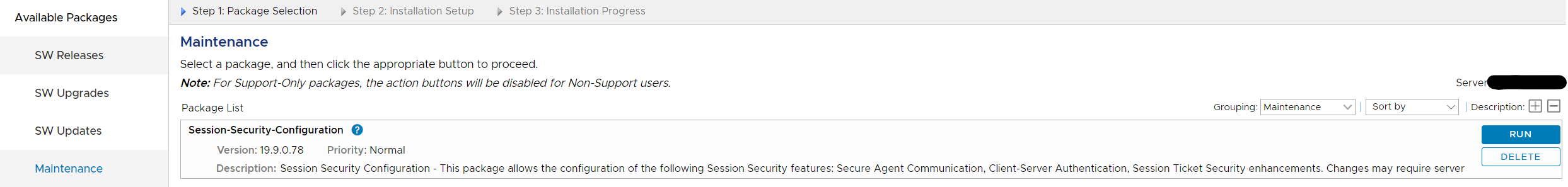

B. Accédez à l’onglet « Maintenance » pour exécuter le package.

c. Sélectionnez Exécuter.

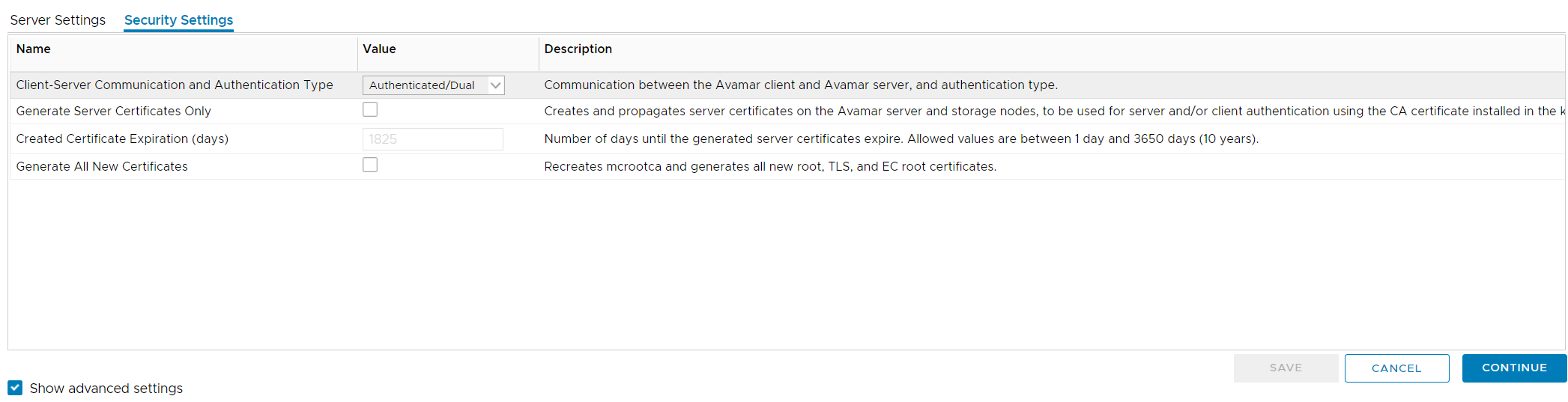

d. Sur l’écran « Installation Setup », sélectionnez l’onglet Security Settings et cochez la case « Show advanced settings ».

Gérer les paramètres de sécurité de session :

Générer des certificats :

-

-

- Générer des certificats de serveur uniquement :

- Lorsqu’elle est sélectionnée seule, régénère uniquement le

GSANCertificats de serveur.- La description affichée à l’écran indique « Crée et propage des certificats de serveur sur le serveur Avamar et les nœuds de stockage, à utiliser pour l’authentification du serveur et/ou du client à l’aide de

CA certificateinstallé dans le magasin de clés.

- La description affichée à l’écran indique « Crée et propage des certificats de serveur sur le serveur Avamar et les nœuds de stockage, à utiliser pour l’authentification du serveur et/ou du client à l’aide de

- Cette opération exécute les actions suivantes sur la grille Avamar :

- Exécute la commande

enable_secure_config.shscript (enable_secure_config.sh --certs), qui effectue les opérations suivantes :- Exporte le certificat racine interne Avamar à partir du magasin de clés Avamar :

- Exécute la commande

- Lorsqu’elle est sélectionnée seule, régénère uniquement le

- Générer des certificats de serveur uniquement :

-

keytool -export -rfc -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

-

-

-

-

-

- Enregistre ce certificat racine aux deux emplacements suivants :

-

-

-

-

/home/admin/chain.pem

/usr/local/avamar/etc/chain.pem

-

-

-

-

-

- Le certificat racine du avamar_keystore est ensuite utilisé pour signer une nouvelle paire de clés de certificat pour le

GSANet enregistrées aux emplacements suivants :

- Le certificat racine du avamar_keystore est ensuite utilisé pour signer une nouvelle paire de clés de certificat pour le

-

-

-

-

mcrootca rsatls <nodename> <subject_alt_names>

/home/admin/key.pem

/home/admin/cert.pem

/usr/local/avamar/etc/key.pem

/usr/local/avamar/etc/cert.pem

-

-

-

-

-

- Ces certificats sont ensuite propagés à tous les nœuds de stockage.

- Enfin, l'

GSAN SSL socketest rechargé de sorte que de nouvelles connexions au port 29000 servent les certificats régénérés.

-

-

-

-

-

-

- Générer tous les nouveaux certificats

- Lorsque cette case est cochée, la case « Générer des certificats de serveur uniquement » est automatiquement cochée.

Cela est dû au processus qui se produit lors de la génération de tous les nouveaux certificats.- La description à l’écran indique : « Recrée

mcrootcaet génère toute nouvelle racine,TLS, and EC root certificates. »

- La description à l’écran indique : « Recrée

- Cela permet d’effectuer les actions suivantes :

- Régénérez l’autorité de certification (CA) racine interne Avamar

mcrootca all(Elle remplace l’autorité de certification racine interne Avamar stockée dans le avamar_keystore

/usr/local/avamar/lib/avamar_keystore) - Régénère le

GSANcomme décrit dans la section précédente « Générer des certificats de serveur uniquement ».

- Lorsque cette case est cochée, la case « Générer des certificats de serveur uniquement » est automatiquement cochée.

- Générer tous les nouveaux certificats

-

Le certificat racine interne Avamar peut être affiché à l’aide de la commande suivante :

keytool -list -v -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

root CA et un certificat signé du serveur MCS Avamar permettant une communication TLS mutuelle sécurisée avec Avamar.

Pour plus d’informations, reportez-vous à la section suivante : Avamar : Installation ou remplacement de l’autorité de certification (CA) Avamar par une autorité de certification (CA) fournie par l’utilisateur

E. Lorsque vous êtes prêt, continuez à exécuter le package.

Le package peut être utilisé plusieurs fois pour configurer ces paramètres selon les besoins.