NetWorker: AD/LDAP-todennuksen määrittäminen

Résumé: Tässä tietämyskannan artikkelissa on yleiskatsaus ulkoisen valtuuden lisäämiseen NetWorkeriin NetWorker Management Consolen (NMC) ohjatulla ulkoisten oikeuksien toiminnolla. Active Directory- (AD) tai Linux LDAP -todennusta voidaan käyttää NetWorker Administrator -oletustilin tai muiden paikallisten NMC-tilien rinnalla. ...

Instructions

Ulkoisten oikeuksien resursseja voidaan luoda ja hallita NetWorker Management Consolessa (NMC), NetWorker Web User Interfacessa (NWUI) tai AUTHC-komentosarjoissa:

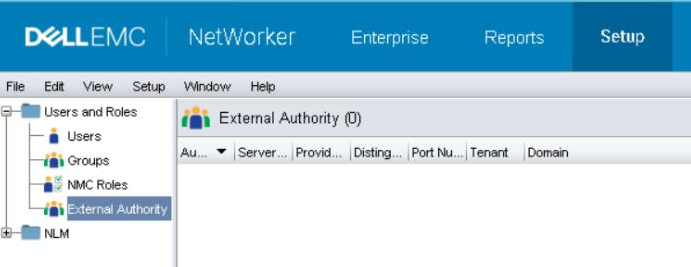

- NetWorker Management Console (NMC): Kirjaudu NMC:hen NetWorker Administrator -tilillä. Siirry kohtaan Setup-Users>ja Roles-External>Authorities.

- NetWorker Web User interface (NMC): Kirjaudu NWUI:hin NetWorker Administrator -tilillä. Siirry kohtaan Todennuspalvelin –>ulkoiset myöntäjät.

Edellytykset:

Ulkoinen todennus (AD tai LDAP) on integroitu NetWorker-todennuspalvelimen (AUTHC) tietokantaan. Se ei ole suoraan osa NMC- tai NWUI-tietokantoja. Jos ympäristössä on yksi NetWorker-palvelin, NetWorker-palvelin toimii AUTHC-isäntänä. Ympäristöissä, joissa on useita NetWorker-palvelimia ja joita hallitaan yhden NMC:n kautta, vain yksi NetWorker-palvelimista on AUTHC-palvelin. AUTHC-isännän määrittäminen on välttämätöntä authc_mgmt Tämän artikkelin myöhemmissä vaiheissa käytetyt komennot. AUTHC-palvelin on tunnistettu NetWorker Management Console (NMC) -palvelimen gstd.conf Tiedosto:

- Linux:

/opt/lgtonmc/etc/gstd.conf - Windows (oletus):

C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

HUOMAUTUS: pikanäppäimellägstd.conftiedosto sisältää merkkijononauthsvc_hostname, joka määrittää todennuspalvelimen, jota käytetään NetWorker Management Consolen (NMC) kirjautumispyyntöjen käsittelyyn.

Prosessi:

Kirjaudu NetWorker Management Consoleen (NMC) oletusarvoisella NetWorker Administrator -tilillä. Asetus-->Käyttäjä ja roolit -välilehdessä on uusi vaihtoehto Ulkoinen myöntäjä.

- Voit lisätä uuden viranomaisen napsauttamallahiiren kakkospainikkeella Ulkoinen viranomainen -ikkunaa ja valitsemalla Uusi.

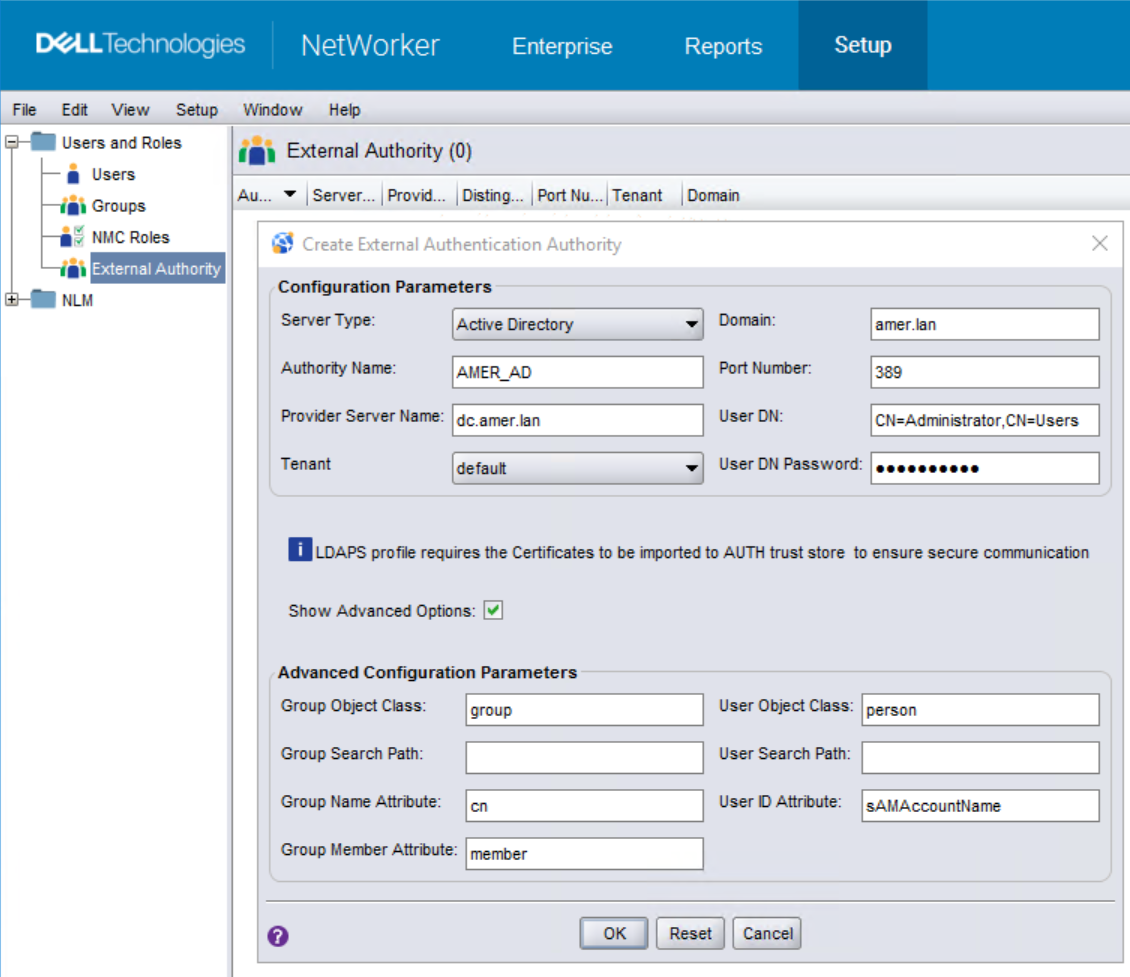

- Sinun on täytettävä Ulkoinen todennusviranomainen -ruudussa pakolliset kentät AD-/LDAP-tiedoillasi.

- Valitse Näytä lisäasetukset -ruutu nähdäksesi kaikki kentät.

| Palvelimen tyyppi | Valitse LDAP, jos autentikointipalvelin on Linux/UNIX LDAP-palvelin, Active Directory, jos käytät Microsoft Active Directory -palvelinta. |

| Viranomaisen nimi | Anna tälle ulkoiselle todentamiselle nimi. Tämä nimi voi olla mitä haluat sen olevan, se on vain erottaa muut viranomaiset, kun useita on määritetty. |

| Palveluntarjoajan palvelimen nimi | Tämän kentän tulee sisältää AD- tai LDAP-palvelimesi täydellinen toimialuenimi (FQDN). |

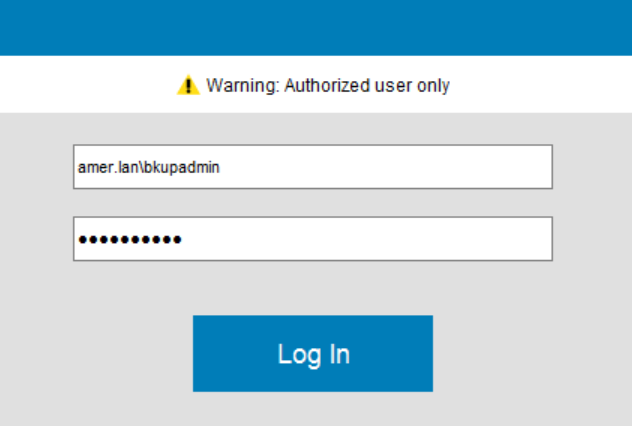

| Vuokralainen | Vuokraajia voidaan käyttää ympäristöissä, joissa voidaan käyttää useampaa kuin yhtä todennusmenetelmää tai joissa on määritettävä useita valtuuksia. Oletusarvoinen vuokraaja on valittuna. Vuokralaisten käyttö muuttaa kirjautumistapaasi. Kirjaudu NMC:hen oletusvuokraajan kohdalla domain\user tai muiden vuokraajavuokraajien kohdalla tenant\domain\user. |

| Domain | Määritä koko toimialuenimesi (isäntänimeä lukuun ottamatta). Yleensä tämä on DN (Base-Distinguished Name), joka koostuu verkkotunnuksesi Domain Component (DC) -arvoista. |

| Portin numero | Käytä LDAP- ja AD-integrointiin porttia 389. Jos käytät LDAP:tä SSL:n kautta, käytä porttia 636. Nämä portit ovat AD-/LDAP-palvelimen muita kuin NetWorker-oletusportteja.

HUOMAUTUS: Portin vaihtaminen 636-versioon ei riitä SSL:n määrittämiseen. CA-varmenne (ja ketju, jos ketjua käytetään) on tuotava toimialuepalvelimesta AUTHC-palvelimeen. Katso NetWorker: AD over SSL (LDAPS) -komentojen määrittäminen NetWorkerin verkkokäyttöliittymässä (NWUI).

|

| Käyttäjä DN | Määritä sellaisen käyttäjätilin yksilöivä nimi (DN), jolla on täydet lukuoikeudet LDAP- tai AD-hakemistoon. (DN), jolla on täydet lukuoikeudet LDAP- tai AD-hakemistoon.Määritä käyttäjätilin suhteellinen DN tai täysi DN, jos se ohittaa Toimialue-kentässä määritetyn arvon. |

| Käyttäjän DN-salasana | Määritä määritetyn käyttäjätilin salasana. |

| Ryhmäobjektiluokka | Objektiluokka, joka tunnistaa LDAP- tai AD-hierarkian ryhmät.

|

| Ryhmähakupolku | Tämä kenttä voidaan jättää tyhjäksi, jolloin AUTHC pystyy tekemään kyselyn koko toimialueesta. NMC-/NetWorker-palvelimen käyttöoikeudet on myönnettävä, ennen kuin nämä käyttäjät/ryhmät voivat kirjautua NMC:hen ja hallita NetWorker-palvelinta. Määritä toimialueen suhteellinen polku täyden DN:n sijasta. |

| Ryhmän nimi -määrite | Määrite, joka yksilöi ryhmän nimen; Esimerkiksi CN. |

| Ryhmän jäsenen määrite | Määrittää käyttäjän ryhmän jäsenyyden ryhmässä.

|

| Käyttäjäobjektiluokka | Objektiluokka, joka tunnistaa käyttäjät LDAP- tai AD-hierarkiassa. Esimerkiksi, inetOrgPerson tai user |

| Käyttäjän hakupolku | Kuten ryhmähakupolku, tämäkin kenttä voidaan jättää tyhjäksi, jolloin AUTHC pystyy tekemään kyselyn koko toimialueelle. Määritä toimialueen suhteellinen polku täyden DN:n sijasta. |

| User ID -määrite | Käyttäjätunnus, joka liittyy käyttäjäobjektiin LDAP- tai AD-hierarkiassa.

|

- Kun kaikki kentät on täytetty, lisää uusi viranomainen valitsemalla OK.

- Voit käyttää

authc_mgmtNetWorker AUTHC -palvelimen komento, jolla varmistetaan, että AD/LDAP-ryhmät/käyttäjät ovat näkyvissä:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-users -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups-for-user -D query-tenant=tenant_name -D query-domain=domain_name -D user-name=external_username

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-users -D query-tenant=default -D query-domain=amer.lan The query returns 47 records. User Name Full Dn Name Administrator CN=Administrator,CN=Users,dc=amer,dc=lan ... bkupadmin CN=Backup Administrator,CN=Users,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups -D query-tenant=default -D query-domain=amer.lan The query returns 72 records. Group Name Full Dn Name Administrators CN=Administrators,CN=Builtin,dc=amer,dc=lan ... NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin The query returns 1 records. Group Name Full Dn Name NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan

-p" vaihtoehto. Jos kohtaat tämän, poista "-p password" komennoista. Sinua pyydetään antamaan piilotettu salasana komennon suorittamisen jälkeen.

- Kun olet kirjautunut NMC:hen NetWorker Administrator -oletustilinä, avaa Setup--Users> and Roles-->NMC Roles. Avaa Console Application Administrators -roolin ominaisuudet ja kirjoita AD-/LDAP-ryhmän yksilöivä nimi

(DN) (kerätty vaiheessa 5) ulkoisten roolien kenttään. Jos käyttäjä tarvitsee NetWorker-järjestelmänvalvojan oletusoikeudet, määritä AD-/LDAP-ryhmä DN Console Security Administrators -roolissa. Jos käyttäjä/ryhmä ei tarvitse järjestelmänvalvojan oikeuksia NMC-konsoliin, lisää heidän koko DN-numeronsa Console User – External roles -kohtaan.

- Käyttöoikeudet on otettava käyttöön myös NMC:ssä määritettyä NetWorker-palvelinta kohti. Tämä voidaan tehdä kahdella tavalla:

(DN) (kerätty vaiheessa 5) ulkoisten roolien kenttään. Käyttäjille, jotka tarvitsevat saman tason käyttöoikeudet kuin NetWorker-oletusjärjestelmänvalvojan tili, on määritettävä AD-/LDAP-ryhmän DN Security Administrators -roolissa.

(DN) (kerätty vaiheessa 5) ulkoisten roolien kenttään. Käyttäjille, jotka tarvitsevat saman tason käyttöoikeudet kuin NetWorker-oletusjärjestelmänvalvojan tili, on määritettävä AD-/LDAP-ryhmän DN Security Administrators -roolissa.

HUOMAUTUS: Oletusarvon mukaan NetWorker-palvelimen LOCAL Administrators -ryhmässä on jo DN, ÄLÄ poista sitä.

nsraddadmin Komennon voi suorittaa NetWorker-palvelimen järjestelmänvalvojan tai päätason komentokehotteessa:

nsraddadmin -e "OU=group,CN=you,CN=want,CN=to,CN=add,DC=domain,DC=local"

nsraddadmin -e "CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan"

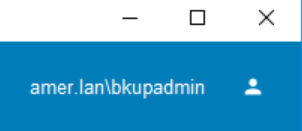

- Kirjaudu NMC:hen AD-/LDAP-tililläsi (esim. domain\user):

- (VALINNAINEN) Jos haluat, että AD-/LDAP-ryhmä voi hallita ulkoisia myöntäjiä, sinun on tehtävä seuraavat toimet NetWorker-palvelimessa.

- Avaa komentokehote järjestelmänvalvojana/pääkäyttäjänä.

- AD-ryhmän DN käyttäminen (kerätty vaiheessa 5), jonka haluat myöntää

FULL_CONTROLLupa suorittaa:

authc_config -u Administrator -p NetWorker_Admin_Pass -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="AD/LDAP_group_dn"Suorita esimerkiksi

[root@nsr ~]# authc_config -u Administrator -p '!Password1' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan" Permission FULL_CONTROL is created successfully. [root@nsr ~]# authc_config -u Administrator -p '!Password1' -e find-all-permissions The query returns 2 records. Permission Id Permission Name Group DN Pattern Group DN 1 FULL_CONTROL ^cn=Administrators,cn=Groups.*$ 2 FULL_CONTROL CN=NetWorker_Admins,OU=Groups,dc=amer... [root@nsr ~]#

Informations supplémentaires

- NetWorker: AD:n tai LDAP:n määrittäminen NetWorkerin verkkokäyttöliittymästä

- NetWorker: LDAP:n/AD:n määrittäminen authc_config-skriptien avulla

- NetWorker: LDAPS-todennuksen määrittäminen

- NetWorker: NMC-kirjautuminen epäonnistuu AD- tai LDAP-käyttäjältä, jolla on ilmoitus "Sinulla ei ole oikeuksia käyttää NMC:tä"