NetWorker: Slik konfigurerer du AD/LDAP-autentisering

Résumé: Denne kunnskapsartikkelen gir en oversikt over hvordan du legger til ekstern autoritet i NetWorker ved hjelp av veiviseren for ekstern autoritet i NetWorker Management Console (NMC). LDAP-godkjenning for Active Directory (AD) eller Linux kan brukes sammen med standard NetWorker Administrator-konto eller andre lokale NMC-kontoer. ...

Instructions

Eksterne autoritetsressurser kan opprettes og administreres fra NetWorker Management Console (NMC), NetWorker Web User Interface (NWUI) eller AUTHC-skript:

- NetWorker Management Console (NMC): Logg på NMC med NetWorker Administrator-kontoen. Gå til Oppsett –>Brukere og roller –>Eksterne myndigheter.

- NetWorker Web User interface (NMC): Logg på NWUI med NetWorker Administrator-kontoen. Gå til Godkjenningsserver-eksterne>myndigheter.

Forutsetning:

Ekstern godkjenning (AD eller LDAP) er integrert i NetWorker-godkjenningsserverens (AUTHC)-database. Det er ikke direkte en del av NMC- eller NWUI-databasene. I miljøer med én enkelt NetWorker-server er NetWorker-serveren AUTC-verten. I miljøer med flere NetWorker-servere, administrert via én enkelt NMC, er bare én av NetWorker-serverne AUTC-serveren. Det kreves bekreftelse av AUTHC-verten for authc_mgmt Kommandoer som brukes i senere trinn i denne artikkelen. AUTC-serveren identifiseres i NMC-serverens (NetWorker Management Console) gstd.conf Filen:

- Linux:

/opt/lgtonmc/etc/gstd.conf - Windows (standard):

C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

MERK: Informasjonen igstd.confFilen inneholder en strengauthsvc_hostnamesom definerer godkjenningsserveren som brukes til å behandle påloggingsforespørsler for NetWorker Management Console (NMC).

Prosessen:

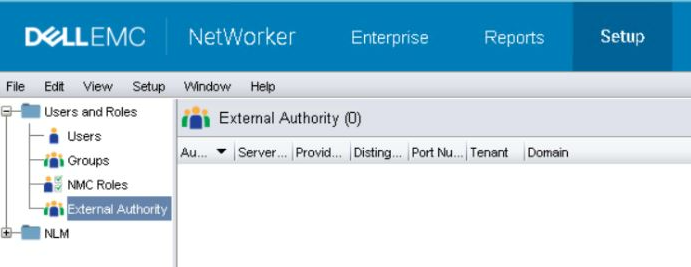

Logg på NetWorker Management Console (NMC) med standard NetWorker Administrator-konto. Under kategorien Oppsett –>Bruker og roller finnes det et nytt alternativ for ekstern autoritet.

- For å legge til en ny autoritet,høyreklikk i vinduet Ekstern myndighet og velg Ny.

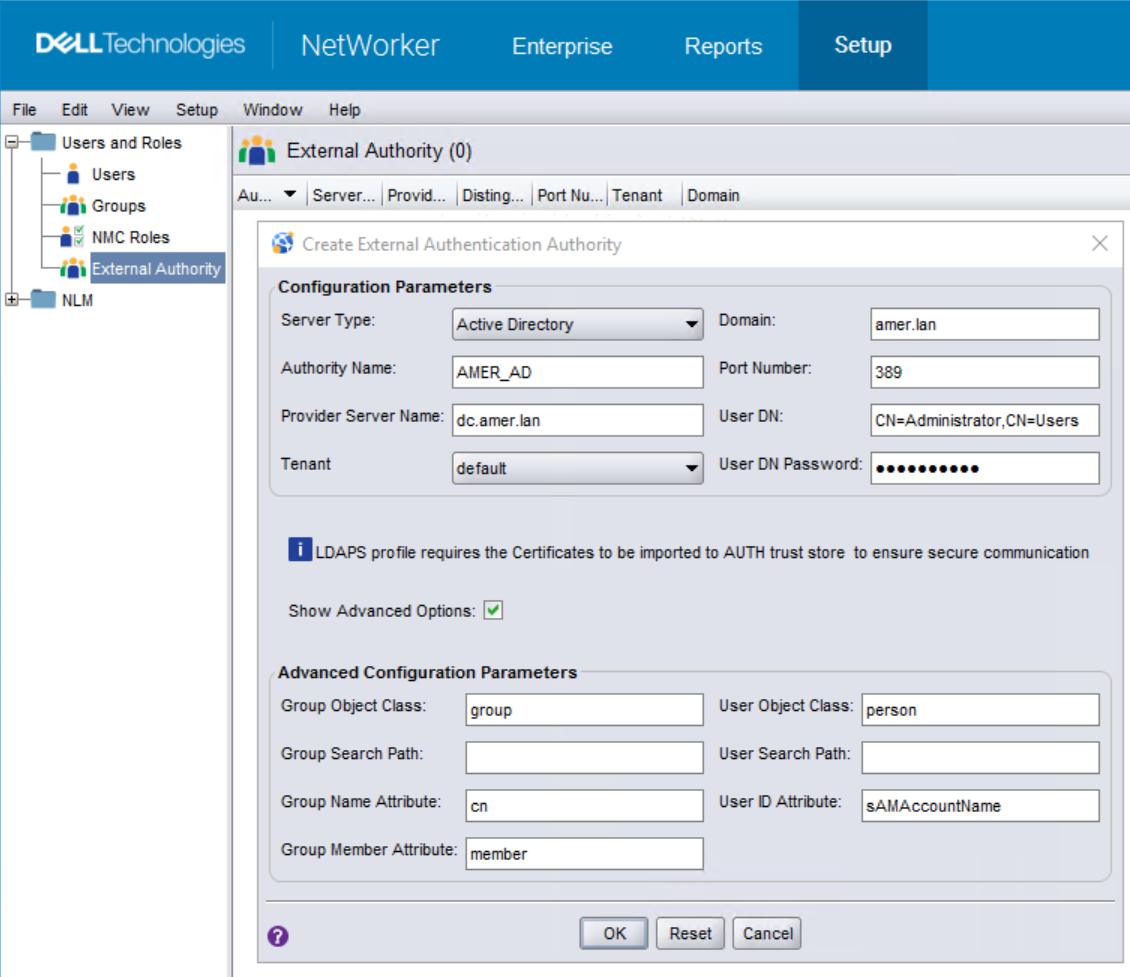

- I boksen Ekstern godkjenningsinstans må du fylle ut de obligatoriske feltene med AD/LDAP-informasjonen.

- Merk av i boksen "Show Advanced Options" for å se alle feltene.

| Servertype | Velg LDAP hvis godkjenningsserveren er en Linux/UNIX LDAP-tjener, Active Directory hvis du bruker en Microsoft Active Directory-server. |

| Autoritetsnavn | Angi et navn for denne eksterne godkjenningsinstansen. Dette navnet kan være hva du vil at det skal være, det er bare å skille mellom andre myndigheter når flere er konfigurert. |

| Navn på leverandørserver | Dette feltet skal inneholde det fullstendige domenenavnet (FQDN) til AD- eller LDAP-serveren. |

| Leietaker | Leiere kan brukes i miljøer der mer enn én godkjenningsmetode kan brukes, eller når flere instanser må konfigureres. Standardleieren er valgt som standard. Bruk av leietakere endrer påloggingsmetoden. Logg på NMC med "domain\user" for standardleieren, eller "tenant\domain\user" for andre leietakere. |

| Domene | Angi det fullstendige domenenavnet (unntatt et vertsnavn). Dette er vanligvis ditt grunnleggende unike navn (DN), som består av domenekomponentverdiene dine (DC) for domenet ditt. |

| Portnummer | For LDAP- og AD-integrering bruker du port 389. For LDAP over SSL bruker du port 636. Disse portene er ikke-NetWorker-standardporter på AD/LDAP-serveren.

MERK: Endring av porten til 636 er ikke tilstrekkelig for å konfigurere SSL. CA-sertifikatet (og kjeden, hvis en kjede brukes) må importeres fra domeneserveren til AUTC-serveren. Se NetWorker: Slik konfigurerer du AD over SSL (LDAPS) fra NetWorker Web User Interface (NWUI).

|

| Bruker DN | Angi det unike navnet (DN) til en brukerkonto som har full lesetilgang til LDAP- eller AD-katalogen. (DN) til en brukerkonto som har full lesetilgang til LDAP- eller AD-katalogen.Angi den relative DN-en til brukerkontoen, eller hele DN-en hvis du overstyrer verdien som er angitt i Domain-feltet. |

| DN-passord for bruker | Angi passordet til brukerkontoen som er angitt. |

| Objektklasse for gruppe | Objektklassen som identifiserer grupper i LDAP- eller AD-hierarkiet.

|

| Banen for gruppesøk | Dette feltet kan stå tomt, og da kan AUTHC spørre etter hele domenet. Det må gis tillatelser for tilgang til NMC-/NetWorker-serveren før disse brukerne/gruppene kan logge på NMC og administrere NetWorker-serveren. Angi den relative banen til domenet i stedet for full DN. |

| Attributt for gruppenavn | Attributtet som identifiserer gruppenavnet; For eksempel CN. |

| Attributt for gruppemedlem | Angir gruppemedlemskapet til brukeren i en gruppe.

|

| Brukerobjektklasse | Objektklassen som identifiserer brukerne i LDAP- eller AD-hierarkiet. For eksempel, inetOrgPerson eller user |

| Bane for brukersøk | I likhet med Group Search Path kan dette feltet stå tomt, i så fall kan AUTHC spørre hele domenet. Angi den relative banen til domenet i stedet for full DN. |

| User ID Attribute | Bruker-ID-en som er knyttet til brukerobjektet i LDAP- eller AD-hierarkiet.

|

- Når alle feltene er fylt ut, klikker du OK for å legge til den nye autoriteten.

- Du kan bruke

authc_mgmt-kommandoen på NetWorker AUTHC-serveren for å bekrefte at AD/LDAP-gruppene/-brukerne er synlige:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-users -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups-for-user -D query-tenant=tenant_name -D query-domain=domain_name -D user-name=external_username

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-users -D query-tenant=default -D query-domain=amer.lan The query returns 47 records. User Name Full Dn Name Administrator CN=Administrator,CN=Users,dc=amer,dc=lan ... bkupadmin CN=Backup Administrator,CN=Users,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups -D query-tenant=default -D query-domain=amer.lan The query returns 72 records. Group Name Full Dn Name Administrators CN=Administrators,CN=Builtin,dc=amer,dc=lan ... NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin The query returns 1 records. Group Name Full Dn Name NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan

-p" alternativ. Hvis du støter på dette, fjern "-p password" fra kommandoene. Du blir bedt om å skrive inn passordet som er skjult etter å ha kjørt kommandoen.

- Når du er logget på NMC som standard NetWorker Administrator-konto, åpner du Setup-->Users and Roles-NMC> Roles. Åpne egenskapene for rollen "Konsollprogramadministratorer", og skriv inn det unike navnet

(DN) til en AD/LDAP-gruppe (samlet inn i trinn 5) i feltet eksterne roller. For brukere som krever standard NetWorker Administrator-tillatelser, angir du AD/LDAP-gruppen DN i rollen "Console Security Administrators". For brukere / grupper som ikke trenger administrative rettigheter til NMC Console, legg til hele DN i "Console User" - eksterne roller.

- Tilgangstillatelser må også brukes per NetWorker-server som er konfigurert i NMC. Dette kan gjøres på to måter:

(DN) til en AD/LDAP-gruppe (samlet inn i trinn 5) i feltet eksterne roller. For brukere som krever samme nivåtillatelser som standard NetWorker Administrator-konto, må du angi AD/LDAP-gruppen DN i rollen "Security Administrators".

(DN) til en AD/LDAP-gruppe (samlet inn i trinn 5) i feltet eksterne roller. For brukere som krever samme nivåtillatelser som standard NetWorker Administrator-konto, må du angi AD/LDAP-gruppen DN i rollen "Security Administrators".

MERK: Som standard finnes det allerede DN for LOKALE administratorer for NetWorker-serveren. DU MÅ IKKE slette denne.

nsraddadmin Kommandoen kan kjøres fra en administrator- eller rotledetekst på NetWorker-serveren:

nsraddadmin -e "OU=group,CN=you,CN=want,CN=to,CN=add,DC=domain,DC=local"

nsraddadmin -e "CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan"

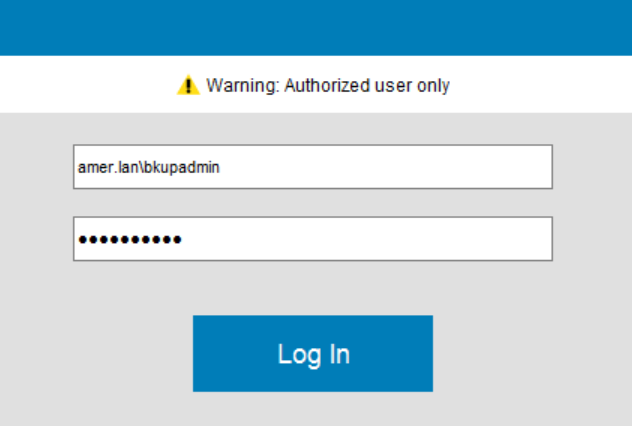

- Logg inn på NMC med AD-/LDAP-kontoen din (f.eks. domene\bruker):

- (VALGFRITT) Hvis du vil at en AD/LDAP-gruppe skal kunne administrere eksterne myndigheter, må du gjøre følgende på NetWorker-serveren.

- Åpne en administrativ/rotledetekst.

- Bruk AD-gruppen DN (samlet inn i trinn 5) som du vil gi

FULL_CONTROLTillatelse til å kjøre:

authc_config -u Administrator -p NetWorker_Admin_Pass -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="AD/LDAP_group_dn"For eksempel:

[root@nsr ~]# authc_config -u Administrator -p '!Password1' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan" Permission FULL_CONTROL is created successfully. [root@nsr ~]# authc_config -u Administrator -p '!Password1' -e find-all-permissions The query returns 2 records. Permission Id Permission Name Group DN Pattern Group DN 1 FULL_CONTROL ^cn=Administrators,cn=Groups.*$ 2 FULL_CONTROL CN=NetWorker_Admins,OU=Groups,dc=amer... [root@nsr ~]#

Informations supplémentaires

- NetWorker: Slik konfigurerer du AD eller LDAP fra NetWorker-nettbrukergrensesnittet

- NetWorker: Slik konfigurerer du LDAP/AD ved hjelp av authc_config-skript

- NetWorker: Slik konfigurerer du LDAPS-godkjenning

- NetWorker: NMC-påloggingen mislykkes for AD- eller LDAP-bruker med «Du har ikke rettigheter til å bruke NMC»