NetWorker: Så här ställer du in AD/LDAP-autentisering

Résumé: Den här kunskapsbasartikeln innehåller en översikt över hur du lägger till en extern utfärdare i NetWorker med hjälp av NetWorker Management Consoles (NMC) guide för extern utfärdare. Active Directory (AD) eller Linux LDAP-autentisering kan användas tillsammans med NetWorker-standardadministratörskontot eller andra lokala NMC-konton. ...

Instructions

Externa auktoritetsresurser kan skapas och hanteras från NetWorker Management Console (NMC), NetWorker-webbanvändargränssnittet (NWUI) eller AUTHC-skript:

- NetWorker-hanteringskonsol (NMC): Logga in på NMC med NetWorker-administratörskontot. Gå till Inställningar-Användare>och roller-Externa>utfärdare.

- NetWorker-webbanvändargränssnitt (NMC): Logga in på NWUI med NetWorker-administratörskontot. Gå till Autentiseringsserver-externa>utfärdare.

Nödvändig förhandsåtgärd:

Extern autentisering (AD eller LDAP) är integrerad i databasen på NetWorker-autentiseringsservern (AUTHC). Den är inte direkt en del av NMC- eller NWUI-databaserna. I miljöer med en enda NetWorker-server är NetWorker-servern AUTHC-värd. I miljöer med flera NetWorker-servrar, som hanteras via en enda NMC, är endast en av NetWorker-servrarna AUTHC-servern. Att fastställa AUTHC-värden är obligatoriskt för authc_mgmt Kommandon som används i senare steg i den här artikeln. AUTHC-servern identifieras i NetWorker Management Console-serverns (NMC) gstd.conf Filen:

- Linux:

/opt/lgtonmc/etc/gstd.conf - Windows (Standard):

C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

Obs! Informationengstd.confFilen innehåller en strängauthsvc_hostnamesom definierar den autentiseringsserver som används för att behandla inloggningsförfrågningar för NetWorker Management Console (NMC).

Process:

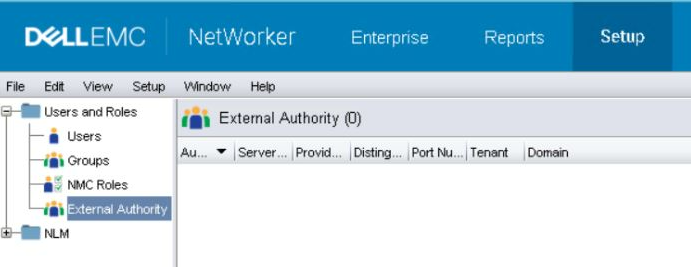

Logga in på NetWorker Management Console (NMC) med standardkontot för NetWorker-administratör. Under fliken Inställningar –>Användare och roller finns ett nytt alternativ för Extern utfärdare.

- Om du vill lägga till en ny utfärdarehögerklickar du i fönstret Extern utfärdare och väljer Ny.

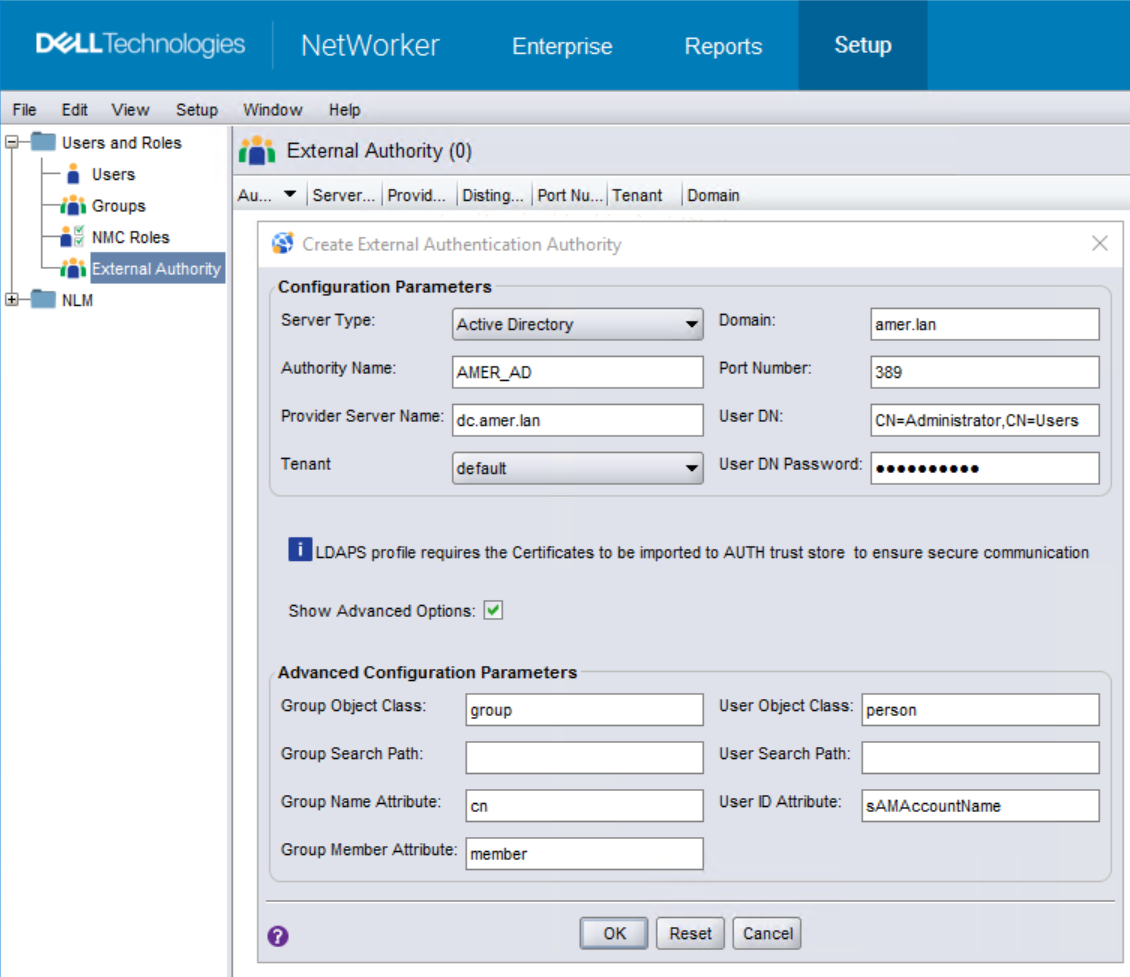

- I rutan Extern autentiseringsutfärdare måste du fylla i de obligatoriska fälten med din AD/LDAP-information.

- Markera rutan "Show Advanced Options" för att se alla fält.

| Servertyp | Välj LDAP om autentiseringsservern är en Linux/UNIX LDAP-server, Active Directory om du använder en Microsoft Active Directory-server. |

| Auktoritetsnamn | Ange ett namn för den externa autentiseringsutfärdaren. Det här namnet kan vara vad du vill att det ska vara, det är bara för att skilja mellan andra auktoriteter när flera är konfigurerade. |

| Providerns servernamn | Det här fältet ska innehålla det fullständigt kvalificerade domännamnet (FQDN) för din AD- eller LDAP-server. |

| Hyresgästen | Klienter kan användas i miljöer där mer än en autentiseringsmetod kan användas eller när flera myndigheter måste konfigureras. Som standard är klientorganisationen "standard" vald. Användningen av klienter ändrar din inloggningsmetod. Logga in på NMC med "domän\användare" för standardklientorganisationen eller "klient\domän\användare" för andra klientorganisationer. |

| Domän | Ange ditt fullständiga domännamn (exklusive värdnamn). Vanligtvis är detta ditt basunika namn (DN) som består av dina domänkomponentvärden (DC) för din domän. |

| Portnummer | Använd port 389 för LDAP- och AD-integrering. För LDAP över SSL använder du port 636. Dessa portar är standardportar som inte kommer från NetWorker på AD/LDAP-servern.

Obs! Det räcker inte att ändra porten till 636 för att konfigurera SSL. CA-certifikatet (och kedjan, om en kedja används) måste importeras från domänservern till AUTHC-servern. Se NetWorker: Så här konfigurerar du "AD over SSL" (LDAPS) från NetWorker-webbanvändargränssnittet (NWUI).

|

| Användar-DN | Ange det unika namnet (DN) för ett användarkonto som har fullständig läsåtkomst till LDAP- eller AD-katalogen. (DN) för ett användarkonto som har fullständig läsåtkomst till LDAP- eller AD-katalogen.Ange det relativa DN för användarkontot, eller det fullständiga DN om det åsidosätter det värde som anges i fältet Domän. |

| Användarens DN-lösenord | Ange lösenordet för det angivna användarkontot. |

| Klassen Gruppobjekt | Objektklassen som identifierar grupper i LDAP- eller AD-hierarkin.

|

| Sökväg för grupp | Det här fältet kan lämnas tomt, i vilket fall AUTHC kan fråga hela domänen. Behörigheter måste beviljas för NMC/NetWorker-serveråtkomst innan dessa användare/grupper kan logga in på NMC och hantera NetWorker-servern. Ange den relativa sökvägen till domänen i stället för fullständigt DN. |

| Attribut för gruppnamn | Attributet som identifierar gruppnamnet. Till exempel CN. |

| Attribut för gruppmedlem | Anger gruppmedlemskapet för användaren i en grupp.

|

| Användarobjektklass | Objektklassen som identifierar användarna i LDAP- eller AD-hierarkin. Till exempel, inetOrgPerson eller user |

| Sökväg för användare | Precis som sökvägen för grupper kan det här fältet lämnas tomt, i vilket fall AUTHC kan fråga hela domänen. Ange den relativa sökvägen till domänen i stället för fullständigt DN. |

| Attribut för användar-ID | Det användar-ID som är associerat med användarobjektet i LDAP- eller AD-hierarkin.

|

- När alla fält har fyllts i klickar du på OK för att lägga till den nya utfärdaren.

- Du kan använda

authc_mgmtpå NetWorker AUTHC-servern för att bekräfta att AD/LDAP-grupperna/-användarna är synliga:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-users -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups-for-user -D query-tenant=tenant_name -D query-domain=domain_name -D user-name=external_username

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-users -D query-tenant=default -D query-domain=amer.lan The query returns 47 records. User Name Full Dn Name Administrator CN=Administrator,CN=Users,dc=amer,dc=lan ... bkupadmin CN=Backup Administrator,CN=Users,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups -D query-tenant=default -D query-domain=amer.lan The query returns 72 records. Group Name Full Dn Name Administrators CN=Administrators,CN=Builtin,dc=amer,dc=lan ... NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin The query returns 1 records. Group Name Full Dn Name NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan

-p"-alternativet. Om du stöter på detta, ta bort "-p password" från kommandona. Du kommer att bli ombedd att ange lösenordet dolt efter att du har kört kommandot.

- När du är inloggad på NMC som NetWorker-administratörskonto öppnar du Inställningar--Användare> och roller--NMC-roller>. Öppna egenskaperna för rollen "Konsolprogramadministratörer" och ange det unika namnet

(DN) för en AD/LDAP-grupp (samlas in i steg 5) i fältet för externa roller. För användare som behöver standardbehörighet som NetWorker-administratör anger du AD/LDAP-gruppens DN i rollen "Konsolsäkerhetsadministratörer". För användare/grupper som inte behöver administratörsbehörighet till NMC-konsolen lägger du till deras fullständiga DN i "Konsolanvändare" – externa roller.

- Åtkomstbehörigheter måste också tillämpas per NetWorker-server som konfigurerats i NMC. Detta kan göras på ett av två sätt:

(DN) för en AD/LDAP-grupp (samlas in i steg 5) i fältet för externa roller. För användare som behöver behörigheter på samma nivå som NetWorker-standardadministratörskontot måste du ange AD/LDAP-gruppens DN i rollen "Säkerhetsadministratörer".

(DN) för en AD/LDAP-grupp (samlas in i steg 5) i fältet för externa roller. För användare som behöver behörigheter på samma nivå som NetWorker-standardadministratörskontot måste du ange AD/LDAP-gruppens DN i rollen "Säkerhetsadministratörer".

Obs! Som standard finns redan DN för NetWorker-serverns grupp LOCAL Administrators. Ta INTE bort den.

nsraddadmin -kommandot kan köras från en administratör eller rotkommandotolken på NetWorker-servern:

nsraddadmin -e "OU=group,CN=you,CN=want,CN=to,CN=add,DC=domain,DC=local"

nsraddadmin -e "CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan"

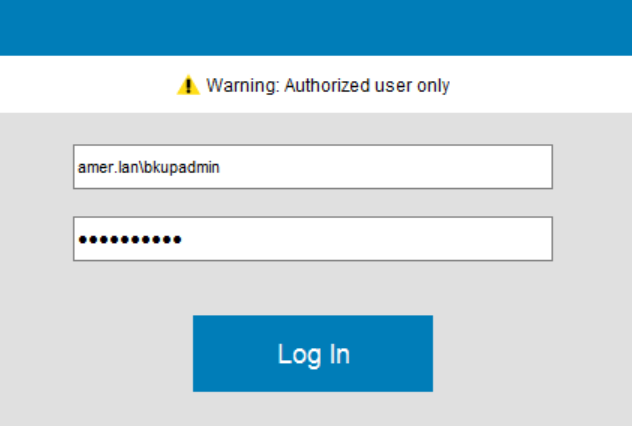

- Logga in på NMC med ditt AD/LDAP-konto (t.ex. domän\användare):

- (VALFRITT) Om du vill att en AD/LDAP-grupp ska kunna hantera externa auktoriteter måste du göra följande på NetWorker-servern.

- Öppna en administrativ/rotkommandotolk.

- Med hjälp av AD-gruppens DN (samlas in i steg 5) som du vill bevilja

FULL_CONTROLBehörighet att köra:

authc_config -u Administrator -p NetWorker_Admin_Pass -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="AD/LDAP_group_dn"Till exempel

[root@nsr ~]# authc_config -u Administrator -p '!Password1' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan" Permission FULL_CONTROL is created successfully. [root@nsr ~]# authc_config -u Administrator -p '!Password1' -e find-all-permissions The query returns 2 records. Permission Id Permission Name Group DN Pattern Group DN 1 FULL_CONTROL ^cn=Administrators,cn=Groups.*$ 2 FULL_CONTROL CN=NetWorker_Admins,OU=Groups,dc=amer... [root@nsr ~]#

Informations supplémentaires

- NetWorker: Konfigurera AD eller LDAP från NetWorker-webbanvändargränssnittet

- NetWorker: Så här ställer du in LDAP/AD med hjälp av authc_config-skript

- NetWorker: Så här konfigurerar du LDAPS-autentisering

- NetWorker: NMC-inloggning misslyckas för AD- eller LDAP-användare med "Du har inte behörighet att använda NMC"