NetWorker: Як налаштувати автентифікацію AD/LDAP

Résumé: Ця база даних надає огляд того, як додати зовнішній авторитет до NetWorker за допомогою зовнішнього майстра управління NetWorker Management Console (NMC). Автентифікація Active Directory (AD) або Linux LDAP може використовуватися разом із стандартним обліковим записом адміністратора NetWorker або іншими локальними обліковими записами NMC. ...

Instructions

Зовнішні ресурси авторитету можна створювати та керувати з NetWorker Management Console (NMC), NetWorker Web User Interface (NWUI) або AUTHC-скриптів:

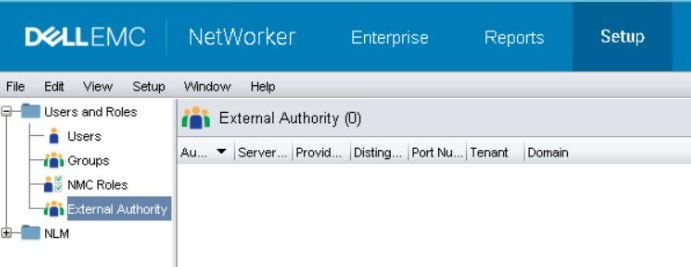

- Консоль управління NetWorker (NMC): Увійдіть у NMC через обліковий запис адміністратора NetWorker. Перейдіть у розділ Setup-Users>and Roles-External>Authoritys.

- Веб-інтерфейс користувача NetWorker (NMC): Увійдіть у NWUI через обліковий запис адміністратора NetWorker. Перейдіть на сторінку Authentication Server-External>Authority.

Передумова:

Зовнішня автентифікація (AD або LDAP) інтегрована в базу даних сервера автентифікації NetWorker (AUTHC). Вона не є безпосередньо частиною баз даних NMC чи NWUI. У середовищах з одним сервером NetWorker сервер NetWorker є хостом AUTHC. У середовищах з кількома серверами NetWorker, керованими через один NMC, лише один із серверів NetWorker є сервером AUTHC. Визначення AUTHC-хоста необхідне для authc_mgmt команди, використані на наступних етапах цієї статті. Сервер AUTHC ідентифікується у сервері NetWorker Management Console (NMC) gstd.conf Файл:

- Linux:

/opt/lgtonmc/etc/gstd.conf - Windows (за замовчуванням):

C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

ПРИМІТКА. Thegstd.confфайл містить рядокauthsvc_hostnameякий визначає сервер автентифікації, що використовується для обробки запитів на вхід у NetWorker Management Console (NMC).

Процес:

Увійдіть у консоль управління NetWorker (NMC) за стандартним обліковим записом адміністратора NetWorker. У вкладці Setup —>Користувач і Ролі з'явилася нова опція для External Authority.

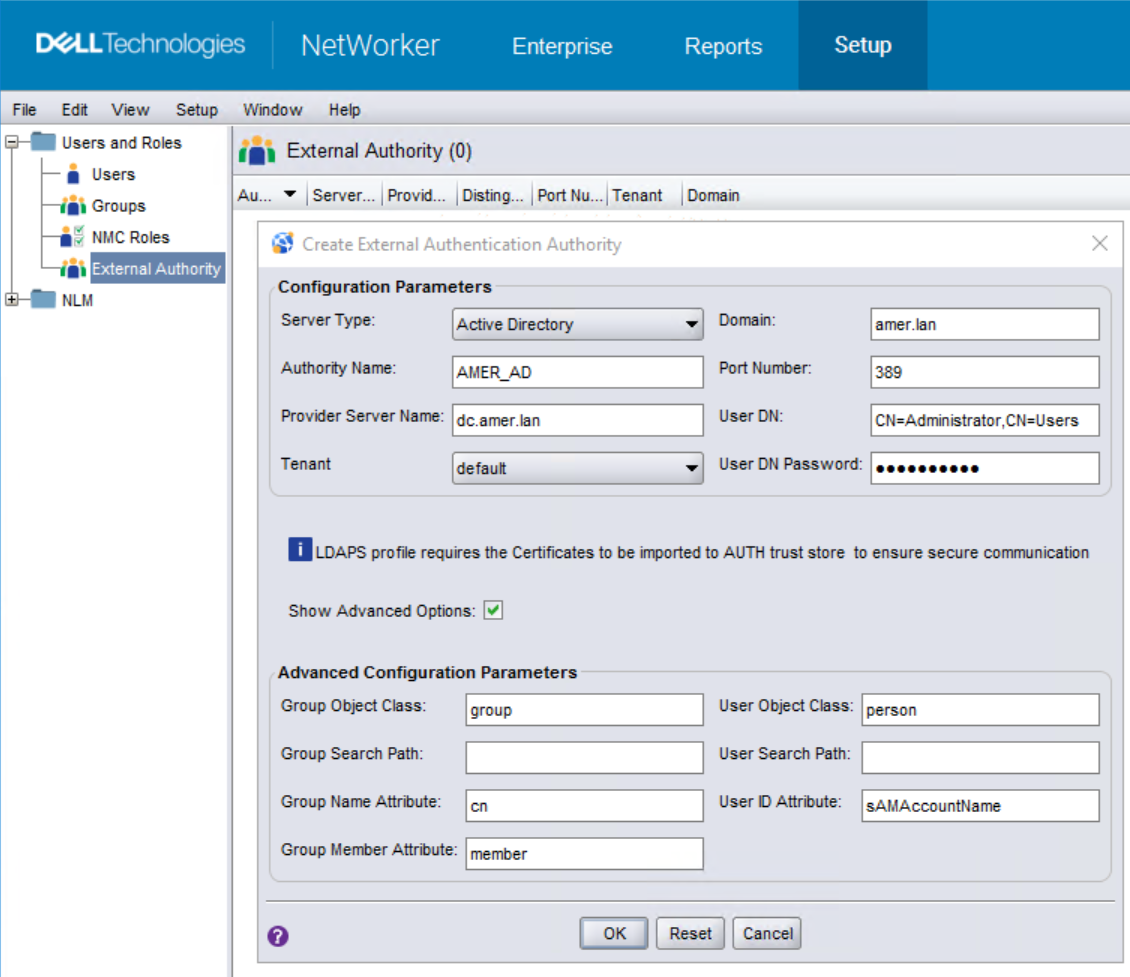

- Щоб додати новий авторитет,клацніть правою мишкою у вікні External Authority і виберіть New.

- У полі External Authentication Authority потрібно заповнити необхідні поля інформацією про AD/LDAP.

- Поставте галочку у поле «Показати розширені опції», щоб побачити всі поля.

| Тип сервера | Виберіть LDAP, якщо сервер автентифікації — це LDAP-сервер Linux/UNIX, Active Directory, якщо ви використовуєте сервер Microsoft Active Directory. |

| Назва органу | Назвіть назву цього зовнішнього органу автентифікації. Ця назва може бути будь-якою, що ви забажаєте, але лише для того, щоб розрізняти інші авторитети, коли налаштовані кілька. |

| Ім'я сервера провайдера | Це поле має містити повністю кваліфіковане доменне ім'я (FQDN) вашого сервера AD або LDAP. |

| Орендар | Орендарі можуть використовуватися в середовищах, де застосовується більше одного методу автентифікації або де потрібно налаштувати кілька авторитетів. За замовчуванням обирається «стандартний» орендар. Використання орендарів змінює ваш спосіб входу. Увійдіть у NMC за допомогою "domain\user" для стандартного орендаря або "tenant\domain\user" для інших орендарів. |

| Домен | Вкажіть повне доменне ім'я (за винятком імені хоста). Зазвичай це ваше базове Виділене ім'я (DN), яке складається зі значень доменного компонента (DC) домену. |

| Номер порту | Для інтеграції LDAP та AD використовуйте порт 389. Для LDAP через SSL використовуйте порт 636. Ці порти є портами за замовчуванням не NetWorker на сервері AD/LDAP.

ПРИМІТКА. Зміна порту на 636 недостатньо для налаштування SSL. Сертифікат CA (і ланцюг, якщо використовується ланцюг) мають бути імпортовані з доменного сервера на сервер AUTHC. Див. NetWorker: Як налаштувати «AD over SSL» (LDAPS) з веб-інтерфейсу NetWorker (NWUI).

|

| DN користувача | Вкажіть Distinguished Name (DN) облікового запису, який має повний доступ до каталогу LDAP або AD. (DN) облікового запису, який має повний доступ до каталогу LDAP або AD.Вкажіть відносний DN облікового запису користувача або повний DN, якщо ви змінюєте значення, встановлене в полі домену. |

| Пароль DN користувача | Вкажіть пароль від вказаного облікового запису. |

| Клас об'єкта групи | Клас об'єктів, який ідентифікує групи в ієрархії LDAP або AD.

|

| Груповий пошук | Це поле можна залишити порожнім, у такому разі AUTHC здатен робити запити до повного домену. Для доступу до сервера NMC/NetWorker необхідно надати дозволи, перш ніж ці користувачі/групи зможуть увійти в NMC і керувати сервером NetWorker. Вкажіть відносний шлях до домену замість повного DN. |

| Атрибут назви групи | Атрибут, що ідентифікує назву групи; Наприклад, CN. |

| Атрибут члена групи | Визначає групове членство користувача в межах групи.

|

| Клас об'єкта користувача | Клас об'єкта, який ідентифікує користувачів у ієрархії LDAP або AD. Наприклад, inetOrgPerson або user |

| Шлях пошуку користувача | Як і шлях пошуку групи, це поле можна залишити порожнім, і тоді AUTHC здатен робити запит до повного домену. Вкажіть відносний шлях до домену замість повного DN. |

| Атрибут ідентифікатора користувача | Ідентифікатор користувача, пов'язаний із об'єктом користувача в ієрархії LDAP або AD.

|

- Коли всі поля заповнені, натисніть OK, щоб додати новий авторитет.

- Ви можете скористатися

authc_mgmtна вашому сервері NetWorker AUTHC, щоб підтвердити, що групи/користувачі AD/LDAP видно:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-users -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups-for-user -D query-tenant=tenant_name -D query-domain=domain_name -D user-name=external_username

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-users -D query-tenant=default -D query-domain=amer.lan The query returns 47 records. User Name Full Dn Name Administrator CN=Administrator,CN=Users,dc=amer,dc=lan ... bkupadmin CN=Backup Administrator,CN=Users,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups -D query-tenant=default -D query-domain=amer.lan The query returns 72 records. Group Name Full Dn Name Administrators CN=Administrators,CN=Builtin,dc=amer,dc=lan ... NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin The query returns 1 records. Group Name Full Dn Name NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan

-p"Варіант. Якщо зіткнетеся з цим, приберіть "-p password" з команд. Після виконання команди вам запропонують ввести прихований пароль.

- Після входу в NMC як стандартний обліковий запис адміністратора NetWorker відкрийте ролі Setup-->Users and Roles>--NMC. Відкрийте властивості ролі «Адміністратори консольних додатків» і введіть Distinguished Name

(DN) групи AD/LDAP (зібрану на кроці 5) у поле зовнішніх ролей. Для користувачів, яким потрібні стандартні дозволи адміністратора NetWorker, вкажіть DN групи AD/LDAP у ролі "Console Security Administrators". Для користувачів/груп, яким не потрібні адміністративні права на консоль NMC, додайте повний DN у розділі «Консольний користувач» — зовнішні ролі.

- Права доступу також мають застосовуватися для кожного сервера NetWorker, налаштованого в NMC. Це можна зробити двома способами:

(DN) групи AD/LDAP (зібрану на кроці 5) у поле зовнішніх ролей. Для користувачів, яким потрібні ті ж рівні дозволів, що й стандартний обліковий запис адміністратора NetWorker, потрібно вказати DN групи AD/LDAP у ролі «Security Administrators».

(DN) групи AD/LDAP (зібрану на кроці 5) у поле зовнішніх ролей. Для користувачів, яким потрібні ті ж рівні дозволів, що й стандартний обліковий запис адміністратора NetWorker, потрібно вказати DN групи AD/LDAP у ролі «Security Administrators».

ПРИМІТКА. За замовчуванням вже існує DN локальної групи адміністраторів сервера NetWorker, НЕ видаляйте це.

nsraddadmin команду можна виконати з адміністратора або корінкового командного рядка на сервері NetWorker:

nsraddadmin -e "OU=group,CN=you,CN=want,CN=to,CN=add,DC=domain,DC=local"

nsraddadmin -e "CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan"

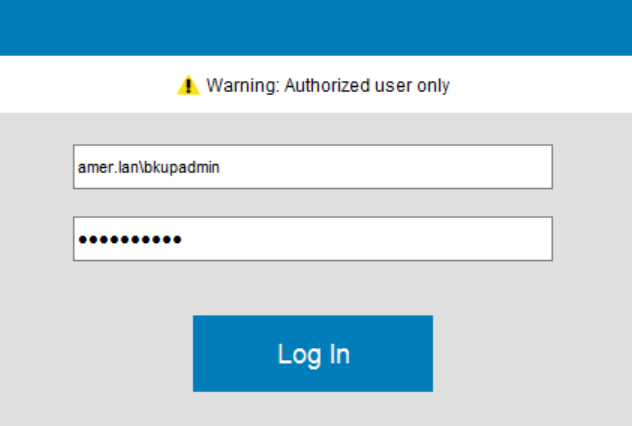

- Увійдіть у NMC через свій обліковий запис AD/LDAP (наприклад: домен/користувач):

- (ЗА БАЖАННЯМ) Якщо ви хочете, щоб група AD/LDAP могла керувати зовнішніми авторитетами, потрібно виконати наступне на сервері NetWorker.

- Відкрийте адміністративний/кореневий рядок команд.

- Використовуючи групу AD DN (зібрану на кроці 5), яку ви хочете надати

FULL_CONTROLДозвіл на запуск:

authc_config -u Administrator -p NetWorker_Admin_Pass -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="AD/LDAP_group_dn"Наприклад

[root@nsr ~]# authc_config -u Administrator -p '!Password1' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan" Permission FULL_CONTROL is created successfully. [root@nsr ~]# authc_config -u Administrator -p '!Password1' -e find-all-permissions The query returns 2 records. Permission Id Permission Name Group DN Pattern Group DN 1 FULL_CONTROL ^cn=Administrators,cn=Groups.*$ 2 FULL_CONTROL CN=NetWorker_Admins,OU=Groups,dc=amer... [root@nsr ~]#

Informations supplémentaires

- NetWorker: Як налаштувати AD або LDAP з веб-інтерфейсу користувача NetWorker

- NetWorker: Як налаштувати LDAP/AD за допомогою authc_config скриптів

- NetWorker: Як налаштувати автентифікацію LDAPS

- NetWorker: Вхід у NMC Невдається для користувача AD або LDAP з повідомленням «У вас немає прав користуватися NMC»