NetWorker:如何设置 AD/LDAP 验证

Résumé: 本知识库文章概述了如何使用 NetWorker Management Console (NMC) 的外部授权向导向 NetWorker 添加外部授权。Active Directory (AD) 或 Linux LDAP 身份验证可与默认 NetWorker 管理员帐户或其他本地 NMC 帐户一起使用。

Cet article concerne

Cet article ne concerne pas

Cet article n’est associé à aucun produit spécifique.

Toutes les versions du produit ne sont pas identifiées dans cet article.

Instructions

提醒:对于基于 SSL 的 AD 集成,应使用 NetWorker Web 用户界面来配置外部机构。请参阅 NetWorker:如何从 NetWorker Web 用户界面 (NWUI) 配置“基于 SSL 的 AD”(LDAPS)。

可以从 NetWorker Management Console (NMC)、NetWorker Web 用户界面 (NWUI) 或 AUTHC 脚本创建和管理外部机构资源:

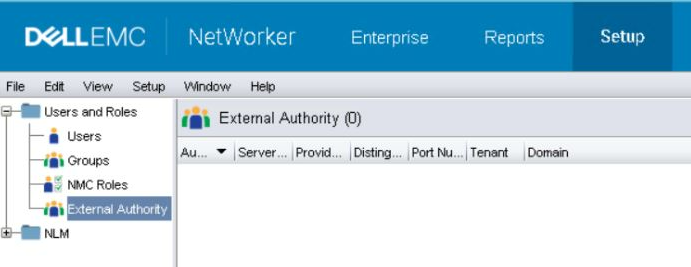

- NetWorker 管理控制台 (NMC):使用 NetWorker 管理员帐户登录到 NMC。转至 设置->用户和角色->外部机构。

- NetWorker Web 用户界面 (NMC):使用 NetWorker 管理员帐户登录到 NWUI。转至Authentication Server-External>Authorities。

提醒:此知识库文章显示如何使用 NMC 添加 AD/LDAP。有关使用 NWUI 的详细说明,请参阅:NetWorker:如何从 NetWorker Web 用户界面配置 AD 或 LDAP。

前提条件:

外部身份验证(AD 或 LDAP)集成到 NetWorker 身份验证 (AUTHC) 服务器的数据库中。它不是 NMC 或 NWUI 数据库的直接组成部分。在具有单个 NetWorker 服务器的环境中,NetWorker 服务器是 AUTHC 主机。在具有多个 NetWorker 服务器的环境中,通过单个 NMC 进行管理,只有一个 NetWorker 服务器是 AUTHC 服务器。需要确定 AUTHC 主机 authc_mgmt 在本文后面步骤中使用的命令。AUTHC 服务器在 NetWorker Management Console (NMC) 服务器的 gstd.conf 文件中:

- Linux:

/opt/lgtonmc/etc/gstd.conf - Windows(默认):

C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

提醒:而gstd.conf文件包含字符串authsvc_hostname,该字符串定义用于处理 NetWorker Management Console (NMC) 登录请求的身份验证服务器。

过程:

使用默认 NetWorker 管理员帐户登录 NetWorker Management Console (NMC)。在“设置”选项卡>下,用户和角色下有一个新选项“外部机构”。

- 要添加新机构,请右键单击外部机构窗口,然后选择新建。

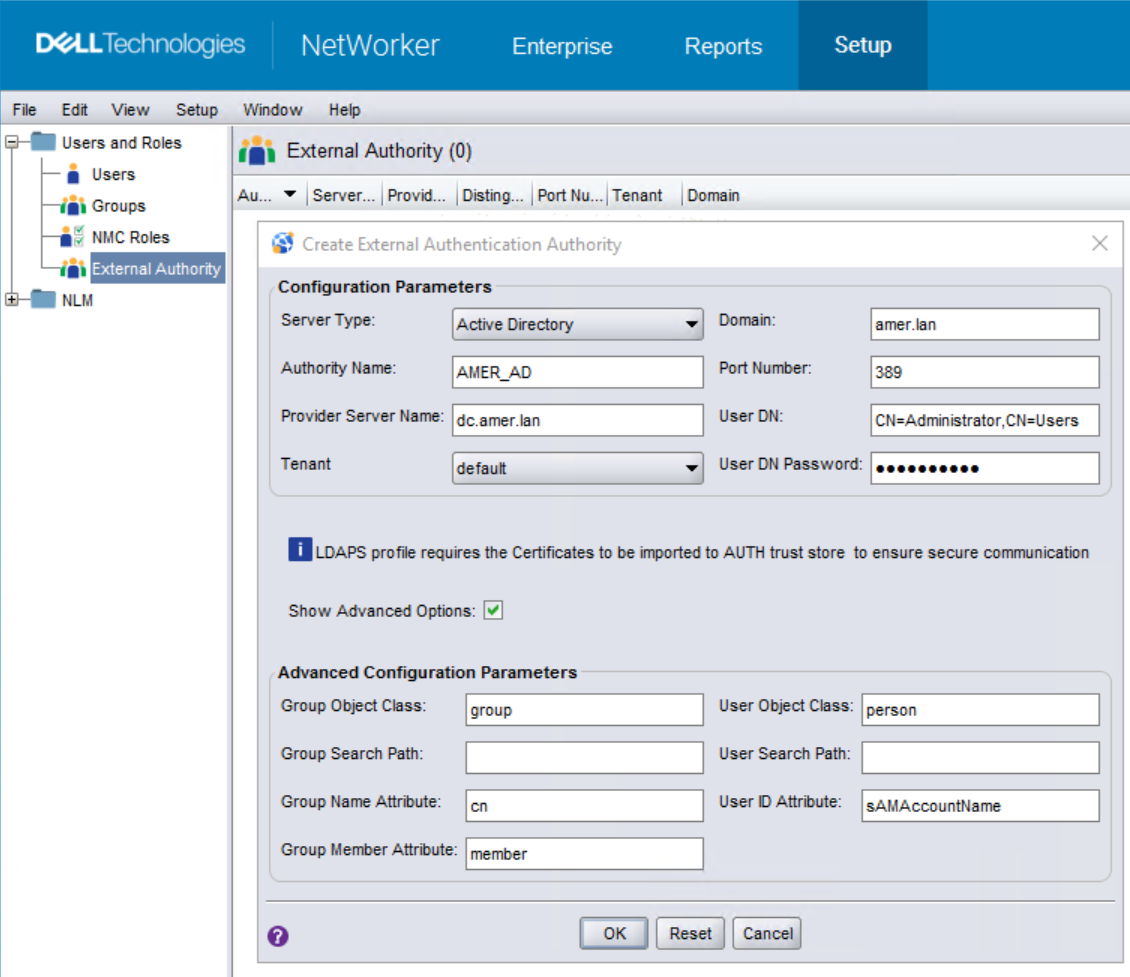

- 在外部身份验证机构框中,您必须使用 AD/LDAP 信息填充必填字段。

- 选中“显示高级选项”框以查看所有字段。

| Server Type | 如果身份验证服务器是 Linux/UNIX LDAP 服务器,请选择 LDAP;如果使用 Microsoft Active Directory 服务器,请选择 Active Directory。 |

| Authority Name | 为此外部身份验证机构提供名称。您可以设置您想要的任何名称,它仅用于在配置多个机构时与其他机构区分。 |

| Provider Server Name | 此字段应包含 AD 或 LDAP 服务器的完全限定域名 (FQDN)。 |

| Tenant | 租户可用于可能使用多种身份验证方法的环境中,或者必须配置多个机构的环境中。默认情况下,已选择“default”租户。使用租户会更改您的登录方法。使用默认租户的“domain\user”或其他租户的“tenant\domain\user”登录 NMC。 |

| Domain | 指定您的完整域名(不包括主机名)。通常,这是基本可分辨名称 (DN),由域的域组件 (DC) 值组成。 |

| Port Number | 对于 LDAP 和 AD 集成,请使用端口 389。对于基于 SSL 的 LDAP,请使用端口 636。这些端口是 AD/LDAP 服务器上的非 NetWorker 默认端口。

提醒:将端口更改为 636 不足以配置 SSL。必须将 CA 证书(以及链,如果使用链)从域服务器导入到 AUTHC 服务器。请参阅 NetWorker:如何从 NetWorker Web 用户界面 (NWUI) 配置“基于 SSL 的 AD”(LDAPS)。

|

| User DN | 指定对 LDAP 或 AD 目录具有完全读取访问权限的用户帐户的 可分辨名称 (DN)。 (DN)。指定用户帐户的相对 DN;如果覆盖在Domain字段中设置的值,则指定完整 DN。 |

| User DN Password | 指定用户账户的密码。 |

| Group Object Class | 在 LDAP 或 AD 层次结构中标识组的对象类。

|

| Group Search Path | 此字段可以留空,在这种情况下,AUTHC 能够查询整个域。必须先授予 NMC/NetWorker 服务器访问权限,然后这些用户/组才能登录 NMC 并管理 NetWorker 服务器。指定域的 相对 路径,而不是完整的 DN。 |

| Group Name Attribute | 标识组名称的属性;例如, CN。 |

| Group Member Attribute | 指定组中用户的组成员身份。

|

| 用户对象类 | 在 LDAP 或 AD 层次结构中标识用户的对象类。 例如, inetOrgPerson 或 user |

| User Search Path | 与组搜索路径一样,此字段可以留空,在这种情况下,AUTHC 能够查询整个域。指定域的 相对 路径,而不是完整的 DN。 |

| User ID Attribute | 与 LDAP 或 AD 层次结构中的用户对象关联的用户 ID。

|

例如,Active Directory 集成:

提醒:请咨询您的 AD/LDAP 管理员,以确认您的环境需要哪些 AD/LDAP 专用字段。

- 填充所有字段后,单击 OK以添加新机构。

- 您可以在 NetWorker 上使用

authc_mgmt命令确认 AD/LDAP 组/用户可见:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-users -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups-for-user -D query-tenant=tenant_name -D query-domain=domain_name -D user-name=external_username

例如:

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-users -D query-tenant=default -D query-domain=amer.lan The query returns 47 records. User Name Full Dn Name Administrator CN=Administrator,CN=Users,dc=amer,dc=lan ... bkupadmin CN=Backup Administrator,CN=Users,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups -D query-tenant=default -D query-domain=amer.lan The query returns 72 records. Group Name Full Dn Name Administrators CN=Administrators,CN=Builtin,dc=amer,dc=lan ... NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin The query returns 1 records. Group Name Full Dn Name NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan

提醒:在某些系统上,即使提供了正确的密码,AUTHC 命令也可能会失败并显示“incorrect password”(密码不正确)错误。这是因为使用了“

-p”选项指定密码为可见文本。如果您遇到此问题,请从命令中删除“-p password”。运行命令后,系统将提示您输入隐藏的密码。

- 以默认 NetWorker 管理员帐户登录 NMC 时,打开设置-->用户和角色-->NMC 角色。打开“控制台应用程序管理员”角色的属性,然后在外部角色字段中输入 AD/LDAP 组的 可分辨名称

(DN)(在步骤 5 中收集)。对于需要默认 NetWorker 管理员权限的用户,请在“Console Security Administrators”角色中指定 AD/LDAP 组 DN。对于不需要 NMC 控制台管理权限的用户/组,请在“控制台用户”-外部角色中添加其完整 DN。

提醒:默认情况下,已存在 NetWorker 服务器的本地管理员组的 DN,请勿将其删除。

- 还必须对 NMC 中配置的每个 NetWorker 服务器应用访问权限。可以通过以下两种方式之一完成此作:

选项 1)

从 NMC 连接 NetWorker 服务器,打开服务器-用户>组。打开“应用程序管理员”角色的属性,然后在外部角色字段中输入 AD/LDAP 组的 可分辨名称 (DN)(在步骤 5 中收集)。对于需要与默认 NetWorker 管理员帐户相同级别权限的用户,您必须在“Security Administrators”角色中指定 AD/LDAP 组 DN。

(DN)(在步骤 5 中收集)。对于需要与默认 NetWorker 管理员帐户相同级别权限的用户,您必须在“Security Administrators”角色中指定 AD/LDAP 组 DN。

(DN)(在步骤 5 中收集)。对于需要与默认 NetWorker 管理员帐户相同级别权限的用户,您必须在“Security Administrators”角色中指定 AD/LDAP 组 DN。

(DN)(在步骤 5 中收集)。对于需要与默认 NetWorker 管理员帐户相同级别权限的用户,您必须在“Security Administrators”角色中指定 AD/LDAP 组 DN。

提醒:默认情况下,已存在 NetWorker 服务器的本地管理员组的 DN,请勿将其删除。

选项 2)

对于 AD 用户/组,您需要授予管理员权限

nsraddadmin 可以从管理员或 NetWorker 服务器上的 root 命令提示符运行命令:

nsraddadmin -e "OU=group,CN=you,CN=want,CN=to,CN=add,DC=domain,DC=local"

示例:

nsraddadmin -e "CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan"

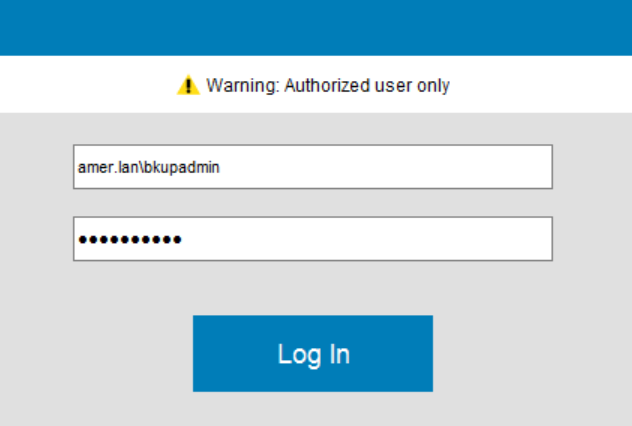

- 使用您的 AD/LDAP 帐户(例如:域\用户)登录到 NMC:

如果使用了默认租户以外的租户,则必须在域之前指定它,例如:tenant\domain\user。

使用的帐户显示在右上角。用户可以根据 NetWorker 中分配的角色执行作。

- (可选)如果您希望 AD/LDAP 组能够管理外部机构,则必须在 NetWorker 服务器上执行以下作。

- 打开管理/root 命令提示符。

- 使用要授予的 AD 组 DN(在步骤 5 中收集)

FULL_CONTROL运行权限:

authc_config -u Administrator -p NetWorker_Admin_Pass -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="AD/LDAP_group_dn"例如

[root@nsr ~]# authc_config -u Administrator -p '!Password1' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan" Permission FULL_CONTROL is created successfully. [root@nsr ~]# authc_config -u Administrator -p '!Password1' -e find-all-permissions The query returns 2 records. Permission Id Permission Name Group DN Pattern Group DN 1 FULL_CONTROL ^cn=Administrators,cn=Groups.*$ 2 FULL_CONTROL CN=NetWorker_Admins,OU=Groups,dc=amer... [root@nsr ~]#

Informations supplémentaires

Produits concernés

NetWorkerProduits

NetWorker FamilyPropriétés de l’article

Numéro d’article: 000156107

Type d’article: How To

Dernière modification: 16 déc. 2025

Version: 10

Trouvez des réponses à vos questions auprès d’autres utilisateurs Dell

Services de support

Vérifiez si votre appareil est couvert par les services de support.