NetWorker: Ondertekende certificaten van certificeringsinstantie importeren of vervangen voor NMC

Samenvatting: In deze instructies wordt beschreven hoe u het standaard zelfondertekende NetWorker-certificaat vervangt door een CA-ondertekend certificaat op een NMC-server (NetWorker Management Console). ...

Instructies

In deze instructies wordt beschreven hoe u het standaard zelfondertekende NetWorker-certificaat vervangt door een CA-ondertekend certificaat voor de NetWorker Management Console (NMC). Deze KB bevat instructies voor zowel Windows als Linux NMC servers.

Het proces voor het vervangen van de zelfondertekende certificaten van de NetWorker Server Authentication Service (AUTHC) en NetWorker Web User Interface (NWUI) door CA-ondertekende certificaten wordt beschreven in de volgende besturingssysteemspecifieke artikelen:

- NetWorker: Certificaten importeren of vervangen die door de certificeringsinstantie zijn ondertekend voor "AUTHC" en "NWUI" (Linux)

- NetWorker: Certificaten importeren of vervangen die door de certificeringsinstantie zijn ondertekend voor "AUTHC" en "NWUI" (Windows)

Betrokken certificaten:

-

<server>.csr: NetWorker Management Console Aanvraag voor servercertificaat -

<server>.key: NetWorker Management Console Privésleutel van server -

<server>.crt: NetWorker Management Console Server-CA-ondertekend certificaat -

<CA>.crt: CA-basiscertificaat -

<ICA>.crt: CA intermediate certificate (optioneel indien beschikbaar)

Voordat u begint:

Dit proces maakt gebruik van het hulpprogramma OpenSSL. Dit hulpprogramma wordt standaard geleverd op Linux-besturingssystemen; is echter niet inbegrepen op Windows-systemen. Neem contact op met de systeembeheerder over de installatie van OpenSSL. De vereiste versie van OpenSSL verschilt afhankelijk van de geïnstalleerde NetWorker-versie.

- NetWorker 19.9 t/m 19.11 vereisen openssl versie 1.1.1n

- NetWorker 19.12.0.0 (alleen Linux) ondersteunt openssl versie 3.0.14

- NetWorker 19.12.0.2 (alleen Windows) ondersteunt openssl versie 3.0.14

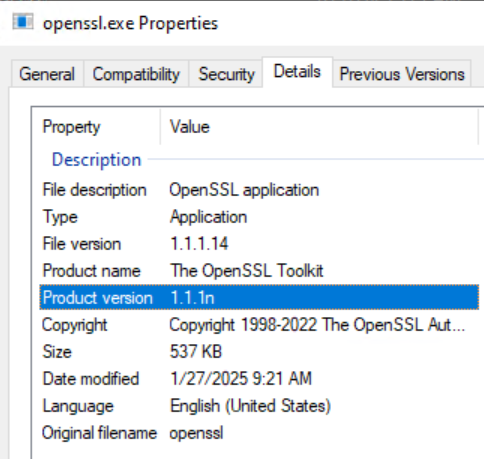

De OpenSSL-versie kan als volgt worden geïdentificeerd:

# openssl versionWindows:

- Ga vanuit Windows Verkenner naar de locatie openssl.exe. Dit pad kan verschillen, afhankelijk van hoe OpenSSL is geïnstalleerd.

- Open het openssl.exe bestand en ga naar het tabbladD-etails . In het veld Product Version wordt de OpenSSL-versie beschreven:

Als alternatief als de openssl.exe Het bestandspad maakt deel uit van het systeem PATH variabele kunt u de 'openssl version' opdracht van en Administratieve opdrachtprompt. Als de map met openssl.exe maakt geen deel uit van het systeem PATH, directory wijzigen (cd) naar de repertorium met openssl.exe.

Genereer een CM-bestand (Certificate Signing Request) en een bestand voor een persoonlijke sleutel en een CSR-bestand (Certificate Signing Request) dat u aan uw CA kunt verstrekken.

- Gebruik op de NMC server het OpenSSL-opdrachtregelprogramma om het bestand met de persoonlijke sleutel van de NetWorker-server te maken (

<server>.key) en het MVO-dossier (<server>.csr).

Linux:

# openssl req -new -newkey rsa:4096 -nodes -out /tmp/<server>.csr -keyout /tmp/<server>.key

Windows:

set openssl="<Full system path to the openssl.exe file>" %openssl% req -new -newkey rsa:4096 -nodes -out "C:\tmp\<server>.csr" -keyout "C:\tmp\<server>.key"

- Stuur het CSR-bestand (

<server>.csr) naar de certificeringsinstantie om het door de certificeringsinstantie ondertekende certificaatbestand (<server>.crt). De CA moet het door de CA ondertekende certificaatbestand (<server>.crt), het basiscertificaat (<CA>.crt), en eventuele tussenliggende CA-certificaten (<ICA>.crt).

Linux NetWorker Management Console (NMC) Servers:

- Haal de CA-ondertekende certificaten op in afzonderlijke sleutelbestanden of één bestand in PFX-indeling.

- Als de CA-ondertekende certificaten zich in één PFX-bestand bevinden, kunnen de persoonlijke sleutel en het CA-ondertekende certificaat worden uitgepakt zoals met de OpenSSL-tool (OpenSSL is mogelijk niet geïnstalleerd, het kan afzonderlijk worden geïnstalleerd).

.crt als .key Bestanden met het volledige bestandspad, inclusief de bestandsnaam van uw certificaat en de bijbehorende sleutelbestanden.

# openssl pkcs12 -in <file>.pfx -out <server>.key -nodes -nocerts

# openssl pkcs12 -in <file>.pfx -out <server>.crt -nokeys

B. Controleer de integriteit van de server.key als server.crt.

# openssl pkey -in <server>.key -pubout -outform pem | sha256sum

# openssl x509 -in <server>.crt -pubkey -noout -outform pem | sha256sum

C. Converteer de persoonlijke sleutel, het door de CA ondertekende servercertificaat, de root-CA (en eventuele tussenliggende certificaten) naar de PEM-indeling.

# openssl rsa -in <server>.key -outform pem -out server.key.pem

# openssl x509 -in <server>.crt -outform pem -out server.crt.pem

# openssl x509 -in CA.crt -outform pem -out CA.crt.pem

# openssl x509 -in ICA.crt -outform pem -out ICA.crt.pem

server.key.pemRoot CA.crt, tussenliggend certificaat (indien van toepassing) en het ondertekende servercertificaat in de cakey.pem bestand voor NMC:

# cat server.key.pem CA.crt.pem ICA.crt.pem server.crt.pem > cakey.pem

- Sluit de NMC server af

gstService:

# systemctl stop gst

- Maak een kopie van de bestaande

cakey.pemen vervang het standaardbestand door het bestand dat u in stap 2, D, hebt gemaakt.

# cp /opt/lgtonmc/etc/cakey.pem /opt/lgtonmc/etc/cakey.pem_orig # cp cakey.pem /opt/lgtonmc/etc/cakey.pem

- Een kopie maken van de NMC servers

server.crtalsserver.keybestanden en vervang vervolgens de oorspronkelijke bestanden door de ondertekende bestandenserver.crtalsserver.key:

# cp /opt/lgtonmc/apache/conf/server.crt /opt/lgtonmc/apache/conf/server.crt_orig # cp <server>.crt /opt/lgtonmc/apache/conf/server.crt # cp /opt/lgtonmc/apache/conf/server.key /opt/lgtonmc/apache/conf/server.key_orig # cp <server>.key /opt/lgtonmc/apache/conf/server.key

nsrnmc) met 600 Machtigingen.

- Start de NMC server

gstService:

# systemctl start gst

- Controleer de /opt/lgtonmc/logs/gstd.raw van de NMC server op eventuele fouten.

NetWorker: De nsr_render_log gebruiken om .raw logbestand weer te geven

Verificatie:

Wanneer de NMC server gst service wordt uitgevoerd, vergelijk dan de vingerafdruk van het door de CA ondertekende certificaat met de vingerafdruk van de NMC's gst Servicepoort (9000):

# openssl x509 -in <server>.crt -fingerprint -sha256 -noout # openssl x509 -in <(openssl s_client -connect localhost:9000 -prexit 2>/dev/null </dev/null | sed -n -e '/BEGIN\ CERTIFICATE/,/END\ CERTIFICATE/ p') -fingerprint -sha256 -noout

De SHA256-vingerafdruk van deze twee opdrachten moet overeenkomen.

Voorbeeld:

[root@lnx-srvr01 ~]# openssl x509 -in lnx-srvr01.crt -fingerprint -sha256 -noout sha256 Fingerprint=33:FF:25:13:A2:C7:59:1C:F0:D6:F3:F7:5D:10:6A:83:7A:2C:4E:20:4B:52:DD:3C:FA:D4:59:1B:6B:44:D6:A2 [root@lnx-srvr01 ~]# openssl x509 -in <(openssl s_client -connect localhost:9000 -prexit 2>/dev/null </dev/null | sed -n -e '/BEGIN\ CERTIFICATE/,/END\ CERTIFICATE/ p') -fingerprint -sha256 -noout sha256 Fingerprint=33:FF:25:13:A2:C7:59:1C:F0:D6:F3:F7:5D:10:6A:83:7A:2C:4E:20:4B:52:DD:3C:FA:D4:59:1B:6B:44:D6:A2

Windows NetWorker Management Console (NMC) Servers:

- Haal de CA-ondertekende certificaten op in afzonderlijke sleutelbestanden of één bestand in PFX-indeling.

- Als de CA-ondertekende certificaten zich in één PFX-bestand bevinden, kunnen de persoonlijke sleutel en het CA-ondertekende certificaat worden uitgepakt zoals met de OpenSSL-tool (Windows heeft OpenSSL doorgaans niet geïnstalleerd, het kan afzonderlijk worden geïnstalleerd).

.crt als .key Bestanden met het volledige bestandspad, inclusief de bestandsnaam van uw certificaat en de bijbehorende sleutelbestanden.

%openssl% pkcs12 -in <file>.pfx -out <server>.key -nodes -nocerts

%openssl% pkcs12 -in <file>.pfx -out <server>.crt -nokeys

B. Controleer de integriteit van de server.key als server.crt.

%openssl% pkey -in <server>.key -pubout -outform pem | %openssl% dgst -sha256

%openssl% x509 -in <server>.crt -pubkey -noout -outform pem | %openssl% dgst -sha256

C. Converteer de persoonlijke sleutel, het door de CA ondertekende servercertificaat, de root-CA (en eventuele tussenliggende certificaten) naar de PEM-indeling.

%openssl% rsa -in <server>.key -outform pem -out C:\tmp\server.key.pem

%openssl% x509 -in <server>.crt -outform pem -out C:\tmp\server.crt.pem

server.key.pem als sever.crt.pem in de cakey.pem bestand voor NMC. Het wordt aanbevolen om hiervoor de volgende PowerShell-opdracht te gebruiken:

PS C:\tmp> Get-Content server.key.pem,server.crt.pem | Out-File cakey.pem -Encoding ascii

-Encoding ascii niet is ingesteld, kan het volgende probleem worden waargenomen: NetWorker: Windows NMC server kan de GSTD-service niet starten na het vervangen van certificaten

- Sluit de NMC server af

gstService:

net stop gstd

- Maak een kopie van het origineel

cakey.pemen plaats vervolgens de gecombineerde CA ondertekendcakey.pemIn plaats daarvan:

copy "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem" "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem_orig" copy C:\tmp\cakey.pem "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem"

- Een kopie maken van de NMC servers

server.crtalsserver.keybestanden en vervang vervolgens de oorspronkelijke bestanden door de ondertekende bestandenserver.crtalsserver.key:

copy "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt" "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt_orig" copy "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key" "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key_orig" copy <server>.crt "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt" copy <server>.key "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key"

- Start de NMC server

gstService:

net start gstd

- Controleer de C:\Program Files\EMC NetWorker\Management\GST\logs\gstd.raw van de NMC server op eventuele fouten.

NetWorker: De nsr_render_log gebruiken om .raw logbestand weer te geven

Verificatie:

Wanneer de NMC server gst service wordt uitgevoerd, vergelijk dan de vingerafdruk van het door de CA ondertekende certificaat met de vingerafdruk van de NMC's gst Servicepoort (9000):

%openssl% x509 -in <server>.crt -fingerprint -sha256 -noout %openssl% s_client -connect localhost:9000 -showcerts 2>nul | %openssl% x509 -noout -fingerprint -sha256

De SHA256-vingerafdruk van deze twee opdrachten moet overeenkomen.

Voorbeeld:

C:\tmp>%openssl% x509 -in win-srvr02.crt -fingerprint -sha256 -noout SHA256 Fingerprint=B9:4A:1E:64:AA:1A:38:88:7B:D3:72:70:A2:32:D5:9A:D1:33:50:93:00:35:D6:9B:8D:AE:59:92:B1:66:46:DE C:\tmp>%openssl% s_client -connect localhost:9000 -showcerts 2>nul | %openssl% x509 -noout -fingerprint -sha256 SHA256 Fingerprint=B9:4A:1E:64:AA:1A:38:88:7B:D3:72:70:A2:32:D5:9A:D1:33:50:93:00:35:D6:9B:8D:AE:59:92:B1:66:46:DE

Extra informatie

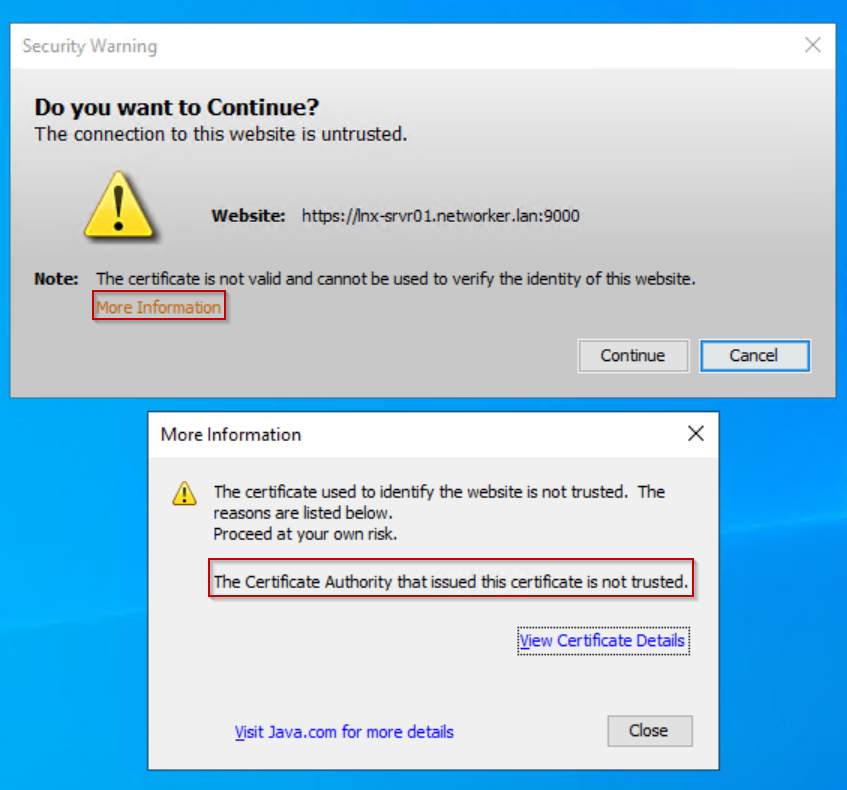

Zelfs nadat het zelfondertekende certificaat van de NMC is vervangen door een CA-ondertekend certificaat, ziet u mogelijk de volgende waarschuwing wanneer u verbinding maakt met een NMC server vanuit de NMC launcher:

Klik op "View Certificate Details". De certificaatgegevens valideren dat het door de CA ondertekende certificaat wordt gebruikt.

De waarschuwing wordt weergegeven omdat het ondertekende certificaat ontbreekt in de vertrouwde basiscertificaten van de NMC client.

Deze waarschuwing kan worden genegeerd; optioneel kan het CA-ondertekende certificaat van de NMC server ook worden geïmporteerd in de vertrouwde basiscertificaten van de NMC client:

- Plaats het CA-ondertekende certificaat van de NMC server (<server.crt>) op de NMC client host in een map naar keuze.

- Open de eigenschappen van het CA-ondertekende certificaat.

- Klik op Install Certificate.

- Selecteer Lokale computer.

- Selecteer Alle certificaten in het volgende archief plaatsen.

- Klik op Browse.

- Selecteer Vertrouwde basiscertificeringsinstanties en klik op OK.

- Klik op Volgende.

- Klik op Voltooien.

- Er verschijnt een bericht waarin staat dat als het importeren is mislukt of is gelukt, klik op OK.

- Klik in de eigenschappen van het door CA ondertekende certificaat op OK.

Bij de volgende lancering van NMC wordt de beveiligingswaarschuwing niet weergegeven.