PowerEdge: vSphere ESXi: Как подготовить хост с поддержкой TPM к изменениям оборудования, чтобы избежать PSOD

Сводка: Если хосты ESXi используют доверенный платформенный модуль (TPM), в этой статье описаны действия, которые необходимо предпринять, прежде чем вносить какие-либо изменения в оборудование, пока хост ESXi все еще доступен по SSH. ...

Данная статья применяется к

Данная статья не применяется к

Эта статья не привязана к какому-либо конкретному продукту.

В этой статье указаны не все версии продуктов.

Инструкции

Симптомы:

После обслуживания оборудования, включая замену компонентов (например, батарейки CMOS, процессора и т. д.), при загрузке из резервной копии хоста могут появляться ошибки «фиолетовый экран» (PSOD).

Причину:

Начиная с версии 7.0u2, ESXi использует модуль TPM 2.0 для защиты конфигураций системы посредством герметизации TPM. Доступ к этой конфигурации возможен только с использованием того же чипа TPM, который использовался изначально.

Чтобы предотвратить это, перед заменой необходимо собрать ключ восстановления у хостов с включенной защитой TPM.

Резолюция:

- Подключитесь по SSH к хосту ESXi.

- Убедитесь , что модуль TPM установлен и что в BIOS включено «TPM Security».

[root@host1:~] esxcli hardware trustedboot get Drtm Enabled: true Tpm Present: true

- Получите ключ восстановления, выполнив следующую команду:

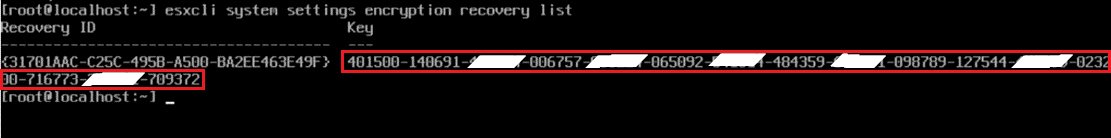

esxcli system settings encryption recovery list

Примечание. Ключ восстановления — это второй показанный набор цифр: 16 групп, каждая из которых содержит шесть цифр, как выделено выше

- Обязательно сохраните ключ восстановления в надежном месте для использования в будущем.

Примечание. Если ключ восстановления недоступен, единственным вариантом является переустановка ESXi.

На этом этапе вы можете безопасно заменить деталь, и если у вас ранее был PSOD, вы можете выполнить следующие действия для устранения проблемы.

Стремянка:

- Перезагрузите ESXi и нажмите клавиши SHIFT+O при появлении соответствующего запроса:

- Добавьте в конфигурацию загрузки следующую информацию из ключа восстановления, полученного из предварительных условий:

encryptionRecoveryKey=######-######-######-######-######-######-######-######-######-######-######-######-######

Примечание. Не удаляйте информацию, которая уже присутствует в начале запроса.

В конце существующего bootUUID добавьте пробел, за которым следует информация encryptionRecoveryKey, как показано на снимке экрана выше.

- Нажмите клавишу Enter , чтобы продолжить процесс загрузки хоста.

- Подключитесь по SSH к хосту и выполните следующую команду для записи изменений на диск:

[root@host1:~] /sbin/auto-backup.sh

Затронутые продукты

VMwareПродукты

C Series, Modular Infrastructure, Rack Servers, Tower Servers, XE Servers, XR Servers, OEM Server SolutionsСвойства статьи

Номер статьи: 000318876

Тип статьи: How To

Последнее изменение: 03 Sep 2025

Версия: 2

Получите ответы на свои вопросы от других пользователей Dell

Услуги технической поддержки

Проверьте, распространяются ли на ваше устройство услуги технической поддержки.