NetWorker: NMC İçin Sertifika Yetkilisi İmzalı Sertifikaları İçe Aktarma veya Değiştirme

Summary: Bu talimatlarda, varsayılan NetWorker kendinden imzalı sertifikasının, NetWorker Management Console (NMC) sunucusunda CA tarafından imzalanmış bir sertifikayla nasıl değiştirileceği açıklanmaktadır. ...

Instructions

Bu talimatlarda, NetWorker Management Console (NMC) için varsayılan NetWorker kendinden imzalı sertifikasının CA tarafından imzalanmış bir sertifikayla nasıl değiştirileceği açıklanmaktadır. Bu KB, hem Windows hem de Linux NMC sunucuları için talimatlar sağlar.

NetWorker sunucu kimlik doğrulama hizmeti (AUTHC) ve NetWorker Web Kullanıcı Arayüzü (NWUI) kendinden imzalı sertifikalarını CA imzalı sertifikalarla değiştirme süreci, işletim sistemine özgü aşağıdaki makalelerde ayrıntılı olarak açıklanmıştır:

- NetWorker: AUTHC" ve "NWUI" için Sertifika Yetkilisi İmzalı Sertifikaları İçe Aktarma veya Değiştirme (Linux)

- NetWorker: AUTHC" ve "NWUI" için Sertifika Yetkilisi İmzalı Sertifikaları İçe Aktarma veya Değiştirme (Windows)

İlgili Sertifikalar:

-

<server>.csr: NetWorker Management Console Sunucusu sertifika imzalama isteği -

<server>.key: NetWorker Management Console Sunucusu özel anahtarı -

<server>.crt: NetWorker Management Console Sunucusu CA imzalı sertifika -

<CA>.crt: CA kök sertifikası -

<ICA>.crt: CA ara sertifikası (varsa isteğe bağlı)

Başlamadan önce:

Bu işlem OpenSSL yardımcı programını kullanır. Bu yardımcı program, Linux işletim sistemlerinde varsayılan olarak sağlanır; ancak, Windows sistemlerinde bulunmaz. OpenSSL'yi yüklemek için sistem yöneticisine danışın. Gerekli OpenSSL sürümü, yüklü NetWorker sürümüne bağlı olarak farklılık gösterir.

- NetWorker 19.9 ila 19.11 sürümleri, openssl sürüm 1.1.1n gerektirir

- NetWorker 19.12.0.0 (yalnızca Linux) openssl sürüm 3.0.14 ü destekler

- NetWorker 19.12.0.2 (Yalnızca Windows) openssl sürüm 3.0.14 ü destekler

OpenSSL sürümü aşağıda tanımlanabilir:

# openssl versionWindows:

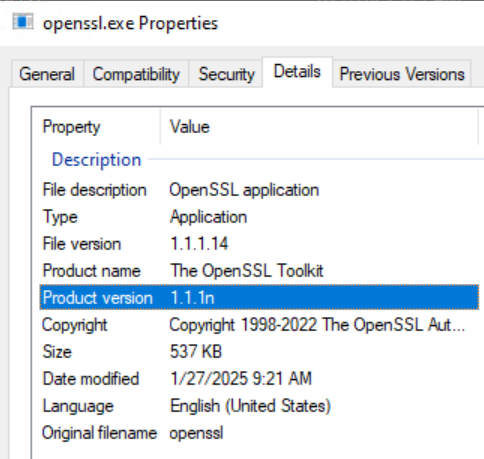

- Windows Dosya Gezgini'nden openssl.exe konuma gidin. Bu yol, OpenSSL'nin nasıl kurulduğuna bağlı olarak farklılık gösterebilir.

- openssl.exe dosyasını açın ve Details sekmesine gidin. Product Version alanı OpenSSL sürümünü ayrıntılı olarak açıklar:

Alternatif olarak, openssl.exe Dosya yolu sistemin bir parçasıdır PATH değişkenini çalıştırabilirsiniz 'openssl version' komutunu girin ve Yönetici komut istemi. Eğer içeren dizin openssl.exe sistemin bir parçası değildir PATH, dizini değiştir (cd) içeren dizine openssl.exe.

Sertifika Yetkilinize sağlamak için bir özel anahtar ve sertifika imzalama isteği (CSR) dosyası oluşturun.

- NMC sunucusunda, NetWorker sunucusu özel anahtar dosyasını oluşturmak için OpenSSL komut satırı yardımcı programını kullanın (

<server>.key) ve CSR dosyası (<server>.csr).

Linux:

# openssl req -new -newkey rsa:4096 -nodes -out /tmp/<server>.csr -keyout /tmp/<server>.key

Windows:

set openssl="<Full system path to the openssl.exe file>" %openssl% req -new -newkey rsa:4096 -nodes -out "C:\tmp\<server>.csr" -keyout "C:\tmp\<server>.key"

- CSR dosyasını (

<server>.csr) CA imzalı sertifika dosyasını oluşturmak için CA'ya (<server>.crt). CA, CA tarafından imzalanmış sertifika dosyasını (<server>.crt), kök sertifika (<CA>.crt) ve ara CA sertifikaları (<ICA>.crt).

Linux NetWorker Yönetim Konsolu (NMC) Sunucuları:

- CA imzalı sertifikaları tek tek anahtar dosyalarında veya PFX biçiminde tek bir dosyada alın.

- CA imzalı sertifikalar tek bir PFX dosyasındaysa, özel anahtar ve CA imzalı sertifika, OpenSSL aracında olduğu gibi ayıklanabilir (Windows'ta OpenSSL yüklü olmayabilir, ayrı olarak kurulabilir).

.crt ve .key Sertifikanızın dosya adı ve buna göre anahtar dosyalar dahil olmak üzere tam dosya yoluna sahip dosyalar.

# openssl pkcs12 -in <file>.pfx -out <server>.key -nodes -nocerts

# openssl pkcs12 -in <file>.pfx -out <server>.crt -nokeys

B. Bütünlüğünün doğrulanması server.key ve server.crt.

# openssl pkey -in <server>.key -pubout -outform pem | sha256sum

# openssl x509 -in <server>.crt -pubkey -noout -outform pem | sha256sum

C. Özel Anahtarı, CA imzalı sunucu sertifikasını, kök CA'yı (ve tüm ara sertifikaları) PEM biçimine dönüştürün.

# openssl rsa -in <server>.key -outform pem -out server.key.pem

# openssl x509 -in <server>.crt -outform pem -out server.crt.pem

# openssl x509 -in CA.crt -outform pem -out CA.crt.pem

# openssl x509 -in ICA.crt -outform pem -out ICA.crt.pem

server.key.pemKök CA.crt, Ara sertifika (varsa) ve imzalı sunucu sertifikası cakey.pem NMC dosyası:

# cat server.key.pem CA.crt.pem ICA.crt.pem server.crt.pem > cakey.pem

- NMC sunucusunu kapatın

gstHizmet:

# systemctl stop gst

- Mevcut olanın bir kopyasını oluşturun

cakey.pemdosyasını açın, ardından varsayılan dosyayı 2. adım D'de oluşturulan dosyayla değiştirin.

# cp /opt/lgtonmc/etc/cakey.pem /opt/lgtonmc/etc/cakey.pem_orig # cp cakey.pem /opt/lgtonmc/etc/cakey.pem

- NMC sunucusunun

server.crtveserver.keydosyaları varsa, ardından orijinal dosyaları imzalı dosyalarla değiştirinserver.crtveserver.key:

# cp /opt/lgtonmc/apache/conf/server.crt /opt/lgtonmc/apache/conf/server.crt_orig # cp <server>.crt /opt/lgtonmc/apache/conf/server.crt # cp /opt/lgtonmc/apache/conf/server.key /opt/lgtonmc/apache/conf/server.key_orig # cp <server>.key /opt/lgtonmc/apache/conf/server.key

nsrnmc) ile 600 Izin.

- NMC sunucusunun

gstHizmet:

# systemctl start gst

- NMC sunucusunun /opt/lgtonmc/logs/gstd.raw dosyasını izleyerek hata olup olmadığını kontrol edin.

NetWorker: Günlük dosyasını işlemek için nsr_render_log .raw kullanma

Doğrulama:

NMC sunucusunun gst hizmeti çalışıyorsa, CA imzalı sertifikanın parmak izini NMC'nin parmak iziyle karşılaştırın gst Hizmet bağlantı noktası (9000):

# openssl x509 -in <server>.crt -fingerprint -sha256 -noout # openssl x509 -in <(openssl s_client -connect localhost:9000 -prexit 2>/dev/null </dev/null | sed -n -e '/BEGIN\ CERTIFICATE/,/END\ CERTIFICATE/ p') -fingerprint -sha256 -noout

Bu iki komutun SHA256 parmak izi eşleşmelidir.

Örneğin:

[root@lnx-srvr01 ~]# openssl x509 -in lnx-srvr01.crt -fingerprint -sha256 -noout sha256 Fingerprint=33:FF:25:13:A2:C7:59:1C:F0:D6:F3:F7:5D:10:6A:83:7A:2C:4E:20:4B:52:DD:3C:FA:D4:59:1B:6B:44:D6:A2 [root@lnx-srvr01 ~]# openssl x509 -in <(openssl s_client -connect localhost:9000 -prexit 2>/dev/null </dev/null | sed -n -e '/BEGIN\ CERTIFICATE/,/END\ CERTIFICATE/ p') -fingerprint -sha256 -noout sha256 Fingerprint=33:FF:25:13:A2:C7:59:1C:F0:D6:F3:F7:5D:10:6A:83:7A:2C:4E:20:4B:52:DD:3C:FA:D4:59:1B:6B:44:D6:A2

Windows NetWorker Yönetim Konsolu (NMC) Sunucuları:

- CA imzalı sertifikaları tek tek anahtar dosyalarında veya PFX biçiminde tek bir dosyada alın.

- CA imzalı sertifikalar tek bir PFX dosyasındaysa, özel anahtar ve CA imzalı sertifika, OpenSSL aracında olduğu gibi ayıklanabilir (Windows'ta genellikle OpenSSL yüklü değildir, ayrı olarak kurulabilir).

.crt ve .key Sertifikanızın dosya adı ve buna göre anahtar dosyalar dahil olmak üzere tam dosya yoluna sahip dosyalar.

%openssl% pkcs12 -in <file>.pfx -out <server>.key -nodes -nocerts

%openssl% pkcs12 -in <file>.pfx -out <server>.crt -nokeys

B. Bütünlüğünün doğrulanması server.key ve server.crt.

%openssl% pkey -in <server>.key -pubout -outform pem | %openssl% dgst -sha256

%openssl% x509 -in <server>.crt -pubkey -noout -outform pem | %openssl% dgst -sha256

C. Özel Anahtarı, CA imzalı sunucu sertifikasını, kök CA'yı (ve tüm ara sertifikaları) PEM biçimine dönüştürün.

%openssl% rsa -in <server>.key -outform pem -out C:\tmp\server.key.pem

%openssl% x509 -in <server>.crt -outform pem -out C:\tmp\server.crt.pem

server.key.pem ve sever.crt.pem içine cakey.pem NMC dosyası. Bunun için aşağıdaki PowerShell komutunu kullanmanız önerilir:

PS C:\tmp> Get-Content server.key.pem,server.crt.pem | Out-File cakey.pem -Encoding ascii

-Encoding ascii ayarlanmamışsa aşağıdaki sorun gözlemlenebilir: NetWorker: Sertifikalar değiştirildikten sonra Windows NMC sunucusu GSTD hizmetini başlatamıyor

- NMC sunucusunu kapatın

gstHizmet:

net stop gstd

- Orijinalin bir kopyasını oluşturma

cakey.pemtıklatın, ardından birleştirilmiş CA'yı imzalatıncakey.pemonun yerine:

copy "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem" "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem_orig" copy C:\tmp\cakey.pem "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem"

- NMC sunucusunun

server.crtveserver.keydosyaları varsa, ardından orijinal dosyaları imzalı dosyalarla değiştirinserver.crtveserver.key:

copy "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt" "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt_orig" copy "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key" "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key_orig" copy <server>.crt "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt" copy <server>.key "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key"

- NMC sunucusunun

gstHizmet:

net start gstd

- NMC sunucusunun C:\Program Files\EMC NetWorker\Management\GST\logs\gstd.raw bölümünde hata olup olmadığını izleyin.

NetWorker: Günlük dosyasını işlemek için nsr_render_log .raw kullanma

Doğrulama:

NMC sunucusunun gst hizmeti çalışıyorsa, CA imzalı sertifikanın parmak izini NMC'nin parmak iziyle karşılaştırın gst Hizmet bağlantı noktası (9000):

%openssl% x509 -in <server>.crt -fingerprint -sha256 -noout %openssl% s_client -connect localhost:9000 -showcerts 2>nul | %openssl% x509 -noout -fingerprint -sha256

Bu iki komutun SHA256 parmak izi eşleşmelidir.

Örneğin:

C:\tmp>%openssl% x509 -in win-srvr02.crt -fingerprint -sha256 -noout SHA256 Fingerprint=B9:4A:1E:64:AA:1A:38:88:7B:D3:72:70:A2:32:D5:9A:D1:33:50:93:00:35:D6:9B:8D:AE:59:92:B1:66:46:DE C:\tmp>%openssl% s_client -connect localhost:9000 -showcerts 2>nul | %openssl% x509 -noout -fingerprint -sha256 SHA256 Fingerprint=B9:4A:1E:64:AA:1A:38:88:7B:D3:72:70:A2:32:D5:9A:D1:33:50:93:00:35:D6:9B:8D:AE:59:92:B1:66:46:DE

Additional Information

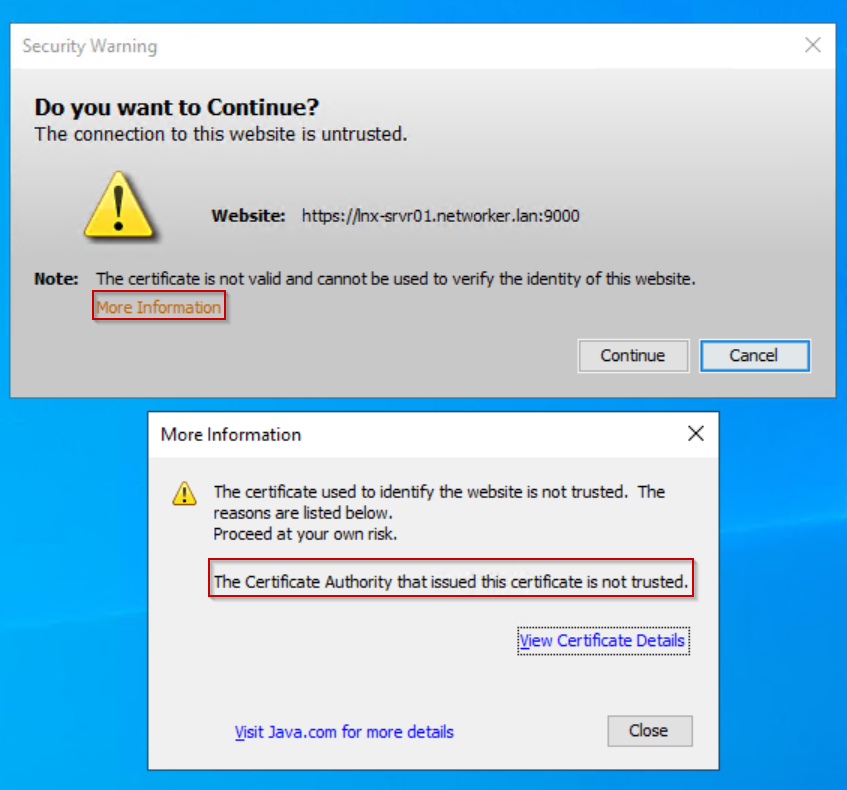

NMC'nin kendinden imzalı sertifikası, CA tarafından imzalanmış bir sertifikayla değiştirildikten sonra bile, NMC başlatıcısından bir NMC sunucusuna bağlanırken aşağıdaki uyarıyı görebilirsiniz:

View Certificate Details öğesine tıklayın. Sertifika ayrıntıları, CA imzalı sertifikanın kullanıldığını doğrular.

NMC istemcisinin Güvenilir Kök Sertifikalarında imzalı sertifika eksik olduğu için uyarı görüntülenir.

Bu uyarı göz ardı edilebilir; isteğe bağlı olarak, NMC sunucusunun CA imzalı sertifikası, NMC istemcisinin Güvenilir Kök Sertifikalarına da içe aktarılabilir:

- NMC sunucusunun CA imzalı sertifikasını (<server.crt>), NMC istemci ana bilgisayarındaki seçtiğiniz bir klasöre koyun.

- CA imzalı sertifika özelliklerini açın.

- Install Certificate ögesine tıklayın.

- Local Machine öğesini seçin.

- Tüm sertifikaları aşağıdaki depolama alanına yerleştir'i seçin.

- Browse öğesine tıklayın.

- Trusted Root Certification Authorities öğesini seçin, ardından OK öğesine tıklayın.

- Next (İleri) öğesine tıklayın.

- Son öğesine tıklayın.

- İçe aktarmanın başarısız veya başarılı olduğunu belirten bir mesaj görüntülenir. OK öğesine tıklayın.

- CA imzalı sertifika özelliklerinde OK öğesine tıklayın.

Bir sonraki NMC lansmanı sırasında Güvenlik Uyarısı gösterilmez.